Amazonin transkriptio on AWS-palvelu, jonka avulla asiakkaat voivat muuntaa puheen tekstiksi joko erä- tai suoratoistotilassa. Se käyttää koneoppimiseen perustuvaa automaattista puheentunnistusta (ASR), automaattista kielentunnistusta ja jälkikäsittelytekniikoita. Amazon Transcribea voidaan käyttää asiakaspalvelupuheluiden, monen osapuolen neuvottelupuheluiden ja vastaajaviestien transkriptioon sekä tekstityksen luomiseen tallennetuille ja live-videoille, vain muutamia esimerkkejä mainitakseni. Tässä blogiviestissä opit tehostamaan sovelluksiasi Amazon Transcribe -ominaisuuksilla tavalla, joka täyttää tietoturvavaatimukset.

Jotkut asiakkaat uskovat Amazon Transcribelle tietoja, jotka ovat luottamuksellisia ja heidän liiketoimintaansa kuuluvia. Muissa tapauksissa Amazon Transcriben käsittelemä äänisisältö voi sisältää arkaluontoisia tietoja, jotka on suojattava paikallisten lakien ja määräysten noudattamiseksi. Esimerkkejä tällaisista tiedoista ovat henkilökohtaiset tunnistetiedot (PII), henkilökohtaiset terveystiedot (PHI) ja maksukorttialan (PCI) tiedot. Blogin seuraavissa osioissa käsittelemme erilaisia mekanismeja, joilla Amazon Transcriben on suojattava asiakastietoja sekä kuljetuksen aikana että lepotilassa. Jaamme seuraavat seitsemän turvallisuuden parasta käytäntöä luodaksemme Amazon Transcriben avulla sovelluksia, jotka täyttävät tietoturva- ja vaatimustenmukaisuusvaatimukset:

- Käytä tietosuojaa Amazon Transcriben kanssa

- Kommunikoi yksityisen verkkopolun kautta

- Poista arkaluontoiset tiedot tarvittaessa

- Käytä IAM-rooleja sovelluksissa ja AWS-palveluissa, jotka vaativat Amazon Transcriben pääsyn

- Käytä tunnistepohjaista pääsynhallintaa

- Käytä AWS-valvontatyökaluja

- Ota AWS Config käyttöön

Seuraavat parhaat käytännöt ovat yleisiä ohjeita eivätkä edusta täydellistä tietoturvaratkaisua. Koska nämä parhaat käytännöt eivät ehkä ole sopivia tai riittäviä ympäristöllesi, käytä niitä hyödyllisinä näkökohtina eikä ohjeina.

Paras käytäntö 1 – Käytä tietosuojaa Amazon Transcriben kanssa

Amazon Transcribe noudattaa AWS jaetun vastuun malli, joka erottaa AWS:n vastuun pilven turvallisuudesta asiakkaan vastuusta pilven turvallisuudesta.

AWS on vastuussa maailmanlaajuisen infrastruktuurin suojaamisesta, joka käyttää koko AWS-pilviä. Asiakkaana olet vastuussa tässä infrastruktuurissa isännöidyn sisällön hallinnasta. Tämä sisältö sisältää käyttämiesi AWS-palvelujen suojausmääritys- ja hallintatehtävät. Lisätietoja tietosuojasta on osoitteessa Tietosuoja-UKK.

Tietojen suojaaminen siirron aikana

Tietojen salausta käytetään varmistamaan, että tietoliikenne sovelluksesi ja Amazon Transcriben välillä pysyy luottamuksellisina. Vahvojen salausalgoritmien käyttö suojaa tietoja siirron aikana.

Amazon Transcribe voi toimia yhdessä kahdesta tilasta:

- Transkriptioiden suoratoisto mahdollistaa mediavirran transkription reaaliajassa

- Erätranskriptiotyöt sallia äänitiedostojen transkription käyttämällä asynkronisia töitä.

Suoratoiston transkriptiotilassa asiakassovellukset avaavat kaksisuuntaisen suoratoistoyhteyden HTTP/2:n tai WebSocketsin kautta. Sovellus lähettää äänivirran Amazon Transcribeille, ja palvelu vastaa tekstivirralla reaaliajassa. Sekä HTTP/2- että WebSockets-suoratoistoyhteydet muodostetaan Transport Layer Securityn (TLS) kautta, joka on laajalti hyväksytty salausprotokolla. TLS tarjoaa siirrettävien tietojen todennuksen ja salauksen AWS-varmenteilla. Suosittelemme käyttämään TLS 1.2:ta tai uudempaa.

Erätranskriptiotilassa äänitiedosto on ensin asetettava tiedostoon Amazonin yksinkertainen tallennuspalvelu (Amazon S3) ämpäri. Sitten Amazon Transcribeissa luodaan erätranskriptiotyö, joka viittaa tämän tiedoston S3-URI:hen. Sekä Amazon Transcribe erätilassa että Amazon S3 käyttävät HTTP/1.1:tä TLS:n kautta suojatakseen siirrettyjä tietoja.

Kaikki pyynnöt Amazon Transcribeille HTTP:n ja WebSocketsin kautta on todennettu käyttämällä AWS-allekirjoituksen versio 4. On suositeltavaa käyttää Signature Version 4 HTTP-pyyntöjen todentamiseen myös Amazon S3:lle, vaikka todennus vanhemmalla Allekirjoitus versio 2 on myös mahdollista joillakin AWS-alueilla. Sovelluksilla on oltava kelvolliset kirjautumistiedot, jotta ne voivat allekirjoittaa API-pyyntöjä AWS-palveluihin.

Tietojen suojaaminen levossa

Amazon Transcribe erätilassa käyttää S3-säilöjä sekä tuloäänitiedoston että tulosteen transkriptiotiedoston tallentamiseen. Asiakkaat käyttävät S3-säilöä syöteäänitiedoston tallentamiseen, ja on erittäin suositeltavaa ottaa salaus käyttöön tässä ämpärissä. Amazon Transcribe tukee seuraavia S3-salausmenetelmiä:

Molemmat menetelmät salaavat asiakastiedot sellaisina kuin ne kirjoitetaan levyille ja purkaa salauksen, kun käytät sitä käyttämällä yhtä vahvimmista saatavilla olevista lohkosalauksista: 256-bit Advanced Encryption Standard (AES-256) GCM. SSE-S3:a käytettäessä salausavaimia hallitaan ja Amazon S3 -palvelu kiertää säännöllisesti. Turvallisuuden ja vaatimustenmukaisuuden lisäämiseksi SSE-KMS tarjoaa asiakkaille salausavaimien hallinnan kautta AWS-avainhallintapalvelu (AWS KMS). AWS KMS tarjoaa lisäkäyttöoikeuksia, koska sinulla on oltava oikeudet käyttää asianmukaisia KMS-avaimia, jotta voit salata ja purkaa SSE-KMS:llä konfiguroiduissa S3-säihissä olevia objekteja. Lisäksi SSE-KMS tarjoaa asiakkaille kirjausketjun, joka pitää kirjaa siitä, kuka käytti KMS-avaimia ja milloin.

Tulosteen transkriptio voidaan tallentaa samaan tai eri asiakkaan omistamaan S3-ämpäriin. Tässä tapauksessa samat SSE-S3- ja SSE-KMS-salausvaihtoehdot ovat voimassa. Toinen vaihtoehto Amazon Transcribe -tulostukselle erätilassa on käyttää palvelun hallinnoimaa S3-säilöä. Sitten ulostulotiedot asetetaan suojattuun S3-säihöön, jota hallinnoi Amazon Transcribe -palvelu, ja sinulle tarjotaan väliaikainen URI, jota voidaan käyttää transkription lataamiseen.

Amazon Transcribe käyttää salattua Amazon Elastic Block Store (Amazon EBS) volyymit asiakastietojen väliaikaiseen tallentamiseen mediakäsittelyn aikana. Asiakastiedot siivotaan sekä täydellisten että vikatapausten varalta.

Paras käytäntö 2 – Kommunikoi yksityisen verkkopolun kautta

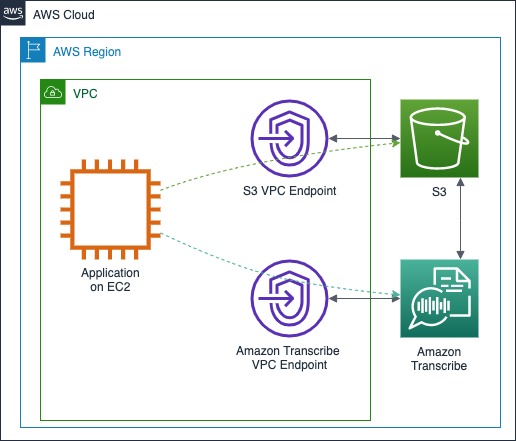

Monet asiakkaat luottavat kuljetuksen aikana salaukseen voidakseen kommunikoida turvallisesti Amazon Transcriben kanssa Internetin kautta. Joissakin sovelluksissa tiedonsiirron salaus ei kuitenkaan välttämättä riitä turvavaatimusten täyttämiseen. Joissakin tapauksissa tietoja vaaditaan, jotta ne eivät kulje julkisten verkkojen, kuten Internetin, läpi. Lisäksi voi olla vaatimus, että sovellus otetaan käyttöön yksityisessä ympäristössä, joka ei ole yhteydessä Internetiin. Käytä näiden vaatimusten täyttämiseksi rajapinnan VPC-päätepisteet virtansa AWS PrivateLink.

Seuraava arkkitehtuurikaavio esittää käyttötapauksen, jossa sovellus otetaan käyttöön Amazon EC2. Sovellusta käyttävällä EC2-esiintymällä ei ole pääsyä Internetiin, ja se kommunikoi Amazon Transcriben ja Amazon S3:n kanssa käyttöliittymän VPC-päätepisteiden kautta.

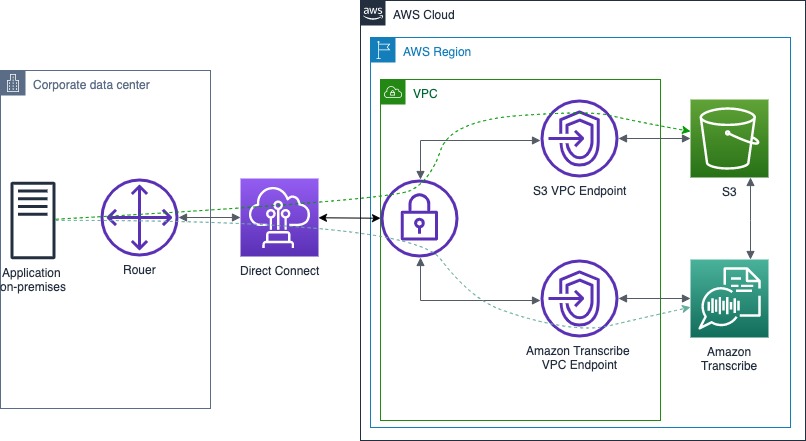

Joissakin tilanteissa Amazon Transcriben kanssa kommunikoiva sovellus voidaan ottaa käyttöön paikallisessa tietokeskuksessa. Saattaa olla muita turvallisuus- tai vaatimustenmukaisuusvaatimuksia, jotka edellyttävät, että Amazon Transcriben kanssa vaihdetut tiedot eivät saa kuljettaa julkisia verkkoja, kuten Internetiä. Tässä tapauksessa yksityinen yhteys kautta AWS Direct Connect voidaan käyttää. Seuraava kaavio esittää arkkitehtuurin, jonka avulla paikalliset sovellukset voivat kommunikoida Amazon Transcriben kanssa ilman Internet-yhteyttä.

Paras käytäntö 3 – Poista arkaluonteiset tiedot tarvittaessa

Jotkin käyttötapaukset ja sääntely-ympäristöt saattavat edellyttää arkaluonteisten tietojen poistamista transkriptioista ja äänitiedostoista. Amazon Transcribe tukee henkilökohtaisten tunnistetietojen (PII), kuten nimien, osoitteiden, sosiaaliturvatunnusten ja niin edelleen, tunnistamista ja poistamista. Tämän ominaisuuden avulla asiakkaat voivat saavuttaa maksukorttialan (PCI) vaatimustenmukaisuuden poistamalla henkilökohtaisia tunnistetietoja, kuten luotto- tai maksukortin numeron, vanhenemispäivän ja kolminumeroisen kortin vahvistuskoodin (CVV). Muokattuja tietoja sisältävien transkriptien henkilökohtaiset tunnistetiedot korvataan hakasulkeissa olevilla paikkamerkeillä, jotka osoittavat, minkä tyyppisiä henkilökohtaisia tunnistetietoja on poistettu. Suoratoistotranskriptiot tukevat lisäkykyä vain tunnistaa henkilökohtaisia tunnistetietoja ja merkitä ne ilman muokkaamista. Amazon Transcriben muokkaamien henkilökohtaisten tunnistetietojen tyypit vaihtelevat erä- ja suoratoistotranskriptioiden välillä. Viitata Henkilökohtaisten tunnistetietojen muokkaaminen erätyössäsi ja Henkilötietojen poistaminen tai tunnistaminen reaaliaikaisessa streamissa lisätietoja.

Erikoistunut Amazon Transcribe Call Analytics Sovellusliittymillä on sisäänrakennettu kyky poistaa henkilökohtaisia tunnistetietoja sekä tekstin transkriptioista että äänitiedostoista. Tämä API käyttää erikoistuneita puheen tekstiksi ja luonnollisen kielen käsittelymalleja (NLP), jotka on koulutettu erityisesti ymmärtämään asiakaspalvelu- ja myyntipuheluita. Muissa käyttötapauksissa voit käyttää tämä ratkaisu poistaa henkilökohtaisia tietoja äänitiedostoista Amazon Transcriben avulla.

Muita Amazon Transcriben suojauksen parhaita käytäntöjä

Paras käytäntö 4 – Käyttää IAM-roolit sovelluksille ja AWS-palveluille, jotka vaativat Amazon Transcriben pääsyn. Kun käytät roolia, sinun ei tarvitse jakaa pitkäaikaisia tunnistetietoja, kuten salasanoja tai käyttöavaimia, EC2-ilmentymään tai AWS-palveluun. IAM-roolit voivat tarjota väliaikaisia käyttöoikeuksia, joita sovellukset voivat käyttää tehdessään pyyntöjä AWS-resursseille.

Paras käytäntö 5 – Käyttää tunnistepohjainen pääsynhallinta. Voit hallita AWS-tilien käyttöoikeuksia tunnisteiden avulla. Amazon Transcribessa tunnisteita voidaan lisätä transkriptiotöihin, mukautettuihin sanastoon, mukautettuihin sanastosuodattimiin ja mukautettuihin kielimalleihin.

Paras käytäntö 6 – Käytä AWS-valvontatyökaluja. Seuranta on tärkeä osa Amazon Transcriben ja AWS-ratkaisujesi luotettavuuden, turvallisuuden, saatavuuden ja suorituskyvyn ylläpitämistä. Sinä pystyt seurata Amazon Transcribea AWS CloudTrailin avulla ja amazonin pilvikello.

Paras käytäntö 7 – Enable AWS-määritykset. AWS Config antaa sinun arvioida, tarkastaa ja arvioida AWS-resurssien määrityksiä. AWS Configin avulla voit tarkastella muutoksia kokoonpanoissa ja AWS-resurssien välisissä suhteissa, tutkia yksityiskohtaisia resurssien määrityshistoriaa ja määrittää yleisen yhteensopivuuden sisäisissä ohjeissasi määritettyjen kokoonpanojen kanssa. Tämä voi auttaa sinua yksinkertaistamaan vaatimustenmukaisuuden valvontaa, tietoturva-analyysiä, muutosten hallintaa ja toiminnan vianetsintää.

Amazon Transcriben vaatimustenmukaisuuden vahvistus

Sovellukset, jotka rakennat AWS:lle, voivat olla vaatimustenmukaisuusohjelmien alaisia, kuten SOC, PCI, FedRAMP ja HIPAA. AWS käyttää kolmannen osapuolen tarkastajia arvioimaan palveluidensa yhteensopivuutta eri ohjelmien kanssa. AWS-esine voit lataa kolmannen osapuolen tarkastusraportit.

Katso, onko AWS-palvelu tiettyjen vaatimustenmukaisuusohjelmien piirissä AWS-palvelut, jotka kattavat vaatimustenmukaisuusohjelman. Katso lisätietoja ja resursseja, joita AWS tarjoaa auttaakseen asiakkaita noudattamaan vaatimustenmukaisuutta Amazon Transcriben vaatimustenmukaisuuden vahvistus ja AWS-yhteensopivuusresurssit.

Yhteenveto

Tässä viestissä olet oppinut erilaisista suojausmekanismeista, parhaista käytännöistä ja arkkitehtuurimalleista, joita voit käyttää suojattujen sovellusten rakentamiseen Amazon Transcriben avulla. Voit suojata arkaluontoisia tietojasi sekä siirron aikana että lepotilassa vahvalla salauksella. Henkilötietojen poistamista voidaan käyttää henkilötietojen poistamiseen transkriptioistasi, jos et halua käsitellä ja tallentaa niitä. VPC-päätepisteiden ja Direct Connectin avulla voit muodostaa yksityisen yhteyden sovelluksesi ja Amazon Transcribe -palvelun välille. Toimitimme myös viitteitä, joiden avulla voit vahvistaa sovelluksesi yhteensopivuuden käyttämällä Amazon Transcribea ohjelmissa, kuten SOC, PCI, FedRAMP ja HIPAA.

Tarkista seuraavat vaiheet Amazon Transcriben käytön aloittaminen aloittaaksesi palvelun käytön nopeasti. Viitata Amazon Transcribe -dokumentaatio sukeltaaksesi syvemmälle palvelun yksityiskohtiin. Ja seuraa Amazon Transcribe AWS-koneoppimisblogissa pysyäksesi ajan tasalla Amazon Transcriben uusista ominaisuuksista ja käyttötapauksista.

kirjailijasta

Alex Bulatkin on ratkaisuarkkitehti AWS:ssä. Hän auttaa viestintäpalvelujen tarjoajia rakentamaan innovatiivisia ratkaisuja AWS:ssä, jotka määrittelevät uudelleen telealan. Hän työskentelee intohimoisesti asiakkaiden kanssa tuodakseen AWS AI -palveluiden tehon heidän sovelluksiinsa. Alex asuu Denverin pääkaupunkiseudulla ja tykkää vaeltaa, hiihtää ja lumilautailla.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- PlatoData.Network Vertical Generatiivinen Ai. Vahvista itseäsi. Pääsy tästä.

- PlatoAiStream. Web3 Intelligence. Tietoa laajennettu. Pääsy tästä.

- PlatoESG. hiili, CleanTech, energia, ympäristö, Aurinko, Jätehuolto. Pääsy tästä.

- PlatonHealth. Biotekniikan ja kliinisten kokeiden älykkyys. Pääsy tästä.

- Lähde: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/

- :on

- :On

- :ei

- :missä

- $ YLÖS

- 1

- 100

- 7

- a

- Meistä

- hyväksytty

- pääsy

- Tilit

- Saavuttaa

- lisä-

- lisä-

- lisäinformaatio

- osoitteet

- kehittynyt

- vastaan

- AI

- Tekoälyn palvelut

- alex

- algoritmit

- Kaikki

- sallia

- mahdollistaa

- Myös

- Vaikka

- Amazon

- Amazonin transkriptio

- Amazon Web Services

- an

- analyysi

- ja

- Toinen

- Kaikki

- api

- Hakemus

- sovellukset

- käyttää

- sopiva

- arkkitehtuurin

- arkkitehtuuri

- OVAT

- ALUE

- AS

- arvioida

- At

- audio-

- tilintarkastus

- tilintarkastus

- tilintarkastajat

- todentaa

- todennettu

- Authentication

- automaattisesti

- saatavuus

- saatavissa

- AWS

- AWS-koneoppiminen

- perustua

- BE

- koska

- ovat

- PARAS

- parhaat käytännöt

- välillä

- kaksisuuntainen

- Tukkia

- Uutiset ja media

- sekä

- Tuominen

- rakentaa

- Rakentaminen

- sisäänrakennettu

- liiketoiminta

- by

- soittaa

- Puhelut

- CAN

- kyvyt

- valmiudet

- kortti

- joka

- tapaus

- tapauksissa

- keskus

- todistukset

- muuttaa

- Muutokset

- tarkastaa

- asiakas

- pilvi

- koodi

- tiedottaa

- viestiä

- Viestintä

- täydellinen

- noudattaminen

- noudatettava

- Konferenssi

- luottamuksellinen

- Konfigurointi

- määritetty

- kytkeä

- kytketty

- liitäntä

- Liitännät

- Liitännät

- näkökohdat

- sisältää

- pitoisuus

- ohjaus

- valvonta

- muuntaa

- Yrityksen

- kattaa

- luotu

- Valtakirja

- pisteitä

- salauksen

- asiakassuhde

- asiakas

- asiakastiedot

- Asiakaspalvelu

- Asiakkaat

- Cyphers

- tiedot

- Data Center

- Tietosuoja

- tietosuoja

- Päivämäärä

- Veloittaa

- Luottokortti

- Pura

- syvempää

- osoittaa

- Denver

- käyttöön

- yksityiskohtainen

- yksityiskohdat

- Määrittää

- kaavio

- eri

- ohjata

- jakaa

- sukellus

- do

- ei

- Dont

- download

- aikana

- myöskään

- mahdollistaa

- mahdollistaa

- Salaa

- salattu

- salaus

- ympäristö

- ympäristöissä

- perustaa

- vakiintunut

- arvioida

- Esimerkit

- vaihdetaan

- päättyminen

- Epäonnistuminen

- harvat

- filee

- Asiakirjat

- suodattimet

- Löytää

- Etunimi

- seurata

- jälkeen

- varten

- alkaen

- general

- sukupolvi

- antaa

- Global

- suuntaviivat

- Olla

- he

- terveys

- terveystiedot

- auttaa

- hyödyllinen

- auttaa

- erittäin

- Vaellus

- historiaa

- isännöi

- Miten

- Miten

- Kuitenkin

- HTML

- http

- HTTPS

- tunnistettavissa

- Tunnistaminen

- tunnistaa

- tunnistaminen

- if

- kuva

- tärkeä

- in

- Muilla

- sisältää

- ilmaisee

- teollisuus

- tiedot

- Infrastruktuuri

- innovatiivinen

- panos

- sisällä

- esimerkki

- liitäntä

- sisäinen

- Internet

- tulee

- tutkia

- IT

- SEN

- Job

- Työpaikat

- jpg

- vain

- Pitää

- pitää

- avain

- avaimet

- Merkki

- Kieli

- myöhemmin

- Lait

- Lainsäädäntö

- kerros

- OPPIA

- oppinut

- oppiminen

- tykkää

- elää

- paikallinen

- pitkän aikavälin

- kone

- koneoppiminen

- ylläpitäminen

- tehdä

- onnistui

- johto

- Mandaatti

- Saattaa..

- mekanismit

- Media

- Tavata

- Meets

- viestien

- menetelmät

- ehkä

- tila

- mallit

- tilat

- seuranta

- lisää

- monipuolue-

- täytyy

- nimi

- nimet

- Luonnollinen

- Luonnollinen kielen käsittely

- tarpeet

- verkko

- verkot

- Uusi

- seuraava

- NLP

- numero

- numerot

- esineet

- of

- vanhempi

- on

- ONE

- vain

- avata

- käyttää

- toiminta-

- Vaihtoehto

- Vaihtoehdot

- or

- tilata

- Muut

- ulos

- ulostulo

- yli

- yleinen

- osa

- intohimoinen

- salasanat

- kuviot

- maksu

- Maksukortti

- suorituskyky

- Oikeudet

- henkilöstö

- Henkilökohtaisesti

- Platon

- Platonin tietotieto

- PlatonData

- muotokuva

- mahdollinen

- Kirje

- teho

- powered

- harjoitusta.

- käytännöt

- yksityisyys

- yksityinen

- prosessi

- Käsitelty

- käsittely

- Ohjelmat

- patentoitu

- suojella

- suojattu

- suojella

- suojaus

- suojaa

- protokolla

- mikäli

- tarjoajat

- tarjoaa

- julkinen

- laittaa

- nopeasti

- pikemminkin

- todellinen

- reaaliaikainen

- tunnustaminen

- suositella

- suositeltu

- kirjataan

- asiakirjat

- redacted

- uudelleenmäärittely

- katso

- viittaukset

- viittaaminen

- alue

- alueet

- säännöllisesti

- määräykset

- sääntelyn

- Ihmissuhteet

- luotettavuus

- luottaa

- jäännökset

- poistaminen

- korvataan

- edustaa

- pyynnöt

- edellyttää

- tarvitaan

- vaatimus

- vaatimukset

- resurssi

- Esittelymateriaalit

- vastuu

- vastuullinen

- REST

- arviot

- Rooli

- roolit

- juoksu

- toimii

- myynti

- sama

- skenaariot

- laajuus

- osiot

- turvallinen

- turvallisesti

- turvallisuus

- nähdä

- lähettää

- sensible

- palvelin

- palvelu

- palveluntarjoajat

- Palvelut

- seitsemän

- Jaa:

- yhteinen

- Näytä

- merkki

- allekirjoitus

- Yksinkertainen

- yksinkertaistaa

- So

- sosiaalinen

- ratkaisu

- Ratkaisumme

- jonkin verran

- erikoistunut

- erityinen

- erityisesti

- määritelty

- puhe

- Puheentunnistus

- puheen tekstiksi

- neliö

- standardi

- Alkaa

- alkoi

- Askeleet

- Levytila

- verkkokaupasta

- tallennettu

- virta

- streaming

- vahva

- vahvin

- aihe

- niin

- riittävä

- toimittaa

- tuki

- Tukee

- varma

- tehtävät

- Technologies

- Telecom

- tilapäinen

- teksti

- kuin

- että

- -

- heidän

- Niitä

- sitten

- Siellä.

- Nämä

- ne

- kolmannen osapuolen

- tätä

- aika

- että

- polku

- koulutettu

- Jäljennös

- kauttakulku

- kuljettaa

- ylitys

- kaksi

- tyyppi

- tyypit

- ymmärtää

- käyttää

- käyttölaukku

- käytetty

- käyttötarkoituksiin

- käyttämällä

- pätevä

- VAHVISTA

- validointi

- eri

- vaihdella

- Vahvistus

- versio

- kautta

- Videoita

- volyymit

- haluta

- oli

- Tapa..

- we

- verkko

- verkkopalvelut

- HYVIN

- Mitä

- kun

- joka

- vaikka

- KUKA

- laajalti

- tulee

- with

- sisällä

- ilman

- työskentely

- kirjallinen

- Voit

- Sinun

- zephyrnet