Suosittu salasanojen hallintayritys LastPass on ollut pumpun alle tänä vuonna elokuussa 2022 tapahtuneen verkkomurron jälkeen.

Yksityiskohdat siitä, kuinka hyökkääjät pääsivät sisään, ovat edelleen niukkoja, ja LastPassin ensimmäinen virallinen kommentti totesi varovasti, että:

[Yksi luvaton osapuoli pääsi käyttämään LastPass-kehitysympäristön osia yhden vaarantuneen kehittäjätilin kautta.

Noin kuukautta myöhemmin tehty jatkoilmoitus oli yhtä epäselvä:

[Uhkatoimija] pääsi kehitysympäristöön kehittäjän vaarantuneen päätepisteen avulla. Vaikka alkuperäisessä päätepisteen kompromississa käytetty menetelmä ei ole vakuuttava, uhkatekijä käytti jatkuvaa pääsyään esiintyäkseen kehittäjänä, kun kehittäjä oli onnistunut todentamaan monitekijätodennusta käyttämällä.

Tässä kappaleessa ei ole hirveän paljon jäljellä, jos käytät ammattikieltä, mutta avainlauseet näyttävät olevan "kompromitoitu päätepiste" (selvässä englanniksi tämä todennäköisesti tarkoittaa: haittaohjelmien saastuttama tietokone) ja "pysyvä käyttöoikeus" (tarkoittaa: roistot voisivat palata sisään myöhemmin vapaana).

2FA ei aina auta

Valitettavasti, kuten voit lukea yllä, kaksitekijäinen todennus (2FA) ei auttanut tässä hyökkäyksessä.

Arvelemme tämän johtuvan siitä, että LastPass, kuten useimmat yritykset ja verkkopalvelut, ei vaadi kirjaimellisesti 2FA:ta jokaiselle yhteydelle, jossa todennusta tarvitaan, vaan vain ensisijaiseksi todennusksi kutsuttaviin yhteyksiin.

Ollakseni rehellinen, monet tai suurin osa käyttämistäsi palveluista, myös oma työnantajasi, tekevät yleensä jotain samanlaista.

Tyypillisiä 2FA-vapautuksia, joiden tarkoituksena on saada suurin osa sen eduista maksamatta liian korkeaa hintaa vaivasta, ovat:

- Täyden 2FA-todennuksen tekeminen vain satunnaisesti, kuten uusien kertaluonteisten koodien pyytäminen vain muutaman päivän tai viikon välein. Jotkut 2FA-järjestelmät voivat tarjota sinulle esimerkiksi "muista minut X päivää" -vaihtoehdon.

- Vaatii vain 2FA-todennuksen ensimmäiseen kirjautumiseen, Sen jälkeen sallitaan jonkinlainen "kertakirjautumisjärjestelmä" todentaa sinut automaattisesti monenlaisia sisäisiä palveluja varten. Monissa yrityksissä sähköpostiin kirjautuminen antaa usein myös pääsyn muihin palveluihin, kuten Zoom, GitHub tai muihin paljon käyttämiisi järjestelmiin.

- "Kantajan käyttöoikeuksien" myöntäminen automaattisille ohjelmistotyökaluille, perustuu kehittäjien, testaajien ja suunnitteluhenkilöstön satunnaiseen 2FA-todennukseen. Jos sinulla on automaattinen rakennus- ja testauskomentosarja, jonka on päästävä käsiksi useisiin palvelimiin ja tietokantoihin prosessin eri kohdissa, et halua, että komentosarja keskeytyy jatkuvasti odottamaan, että kirjoitat vielä toisen 2FA-koodin.

Emme ole nähneet todisteita…

Luottamuksessa, että epäilemme LastPassin nyt katuvan, yhtiö sanoi alun perin elokuussa 2022:

Emme ole nähneet todisteita siitä, että tähän tapaukseen liittyisi pääsyä asiakastietoihin tai salattuihin salasanavarastoihin.

"Emme ole nähneet todisteita" ei tietenkään ole kovin vahva väite (etenkään siksi, että periksiantamattomat yritykset voivat tehdä sen totta jättämällä tarkoituksella etsimättä todisteita tai antamalla jonkun muun kerätä todisteet ja sitten tarkoituksellisesti kieltäytyminen katsomasta sitä), vaikka se on usein kaikki, mitä mikä tahansa yritys voi totuudenmukaisesti sanoa välittömästi rikkomuksen jälkeen.

LastPass kuitenkin tutki asiaa ja tunsi voivansa esittää lopullisen väitteen syyskuuhun 2022 mennessä:

Vaikka uhkatoimija pääsi kehitysympäristöön, järjestelmäsuunnittelumme ja hallintamme estivät uhkatoimijaa pääsemästä asiakastietoihin tai salattuihin salasanavarastoihin.

Valitettavasti tämä väite osoittautui hieman liian rohkeaksi.

Hyökkäys, joka johti hyökkäykseen

LastPass myönsi varhain, että roistot "ottivat osia lähdekoodista ja joitain LastPassin teknisiä tietoja"…

…ja nyt näyttää siltä, että osa varastetuista "teknisistä tiedoista" riitti helpottamaan jatkohyökkäystä, joka paljastettiin marraskuussa 2022:

Olemme todenneet, että valtuuttamaton osapuoli on elokuun 2022 tapahtumassa saatujen tietojen perusteella päässyt käsiksi tiettyihin asiakkaidemme tietojen osiin.

Ollakseni oikeudenmukainen LastPassia kohtaan, yritys ei toistanut alkuperäistä väitettään, jonka mukaan salasanoja ei ollut varastettu, viitaten vain "asiakkaiden tietojen" varastamiseen.

Mutta aiemmissa rikkomusilmoituksissaan yhtiö oli puhunut huolellisesti asiakastiedot (mikä saa useimmat meistä ajattelemaan tietoja, kuten osoite, puhelinnumero, maksukorttitiedot ja niin edelleen) ja salatut salasanavarastot kahtena erillisenä kategoriana.

Tällä kertaa "asiakastieto" kuitenkin osoittautuu sisältävän sekä yllä mainitussa mielessä asiakastiedot että salasanatietokannat.

Ei kirjaimellisesti joulua edeltävänä iltana, mutta vaarallisen lähellä sitä, LastPass on myöntänyt, että:

Uhkatoimija kopioi varmuuskopiosta tietoja, jotka sisälsivät asiakastilin perustiedot ja niihin liittyvät metatiedot, mukaan lukien yritysten nimet, loppukäyttäjien nimet, laskutusosoitteet, sähköpostiosoitteet, puhelinnumerot ja IP-osoitteet, joista asiakkaat käyttivät LastPass-palvelua.

Löyhästi sanottuna roistot tietävät nyt kuka olet, missä asut, mitkä Internetissä olevat tietokoneet ovat sinun ja kuinka sinuun voi ottaa yhteyttä sähköisesti.

Sisäänpääsy jatkuu:

Uhkatoimija pystyi myös kopioimaan varmuuskopion asiakasvaraston tiedoista.

Joten, roistot varastivat nuo salasanavarastot.

Mielenkiintoista kyllä, LastPass on nyt myös myöntänyt, että se, mitä se kuvailee "salasanavarastoksi", ei itse asiassa ole sekoitettu BLOB (huvittava ammattislangin sana, joka tarkoittaa binaarinen suuri objekti), joka koostuu vain ja kokonaan salatuista ja siksi käsittämättömistä tiedoista.

Nämä "holvit" sisältävät salaamatonta tietoa, mukaan lukien ilmeisesti kunkin salatun käyttäjänimen ja salasanan mukana tulevien verkkosivustojen URL-osoitteet.

Huijarit eivät siis nyt vain tiedä, missä sinä ja tietokoneesi asut yllä mainittujen vuotaneiden laskutus- ja IP-osoitetietojen ansiosta, vaan heillä on myös yksityiskohtainen kartta siitä, minne menet online-tilassa:

[C]asiakasvaraston tiedot […] tallennetaan patentoidussa binäärimuodossa, joka sisältää sekä salaamatonta dataa, kuten verkkosivustojen URL-osoitteita, että täysin salattuja arkaluonteisia kenttiä, kuten verkkosivustojen käyttäjänimiä ja salasanoja, suojattuja muistiinpanoja ja lomakkeella täytettyjä tietoja. .

LastPass ei ole antanut muita tietoja salaamattomista tiedoista, jotka tallennettiin näihin "holvi"tiedostoihin, mutta sanat "kuten verkkosivustojen URL-osoitteet" viittaavat varmasti siihen, että URL-osoitteet eivät ole ainoita tietoja, jotka roistot hankkivat.

Hyvä uutinen

Hyvä uutinen, LastPass vaatii edelleen, on, että varastotiedostossasi olevien varmuuskopioitujen salasanojesi suojaus ei saa erota muiden pilvivarmuuskopioiden turvallisuudesta, jonka salasit omalla tietokoneellasi ennen sen lataamista.

LastPassin mukaan salaisia tietoja, jotka se varmuuskopioi sinulle, ei ole koskaan olemassa salaamattomassa muodossa LastPassin omilla palvelimilla, eikä LastPass koskaan tallenna tai näe pääsalasanasi.

Siksi, LastPass sanoo, varmuuskopioidut salasanatietosi ladataan, tallennetaan, niitä käytetään ja ladataan aina salatussa muodossa, jotta huijareiden on silti murrettava pääsalasanasi, vaikka heillä on nyt salattu salasanatietosi.

Sikäli kuin voimme päätellä, viime vuosina LastPassiin lisätyt salasanat käyttävät suola-hash-and-stretch-tallennusjärjestelmää, joka on lähellä meidän omia suosituksia, käyttämällä PBKDF2-algoritmia satunnaisten suolojen kanssa, SHA-256:ta sisäisenä hajautusjärjestelmänä ja 100,100 XNUMX iteraatiota.

LastPass ei kertonut tai ei esimerkiksi voinut marraskuun 2022 päivityksessään kertoa, kuinka kauan kesti, ennen kuin toinen roistoaalto pääsi pilvipalvelimiinsa sen kehitysjärjestelmään kohdistuneen ensimmäisen hyökkäyksen jälkeen elokuussa 2002.

Mutta vaikka oletetaan, että toinen hyökkäys seurasi heti, mutta huomattiin vasta myöhemmin, rikollisilla on ollut enintään neljä kuukautta aikaa yrittää murtaa kenen tahansa varastetun holvin pääsalasanat.

Tästä syystä on järkevää päätellä, että vaarassa ovat vain käyttäjät, jotka ovat tietoisesti valinneet helposti arvattavia tai varhain murtavia salasanoja, ja että jokainen, joka on vaivautunut vaihtamaan salasanansa tietomurtoilmoituksen jälkeen, on lähes varmasti pysynyt edellä roistot.

Älä unohda, että pituus ei yksin riitä takaamaan kunnollista salasanaa. Itse asiassa anekodaaliset todisteet viittaavat siihen 123456, 12345678 ja 123456789 ovat kaikki yleisempiä nykyään kuin 1234, luultavasti nykyisten kirjautumisruutujen asettamien pituusrajoitusten vuoksi. Ja muista, että salasanan murron työkalut eivät vain aloita AAAA ja jatka kuten aakkosnumeerinen matkamittari ZZZZ...ZZZZ. He yrittävät arvostella salasanoja sen mukaan, kuinka todennäköisesti ne valitaan, joten sinun tulee olettaa, että he "arvaavat" pitkiä, mutta ihmisystävällisiä salasanoja, kuten esim. BlueJays28RedSox5! (18 merkkiä) kauan ennen kuin ne ehtivät MAdv3aUQlHxL (12 merkkiä) tai jopa ISM/RMXR3 (9 merkkiä).

Mitä tehdä?

Elokuussa 2022 me sanoi tämä: "Jos haluat vaihtaa osan tai kaikki salasanasi, emme aio kieltää sinua. [… Mutta] mielestämme sinun ei tarvitse vaihtaa salasanojasi. (Mitä se kannattaa, ei myöskään LastPass.)”

Se perustui LastPassin väitteisiin, joiden mukaan varmuuskopioidut salasanavarastot oli salattu vain sinun tuntemillasi salasanoilla, vaan myös siihen, että niitä salasanavarastoja ei kuitenkaan käytetty.

Ottaen huomioon muutoksen LastPassin tarinassa sen jälkeen, kun se on löytänyt sen jälkeen, ehdotamme nyt, että teet vaihda salasanasi, jos se on kohtuudella mahdollista.

Huomaa, että sinun on vaihdettava varastoon tallennetut salasanat sekä itse varaston pääsalasana.

Tämä johtuu siitä, että vaikka roistot murtaisivatkin vanhan pääsalasanasi tulevaisuudessa, heidän löytämänsä salasanatiedot ovat vanhentuneita ja siksi hyödyttömiä – kuin piilotettu merirosvon arkku täynnä seteleitä, jotka eivät enää ole laillisia maksuvälineitä.

Kun puhut asiasta, mikset käyttäisi tilaisuutta hyväksesi varmistaaksesi, että olet parantaa luettelossasi olevia heikkoja tai uudelleen käytettyjä salasanoja samanaikaisesti, koska muutat niitä joka tapauksessa.

Yksi asia vielä…

Ja vielä yksi asia: vetoomus X-Ops-tiimeihin, IT-henkilöstölle, järjestelmänvalvojille ja teknisille kirjoittajille kaikkialla.

Kun haluat sanoa, että olet vaihtanut salasanasi, tai suositella muita vaihtamaan omansa, voitko lopettaa harhaanjohtavan sanan käytön kiertää, ja käytä yksinkertaisesti paljon selkeämpää sanaa muuttaa sen sijaan?

Älä puhu "kierrettävästä tunnistetietojen" tai "salasanan kierto", koska sana kiertää, varsinkin tietojenkäsittelytieteessä, edellyttää jäsenneltyä prosessia, joka lopulta sisältää toistoa.

Esimerkiksi komiteassa, jossa on vaihtuva puheenjohtaja, kaikki pääsevät johtaviin kokouksiin ennalta määrätyssä syklissä, esim. Alice, Bob, Cracker, Dongle, Mallory, Susan… ja sitten taas Alice.

Ja konekoodissa, ROTATE käsky eksplisiittisesti kiertää bitit rekisterissä.

Jos sinä ROL or ROR (se tarkoittaa mene vasemmalle or mennä oikealle Intel-merkinnöissä) riittävän monta kertaa, nämä bitit palautuvat alkuperäiseen arvoonsa.

Se ei ole ollenkaan sitä, mitä haluat, kun aiot vaihtaa salasanojasi!

MITÄ JOS SALASANANHALLINTANI HAKKAATU?

Olitpa LastPass-käyttäjä tai et, tässä on a teimme videon vinkkejä siitä, miten voit vähentää katastrofin riskiä, jos joko sinä tai salasananhallintasi joutuisi hakkerointiin. (Ota tekstitys käyttöön tai nopeuttaa toistoa napsauttamalla ratasta toiston aikana).

MIKSI "KIERTÄ" EI OLE HYVÄ SYNONYMI sanalle "MUUTOS"

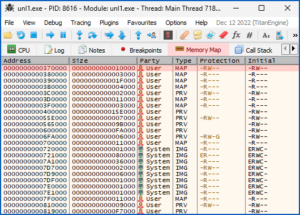

Tässä on ROTATE (tarkemmin sanottuna ROL) ohjeita tosielämässä 64-bittisessä Windowsissa.

Jos kokoat ja suoritat alla olevan koodin (käytimme kätevää, minimalistista, ilmaista kokoamista ja linkkeriä osoitteesta GoTools) ...

…sinun pitäisi saada alla oleva tulos:

Kierretty 0 bittiä = C001D00DC0DEF11E Kierretty 4 bittiä = 001D00DC0DEF11EC Kierretty 8 bittiä = 01D00DC0DEF11EC0 Kierretty 12 bittiä = 1D00DC0DEF11EC00 Kierretty 16 bittiä = 00D0DC11DEF001EC20 Kierretty D00DC0 bittiä =11t001DC24 s = 0DC0DEF11EC001D Kierretty 0 bittiä = 28DC0DEF11EC001D00 Kierretty 32 bittiä = DC0DEF11EC001D00 Kierretty 36 bittiä = C0DEF11EC001D00D Kierretty 40 bittiä = 11DEF001EC00D0DC Kierretty 44 bittiä = DEF11EC001D00DC0 Kierretty 48 bittiä = EF11EC001D00DC0D = FD52 DC11D pyöritetty = FD001 bittiä 00EC0D56DC1DEF Kierretty 001 bittiä = 00EC0D1DC60DEF001 Kierretty 00 bittiä = EC0D11DC64DEF001 Kierretty 00 bittiä = C0D11DCXNUMXDEFXNUMXE

Voit muuttaa pyörimissuuntaa ja määrää muuttamalla ROL että ROR, ja säädä numeroa 4 tällä rivillä ja seuraavalla.

- blockchain

- rikkominen

- coingenius

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- tietojen menetys

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- palomuuri

- Kaspersky

- LastPass

- haittaohjelmat

- McAfee

- Naked Security

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- yksityisyys

- VPN

- verkkosivuilla turvallisuus

- zephyrnet

![S3 Ep110: Kyberuhkien valokeila – asiantuntija puhuu [ääni + teksti] S3 Ep110: Kyberuhkien valokeilassa – asiantuntija puhuu [ääni + teksti] PlatoBlockchain Data Intelligence. Pystysuuntainen haku. Ai.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)