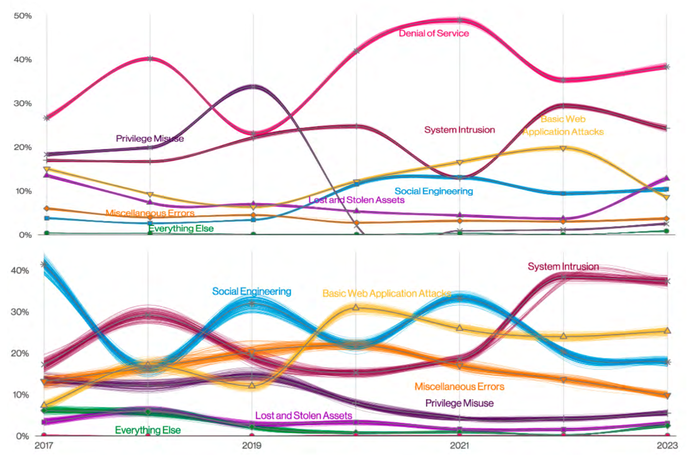

Palvelunestohyökkäykset hallitsivat edelleen uhkakuvaa vuonna 2022, mutta tietoturvaloukkauksia, jotka johtivat vahvistettuun tietojen menettämiseen, olivat todennäköisemmin järjestelmän tunkeutumiset, perusverkkosovellushyökkäykset ja sosiaalinen suunnittelu.

Verizonin "16,300 Data Breach Investigations Reportissa" analysoiduista yli 2023 6,250 tietoturvatapahtumasta yli 38 5,200 eli 32 % oli palvelunestohyökkäyksiä, kun taas lähes XNUMX XNUMX eli XNUMX % oli vahvistettuja tietomurtoja. Vaikka palvelunestohyökkäykset olivat häiritseviä, kunnes niitä lievennettiin – suuri osa raportin tiedoista tuli DOS-puolustuspalveluntarjoajilta ennemminkin kuin uhreilta – tietomurrot järjestelmän tunkeutumisesta, verkkosovellusten kompromisseista ja sosiaalisesta suunnittelusta johtivat yleensä merkittäviin vaikutuksiin liiketoimintaa.

Raportin kaksi yleisintä hyökkäystyyppiä – DOS-hyökkäykset ja järjestelmän tunkeutumiset – kohdistuvat CIA-kolmikon (luottamuksellisuus, eheys, saatavuus) eri osiin. Järjestelmän tunkeutumiset vaikuttavat yleensä luottamuksellisuuteen ja eheyteen, kun taas palvelunestohyökkäykset kohdistuvat saatavuuteen, kertoo haavoittuvuuksien hallintayrityksen Rapid7:n päätutkija Erick Galinkin.

"Loppujen lopuksi DDoS:n käyttö on painostaa kohdetta ja pakottaa heidät keskittymään saatavuuden palauttamiseen", hän sanoo. "Tätä voidaan käyttää osana kiristyskampanjaa, häiritsemään kohdetta samanaikaisista kompromissiyrityksistä tai jopa itsenäisenä taktiikkana jonkin kohteen häiritsemiseksi."

Aineisto nostaa esiin erot uhkatoiminnassa, josta tulee merkittäviä tapauksia, ja niissä, jotka aiheuttavat todellista haittaa yrityksille. Keskimääräisen ransomware-tapahtuman aiheuttama vahinko, joka oli 24 % kaikista rikkomuksista, kaksinkertaistui 26,000 XNUMX dollariin, raportin mukaan. Sitä vastoin vain neljä 6,248 XNUMX palvelunestotapauksesta johti tietojen paljastamiseen, "2023 Data Break Investigations Report" totesi.

Raportissa korostettiin myös sitä tosiasiaa, että vaikka mallit ovat informatiivisia, ne voivat myös vaihdella suuresti, sanoo Joe Gallop, sähköpostin turvallisuusyrityksen Cofensen tiedusteluanalyysipäällikkö.

"Jokainen tapaus on erilainen, joten on erittäin vaikeaa keksiä kattavaa ja eksklusiivista, mutta silti yksityiskohtaista joukkoa tapahtumakategorioita", hän sanoo. "Koska eri menetelmien välillä on päällekkäisyyksiä ja hyökkäysketjun mahdollisuus kiertää useisiin kategorioihin kuuluvien toimintojen välillä, on erittäin tärkeää säilyttää kokonaisvaltainen lähestymistapa turvallisuuteen."

Enemmän järjestelmän tunkeutumisia, koska enemmän kiristysohjelmia

Yleisin malli järjestelmän tunkeutumisen luokassa on tietokoneelle tai laitteelle asennetut haittaohjelmat, joita seuraa tietojen suodattaminen ja lopuksi hyökkäykset järjestelmän tai tietojen saatavuuteen – kaikki ovat kiristysohjelmahyökkäyksiä. Itse asiassa kiristysohjelmat muodostivat DBIR:n mukaan yli 80 % kaikista järjestelmän tunkeutumiskategorian toimista.

Kiristysohjelmien jatkuvan suosion vuoksi yritysten tulisi keskittyä havaitsemaan järjestelmän tunkeutumiskuviota, sanoo David Hylender, Verizonin uhkatiedon johtaja.

"Ensisijainen syy siihen, että järjestelmän tunkeutuminen on noussut huipulle, on se, että se on malli, jossa lunnasohjelmat sijaitsevat", hän sanoo. "Kun kiristyshaittaohjelmat ovat edelleen kaikkialla kaiken kokoisissa, toimialoissa ja maantieteellisissä paikoissa olevissa organisaatioissa, järjestelmän tunkeutumismalli jatkaa kasvuaan."

Kuitenkin myös muut hyökkäysvektorit johtavat rikkomuksiin, mukaan lukien perusverkkohyökkäykset ja sosiaalinen suunnittelu. Neljännes (25 %) tietomurroista johtui perusverkkosovellushyökkäyksistä ja 18 % tietomurroista. Ja järjestelmän tunkeutumisen kategoriassa verkkosovellusten kautta tehdyt hyökkäykset muodostivat kolmanneksen kaikista järjestelmän tunkeutumiseen johtaneista hyökkäyksistä.

Puolustuksen kannalta kriittiset työntekijät

Tapaus, joka alkaa sosiaalisesta suunnittelusta, voi nopeasti muuttua järjestelmän tunkeutumiseksi hyökkäysketjun edetessä. Itse asiassa tapausten yhdistäminen tekee järjestelmien ja tietojen suojaamisesta tietomurroilta hyvin kokonaisvaltaisen harjoituksen, sanoo Rapid7:n Galinkin.

Puolustusstrategia riippuu myös siitä, mitä organisaatiot arvostavat. Terveydenhuollossa DDoS-hyökkäys vaikuttaa yleensä julkisiin resursseihin, kuten maksu- tai aikatauluportaaleihin, jotka ovat kriittisiä, mutta eivät välttämättä vaikuta potilaiden hoidon ydintoimintoihin, hän sanoo.

"Yksittäisen organisaation arvot voivat vaihdella hurjasti", Galinkin sanoo. ”Siksi organisaatioiden on tärkeää pohtia, mitkä ovat niiden tärkeimmät resurssit ja omaisuudet, ja arvioida sitten, kuinka erilaiset uhat voivat kohdistua näihin resursseihin. Viime kädessä se kertoo parhaalle puolustukselle."

Kuitenkin, koska sosiaalisen suunnittelun vaikutus eri rikkomustyyppeihin on niin laaja, työntekijät ovat tärkeä osa puolustuspeliä, Cofense's Gallop sanoo.

"Koska 74 % kaikista raportin rikkomuksista sisälsi inhimillisen tekijän, ihmisten haavoittuvuuksiin puuttuminen on ratkaisevan tärkeää", hän sanoo. "Työntekijät tulisi kouluttaa suhtautumaan skeptisesti manipulointiyrityksiin, tunnistamaan epäilyttävät linkit ja olemaan koskaan jakamatta valtuustietoja."

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- EVM Finance. Hajautetun rahoituksen yhtenäinen käyttöliittymä. Pääsy tästä.

- Quantum Media Group. IR/PR vahvistettu. Pääsy tästä.

- PlatoAiStream. Web3 Data Intelligence. Tietoa laajennettu. Pääsy tästä.

- Lähde: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :on

- :On

- :ei

- :missä

- $ YLÖS

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Mukaan

- poikki

- toimet

- toiminta

- käsitellään

- vaikuttaa

- vastaan

- Kaikki

- Myös

- keskuudessa

- an

- analyysi

- ja

- Hakemus

- sovellukset

- lähestymistapa

- OVAT

- AS

- Varat

- At

- hyökkäys

- Hyökkäykset

- yrityksiä

- saatavuus

- keskimäärin

- takaisin

- perustiedot

- BE

- koska

- tulevat

- PARAS

- välillä

- sekoittaminen

- rikkominen

- rikkomisesta

- laaja

- liiketoiminta

- mutta

- by

- tuli

- Kampanja

- CAN

- joka

- luokat

- Kategoria

- Aiheuttaa

- aiheutti

- ketju

- Kaavio

- CIA

- Tulla

- Yhteinen

- Yritykset

- yritys

- kompromissi

- tietokone

- luottamuksellisuus

- CONFIRMED

- Harkita

- jatkui

- jatkuu

- kontrasti

- Ydin

- Valtakirja

- kriittinen

- sykli

- tiedot

- tietoturvaloukkauksesta

- Tietojen rikkominen

- tietojen menetys

- David

- DDoS

- DDoS hyökkäys

- Puolustus

- puolustava

- riippuu

- yksityiskohtainen

- laite

- erot

- eri

- vaikea

- ilmitulo

- Häiritä

- häiritsevä

- hallita

- DOS

- kaksinkertaistunut

- sähköposti

- elementti

- työntekijää

- Tekniikka

- arvioida

- Jopa

- Joka

- Exclusive

- Käyttää

- suodatus

- kiristys

- erittäin

- tosiasia

- Pudota

- Vihdoin

- Yritys

- Keskittää

- seurannut

- Jalanjälki

- varten

- voima

- neljä

- alkaen

- toiminnallisuus

- maantieteellinen

- saada

- Kasvaa

- vahingoittaa

- he

- terveydenhuollon

- raidat

- kokonaisvaltainen

- Miten

- HTTPS

- ihmisen

- Ihmisen alkuaine

- Vaikutus

- Vaikutukset

- tärkeä

- in

- tapaus

- mukana

- Mukaan lukien

- henkilökohtainen

- ilmoittaa

- informatiivinen

- asennetaan

- eheys

- Älykkyys

- tulee

- Tutkimukset

- IT

- JOE

- Landschaft

- johtava

- Todennäköisesti

- linja

- linkit

- sijainnit

- pois

- ylläpitää

- tehdä

- Tekeminen

- johto

- johtaja

- max-width

- Saattaa..

- menetelmät

- ehkä

- lisää

- eniten

- paljon

- ei ikinä

- merkittävä

- of

- on

- ONE

- vain

- or

- organisaatio

- organisaatioiden

- Muut

- Kipu

- osa

- osat

- potilas

- Kuvio

- kuviot

- maksu

- kappale

- Platon

- Platonin tietotieto

- PlatonData

- suosio

- mahdollinen

- paine

- ensisijainen

- Pääasiallinen

- suojella

- tarjoajat

- laittaa

- palapeli

- Neljännes

- nopeasti

- ransomware

- Ransomware hyökkäykset

- pikemminkin

- todellinen

- reason

- tunnistaa

- raportti

- tutkija

- Esittelymateriaalit

- Risen

- s

- sanoo

- aikataulutus

- turvallisuus

- vanhempi

- setti

- asetus

- useat

- Jaa:

- shouldnt

- merkittävä

- koska

- koot

- skeptinen

- sosiaalinen

- Sosiaalinen insinööri

- Tuotteemme

- jonkin verran

- lähde

- itsenäinen

- alkaa

- Strategia

- niin

- epäilyttävä

- järjestelmä

- järjestelmät

- Kohde

- kuin

- että

- -

- heidän

- Niitä

- sitten

- ne

- asiat

- kolmas

- tätä

- ne

- uhkaus

- uhat

- Kautta

- että

- ylin

- koulutettu

- VUORO

- kaksi

- tyypit

- tyypillisesti

- kaikkialla läsnä oleva

- Lopulta

- varten

- asti

- käyttää

- käytetty

- yleensä

- arvo

- arvot

- eri

- Verizon

- pystysuunnassa

- hyvin

- uhrit

- haavoittuvuuksia

- alttius

- verkko

- Web-sovellus

- web-sovellukset

- olivat

- Mitä

- joka

- vaikka

- laajalti

- tulee

- with

- sisällä

- vielä

- zephyrnet