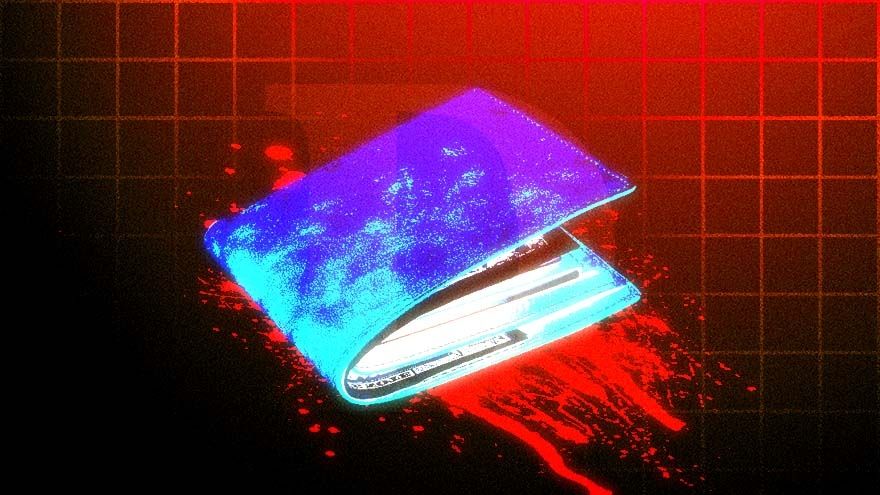

Une bibliothèque de codes gérée par le fournisseur de portefeuille cryptographique Ledger a été compromise aujourd'hui, mettant en danger les fonds des utilisateurs pendant plus de cinq heures.

Selon etherscan.io, l'adresse contient environ 66 ETH sur 75 jetons, d'une valeur d'environ 98,000 XNUMX $, avec Lookonchain. rapports que l'attaquant a réussi à drainer 484,000 XNUMX $ d'actifs. L’adresse de l’agresseur était sur la liste noire par l'émetteur USDT Tether.

Ledger, le plus grand fournisseur de portefeuille matériel en termes de nombre d'utilisateurs, posté sur X qu'une version sécurisée de son Ledger Connect Kit se propage automatiquement. La société recommande d'attendre 24 heures avant d'interagir à nouveau avec le connecteur.

L’attaquant a infecté Ledger’s Connect Kit – une bibliothèque de codes populaire qui facilite les interactions entre les portefeuilles des utilisateurs et les dApps – avec un logiciel malveillant dans le cadre d’une « attaque de chaîne d’approvisionnement ».

Utilisateurs de crypto à risque

Tout utilisateur confirmant des transactions avec des portefeuilles cryptographiques, que ce soit via Ledger ou non, risquait de perdre des fonds, car de nombreuses applications Web3 utilisent la bibliothèque de Ledger. D'éminents développeurs de cryptographie ont exhorté les utilisateurs à ne pas interagir avec les dApps web3.

Matthew Lilley, le CTO de Sushi, a signalé l'exploit sur les réseaux sociaux. Banteg, l’un des principaux contributeurs de Yearn, a posté que la bibliothèque de Ledger avait été compromise et « remplacée par un draineur ».

Ledger a tweeté environ une heure après l'identification de l'exploit pour indiquer qu'il avait supprimé le code malveillant.

"La version malveillante du fichier a été remplacée par la version authentique vers 2h35 CET", a déclaré Ledger. « Votre appareil Ledger et Ledger Live n'ont pas été compromis…. Nous fournirons un rapport complet dès qu’il sera prêt.

Le logiciel malveillant est resté actif pendant 5 heures, bien que la société ait réussi à corriger et à résoudre le problème dans les 40 minutes suivant sa découverte, selon Ledger. Ledger a également alterné les autorisations de publication sur son Github.

Échange de sushiset une Révoquer.Cash ont mis à jour leurs bibliothèques avec la version corrigée, alors que Zapper ont annoncé avoir désactivé le frontend compromis.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://thedefiant.io/defi-users-urged-not-to-interact-with-web3-dapps-amid-major-exploit

- :possède

- :est

- :ne pas

- 000

- 24

- 31

- 40

- 66

- 7

- 75

- a

- Absolute

- propos

- Après

- encore

- Alpha

- aussi

- Bien que

- ainsi que

- annoncé

- tous

- autour

- AS

- Outils

- At

- attaquer

- automatiquement

- banteg

- devenez

- était

- before

- va

- jusqu'à XNUMX fois

- Block

- by

- code

- Communautés

- Société

- complet

- Compromise

- compromettre

- NOUS CONTACTER

- contributeur

- Core

- contributeur principal

- Crypto

- Portefeuille crypto

- portefeuilles crypto

- CTO

- Tous les jours

- DApps

- DeFi

- mobiles

- dispositif

- handicapé

- découverte

- des dizaines

- vidanger

- déverser

- ETH

- Etherscan

- etherscan.io

- Exploiter

- facilite

- Déposez votre dernière attestation

- cinq

- Fixer

- fixé

- marqué

- Pour

- De

- L'extrémité avant

- fonds

- véritable

- GitHub

- Réservation de groupe

- ait eu

- Matériel

- Portefeuille de matériel

- Vous avez

- caché

- détient

- heure

- HEURES

- flotter

- HTTPS

- identifié

- in

- interagir

- interagissant

- interactions

- Emetteur

- IT

- SES

- rejoindre

- jpg

- le plus grand

- Ledger

- Ledger Live

- lettre

- LG

- bibliothèques

- Bibliothèque

- le travail

- pas à perdre

- gérés

- de nombreuses

- Médias

- membre

- Minutes

- PLUS

- nombre

- of

- on

- ONE

- or

- nos

- Pièce

- /

- autorisations

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Podcast

- Populaire

- posté

- Premium

- Problème

- important

- fournir

- de voiture.

- publier

- Putting

- solutions

- résumer

- recommande

- relatif

- Supprimé

- remplacé

- rapport

- Analyse

- grossièrement

- s

- des

- Saïd

- dire

- Réseaux sociaux

- réseaux sociaux

- Logiciels

- Bientôt

- SUSHI

- Tether

- que

- qui

- La

- Le defiant

- leur

- l'ont

- à

- aujourd'hui

- Tokens

- Transactions

- Transcription

- a actualisé

- USDT

- utilisé

- Utilisateur

- fonds de l'utilisateur

- utilisateurs

- version

- via

- visible

- Attendre

- Wallet

- Portefeuilles

- était

- we

- Web3

- ont été

- Les

- que

- qui

- sera

- comprenant

- dans les

- vaut

- X

- Aspirer

- Votre

- zéphyrnet