mobile Security

Les clones et mods WhatsApp, Telegram et Signal restent un véhicule populaire pour la distribution de logiciels malveillants. Ne vous laissez pas tromper.

10 Jan 2024 • , 5 minute. lis

Les applications mobiles font tourner le monde. Les services de communication instantanée comptent parmi les applications les plus populaires sur iOS et Android – L'organisation américaine à but non lucratif Signal a un estimé 40 millions d'utilisateurs, avec le chiffre rispassant à 700 millions pour Telegram, un autre service de messagerie open source. Pendant ce temps, Meta-propriété WhatsApp est le leader mondial incontesté avec environ deux milliards d'utilisateurs actifs mensuels.

Mais leur popularité a également attiré l’attention des acteurs de la menace, désireux de trouver un moyen de introduire des logiciels malveillants sur votre appareil. Cela pourrait finir par vous coûter cher, à vous et même à votre employeur.

Les cyber-risques liés aux applications malveillantes copiées

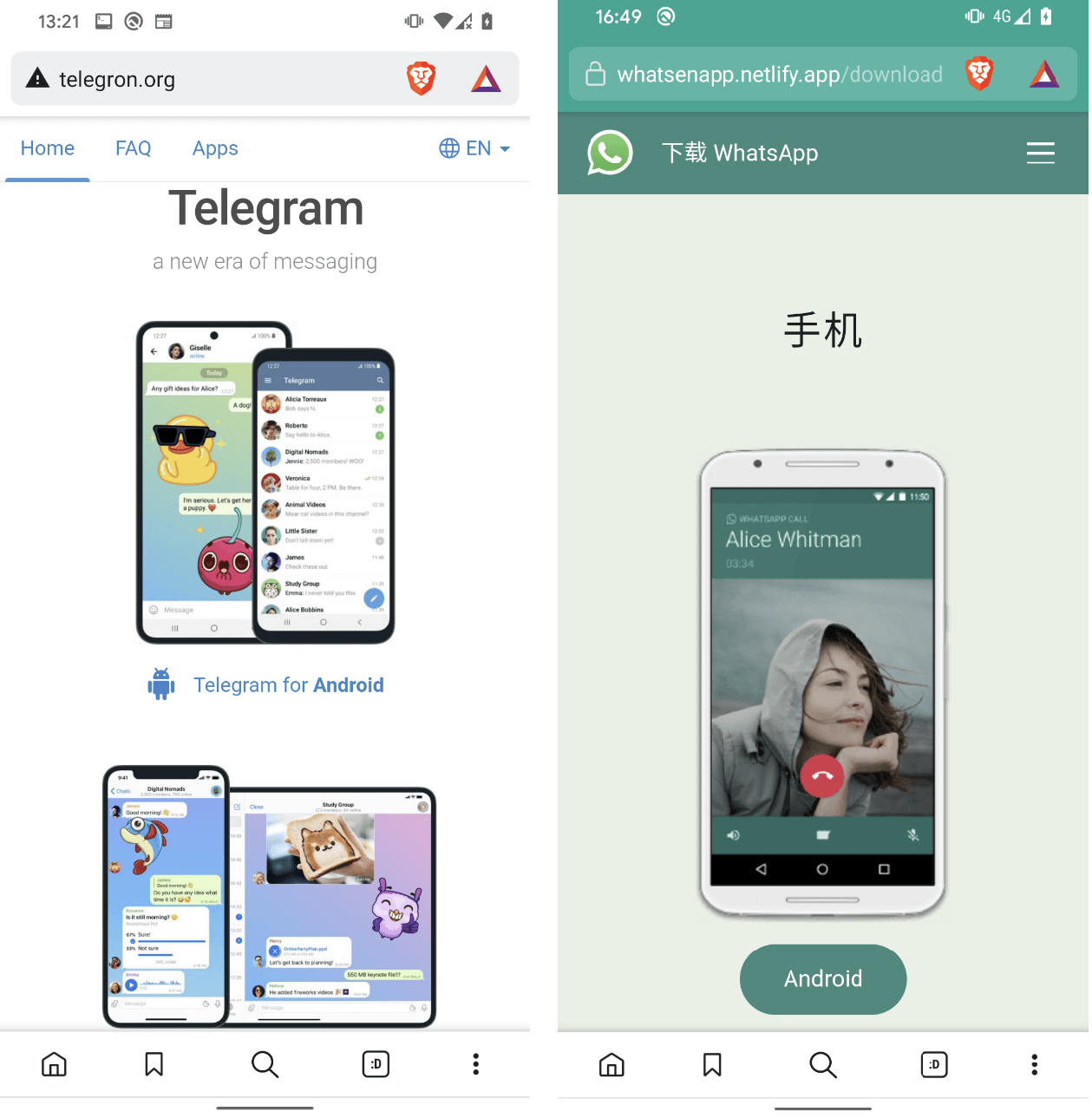

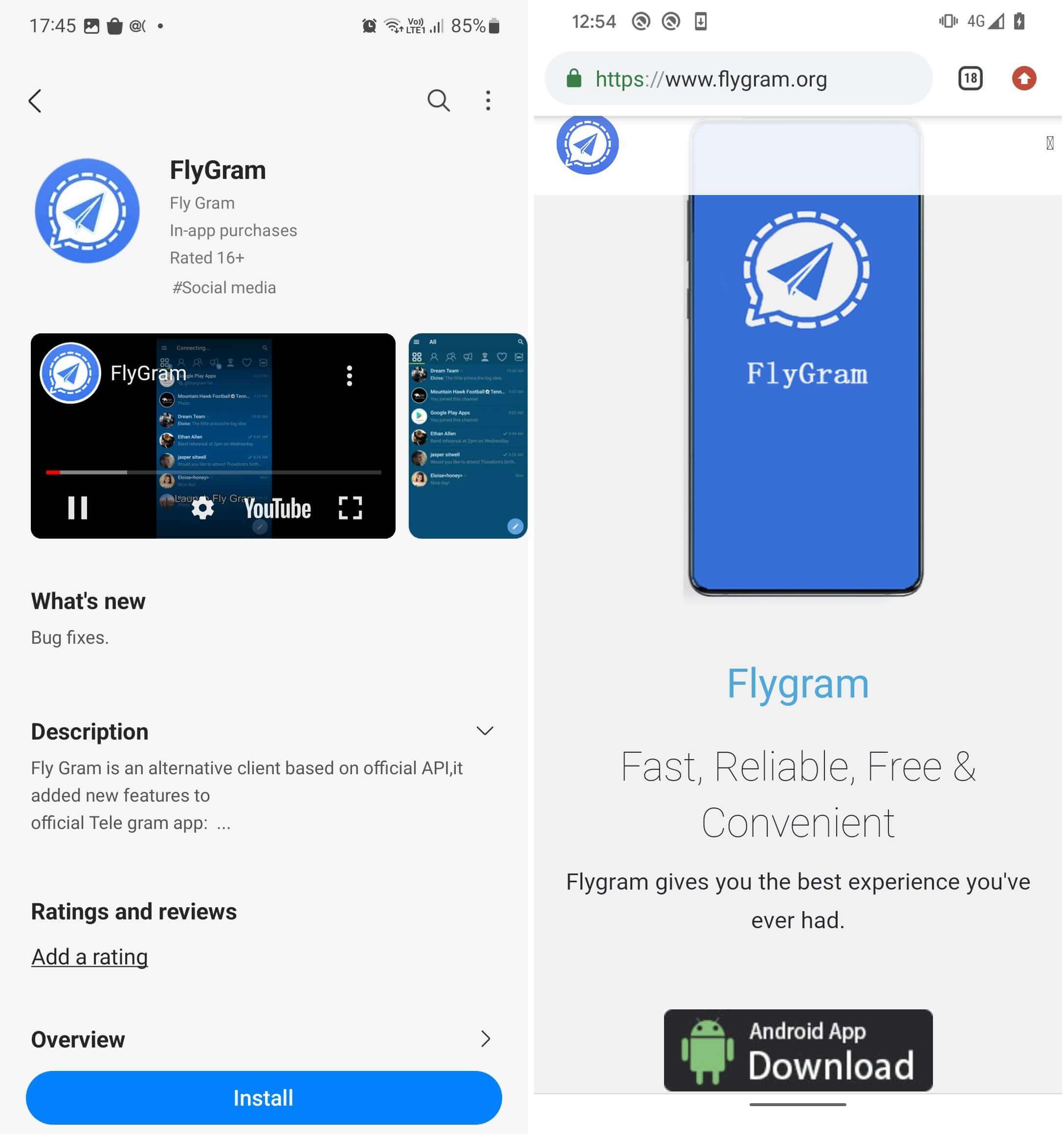

Les développeurs malveillants sont devenus très doués pour inciter les utilisateurs à télécharger leurs produits. Souvent, ils produisent des applications de copie malveillantes conçues pour imiter les applications légitimes. Ils peuvent ensuite les diffuser via des messages de phishing par courrier électronique, par SMS, sur les réseaux sociaux ou via l'application de communication elle-même, dirigeant ainsi la victime vers une page frauduleuse et l'induisant en erreur en lui faisant installer ce qu'elle croit être une application officielle. Ils pourraient également diriger les utilisateurs vers de fausses applications d'apparence légitime qui pourraient occasionnellement passer par les procédures de contrôle strictes du marché Google Play. La plate-forme iOS d'Apple a beaucoup un écosystème plus verrouillé et il est encore moins rare que des applications malveillantes s’y retrouvent.

Quoi qu'il en soit, si vous téléchargez et installez une application malveillante sur votre téléphone, cela pourrait vous exposer, vous ou votre employeur, à une série de menaces, notamment :

- vol de données personnelles sensibles, qui pourraient être revendues sur le dark web à des fraudeurs d'identité

- vol d'informations bancaires/financières, qui pourraient être utilisées pour drainer des fonds

- problèmes de performances, car des applications malveillantes peuvent modifier les paramètres et les fonctionnalités de l'appareil et le ralentir

- logiciel publicitaire qui inonde l'appareil de publicités non regardées, ce qui rend son utilisation difficile

- logiciels espions conçus pour écouter vos conversations, messages et autres informations

- ransomware conçu pour verrouiller complètement l'appareil jusqu'à ce qu'une redevance soit payée

- services payants que les logiciels malveillants peuvent utiliser secrètement, accumulant d'énormes factures

- vol de logins pour comptes sensibles, qui pourraient être vendus à des escrocs

- cyberattaques d'entreprise conçues pour voler vos identifiants ou vos données professionnelles, en vue d'accéder à des données d'entreprise sensibles ou de déployer un ransomware

Ce qu'ESET a vu

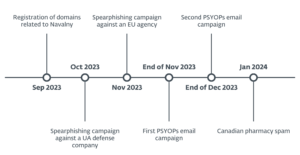

Ces menaces sont devenues de plus en plus répandues ces dernières années. Certaines sont des attaques opportunistes visant un large éventail de consommateurs, tandis que d’autres sont plus ciblées. Parmi les applications de copie malveillantes les plus notables observées par ESET figurent :

- Une fausse campagne de mise à jour 2021 qui s'est propagé sur WhatsApp, Signal et d'autres applications de messagerie via des messages de phishing affirmant que le destinataire pourrait obtenir un nouveau thème de couleur pour WhatsApp. En réalité, le thème rose de WhatsApp était un cheval de Troie malveillant qui répondait automatiquement aux messages reçus dans WhatsApp et d'autres applications de messagerie avec un lien malveillant.

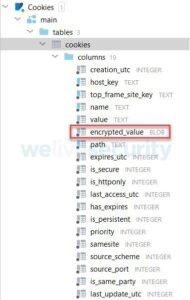

- Des dizaines de sites Web copiés de WhatsApp et Telegram vantant les applications de messagerie malveillantes connues sous le nom de « clippers » – conçues pour voler ou modifier le contenu du presse-papiers de l’appareil. Les victimes ont d'abord été attirées par Google Ads, menant à des chaînes YouTube frauduleuses, qui les ont ensuite redirigées vers des sites Web imitateurs. Une fois installées, les applications ont été conçues pour intercepter les messages de discussion des victimes dans le but de voler leurs informations sensibles et leurs fonds en crypto-monnaie.

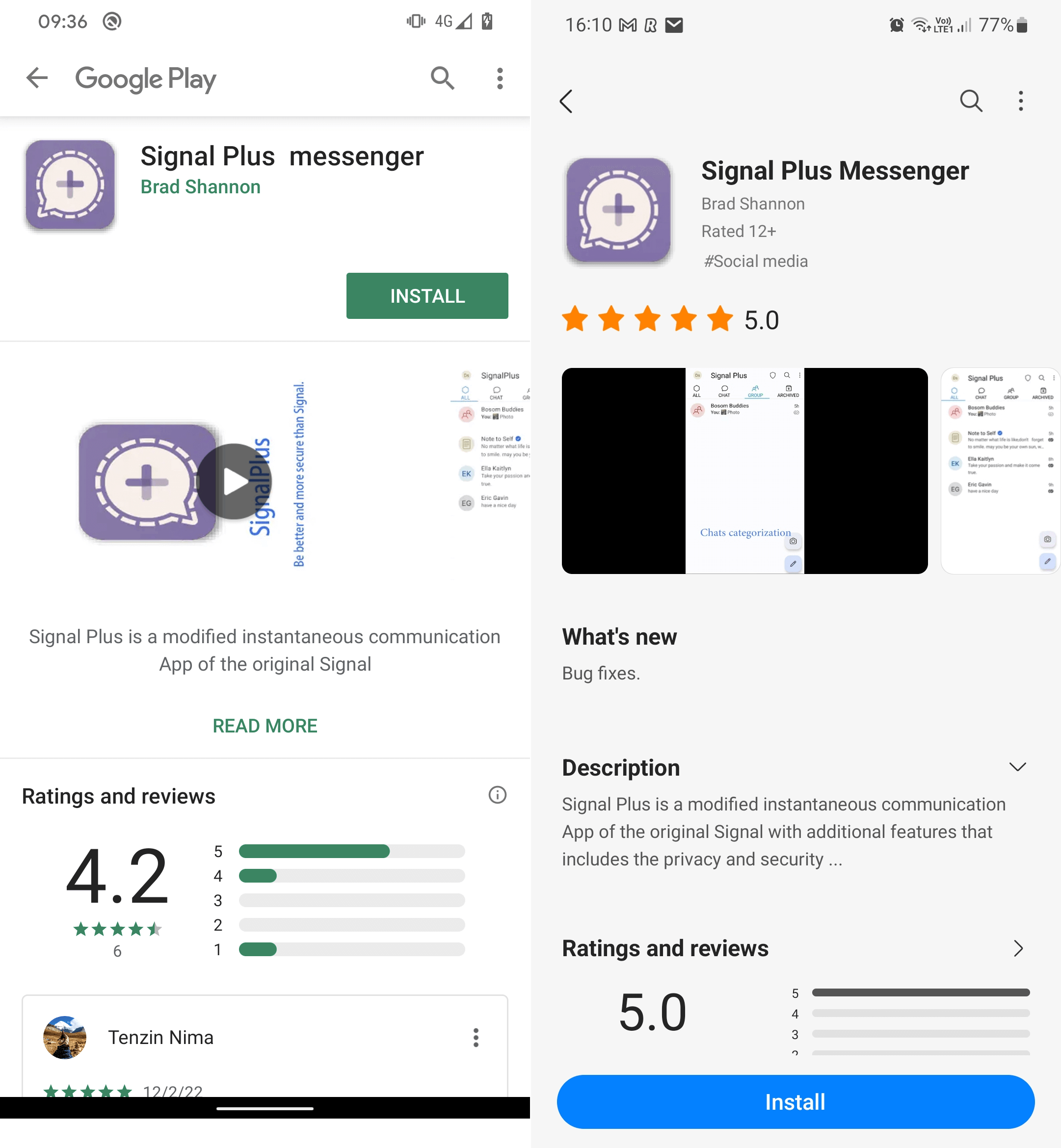

- Des pirates informatiques pro-chinois ont caché des logiciels malveillants de cyberespionnage connu sous le nom d'Android BadBazaar dans les applications Signal et Telegram d'apparence légitime. Les deux types d’applications ont fait l’objet d’un contrôle officiel et ont été publiées sur Google Play et le Samsung Galaxy Store, avant que Google/Samsung n’en soient informés.

Prendre des précautions contre les applications malveillantes

Pendant que WhatsApp interdit explicitement versions non officielles de son application, le Telegram open source encourage les tiers développeurs de créer leurs propres clients Telegram. Cela peut rendre la distinction entre le vrai et le faux encore plus difficile pour les utilisateurs. Cela dit, vous pouvez prendre plusieurs mesures pour réduire les risques d’installation de quelque chose de malveillant sur votre appareil.

Voici une liste de contrôle rapide :

- Tenez-vous-en toujours aux magasins d’applications Android officiels, car ils ont mis en place des processus de vérification rigoureux pour empêcher les applications malveillantes de sortir de la plate-forme.

- Gardez toujours votre système d'exploitation mobile et logiciel sur la dernière version car les logiciels malveillants tentent souvent d’exploiter les bogues des anciennes versions.

- Avant de télécharger, vérifiez toujours la réputation du développeur en ligne et les avis sur l’application – en faisant attention aux mentions d’arnaques.

- Désinstaller tout applications que vous n'utilisez pas, il est donc plus facile de suivre ce qui se trouve sur votre appareil.

- Ne cliquez pas sur des liens ou des pièces jointes, surtout s’ils apparaissent dans des messages ou des e-mails non sollicités sur les réseaux sociaux et vous invitent à télécharger des logiciels à partir de sites tiers.

- Évitez de cliquer sur la publicité en ligne, au cas où cela ferait partie d’une arnaque conçue pour vous conduire vers une application de copie malveillante.

- Méfiez-vous de l'octroi d'une application des autorisations qui semblent sans rapport avec sa fonctionnalité, car il pourrait s'agir d'un logiciel malveillant tentant d'accéder à vos données.

- Utilisez toujours une solution de sécurité mobile provenant d'un fournisseur réputé, car cela aidera à bloquer les installations malveillantes et/ou à empêcher les logiciels malveillants de fonctionner sur votre appareil.

- Pensez à utiliser connexions biométriques plutôt que de simples mots de passe sur vos comptes.

- Ne téléchargez jamais quoi que ce soit à partir de sites à haut risque, tels que de nombreuses plateformes de divertissement ou de jeux pour adultes.

Comment repérer les signes d'une application imposteuse

Il est également utile d'être à l'affût d'activités inhabituelles sur votre appareil, au cas où des logiciels malveillants s'infiltreraient malgré tous vos efforts. Dans cet esprit, rappelez-vous :

- Si quelque chose ne semble pas correct concernant le nom de l'application, la description et les allégations « application officielle », ou le pedigree du développeur, il y a de fortes chances que vous ayez affaire à une application imposteuse.

- Soyez conscient des publicités pop-up persistantes, car cela peut signifier que vous avez installé un logiciel publicitaire.

- Gardez un œil sur les icônes inhabituelles sur votre écran qui pourraient avoir été récemment installées.

- Soyez conscient de la batterie qui se décharge plus rapidement que d'habitude ou de tout autre comportement étrange

- Gardez un œil sur vos factures et votre utilisation des données par mois ; tout ce qui est excessivement élevé pourrait indiquer une activité malveillante

- Comprenez que si votre appareil fonctionne plus lentement que d'habitude, cela peut être dû à un logiciel malveillant.

Les smartphones et les tablettes sont notre porte d'entrée vers le monde numérique. Mais c’est un monde que nous devons protéger des invités indésirables. Grâce à ces étapes simples, vous aurez de bien meilleures chances de protéger vos finances et vos données personnelles. Pour en savoir plus sur la façon de gérer les fausses applications, lisez notre 7 conseils pour repérer une fausse application mobile.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.welivesecurity.com/en/mobile-security/attack-copycats-fake-messaging-apps-app-mods/

- :possède

- :est

- $UP

- 1

- 2021

- 35%

- 40

- 700

- a

- A Propos

- accès

- accès

- hybrides

- infection

- activité

- acteurs

- annonces

- Adulte

- Numérique

- à opposer à

- même

- aussi

- toujours

- parmi

- an

- et les

- android

- Une autre

- tous

- quoi que ce soit d'artificiel

- appli

- apparaître

- applications

- applications

- SONT

- AS

- At

- attaquer

- Attaques

- attiré

- automatiquement

- disponibles

- conscients

- batterie

- bbc

- BE

- car

- devenez

- était

- before

- CROYONS

- LES MEILLEURS

- Améliorée

- offre

- Milliards

- Billets

- Block

- tous les deux

- bogues

- mais

- by

- CAN

- maisons

- Catégories

- Chance

- chances

- Change

- Voies

- le chat

- vérifier

- réclame

- prétentions

- cliquez

- CLIENTS

- CO

- Couleur

- Communication

- Communications

- complètement

- Les consommateurs

- contenu

- conversations

- Entreprises

- pourriez

- engendrent

- crypto-monnaie

- cyber-attaques

- Foncé

- Places de marché

- données

- affaire

- traitement

- cher

- profond

- déployer

- la description

- un

- mobiles

- dispositif

- difficile

- numérique

- monde numérique

- distribuer

- distribution

- plongeon

- do

- Ne fait pas

- Ne pas

- down

- download

- téléchargement

- vidanger

- plus facilement

- efforts

- emails

- fin

- Divertissement

- notamment

- estimé

- Pourtant, la

- excessivement

- Exploiter

- œil

- faux

- fausses applications

- loin

- Fonctionnalités:

- frais

- Figure

- Déposez votre dernière attestation

- Finances

- Trouvez

- Prénom

- Pour

- frauduleux

- De

- fonds

- Galaxy

- jeux

- porte

- obtenez

- Global

- Go

- Google Play

- octroi

- invités

- les pirates

- Vous avez

- vous aider

- Haute

- risque élevé

- très

- Comment

- How To

- HTTPS

- majeur

- icônes

- Identite

- if

- image

- in

- comprendre

- Y compris

- de plus en plus

- indiquer

- d'information

- à l'intérieur

- installer

- Installé

- installer

- instantané

- développement

- nous invitons les riders XCO et DH à rouler sur nos pistes haute performance, et leurs supporters à profiter du spectacle. Pour le XNUMXe anniversaire, nous visons GRAND ! Vous allez vouloir être là ! Nous accueillerons la légendaire traversée de l'étant avec de la musique en direct ! Nous aurons également des divertissements pour les jeunes et les jeunes de cœur pendant l'après-midi. Vous ne voudrez pas manquer ça !

- iOS

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- SES

- lui-même

- Janvier

- jpg

- Vif

- XNUMX éléments à

- connu

- Nouveautés

- conduire

- conduisant

- à gauche

- légitime

- moins

- LINK

- Gauche

- Liste

- bloquer

- LES PLANTES

- a prendre une

- Fabrication

- malveillant

- malware

- de nombreuses

- marché

- largeur maximale

- Mai..

- signifier

- En attendant

- Médias

- simple

- messages

- messagerie

- Messager

- million

- m.

- l'esprit

- Breeze Mobile

- mobile Security

- modifier

- Mois

- mensuel

- PLUS

- (en fait, presque toutes)

- Le Plus Populaire

- beaucoup

- prénom

- Besoin

- Nouveauté

- une organisation à but non lucratif

- notable

- obtenir

- of

- de rabais

- officiel

- souvent

- plus

- on

- une fois

- et, finalement,

- en ligne

- sur

- open source

- d'exploitation

- le système d'exploitation

- opération

- or

- Autre

- Autres

- nos

- ande

- plus de

- propre

- page

- partie

- mots de passe

- pays

- /

- personnel

- données à caractère personnel

- PHIL

- phishing

- Téléphone

- rose

- Place

- plateforme

- Plateformes

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- plus

- pop-up

- Populaire

- popularité

- assez

- empêcher

- procédures

- les process

- produire

- L'utilisation de sélénite dans un espace est un excellent moyen de neutraliser l'énergie instable ou négative.

- de voiture.

- Rapide

- gamme

- rapidement

- RARE

- Tarif

- plutôt

- Lire

- réal

- Réalité

- reçu

- récent

- récemment

- réduire

- rester

- rappeler

- honorable

- réputation

- Avis

- Rouler

- bon

- rigoureux

- Round

- Saïd

- Samsung

- Arnaque

- les escroqueries

- pour écran

- examen minutieux

- sécurisé

- sécurité

- sembler

- sensible

- service

- Services

- Paramétres

- plusieurs

- Signal

- Signes

- étapes

- Sites

- qualifié

- lent

- So

- Réseaux sociaux

- réseaux sociaux

- Logiciels

- vendu

- sur mesure

- quelques

- quelque chose

- Son

- Dépit

- Spot

- repérage

- propagation

- Utilisation d'un

- Étapes

- Boutique

- STORES

- étrange

- Strict

- tel

- combustion propre

- tâches

- prise

- des campagnes marketing ciblées,

- Telegram

- texte

- que

- qui

- Le

- le monde

- leur

- Les

- thème

- puis

- Là.

- Ces

- l'ont

- des choses

- des tiers.

- this

- menace

- acteurs de la menace

- des menaces

- Avec

- conseils

- à

- suivre

- Trojan

- Essai

- essayer

- deux

- types

- Non sollicité

- jusqu'à

- Mises à jour

- us

- Utilisation

- utilisé

- d'utiliser

- utilisateurs

- en utilisant

- habituel

- véhicule

- versions

- via

- Victime

- victimes

- Voir

- était

- personne(s) regarde(nt) cette fiche produit

- Façon..

- we

- web

- sites Internet

- ont été

- Quoi

- qui

- tout en

- large

- Large gamme

- répandu

- largeur

- sera

- comprenant

- activités principales

- de travail

- world

- années

- Vous n'avez

- Votre

- Youtube

- zéphyrnet