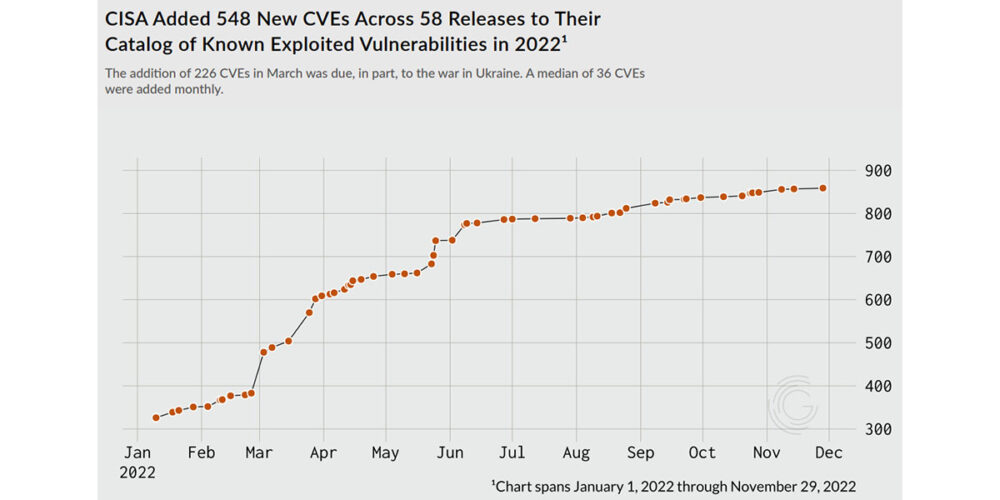

En novembre 2021, la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a publié le catalogue des vulnérabilités exploitées connues (KEV) pour aider les agences fédérales et les organisations d'infrastructures critiques à identifier et à corriger les vulnérabilités qui sont activement exploitées. CISA a ajouté 548 nouvelles vulnérabilités au catalogue à travers 58 mises à jour de janvier à fin novembre 2022, selon Gray Noise dans son tout premier «Rapport sur les exploits de masse de GreyNoise. »

Incluant le environ 300 vulnérabilités ajouté en novembre et décembre 2021, CISA a répertorié environ 850 vulnérabilités au cours de la première année d'existence du catalogue.

Les vulnérabilités activement exploitées dans les produits Microsoft, Adobe, Cisco et Apple représentaient plus de la moitié des mises à jour du catalogue KEV en 2022, a constaté Gray Noise. Soixante-dix-sept pour cent des mises à jour du catalogue KEV étaient des vulnérabilités plus anciennes datant d'avant 2022.

"Beaucoup ont été publiés au cours des deux décennies précédentes", a noté le vice-président de la science des données de Gray Noise, Bob Rudis, dans le rapport.

Plusieurs des vulnérabilités du catalogue KEV proviennent de produits qui sont déjà entrés en fin de vie (EOL) et en fin de vie (EOSL), selon une analyse réalisée par une équipe de Cyber Security Works. Même si Windows Server 2008 et Windows 7 sont des produits EOSL, le catalogue KEV répertorie 127 vulnérabilités Server 2008 et 117 vulnérabilités Windows 7.

"Le fait qu'ils fassent partie de CISA KEV est assez révélateur car il indique que de nombreuses organisations utilisent encore ces systèmes hérités et deviennent donc des cibles faciles pour les attaquants", a écrit CSW dans son "Décodage de la CISA KEV" rapport.

Même si le catalogue était à l'origine destiné aux infrastructures critiques et aux organisations du secteur public, il est devenu la source faisant autorité sur laquelle les vulnérabilités sont – ou ont été – exploitées par des attaquants. Ceci est essentiel car la base de données nationale sur les vulnérabilités (NVD) a attribué des Vulnérabilités et expositions (CVE) pour plus de 12,000 2022 vulnérabilités en XNUMX, et il serait difficile pour les défenseurs des entreprises d'évaluer chacune d'entre elles pour identifier celles qui sont pertinentes pour leur environnement. Les équipes d'entreprise peuvent utiliser la liste organisée du catalogue des CVE faisant l'objet d'attaques actives pour créer leurs listes de priorités.

En fait, CSW a constaté un léger délai entre le moment où une autorité de numérotation CVE (CNA), telle que Mozilla ou MITRE, a attribué une CVE à une vulnérabilité et le moment où la vulnérabilité a été ajoutée au NVD. Par exemple, une vulnérabilité dans Apple WebKitGTK (CVE-2019-8720) a reçu une CVE de Red Hat en octobre 2019 a été ajoutée au catalogue KEV en mars car elle était exploitée par le rançongiciel BitPaymer. Il n'avait pas été ajouté au NVD au début de novembre (la date limite pour le rapport de CSW).

Une organisation qui s'appuie sur le NVD pour prioriser les correctifs passerait à côté des problèmes qui font l'objet d'attaques actives.

22% des vulnérabilités du catalogue sont des failles d'exécution de code à distance et XNUMX% sont des failles d'exécution de privilèges, CSW trouvé. Il y avait 208 vulnérabilités dans le catalogue KEV de CISA associées à des groupes de rançongiciels et 199 utilisées par des groupes APT, a constaté CSW. Il y avait également un chevauchement, où 104 vulnérabilités étaient utilisées à la fois par les groupes de rançongiciels et APT.

Par exemple, une vulnérabilité de divulgation d'informations de gravité moyenne dans Microsoft Silverlight (CVE-2013-3896) est associée à 39 groupes de rançongiciels, a déclaré CSW. Le même analyse de CSW a constaté qu'une vulnérabilité critique de dépassement de mémoire tampon dans les contrôles ActiveX ListView/TreeView utilisés par les documents Office (CVE-2012-0158) et un problème de corruption de mémoire très grave dans Microsoft Office (CVE-2017-11882) sont exploités par 23 groupes APT , dont dernièrement par le groupe Thrip APT (Lotus Blossom/BitterBug), en novembre 2022.

Le pic de mars 2022 est le résultat de l'invasion de l'Ukraine par la Russie en février - et les mises à jour comprenaient de nombreuses vulnérabilités héritées que les acteurs des États-nations étaient connus pour exploiter dans les entreprises, les gouvernements et les organisations d'infrastructures critiques, a déclaré Gray Noise. La grande majorité – 94 % – des vulnérabilités ajoutées au catalogue en mars se sont vues attribuer une CVE avant 2022.

CISA met à jour le catalogue KEV uniquement si la vulnérabilité est exploitée activement, a un CVE attribué et il existe des instructions claires sur la façon de résoudre le problème. En 2022, les défenseurs des entreprises ont dû faire face à une mise à jour du catalogue KEV sur une base presque hebdomadaire, avec une nouvelle alerte généralement émise tous les quatre à sept jours, a écrit Rudis. Les défenseurs étaient tout aussi susceptibles d'avoir un seul jour entre les mises à jour, et la plus longue pause des défenseurs en 2022 entre les mises à jour était de 17 jours.

- blockchain

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- Lecture sombre

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- la sécurité d'un site web