Une nouvelle variante du célèbre malware « Gh0st RAT » a été identifiée lors de récentes attaques visant des Sud-Coréens et le ministère des Affaires étrangères d'Ouzbékistan.

Le groupe chinois « C.Rufus Security Team » Gh0st RAT a été publié pour la première fois sur le Web ouvert en mars 2008. Remarquablement, il est toujours utilisé aujourd'hui, en particulier en Chine et dans ses environs, même si sous des formes modifiées.

Depuis fin août, par exemple, un groupe ayant de forts liens avec la Chine distribue un Gh0st RAT modifié appelé « SugarGh0st RAT ». Selon une étude de Cisco Talos, cet acteur malveillant abandonne la variante via des raccourcis Windows basés sur JavaScript, tout en distrayant les cibles avec des documents leurres personnalisés.

Le malware lui-même est toujours en grande partie le même outil efficace qu'il a toujours été, même s'il arbore désormais de nouveaux autocollants pour vous aider à vous faufiler devant les logiciels antivirus.

Les pièges de SugarGh0st RAT

Les quatre échantillons de SugarGh0st, probablement livrés via phishing, arrivent sur les machines ciblées sous forme d'archives intégrées aux fichiers de raccourci Windows LNK. Les LNK cachent du JavaScript malveillant qui, lors de son ouverture, laisse tomber un document leurre – destiné au public gouvernemental coréen ou ouzbek – ainsi que la charge utile.

Comme son ancêtre – le cheval de Troie d’accès à distance d’origine chinoise, rendu public pour la première fois en mars 2008 – SugarGh0st est une machine d’espionnage propre et polyvalente. Bibliothèque de liens dynamiques (DLL) 32 bits écrite en C++, elle commence par collecter les données système, puis ouvre la porte à des capacités complètes d'accès à distance.

Les attaquants peuvent utiliser SugarGh0st pour récupérer toutes les informations qu'ils pourraient désirer sur leur machine compromise, ou démarrer, terminer ou supprimer les processus qu'elle exécute. Ils peuvent l'utiliser pour rechercher, exfiltrer et supprimer des fichiers, ainsi qu'effacer tous les journaux d'événements pour masquer les preuves médico-légales qui en résultent. La porte dérobée est équipée d'un enregistreur de frappe, d'un capteur de capture d'écran, d'un moyen d'accéder à la caméra de l'appareil et de nombreuses autres fonctions utiles pour manipuler la souris, effectuer des opérations natives de Windows ou simplement exécuter des commandes arbitraires.

« Ce qui me préoccupe le plus, c'est la façon dont il est spécifiquement conçu pour échapper aux méthodes de détection précédentes », déclare Nick Biasini, responsable de la sensibilisation de Cisco Talos. Avec cette nouvelle variante, en particulier, « ils ont déployé des efforts pour faire des choses qui changeraient la façon dont fonctionnerait la détection de base ».

Ce n’est pas que SugarGh0st dispose de mécanismes d’évasion particulièrement nouveaux. Au contraire, des changements esthétiques mineurs le font paraître différent des variantes précédentes, comme la modification du protocole de communication de commande et de contrôle (C2) de telle sorte qu'au lieu de 5 octets, les en-têtes de paquets réseau réservent les 8 premiers octets comme octets magiques (une liste de signatures de fichiers, utilisées pour confirmer le contenu d'un fichier). « C'est simplement un moyen très efficace d'essayer de vous assurer que vos outils de sécurité existants ne détecteront pas ce problème tout de suite », explique Biasini.

Les vieux repaires de Gh0st RAT

En septembre 2008, le bureau du Dalaï Lama a contacté un chercheur en sécurité (non, ce n'est pas le début d'une mauvaise blague).

Ses employés étaient bombardés d’e-mails de phishing. Les applications Microsoft tombaient en panne, sans explication, dans toute l'organisation. Un moine rappelé regarder son ordinateur ouvrir Microsoft Outlook tout seul, joindre des documents à un e-mail et envoyer cet e-mail à une adresse non reconnue, le tout sans sa contribution.

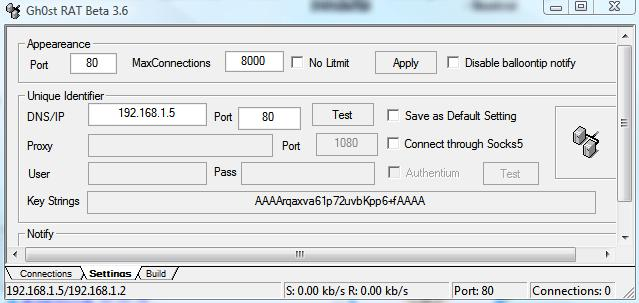

Interface utilisateur en anglais d'un modèle bêta Gh0st RAT. Source : Trend Micro EU via Wayback Machine

Le cheval de Troie utilisé dans cette campagne militaire chinoise contre les moines tibétains a résisté à l’épreuve du temps, dit Biasini, pour plusieurs raisons.

« Les familles de malwares open source durent longtemps parce que les acteurs disposent d’un malware entièrement fonctionnel qu’ils peuvent manipuler comme bon leur semble. Il permet également aux personnes qui ne savent pas comment écrire des logiciels malveillants de exploitez ce truc gratuitement," il explique.

Gh0st RAT, ajoute-t-il, se démarque notamment comme « un RAT très fonctionnel et très bien construit ».

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- PlatoData.Network Ai générative verticale. Autonomisez-vous. Accéder ici.

- PlatoAiStream. Intelligence Web3. Connaissance Amplifiée. Accéder ici.

- PlatonESG. Carbone, Technologie propre, Énergie, Environnement, Solaire, La gestion des déchets. Accéder ici.

- PlatoHealth. Veille biotechnologique et essais cliniques. Accéder ici.

- La source: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :possède

- :est

- $UP

- 2008

- 7

- 8

- a

- A Propos

- accès

- accès

- à travers

- acteurs

- propos

- Ajoute

- esthétique

- Affaires

- à opposer à

- Tous

- permet

- aussi

- an

- et les

- antivirus

- tous

- apparaître

- applications

- les archives

- autour

- AS

- joindre

- Attaques

- public

- Août

- et

- détourné

- Mal

- car

- était

- Début

- va

- bêta

- by

- C + +

- appareil photo

- Campagne

- CAN

- capacités

- Change

- Modifications

- en changeant

- Chine

- chinois

- Cisco

- espace extérieur plus propre,

- Collecte

- vient

- Communication

- Compromise

- ordinateur

- concernant

- Confirmer

- contenu

- Core

- S'écraser

- sont adaptées

- cyber

- données

- autocollants

- réputé

- livré

- un

- désir

- Détection

- dispositif

- différent

- distribuer

- do

- document

- INSTITUTIONNELS

- Don

- Porte

- Drops

- Dynamic

- Efficace

- effort

- emails

- intégré

- employés

- Anglais

- espionnage

- EU

- éluder

- évasion

- événement

- JAMAIS

- preuve

- existant

- Explique

- explication

- familles

- few

- Déposez votre dernière attestation

- Fichiers

- Trouvez

- Prénom

- s'adapter

- Pour

- étranger

- Légal

- quatre

- De

- plein

- d’étiquettes électroniques entièrement

- fonctionnel

- fonctions

- obtenez

- Global

- aller

- Gouvernement

- Réservation de groupe

- he

- front

- têtes

- vous aider

- Cacher

- sa

- Comment

- How To

- HTML

- http

- HTTPS

- identifié

- image

- in

- infâme

- d'information

- contribution

- instance

- plutôt ;

- ISN

- IT

- SES

- lui-même

- JavaScript

- juste

- Savoir

- Coréen

- langue

- principalement

- En retard

- Bibliothèque

- Probable

- LINK

- Gauche

- Liste

- le travail

- Location

- click

- Les machines

- la magie

- a prendre une

- malware

- manipuler

- Mars

- masque

- me

- veux dire

- mécanismes

- méthodes

- micro

- Microsoft

- pourrait

- ministère

- mineur

- modèle

- modifié

- (en fait, presque toutes)

- indigène

- réseau et

- Nouveauté

- entaille

- aucune

- roman

- maintenant

- of

- Bureaux

- Vieux

- on

- ONE

- ouvert

- open source

- ouverture

- ouvre

- opération

- or

- organisation

- origine

- Autre

- ande

- Outlook

- sensibilisation

- propre

- particulier

- particulièrement

- passé

- Personnes

- effectuer

- phishing

- en particulier pendant la préparation

- pièce

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Beaucoup

- précédent

- Avant

- les process

- protocole

- public

- RAT

- plutôt

- Les raisons

- récent

- libéré

- éloigné

- accès à distance

- un article

- chercheur

- Réserver

- résultant

- bon

- pour le running

- s

- même

- dit

- sécurité

- sur le lien

- envoyer

- Septembre

- Signatures

- simplement

- se glisser

- Logiciels

- quelques

- Identifier

- Région Sud

- spécifiquement

- Sports

- peuplements

- Commencer

- Encore

- STRONG

- tel

- sûr

- combustion propre

- Talos

- des campagnes marketing ciblées,

- ciblage

- objectifs

- équipe

- tester

- qui

- Le

- leur

- puis

- l'ont

- chose

- des choses

- this

- bien que?

- menace

- fiable

- à

- aujourd'hui

- a

- outil

- Trend

- Trojan

- Essai

- ui

- sur

- utilisé

- d'utiliser

- ouzbek

- Ouzbékistan

- Variante

- très

- via

- personne(s) regarde(nt) cette fiche produit

- Façon..

- ont été

- qui

- tout en

- WHO

- fenêtres

- comprenant

- sans

- activités principales

- pourra

- écrire

- code écrit

- Votre

- zéphyrnet