1Université de Waterloo, École d'informatique David R. Cheriton

2Université Ben Gourion du Néguev, Département d'informatique

Vous trouvez cet article intéressant ou souhaitez en discuter? Scite ou laisse un commentaire sur SciRate.

Abstract

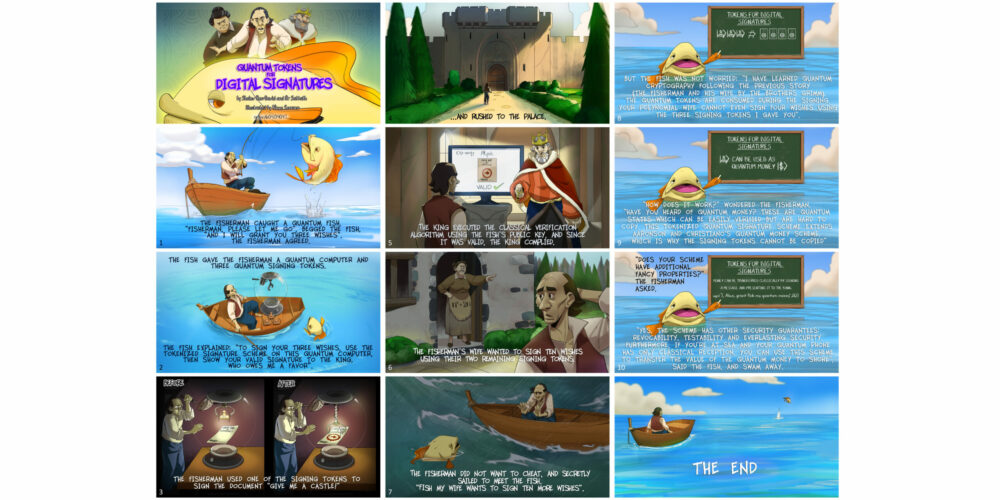

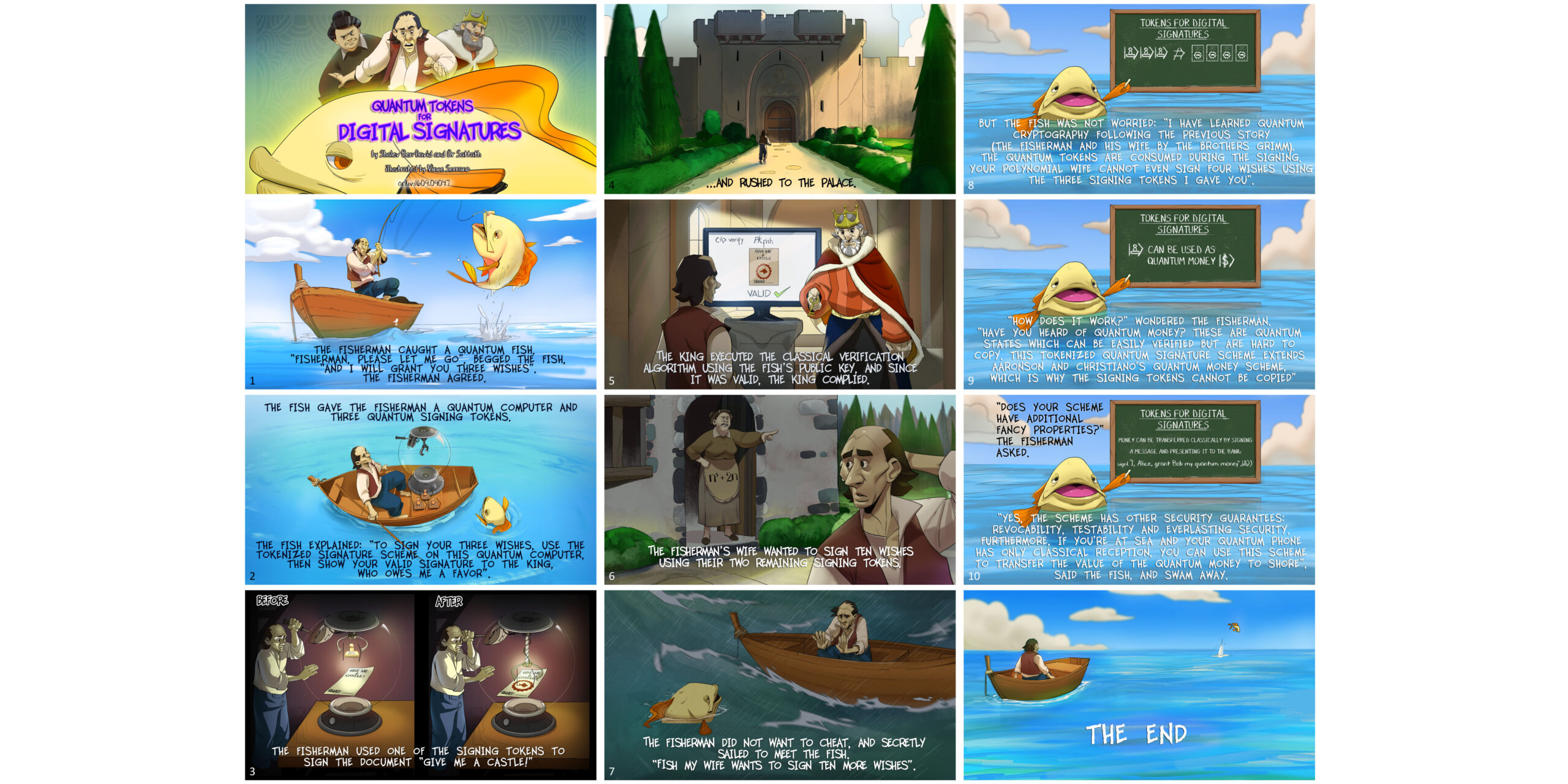

Le pêcheur a attrapé un poisson quantique. « Pêcheur, s'il te plaît, laisse-moi partir », supplia le poisson, « et je t'accorderai trois vœux ». Le pêcheur accepta. Le poisson a donné au pêcheur un ordinateur quantique, trois jetons de signature quantique et sa clé publique classique. Le poisson a expliqué : « pour signer vos trois vœux, utilisez le système de signature tokenisée sur cet ordinateur quantique, puis montrez votre signature valide au roi, qui me doit une faveur ».

Le pêcheur a utilisé l’un des jetons de signature pour signer le document « donnez-moi un château ! » et se précipita vers le palais. Le roi a exécuté l’algorithme de vérification classique en utilisant la clé publique du poisson, et comme celle-ci était valide, le roi s’est conformé.

La femme du pêcheur voulait signer dix vœux en utilisant les deux jetons de signature restants. Le pêcheur ne voulait pas tricher et a navigué secrètement à la rencontre du poisson. "Poisson, ma femme veut signer dix vœux supplémentaires". Mais le poisson ne s'est pas inquiété : « J'ai appris la cryptographie quantique suite à l'histoire précédente (Le pêcheur et sa femme des frères Grimm). Les jetons quantiques sont consommés lors de la signature. Votre épouse polynomiale ne peut même pas signer quatre vœux en utilisant les trois jetons de signature que je vous ai donnés ».

"Comment ça marche?" se demanda le pêcheur. « Avez-vous entendu parler de l’argent quantique ? Ce sont des états quantiques faciles à vérifier mais difficiles à copier. Ce système de signature quantique tokenisée étend le système d’argent quantique d’Aaronson et Christiano, c’est pourquoi les jetons de signature ne peuvent pas être copiés ».

« Votre projet comporte-t-il des propriétés supplémentaires sophistiquées ? » » demanda le pêcheur. « Oui, le système présente d'autres garanties de sécurité : révocabilité, testabilité et sécurité éternelle. De plus, si vous êtes en mer et que votre téléphone quantique n’a qu’une réception classique, vous pouvez utiliser ce système pour transférer la valeur de l’argent quantique vers le rivage », a déclaré le poisson avant de s’éloigner à la nage.

[Contenu intégré]

► Données BibTeX

► Références

S. Aaronson. Protection contre la copie quantique et argent quantique. Dans Actes de la 24e conférence annuelle de l'IEEE sur la complexité informatique, CCC 2009, Paris, France, 15-18 juillet 2009, pages 229-242, 2009.

https: / / doi.org/ 10.1109 / CCC.2009.42

Y. Aharonov, J. Anandan et L. Vaidman. Signification de la fonction d'onde. Phys. Rév.A, 47 : 4616-4626, 1993.

https: / / doi.org/ 10.1103 / PhysRevA.47.4616

S. Aaronson et P. Christiano. Argent quantique provenant de sous-espaces cachés. Dans Actes du 44e Symposium sur la théorie de la conférence informatique, STOC 2012, New York, NY, États-Unis, 19-22 mai 2012, pages 41-60, 2012.

https: / / doi.org/ 10.1145 / 2213977.2213983

S. Aaronson et P. Christiano. Argent quantique provenant de sous-espaces cachés. Théorie de l'informatique, 9 : 349-401, 2013.

https: / / doi.org/ 10.4086 / toc.2013.v009a009

R. Amos, M. Georgiou, A. Kiayias et M. Zhandry. Signatures ponctuelles et applications à l'authentification hybride quantique/classique. Dans K. Makarychev, Y. Makarychev, M. Tulsiani, G. Kamath et J. Chuzhoy, éditeurs, Actes du symposium annuel ACM SIGACT sur la théorie de l'informatique, pages 255-268. ACM, 2020, Archives ePrint de cryptologie : rapport 2020/107.

https: / / doi.org/ 10.1145 / 3357713.3384304

Y. Aharonov et L. Vaidman. Mesure de l'onde de Schrödinger d'une seule particule. Lettres de physique A, 178(1):38 – 42, 1993.

https://doi.org/10.1016/0375-9601(93)90724-E

B. Barak. Espoirs, craintes et obscurcissement des logiciels. Commun. ACM, 59(3):88-96, 2016.

https: / / doi.org/ 10.1145 / 2757276

C. H. Bennett, G. Brassard, S. Breidbart et S. Wiesner. Cryptographie quantique, ou jetons de métro infalsifiables. Dans Avancées en cryptologie, pages 267-275. Springer, 1983.

https://doi.org/10.1007/978-1-4757-0602-4_26

N. Bitansky, Z. Brakerski et Y. T. Kalai. Réductions post-quantiques constructives. Dans Y. Dodis et T. Shrimpton, éditeurs, Advances in Cryptology – CRYPTO 2022 – 42nd Annual International Cryptology Conference, CRYPTO 2022, Santa Barbara, CA, USA, 15-18 août 2022, Actes, Partie III, volume 13509 de la conférence Notes en informatique, pages 654-683. Springer, 2022.

https://doi.org/10.1007/978-3-031-15982-4_22

N. Bitansky, R. Canetti, H. Cohn, S. Goldwasser, Y. T. Kalai, O. Paneth et A. Rosen. L'impossibilité d'obscurcissement avec une entrée auxiliaire ou un simulateur universel. Dans J. A. Garay et R. Gennaro, éditeurs, Advances in Cryptology – CRYPTO 2014 – 34th Annual Cryptology Conference, Santa Barbara, CA, USA, 17-21 août 2014, Actes, Partie II, volume 8617 de Lecture Notes in Computer Science, pages 71 à 89. Springer, 2014.

https://doi.org/10.1007/978-3-662-44381-1_5

B. Barak, O. Goldreich, R. Impagliazzo, S. Rudich, A. Sahai, SP Vadhan et K. Yang. Sur l’(im)possibilité d’obscurcir les programmes. J.ACM, 59(2):6, 2012.

https: / / doi.org/ 10.1145 / 2160158.2160159

H. Bombin. Portes Clifford par déformation du code. Nouveau Journal de Physique, 13(4):043005, 2011.

https://doi.org/10.1088/1367-2630/13/4/043005

http://stacks.iop.org/1367-2630/13/i=4/a=043005

G. Brassard. Recherche dans un annuaire téléphonique Quantum. Science, 275(5300):627-628, 1997.

https: / / doi.org/ 10.1126 / science.275.5300.627

A. Behera, O. Sattath et U. Shinar. Jetons quantiques tolérants au bruit pour MAC, 2021.

https:///doi.org/10.48550/ARXIV.2105.05016

D. Boneh et M. Zhandry. Codes d’authentification de message Quantum-Secure. Dans T. Johansson et P. Q. Nguyen, éditeurs, Advances in Cryptology – EUROCRYPT 2013, 32e Conférence internationale annuelle sur la théorie et les applications des techniques cryptographiques, Athènes, Grèce, 26-30 mai 2013. Actes, volume 7881 de Lecture Notes in Computer Sciences, pages 592 à 608. Springer, 2013.

https://doi.org/10.1007/978-3-642-38348-9_35

R. Cleve et D. Gottesman. Calculs efficaces des codages pour la correction des erreurs quantiques. Phys. Rév. A, 56 : 76-82, juillet 1997.

https: / / doi.org/ 10.1103 / PhysRevA.56.76

K. Chung, M. Georgiou, C. Lai et V. Zikas. Cryptographie avec portes dérobées jetables. Cryptogr., 3(3):22, 2019, Cryptology ePrint Archive : Rapport 2018/352.

https: / / doi.org/ 10.3390 / cryptographie3030022

P. Christiano. Communication personnelle, 2015.

A. Coladangelo, J. Liu, Q. Liu et M. Zhandry. Cosets cachés et applications à la cryptographie non clonable, 2021, arXiv : 2107.05692.

arXiv: 2107.05692

S. Chakraborty, J. Radhakrishnan et N. Raghunathan. Limites de réduction des erreurs avec quelques requêtes quantiques. Dans approximation, randomisation et optimisation combinatoire, algorithmes et techniques, 8e atelier international sur les algorithmes d'approximation pour les problèmes d'optimisation combinatoire, APPROX 2005 et RANDOM 2005, Berkeley, Californie, États-Unis, 22-24 août 2005, Actes, pages 245-256, 2005 .

https: / / doi.org/ 10.1007 / 11538462_21

R. Canetti, GN Rothblum et M. Varia. Obscurcissement de l’appartenance à l’hyperplan. Dans D. Micciancio, éditeur, Theory of Cryptography, 7th Theory of Cryptography Conference, TCC 2010, Zurich, Suisse, 9-11 février 2010. Actes, volume 5978 de Lecture Notes in Computer Science, pages 72-89. Springer, 2010.

https://doi.org/10.1007/978-3-642-11799-2_5

W. Diffie et ME Hellman. Nouvelles orientations en cryptographie. IEEETrans. Théorie de l'information, 22(6):644-654, 1976.

https: / / doi.org/ 10.1109 / TIT.1976.1055638

YZ Ding et MO Rabin. Hyper-cryptage et sécurité éternelle. Dans H. Alt et A. Ferreira, éditeurs, STACS 2002, 19th Annual Symposium on Theoretical Aspects of Computer Science, Antibes – Juan les Pins, France, 14-16 mars 2002, Actes, volume 2285 de Lecture Notes in Computer Science, pages 1 à 26. Springer, 2002.

https://doi.org/10.1007/3-540-45841-7_1

E. Farhi, D. Gosset, A. Hassidim, A. Lutomirski, D. Nagaj et P. Shor. Restauration de l'état quantique et tomographie à copie unique pour les états fondamentaux des hamiltoniens. Phys. Rev. Lett., 105:190503, novembre 2010.

https: / / doi.org/ 10.1103 / PhysRevLett.105.190503

E. Farhi, D. Gosset, A. Hassidim, A. Lutomirski et P. Shor. L'argent quantique à partir de nœuds. Dans Actes de la 3e Conférence sur les innovations en informatique théorique, pages 276 à 289. ACM, 2012.

https: / / doi.org/ 10.1145 / 2090236.2090260

D. Gavinsky. Argent quantique avec vérification classique. Dans 27e conférence annuelle de l'IEEE sur la complexité informatique, pages 42 à 52. IEEE, 2012.

https: / / doi.org/ 10.1109 / CCC.2012.10

S. Goldwasser et Y.T. Kalai. Sur l'impossibilité d'obscurcissement avec entrée auxiliaire. Dans le 46e Symposium annuel de l'IEEE sur les fondements de l'informatique (FOCS 2005), 23-25 octobre 2005, Pittsburgh, PA, États-Unis, Actes, pages 553-562, 2005.

https: / / doi.org/ 10.1109 / SFCS.2005.60

M. Georgiou et I. Kerenidis. Nouvelles constructions pour la monnaie quantique. Dans S. Beigi et R. König, éditeurs, 10e Conférence sur la théorie du calcul quantique, de la communication et de la cryptographie, TQC 2015, 20-22 mai 2015, Bruxelles, Belgique, volume 44 de LIPIcs, pages 92-110. Château Dagstuhl – Leibniz-Zentrum fuer Informatik, 2015.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.92

O. Goldreich. Les fondements de la cryptographie - Vol. 2, applications de base. Cambridge University Press, 2004.

M. Grassl, M. Rötteler et T. Beth. Circuits quantiques efficaces pour les codes de correction d'erreurs quantiques non Qubit. Int. J. Trouvé. Calculer. Sci., 14(5):757-776, 2003.

https: / / doi.org/ 10.1142 / S0129054103002011

J. Katz et Y. Lindell. Introduction à la cryptographie moderne, deuxième édition. CRC Press, 2014.

N.A. Lynch. Algorithmes distribués. Morgan Kaufmann, 1996.

M. Mosca et D. Stebila. Monnaies quantiques, tome 523 de Contemp. Math., pages 35 à 47. Amér. Mathématiques. Soc., 2010.

M. C. Pena, R. D. Díaz, J. Faugère, L. H. Encinas et L. Perret. Cryptanalyse non quantique de la version bruyante du système d'argent quantique d'Aaronson-Christiano. Sécurité des informations IET, 13(4):362-366, 2019.

https:///doi.org/10.1049/iet-ifs.2018.5307

M.C. Pena, J. Faugère et L. Perret. Cryptanalyse algébrique d'un système d'argent quantique Le cas sans bruit. Dans J. Katz, éditeur, Public-Key Cryptography – PKC 2015 – 18th IACR International Conference on Practice and Theory in Public-Key Cryptography, Gaithersburg, MD, USA, 30 mars – 1er avril 2015, Actes, volume 9020 des notes de cours. en informatique, pages 194-213. Springer, 2015.

https://doi.org/10.1007/978-3-662-46447-2_9

R. Prasad. Comptage des sous-espaces d'un espace vectoriel fini — 1. Resonance, 15(11):977-987, 2010.

https://doi.org/10.1007/s12045-010-0114-5

F. Pastawski, N. Y. Yao, L. Jiang, MD Lukin et JI Cirac. Jetons quantiques infalsifiables et tolérants au bruit. Actes de l'Académie nationale des sciences, 109(40) :16079-16082, 2012.

https: / / doi.org/ 10.1073 / pnas.1203552109

R. Radian et O. Sattath. Argent semi-quantique. Dans Actes de la 1ère conférence ACM sur les avancées des technologies financières, AFT 2019, Zurich, Suisse, 21-23 octobre 2019, pages 132-146. ACM, 2019, arXiv : 1908.08889.

https: / / doi.org/ 10.1145 / 3318041.3355462

arXiv: 1908.08889

R. Radian et O. Sattath. Argent semi-quantique. Journal of Cryptology, 35(2), janvier 2022, arXiv : 1908.08889.

https://doi.org/10.1007/s00145-021-09418-8

arXiv: 1908.08889

O. Sattath. Contrats Quantum Prudent avec applications au Bitcoin, 2022.

https:///doi.org/10.48550/ARXIV.2204.12806

O. Sattath. Cryptographie non clonable, 2022.

https:///doi.org/10.48550/ARXIV.2210.14265

O. Shmueli. Argent quantique à clé publique avec une banque classique. Dans S. Leonardi et A. Gupta, éditeurs, STOC '22 : 54e Symposium annuel ACM SIGACT sur la théorie de l'informatique, Rome, Italie, 20-24 juin 2022, pages 790-803. ACM, 2022.

https: / / doi.org/ 10.1145 / 3519935.3519952

O. Shmueli. Signatures tokenisées semi-quantiques. Dans Y. Dodis et T. Shrimpton, éditeurs, Advances in Cryptology – CRYPTO 2022 – 42nd Annual International Cryptology Conference, CRYPTO 2022, Santa Barbara, Californie, États-Unis, 15-18 août 2022, Actes, partie I, volume 13507 de la conférence Notes en informatique, pages 296-319. Springer, 2022.

https://doi.org/10.1007/978-3-031-15802-5_11

T. Tulsi, LK Grover et A. Patel. Un nouvel algorithme pour la recherche quantique à virgule fixe. Informations et calcul quantiques, 6(6):483-494, 2006.

http:///portal.acm.org/citation.cfm?id=2011693

Y. Tokunaga, T. Okamoto et N. Imoto. Argent quantique anonyme. Dans Conférence ERATO sur la science de l'information quantique, 2003.

D. Unruh. Chiffrement quantique à libération prolongée révocable. J.ACM, 62(6):49:1–49:76, 2015.

https: / / doi.org/ 10.1145 / 2817206

D. Unruh. Calcul multipartite éternel. J. Cryptol., 31(4):965-1011, 2018.

https: / / doi.org/ 10.1007 / s00145-018-9278-z

S. Wiesner. Codage conjugué. ACM Sigact News, 15 (1): 78–88, 1983.

https: / / doi.org/ 10.1145 / 1008908.1008920

W.K. Wootters et W.H. Zurek. Un seul quantum ne peut pas être cloné. Nature, 299(5886):802-803, 1982.

M. Zhong, M. P. Hedges, R. L. Ahlefeldt, J. G. Bartholomew, S. E. Beavan, S. M. Wittig, J. J. Longdell et M. J. Sellars. Spins nucléaires adressables optiquement dans un solide avec un temps de cohérence de six heures. Nature, 517(7533):177-180, janvier 2015.

https: / / doi.org/ 10.1038 / nature14025

M. Zhandry. Quantum Lightning ne frappe jamais deux fois le même état, 2017, arXiv : 1711.02276.

arXiv: 1711.02276

M. Zhandry. Quantum Lightning ne frappe jamais deux fois le même état. Ou : L’argent quantique à partir d’hypothèses cryptographiques. J. Cryptol., 34(1):6, 2021, arXiv : 1711.02276.

https: / / doi.org/ 10.1007 / s00145-020-09372-x

arXiv: 1711.02276

Cité par

[1] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, J. L. Pereira, M. Razavi, J. Shamsul Shaari, M. Tomamichel, V. C. Usenko, G. Vallone, P. Villoresi et P. Wallden, « Advances in quantum cryptography », Avancées en optique et photonique 12 4, 1012 (2020).

[2] Douglas Scott, « Parodies scientifiques, farces physiques et pitreries astronomiques », arXiv: 2103.17057.

[3] Thomas Vidick et Tina Zhang, «Preuves classiques de la connaissance quantique», arXiv: 2005.01691.

[4] Ou Sattath, « Contrats quantiques prudents avec applications au Bitcoin », arXiv: 2204.12806.

[5] Scott Aaronson, Jiahui Liu, Qipeng Liu, Mark Zhandry et Ruizhe Zhang, « Nouvelles approches pour la protection quantique contre la copie », arXiv: 2004.09674.

[6] Roy Radian et Or Sattath, « Argent semi-quantique », arXiv: 1908.08889.

[7] Andrea Coladangelo, Shafi Goldwasser et Umesh Vazirani, « Deniable Encryption in a Quantum World », arXiv: 2112.14988.

[8] Prabhanjan Ananth et Rolando L. La Placa, « Secure Software Leasing », arXiv: 2005.05289.

[9] Ou Sattath et Shai Wyborski, « Uncloneable Decryptors from Quantum Copy-Protection », arXiv: 2203.05866.

[10] Andrea Coladangelo et Or Sattath, « Une solution monétaire quantique au problème d'évolutivité de la blockchain », arXiv: 2002.11998.

[11] Jiahui Liu, Hart Montgomery et Mark Zhandry, « Une autre série de tentatives de briser et de gagner de l'argent quantique : comment ne pas le construire à partir de treillis, et plus encore », arXiv: 2211.11994.

[12] Andrea Coladangelo, Jiahui Liu, Qipeng Liu et Mark Zhandry, "Cosets cachés et applications à la cryptographie non clonable", arXiv: 2107.05692.

[13] Ou Sattath, « Cryptographie non clonable », arXiv: 2210.14265.

[14] Amit Behera et Or Sattath, « Pièces quantiques presque publiques », arXiv: 2002.12438.

[15] Anne Broadbent, Sevag Gharibian et Hong-Sheng Zhou, « Vers des mémoires quantiques uniques à partir de matériel sans état », arXiv: 1810.05226.

[16] Niraj Kumar, « Une monnaie quantique robuste et pratiquement réalisable avec vérification classique », arXiv: 1908.04114.

[17] Ou Sattath et Uriel Shinar, « Quantum Amnesia Leaves Cryptographic Mementos : A Note On Quantum Skepticism », arXiv: 2212.08750.

[18] Nir Bitansky, Zvika Brakerski et Yael Tauman Kalai, « Réductions post-quantiques constructives », arXiv: 2203.02314.

Les citations ci-dessus proviennent de SAO / NASA ADS (dernière mise à jour réussie 2023-01-20 14:01:05). La liste peut être incomplète car tous les éditeurs ne fournissent pas de données de citation appropriées et complètes.

On Le service cité par Crossref aucune donnée sur la citation des œuvres n'a été trouvée (dernière tentative 2023-01-20 14:01:00).

Cet article est publié dans Quantum sous le Creative Commons Attribution 4.0 International (CC BY 4.0) Licence. Le droit d'auteur reste la propriété des détenteurs d'origine tels que les auteurs ou leurs institutions.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://quantum-journal.org/papers/q-2023-01-19-901/

- 1

- 10

- 11

- 1996

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 2022

- 27ème

- 28

- 39

- 7

- 9

- a

- au dessus de

- RÉSUMÉ

- Académie

- accès

- ACM

- Supplémentaire

- avances

- affiliations

- algorithme

- algorithmes

- Tous

- et les

- annuel

- Témoignages

- Une autre

- applications

- approches

- Avril

- Archive

- aspects

- Août

- Authentification

- auteur

- auteurs

- Backdoors

- Banque

- Essentiel

- Belgique

- Berkeley

- Bitcoin

- blockchain

- scalabilité de la blockchain

- livre

- Pause

- Rupture

- frères

- Bruxelles

- construire

- CA

- cambridge

- ne peut pas

- maisons

- Argent liquide

- pris

- ccc

- code

- Codage

- Pièces de monnaie

- commentaire

- Chambre des communes

- Communication

- complet

- complexité

- calcul

- calculs

- ordinateur

- Informatique

- informatique

- Congrès

- consommées

- contenu

- contrats

- droit d'auteur

- CRC

- Crypto

- cryptographique

- de la cryptographie

- données

- David

- DID

- numérique

- discuter

- distribué

- document

- pendant

- même

- édition

- éditeur

- efficace

- intégré

- chiffrement

- erreur

- Pourtant, la

- expliqué

- favoriser

- craintes

- réalisable

- few

- la traduction de documents financiers

- technologies financières

- Fish

- fixé

- Abonnement

- trouvé

- Fondations

- France

- De

- fonction

- En outre

- Portes

- Donner

- Go

- subvention

- Grèce

- Sol

- Grover

- garantit

- Dur

- Matériel

- harvard

- entendu

- caché

- titulaires

- espoirs

- Comment

- How To

- HTTPS

- Hybride

- IEEE

- in

- d'information

- sécurité de l'information

- innovations

- contribution

- les établissements privés

- intéressant

- International

- Introduction

- IT

- Italie

- Janvier

- Janvier

- JavaScript

- Journal

- Juillet

- ACTIVITES

- King

- spécialisées

- Nom

- savant

- crédit-bail

- Laisser

- Cours magistral

- Licence

- foudre

- Liste

- mac

- Fabrication

- Mars

- marque

- math

- largeur maximale

- sens

- Découvrez

- Adhésion

- Souvenirs

- message

- Villas Modernes

- de l'argent

- Mois

- PLUS

- Morgan

- pluripartite

- Nationales

- Nature

- Nouveauté

- New York

- nouvelles

- Nguyen

- Notes

- nucléaire

- NY

- octobre

- ONE

- ouvert

- optique

- Optique et photonique

- à mettre en œuvre pour gérer une entreprise rentable. Ce guide est basé sur trois décennies d'expérience

- original

- Autre

- Papier

- Paris

- partie

- personnel

- Téléphone

- Physique

- broches

- Platon

- Intelligence des données Platon

- PlatonDonnées

- veuillez cliquer

- Point

- pratiquement

- pratique

- Press

- précédent

- Problème

- d'ouvrabilité

- Procédures

- Programmes

- preuves

- propriétés

- fournir

- public

- Clé publique

- publié

- éditeur

- éditeurs

- Quantum

- Ordinateur quantique

- cryptographie quantique

- correction d'erreur quantique

- informations quantiques

- aléatoire

- RE

- réception

- restant

- reste

- rapport

- résonance

- voitures classiques

- robuste

- Round

- Saïd

- même

- Père noël

- Évolutivité

- programme

- L'école

- SCI

- Sciences

- STARFLEET SCIENCES

- Scott Aaronson

- MER

- Rechercher

- recherche

- Deuxièmement

- sécurisé

- sécurité

- Shor

- montrer

- signer

- Signatures

- signature

- simulateur

- depuis

- unique

- Scepticisme

- Logiciels

- solide

- sur mesure

- l'espace

- spins

- STACS

- Région

- États

- Histoire

- Grèves

- Avec succès

- tel

- convient

- Suisse

- Symposium

- techniques

- Les technologies

- Dix

- La

- leur

- théorique

- trois

- fiable

- Titre

- à

- tokenisé

- Tokens

- vers

- transférer

- sous

- Universel

- université

- a actualisé

- URL

- États-Unis

- utilisé

- Plus-value

- Vérification

- vérifié

- version

- le volume

- W

- voulu

- Vague

- qui

- WHO

- femme

- sera

- activités principales

- vos contrats

- atelier

- world

- inquiet

- an

- Vous n'avez

- Votre

- Youtube

- zéphyrnet

- Zhong

- Zurich