Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, Moscou 119991, Russie

Département de mathématiques et Centre NTI pour les communications quantiques, Université nationale des sciences et technologies MISIS, Moscou 119049, Russie

QRate, Skolkovo, Moscou 143025, Russie

Vous trouvez cet article intéressant ou souhaitez en discuter? Scite ou laisse un commentaire sur SciRate.

Abstract

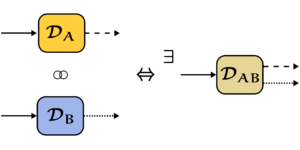

L'inadéquation de l'efficacité de détection est un problème courant dans les systèmes pratiques de distribution de clé quantique (QKD). Les preuves de sécurité actuelles de QKD avec décalage d'efficacité de détection reposent soit sur l'hypothèse de la source lumineuse à photon unique du côté émetteur, soit sur l'hypothèse de l'entrée à photon unique du côté récepteur. Ces hypothèses imposent des restrictions sur la classe des stratégies d'écoute possibles. Nous présentons ici une preuve de sécurité rigoureuse sans ces hypothèses et, ainsi, résolvons ce problème important et prouvons la sécurité de QKD avec une inadéquation de l'efficacité de détection contre les attaques générales (dans le régime asymptotique). En particulier, nous adaptons la méthode de l'état leurre au cas d'inadéquation détection-efficacité.

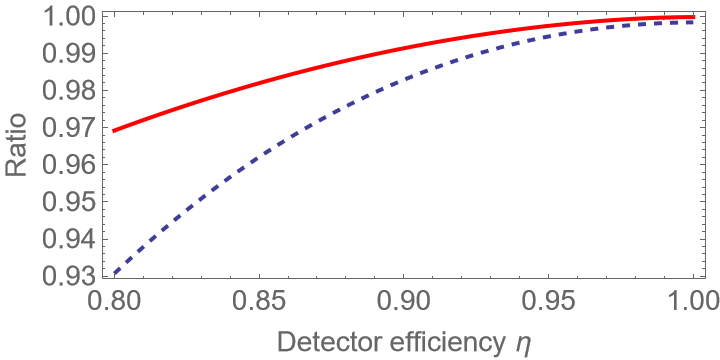

Image en vedette : Diminution du taux de clé secrète dans le cas d'inadéquation de l'efficacité de détection par rapport au cas sans inadéquation : Le rapport du taux de clé secrète dans le cas de non-concordance avec les efficacités de détecteur 1 et $eta$ sur le taux de clé secrète dans le cas sans décalage avec les deux rendements égaux à $(1+eta)/2$. Ligne pleine : aucune erreur $Q=0$, ligne pointillée : taux d'erreur relativement élevé $Q=0.09$ (proche de la valeur critique pour le cas d'une détection parfaite $Qapprox0.11$). Si la non-concordance est faible, alors la diminution du taux de clé secrète est relativement faible même pour des taux d'erreur élevés.

Résumé populaire

Cependant, les preuves de sécurité qui prennent en compte certaines imperfections des dispositifs matériels restent difficiles. L'une de ces imperfections est ce que l'on appelle l'inadéquation de l'efficacité de détection, où deux détecteurs à photon unique ont des efficacités quantiques différentes, c'est-à-dire des probabilités différentes de détection de photons. Un tel problème est à prendre en compte car il est pratiquement impossible de réaliser deux détecteurs absolument identiques.

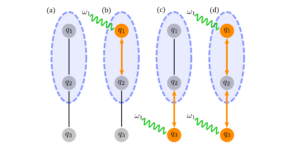

Mathématiquement, la preuve de sécurité pour QKD avec décalage d'efficacité de détection pour le cas général est difficile car l'espace de Hilbert que nous traitons est de dimension infinie (une réduction à un espace de dimension finie qui est possible pour le cas de détecteurs identiques ne fonctionne pas ici ). Ainsi, des approches fondamentalement nouvelles pour prouver la sécurité étaient nécessaires. La principale nouvelle méthode proposée dans ce travail est une borne analytique du nombre d'événements de détection multiphoton en utilisant les relations d'incertitude entropique. Cela nous permet de réduire le problème à un problème de dimension finie. Pour la solution analytique du problème de dimension finie (qui est encore non trivial), nous proposons d'utiliser les symétries du problème.

Ainsi, dans cet article, nous prouvons la sécurité du protocole BB84 avec une inadéquation de l'efficacité de détection et dérivons analytiquement des limites pour le taux de clé secrète dans ce cas. Nous adaptons également la méthode de l'état leurre au cas d'inadéquation détection-efficacité.

► Données BibTeX

► Références

CH Bennett et G. Brassard, Cryptographie quantique : Distribution de clés publiques et tirage au sort, dans Actes de la conférence internationale IEEE sur les ordinateurs, les systèmes et le traitement du signal, Bangalore, Inde (IEEE, New York, 1984), p. 175.

D. Mayers, Distribution de clé quantique et transfert inconscient de chaîne dans les canaux bruyants, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

D. Mayers, Sécurité inconditionnelle en cryptographie quantique, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

PW Shor et J. Preskill, Preuve simple de sécurité du protocole de distribution de clé quantique BB84, Phys. Rév. Lett. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

R. Renner, Sécurité de la distribution quantique des clés, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

M. Koashi, Preuve de sécurité simple de la distribution quantique de clés basée sur la complémentarité, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

M. Tomamichel, CCW Lim, N. Gisin et R. Renner, Analyse à clé finie serrée pour la cryptographie quantique, Nat. Commun. 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

M. Tomamichel et A. Leverrier, Une preuve de sécurité largement autonome et complète pour la distribution de clés quantiques, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

N. Gisin, G. Ribordy, W. Tittel et H. Zbinden, Cryptographie quantique, Rev. Mod. Phys. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus et M. Peev, Cryptographie quantique, Rev. Mod. Phys. 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

E. Diamanti, H.-K. Lo, B. Qi et Z. Yuan, Défis pratiques dans la distribution quantique des clés, npj Quant. Inf. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

F. Xu, X. Ma, Q. Zhang, H.-K. Lo et J.-W. Pan, Distribution sécurisée de clés quantiques avec des dispositifs réalistes, Rev. Mod. Phys. 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt et G. Leuchs, Attacks on practice quantum key distribution systems (and how to prevent them), Contemporary Physics 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

CHF Fung, K. Tamaki, B. Qi, H.-K. Lo et X. Ma, Preuve de sécurité de la distribution de clé quantique avec inadéquation de l'efficacité de détection, Quant. Inf. Calcul. 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm? id = 2021256.2021264

L. Lydersen et J. Skaar, Sécurité de la distribution de clé quantique avec défauts de détection dépendant des bits et de la base, Quant. Inf. Calcul. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

A. Winick, N. Lütkenhaus et PJ Coles, Taux de clés numériques fiables pour la distribution de clés quantiques, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

MK Bochkov et AS Trushechkin, Sécurité de la distribution de clé quantique avec inadéquation de l'efficacité de détection dans le cas du photon unique : limites étroites, Phys. Rév. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

J. Ma, Y. Zhou, X. Yuan et X. Ma, Interprétation opérationnelle de la cohérence dans la distribution quantique des clés, Phys. Rév. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

NJ Beaudry, T. Moroder et N. Lütkenhaus, Modèles d'écrasement pour les mesures optiques en communication quantique, Phys. Rév. Lett. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

T. Tsurumaru et K. Tamaki, Preuve de sécurité pour les systèmes de distribution de clés quantiques avec détecteurs de seuil, Phys. Rév. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder et N. Lütkenhaus, Modèle d'écrasement pour les détecteurs et applications aux protocoles de distribution de clés quantiques, Phys. Rév. A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

Y. Zhang, PJ Coles, A. Winick, J. Lin et N. Lütkenhaus, Preuve de sécurité de la distribution pratique de clés quantiques avec inadéquation de l'efficacité de détection, Phys. Rév. Rés. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

M. Dušek, M. Jahma et N. Lütkenhaus, Discrimination d'état sans ambiguïté en cryptographie quantique avec états cohérents faibles, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

N. Lütkenhaus et M. Jahma, Distribution de clé quantique avec états réalistes : statistiques du nombre de photons dans l'attaque par division du nombre de photons, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

H.-K. Lo, X. Ma et K. Chen, Distribution de clés quantiques à l'état leurre, Phys. Rév. Lett. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

X.-B. Wang, Vaincre l'attaque par fractionnement du nombre de photons dans la cryptographie quantique pratique, Phys. Rév. Lett. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

X. Ma, B. Qi, Y. Zhao et H.-K. Lo, état de leurre pratique pour la distribution de clé quantique, Phys. Rév. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

Z. Zhang, Q. Zhao, M. Razavi et X. Ma, Limites de taux de clé améliorées pour les systèmes pratiques de distribution de clé quantique à état leurre, Phys. Rév. A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

AS Trushechkin, EO Kiktenko et AK Fedorov, Problèmes pratiques dans la distribution de clés quantiques à l'état leurre basé sur le théorème de la limite centrale, Phys. Rév. A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone et P. Villoresi, Distribution de clé quantique simple avec synchronisation basée sur les qubits et un codeur de polarisation auto-compensé, Optica 8, 284-290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

Y. Zhang et N. Lütkenhaus, Vérification de l'enchevêtrement avec décalage d'efficacité de détection, Phys. Rév. A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

F. Dupuis, O. Fawzi et R. Renner, Accumulation d'entropie, Comm. Math. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

F. Dupuis et O. Fawzi, Accumulation d'entropie avec terme de second ordre amélioré, IEEE Trans. Inf. Théorie 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

T. Metger et R. Renner, Sécurité de la distribution des clés quantiques à partir de l'accumulation généralisée d'entropie, arXiv:2203.04993 (2022).

arXiv: 2203.04993

AS Holevo, Systèmes Quantiques, Canaux, Information. Une introduction mathématique (De Gruyter, Berlin, 2012).

CHF Fung, X. Ma et HF Chau, Problèmes pratiques du post-traitement quantique de distribution de clés, Phys. Rév. A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

I. Devetak et A. Winter, Distillation de clé secrète et intrication à partir d'états quantiques, Proc. R. Soc. Londres, Ser. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

CH Bennett, G. Brassard et ND Mermin, Cryptographie quantique sans théorème de Bell, Phys. Rév. Lett. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

M. Curty, M. Lewenstein et N. Lütkenhaus, Intrication comme condition préalable à la distribution sécurisée de clés quantiques, Phys. Rév. Lett. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

A. Ferenczi et N. Lütkenhaus, Symétries dans la distribution quantique des clés et le lien entre les attaques optimales et le clonage optimal, Phys. Rév. A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin et AK Fedorov, Réconciliation symétrique des informations aveugles pour la distribution quantique des clés, Phys. Rév. Appliqué 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

EO Kiktenko, AS Trushechkin et AK Fedorov, Réconciliation symétrique des informations aveugles et vérification basée sur la fonction de hachage pour la distribution quantique des clés, Lobachevskii J. Math. 39, 992 (2018).

https: / / doi.org/ 10.1134 / S1995080218070107

EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev et AK Fedorov, Estimation des erreurs à l'étape de réconciliation des informations de la distribution quantique des clés, J. Russ. Laser Rés. 39, 558 (2018).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

D. Gottesman, H.-K. Lo, N. Lütkenhaus et J. Preskill, Sécurité de la distribution de clé quantique avec des dispositifs imparfaits, Quant. Inf. Calcul. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

M. Berta, M. Christandl, R. Colbeck, JM Renes et R. Renner, Le principe d'incertitude en présence de mémoire quantique, Nature Phys. 6, 659 (2010).

https:///doi.org/10.1038/NPHYS1734

PJ Coles, L. Yu, V Gheorghiu et RB Griffiths, Traitement théorique de l'information des systèmes tripartites et des canaux quantiques, Phys. Rév. A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

PJ Coles, EM Metodiev et N. Lütkenhaus, Approche numérique pour la distribution de clé quantique non structurée, Nat. Commun. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

Y. Zhao, CHF Fung, B. Qi, C. Chen et H.-K. Lo, Piratage quantique : démonstration expérimentale d'une attaque par décalage temporel contre des systèmes pratiques de distribution de clés quantiques, Phys. Rév. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

A. Müller-Hermes et D. Reeb, Monotonie de l'entropie relative quantique sous cartes positives, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

H. Maassen et JBM Uffink, Relations d'incertitude entropique généralisées, Phys. Rév. Lett. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus et V. Makarov, Faille de sécurité dans la distribution de clé quantique en espace libre due à une inadéquation de l'efficacité du détecteur en mode spatial, Phys. Rév. A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi et P. Wallden, Advances in quantum cryptography, Adv. Opter. Photon. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent et D. Pitalúa-García, Attaques multiphotoniques et à canaux latéraux dans la cryptographie quantique méfiante, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

Cité par

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman et Rajkumar Buyya, "Quantum Computing: A Taxonomy, Systematic Review and Future Directions", arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent et Damián Pitalúa-García, "Multiphoton and Side-Channel Attacks in Mistrustful Quantum Cryptography", PRX Quantique 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin et Norbert Lütkenhaus, "Preuve de sécurité de la distribution pratique de clés quantiques avec inadéquation de l'efficacité de détection", Recherche sur l'examen physique 3 1, 013076 (2021).

Les citations ci-dessus proviennent de SAO / NASA ADS (dernière mise à jour réussie 2022-07-22 09:35:20). La liste peut être incomplète car tous les éditeurs ne fournissent pas de données de citation appropriées et complètes.

Impossible de récupérer Données de référence croisée lors de la dernière tentative 2022-07-22 09:35:19: Impossible de récupérer les données citées par 10.22331 / q-2022-07-22-771 de Crossref. C'est normal si le DOI a été enregistré récemment.

Cet article est publié dans Quantum sous le Creative Commons Attribution 4.0 International (CC BY 4.0) Licence. Le droit d'auteur reste la propriété des détenteurs d'origine tels que les auteurs ou leurs institutions.