Amazon átirat egy AWS-szolgáltatás, amely lehetővé teszi az ügyfelek számára, hogy a beszédet szöveggé konvertálják kötegelt vagy streaming módban. Gépi tanulással hajtott automatikus beszédfelismerést (ASR), automatikus nyelvazonosítást és utófeldolgozási technológiákat használ. Az Amazon Transcribe használható ügyfélszolgálati hívások, több résztvevős konferenciahívások és hangpostaüzenetek átírására, valamint feliratok generálására rögzített és élő videókhoz, hogy csak néhány példát említsünk. Ebből a blogbejegyzésből megtudhatja, hogyan üzemeltetheti alkalmazásait az Amazon Transcribe funkcióival úgy, hogy az megfeleljen biztonsági követelményeinek.

Egyes ügyfelek bizalmas és vállalkozásuk tulajdonát képező adatokkal bízzák meg az Amazon Transcribe-ot. Más esetekben az Amazon Transcribe által feldolgozott hangtartalom érzékeny adatokat tartalmazhat, amelyeket védeni kell a helyi törvényeknek és előírásoknak való megfelelés érdekében. Ilyen információk például a személyazonosításra alkalmas adatok (PII), a személyes egészségügyi adatok (PHI) és a fizetési kártya iparági (PCI) adatok. A blog következő szakaszaiban bemutatjuk azokat a különböző mechanizmusokat, amelyekkel az Amazon Transcribe megvédi az ügyfelek adatait szállítás közben és nyugalmi állapotban egyaránt. A következő hét bevált biztonsági gyakorlatot osztjuk meg az Amazon Transcribe segítségével az Ön biztonsági és megfelelőségi követelményeinek megfelelő alkalmazások létrehozásához:

- Használjon adatvédelmet az Amazon Transcribe segítségével

- Kommunikáció privát hálózati úton

- Szükség esetén törölje az érzékeny adatokat

- Használjon IAM-szerepköröket az Amazon Transcribe-hozzáférést igénylő alkalmazásokhoz és AWS-szolgáltatásokhoz

- Használjon címke alapú hozzáférés-vezérlést

- Használjon AWS megfigyelő eszközöket

- AWS Config engedélyezése

A következő bevált módszerek általános irányelvek, és nem jelentenek teljes biztonsági megoldást. Mivel ezek a bevált módszerek nem biztos, hogy megfelelőek vagy elegendőek az Ön környezetéhez, használja őket hasznos megfontolásokként, nem pedig előírásként.

1. legjobb gyakorlat – Használjon adatvédelmet az Amazon Transcribe segítségével

Az Amazon Transcribe megfelel a AWS megosztott felelősségi modell, amely megkülönbözteti az AWS felhő biztonságáért való felelősségét az ügyfél felhőbeli biztonságáért való felelősségétől.

Az AWS felelős az AWS felhőt futtató globális infrastruktúra védelméért. Ügyfélként Ön felelős az ezen az infrastruktúrán tárolt tartalom feletti ellenőrzés fenntartásáért. Ez a tartalom tartalmazza az Ön által használt AWS-szolgáltatások biztonsági konfigurációs és kezelési feladatait. Az adatvédelemmel kapcsolatos további információkért lásd a Adatvédelmi GYIK.

Adatok védelme továbbítás közben

Az adatok titkosítása annak biztosítására szolgál, hogy az alkalmazás és az Amazon Transcribe közötti adatkommunikáció bizalmas maradjon. Erős kriptográfiai algoritmusok védik az adatokat átvitel közben.

Az Amazon Transcribe a két mód egyikében működhet:

- Átiratok streamelése lehetővé teszi a médiafolyamok valós idejű átírását

- Kötegelt átírási feladatok lehetővé teszi a hangfájlok átírását aszinkron feladatok segítségével.

Adatfolyam-átírási módban az ügyfélalkalmazások kétirányú adatfolyam-kapcsolatot nyitnak HTTP/2-n vagy WebSockets-en keresztül. Egy alkalmazás hangfolyamot küld az Amazon Transcribe-nak, és a szolgáltatás valós időben szövegfolyammal válaszol. Mind a HTTP/2, mind a WebSockets streaming kapcsolatok a Transport Layer Security (TLS) segítségével jönnek létre, amely egy széles körben elfogadott kriptográfiai protokoll. A TLS az AWS-tanúsítványok segítségével hitelesítést és titkosítást biztosít az átvitel során. Javasoljuk a TLS 1.2 vagy újabb használatát.

Kötegelt átírási módban egy hangfájlt először be kell helyezni egy Amazon Simple Storage Service (Amazon S3) vödör. Ezután a fájl S3 URI-jára hivatkozó kötegelt átírási feladat jön létre az Amazon Transcribe-ban. Mind az Amazon Transcribe kötegelt módban, mind az Amazon S3 HTTP/1.1-et használ TLS-en keresztül az átvitel közbeni adatok védelmére.

Az Amazon Transcribe HTTP-n és WebSockets-en keresztül küldött összes kérést hitelesíteni kell a használatával AWS aláírás 4-es verzió. Javasoljuk, hogy a Signature 4-es verzióját használja a HTTP kérések hitelesítésére az Amazon S3 felé is, bár régebbi hitelesítéssel Aláírás 2. verzió bizonyos AWS régiókban is lehetséges. Az alkalmazásoknak érvényes hitelesítési adatokkal kell rendelkezniük az API-kérelmek AWS-szolgáltatásokhoz való aláírásához.

Adatok védelme nyugalmi állapotban

Az Amazon Transcribe kötegelt módban az S3 gyűjtőhelyeket használja a bemeneti hangfájl és a kimeneti átírási fájl tárolására. Az ügyfelek egy S3 tárolót használnak a bemeneti hangfájl tárolására, és erősen ajánlott ezen a tárolón engedélyezni a titkosítást. Az Amazon Transcribe a következő S3 titkosítási módszereket támogatja:

Mindkét módszer titkosítja a lemezre írt ügyféladatokat, és dekódolja azokat, amikor hozzáfér az egyik legerősebb blokk titkosításhoz: 256-bit Advanced Encryption Standard (AES-256) GCM. Az SSE-S3 használatakor a titkosítási kulcsok kezelése történik és rendszeresen forgatja az Amazon S3 szolgáltatás. A további biztonság és megfelelőség érdekében az SSE-KMS az ügyfelek számára biztosítja a titkosítási kulcsok feletti ellenőrzést AWS kulcskezelési szolgáltatás (AWS KMS). Az AWS KMS további hozzáférés-vezérlést biztosít, mivel engedélyekkel kell rendelkeznie a megfelelő KMS-kulcsok használatához az SSE-KMS-sel konfigurált S3 tárolók objektumok titkosításához és visszafejtéséhez. Az SSE-KMS emellett audit nyomkövetési lehetőséget biztosít az ügyfeleknek, amely nyilvántartást vezet arról, hogy ki és mikor használta a KMS-kulcsokat.

A kimeneti átírás tárolható ugyanabban vagy egy másik ügyfél tulajdonában lévő S3 tárolóban. Ebben az esetben ugyanazok az SSE-S3 és SSE-KMS titkosítási beállítások érvényesek. Egy másik lehetőség az Amazon Transcribe kimenet kötegelt módban történő használatára a szolgáltatás által felügyelt S3 tároló használata. Ezután a kimeneti adatok egy biztonságos S3 tárolóba kerülnek, amelyet az Amazon Transcribe szolgáltatás kezel, és egy ideiglenes URI-t kap, amellyel letöltheti az átiratot.

Az Amazon Transcribe titkosítást használ Amazon Elastic Block Store (Amazon EBS) kötetek az ügyféladatok ideiglenes tárolására a médiafeldolgozás során. Az ügyféladatokat a teljes és a meghibásodás esetére egyaránt megtisztítják.

2. legjobb gyakorlat – Kommunikáció magánhálózati úton

Sok ügyfél támaszkodik a titkosításra az átvitel során, hogy biztonságosan kommunikálhasson az Amazon Transcribe szolgáltatással az interneten keresztül. Egyes alkalmazások esetében azonban előfordulhat, hogy az átvitel közbeni adattitkosítás nem elegendő a biztonsági követelmények teljesítéséhez. Bizonyos esetekben adatokra van szükség ahhoz, hogy ne járjanak át nyilvános hálózatokon, például az interneten. Előfordulhat továbbá, hogy az alkalmazást olyan privát környezetben kell telepíteni, amely nem csatlakozik az internethez. E követelmények teljesítéséhez használja interfész VPC végpontjai powered by AWS PrivateLink.

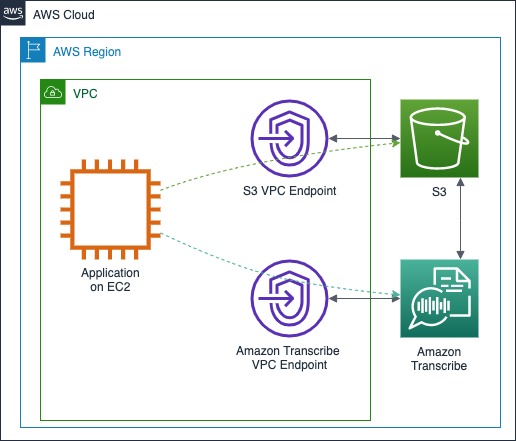

A következő építészeti diagram egy olyan használati esetet mutat be, ahol egy alkalmazás telepítve van Amazon EC2. Az alkalmazást futtató EC2 példány nem fér hozzá az internethez, és interfész VPC végpontjain keresztül kommunikál az Amazon Transcribe és az Amazon S3 szolgáltatással.

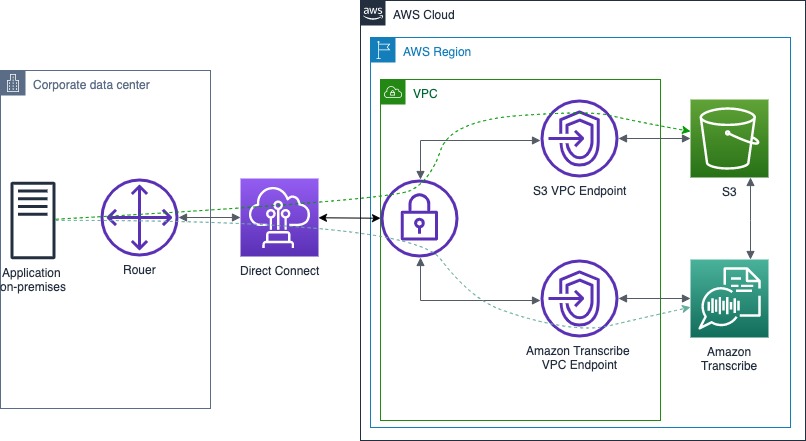

Egyes esetekben az Amazon Transcribe szolgáltatással kommunikáló alkalmazás egy helyszíni adatközpontban kerülhet üzembe. Előfordulhatnak további biztonsági vagy megfelelőségi követelmények, amelyek előírják, hogy az Amazon Transcribe szolgáltatással kicserélt adatok nem továbbíthatók nyilvános hálózatokon, például az interneten. Ebben az esetben privát kapcsolat a következőn keresztül AWS Direct Connect használható. A következő diagram egy olyan architektúrát mutat be, amely lehetővé teszi egy helyszíni alkalmazás számára, hogy az internetkapcsolat nélkül kommunikáljon az Amazon Transcribe szolgáltatással.

3. bevált gyakorlat – Szükség esetén módosítsa az érzékeny adatokat

Egyes használati esetek és szabályozási környezetek megkövetelhetik az érzékeny adatok eltávolítását az átiratokból és hangfájlokból. Az Amazon Transcribe támogatja a személyazonosításra alkalmas adatok (PII) azonosítását és törlését, például neveket, címeket, társadalombiztosítási számokat stb. Ez a képesség felhasználható arra, hogy az ügyfelek elérjék a fizetési kártya iparágnak (PCI) való megfelelést a személyazonosításra alkalmas adatok, például a hitel- vagy betéti kártyaszám, a lejárati dátum és a háromjegyű kártyaellenőrző kód (CVV) törlésével. A szerkesztett információkat tartalmazó átiratoknál a személyazonosításra alkalmas adatokat szögletes zárójelben lévő helyőrzők helyettesítik, jelezve, hogy milyen típusú személyazonosításra alkalmas adatokat töröltek. A streamelési átírások támogatják azt a további képességet, hogy csak a személyazonosításra alkalmas információkat azonosítsák és szerkesztés nélkül címkézzék meg. Az Amazon Transcribe által szerkesztett személyazonosításra alkalmas adatok típusai a kötegelt és az adatfolyamos átírások között változnak. Hivatkozni Személyazonosításra alkalmas adatok szerkesztése a kötegelt feladatban és a Személyazonosításra alkalmas adatok szerkesztése vagy azonosítása valós idejű adatfolyamban fül alatt találsz.

A szakosodott Amazon Transcribe Call Analytics Az API-k beépített képességgel rendelkeznek a személyazonosításra alkalmas adatok törlésére mind a szöveges átiratokban, mind a hangfájlokban. Ez az API speciális beszéd-szöveg- és természetes nyelv-feldolgozási (NLP) modelleket használ, amelyeket kifejezetten az ügyfélszolgálati és értékesítési hívások megértésére képeztek ki. Más felhasználási esetekben használhatja ezt a megoldást a személyazonosításra alkalmas adatok törléséhez az audiofájlokból az Amazon Transcribe segítségével.

További Amazon Transcribe biztonsági bevált módszerek

4. legjobb gyakorlat – Felhasználás IAM szerepek az Amazon Transcribe hozzáférést igénylő alkalmazásokhoz és AWS-szolgáltatásokhoz. Szerepkör használatakor nem kell hosszú távú hitelesítő adatokat, például jelszavakat vagy hozzáférési kulcsokat kiosztania egy EC2-példánynak vagy AWS-szolgáltatásnak. Az IAM-szerepkörök ideiglenes engedélyeket biztosíthatnak, amelyeket az alkalmazások használhatnak, amikor kérelmeket intéznek az AWS-erőforrásokhoz.

5. legjobb gyakorlat – Felhasználás címke alapú hozzáférés-szabályozás. A címkék segítségével szabályozhatja a hozzáférést az AWS-fiókokon belül. Az Amazon Transcribe szolgáltatásban címkék adhatók hozzá az átírási feladatokhoz, egyéni szókincsekhez, egyéni szókincsszűrőkhöz és egyéni nyelvi modellekhez.

6. legjobb gyakorlat – Használjon AWS megfigyelő eszközöket. A figyelés fontos része az Amazon Transcribe és az Ön AWS-megoldásai megbízhatóságának, biztonságának, elérhetőségének és teljesítményének fenntartásában. tudsz figyelje az Amazon Transcribe-t az AWS CloudTrail segítségével és a amazonfelhőóra.

7. legjobb gyakorlat – engedélyezése AWS konfig. Az AWS Config lehetővé teszi az AWS-erőforrások konfigurációjának felmérését, auditálását és értékelését. Az AWS Config használatával áttekintheti a konfigurációkban és az AWS-erőforrások közötti kapcsolatokban bekövetkezett változásokat, megvizsgálhatja az erőforrások részletes konfigurációs előzményeit, és megállapíthatja, hogy a belső irányelvekben meghatározott konfigurációknak milyen általános megfelelés van. Ezzel leegyszerűsítheti a megfelelőségi ellenőrzést, a biztonsági elemzést, a változáskezelést és a működési hibaelhárítást.

Az Amazon Transcribe megfelelőségének ellenőrzése

Az AWS-re épített alkalmazásokra megfelelőségi programok vonatkozhatnak, például SOC, PCI, FedRAMP és HIPAA. Az AWS külső auditorokat használ annak értékelésére, hogy szolgáltatásai megfelelnek-e a különböző programoknak. AWS Artifact lehetővé teszi, hogy töltse le a harmadik féltől származó ellenőrzési jelentéseket.

Ha meg szeretné tudni, hogy egy AWS-szolgáltatás az adott megfelelőségi programok hatálya alá tartozik-e, tekintse meg a következőt: Az AWS-szolgáltatások hatóköre a megfelelőségi program szerint. További információkért és erőforrásokért, amelyeket az AWS biztosít, hogy segítse az ügyfeleket a megfelelőségben, tekintse meg a következőt: Az Amazon Transcribe megfelelőségének ellenőrzése és a AWS-megfelelőségi erőforrások.

Következtetés

Ebből a bejegyzésből megismerhetett különféle biztonsági mechanizmusokat, bevált módszereket és építészeti mintákat, amelyek elérhetőek az Amazon Transcribe segítségével biztonságos alkalmazások létrehozásához. Erős titkosítással megvédheti érzékeny adatait átvitel közben és nyugalmi állapotban is. A személyazonosításra alkalmas adatok szerkesztése lehetővé teszi a személyes adatok eltávolítását az átiratokból, ha nem kívánja feldolgozni és tárolni azokat. A VPC végpontok és a Direct Connect lehetővé teszik, hogy privát kapcsolatot létesítsen alkalmazása és az Amazon Transcribe szolgáltatás között. Referenciákat is biztosítunk, amelyek segítenek ellenőrizni, hogy alkalmazása megfelel-e az Amazon Transcribe-nak olyan programokkal, mint a SOC, PCI, FedRAMP és HIPAA.

Következő lépésként ellenőrizze Az Amazon Transcribe használatának első lépései hogy gyorsan elkezdje használni a szolgáltatást. Hivatkozni Amazon Transcribe dokumentáció hogy mélyebbre merüljön a szolgáltatás részleteiben. És kövesse Amazon Transcribe az AWS Machine Learning Blogon hogy naprakész legyen az Amazon Transcribe új képességeivel és használati eseteivel.

A szerzőről

Alex Bulatkin az AWS megoldási építésze. Szívesen segít a kommunikációs szolgáltatóknak olyan innovatív megoldások kidolgozásában az AWS-ben, amelyek újradefiniálják a távközlési iparágat. Szenvedélyesen dolgozik az ügyfelekkel azon, hogy az AWS AI-szolgáltatások erejét beépítsék alkalmazásaikba. Alex a denveri nagyvárosi körzetben él, és szeret túrázni, síelni és snowboardozni.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- PlatoData.Network Vertical Generative Ai. Erősítse meg magát. Hozzáférés itt.

- PlatoAiStream. Web3 Intelligence. Felerősített tudás. Hozzáférés itt.

- PlatoESG. Carbon, CleanTech, Energia, Környezet, Nap, Hulladékgazdálkodás. Hozzáférés itt.

- PlatoHealth. Biotechnológiai és klinikai vizsgálatok intelligencia. Hozzáférés itt.

- Forrás: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/

- :van

- :is

- :nem

- :ahol

- $ UP

- 1

- 100

- 7

- a

- Rólunk

- elfogadott

- hozzáférés

- Fiókok

- Elérése

- hozzáadott

- További

- további információ

- címek

- fejlett

- ellen

- AI

- AI szolgáltatások

- alex

- algoritmusok

- Minden termék

- lehetővé

- lehetővé teszi, hogy

- Is

- Bár

- amazon

- Amazon átirat

- Az Amazon Web Services

- an

- elemzés

- és a

- Másik

- bármilyen

- api

- Alkalmazás

- alkalmazások

- alkalmaz

- megfelelő

- építészeti

- építészet

- VANNAK

- TERÜLET

- AS

- értékeli

- At

- hang-

- könyvvizsgálat

- könyvvizsgálat

- könyvvizsgálók

- hitelesíteni

- hitelesített

- Hitelesítés

- Automatikus

- elérhetőség

- elérhető

- AWS

- AWS gépi tanulás

- alapján

- BE

- mert

- hogy

- BEST

- legjobb gyakorlatok

- között

- kétirányú

- Blokk

- Blog

- mindkét

- Bringing

- épít

- Épület

- beépített

- üzleti

- by

- hívás

- kéri

- TUD

- képességek

- képesség

- kártya

- ami

- eset

- esetek

- Központ

- tanúsítványok

- változik

- Változások

- ellenőrizze

- vásárló

- felhő

- kód

- kommunikálni

- kommunikáció

- közlés

- teljes

- teljesítés

- megfelelnek

- Konferencia

- bizalmas

- Configuration

- konfigurálva

- Csatlakozás

- összefüggő

- kapcsolat

- kapcsolatok

- Connectivity

- megfontolások

- tartalmaz

- tartalom

- ellenőrzés

- ellenőrzések

- megtérít

- Társasági

- terjed

- készítette

- Hitelesítő adatok

- hitel

- kriptográfiai

- szokás

- vevő

- ügyféladatok

- Vevőszolgálat

- Ügyfelek

- Ciphers

- dátum

- Adatközpont

- Adatvédelem

- adat védelem

- találka

- tartozás

- Betéti kártya

- visszafejtése

- mélyebb

- mutatja

- Denver

- telepített

- részletes

- részletek

- Határozzuk meg

- diagram

- különböző

- közvetlen

- terjeszteni

- merülés

- do

- nem

- ne

- letöltés

- alatt

- bármelyik

- lehetővé

- lehetővé teszi

- titkosítani

- titkosított

- titkosítás

- Környezet

- környezetek

- létrehozni

- megalapozott

- értékelni

- példák

- kicserélt

- lejárat

- Kudarc

- kevés

- filé

- Fájlok

- Szűrők

- Találjon

- vezetéknév

- következik

- következő

- A

- ból ből

- általános

- generáció

- ad

- Globális

- irányelvek

- Legyen

- he

- Egészség

- egészségügyi információ

- segít

- hasznos

- segít

- nagyon

- Túra

- történetek

- házigazdája

- Hogyan

- How To

- azonban

- HTML

- http

- HTTPS

- azonosítható

- Azonosítás

- azonosítani

- azonosító

- if

- kép

- fontos

- in

- Más

- magában foglalja a

- jelezve

- ipar

- információ

- Infrastruktúra

- újító

- bemenet

- belső

- példa

- Felület

- belső

- Internet

- bele

- vizsgálja

- IT

- ITS

- Munka

- Állások

- jpg

- éppen

- Tart

- tartja

- Kulcs

- kulcsok

- Címke

- nyelv

- a későbbiekben

- törvények

- Törvények és rendeletek

- réteg

- TANUL

- tanult

- tanulás

- Kedvencek

- él

- helyi

- hosszú lejáratú

- gép

- gépi tanulás

- fenntartása

- csinál

- sikerült

- vezetés

- Megbízás

- Lehet..

- mechanizmusok

- Média

- Találkozik

- Megfelel

- üzenetek

- mód

- esetleg

- Mód

- modellek

- módok

- ellenőrzés

- több

- többpárti

- kell

- név

- nevek

- Természetes

- Természetes nyelvi feldolgozás

- igények

- hálózat

- hálózatok

- Új

- következő

- NLP

- szám

- számok

- objektumok

- of

- idősebb

- on

- ONE

- csak

- nyitva

- működik

- operatív

- opció

- Opciók

- or

- érdekében

- Más

- ki

- teljesítmény

- felett

- átfogó

- rész

- szenvedélyes

- jelszavak

- minták

- fizetés

- Bankkártya

- teljesítmény

- engedélyek

- személyes

- Személyesen

- Plató

- Platón adatintelligencia

- PlatoData

- portré

- lehetséges

- állás

- hatalom

- powered

- gyakorlat

- gyakorlat

- magánélet

- magán

- folyamat

- Feldolgozott

- feldolgozás

- Programok

- szabadalmazott

- védelme

- védett

- védelme

- védelem

- védi

- protokoll

- feltéve,

- szolgáltatók

- biztosít

- nyilvános

- tesz

- gyorsan

- Inkább

- igazi

- real-time

- elismerés

- ajánl

- ajánlott

- feljegyzett

- nyilvántartások

- eltakarni

- újradefiniálása

- utal

- referenciák

- referenciái

- vidék

- régiók

- rendszeresen

- előírások

- szabályozók

- Kapcsolatok

- megbízhatóság

- támaszkodnak

- maradványok

- eltávolítás

- helyébe

- képvisel

- kéri

- szükség

- kötelező

- követelmény

- követelmények

- forrás

- Tudástár

- felelősség

- felelős

- REST

- Kritika

- Szerep

- szerepek

- futás

- fut

- értékesítés

- azonos

- forgatókönyvek

- hatálya

- szakaszok

- biztonság

- biztosan

- biztonság

- lát

- küld

- érzékeny

- szerver

- szolgáltatás

- szolgáltatók

- Szolgáltatások

- hét

- Megosztás

- megosztott

- Műsorok

- <p></p>

- aláírás

- Egyszerű

- egyszerűsítése

- So

- Közösség

- megoldások

- Megoldások

- néhány

- specializált

- különleges

- kifejezetten

- meghatározott

- beszéd

- Speech Recognition

- beszéd-szöveg

- négyzet

- standard

- kezdet

- kezdődött

- Lépései

- tárolás

- tárolni

- memorizált

- folyam

- folyó

- erős

- legerősebb

- tárgy

- ilyen

- elegendő

- kínálat

- támogatás

- Támogatja

- biztos

- feladatok

- Technologies

- távközlési

- ideiglenes

- szöveg

- mint

- hogy

- A

- azok

- Őket

- akkor

- Ott.

- Ezek

- ők

- harmadik fél

- ezt

- idő

- nak nek

- nyom

- kiképzett

- Másolat

- tranzit

- szállítható

- áthalad

- kettő

- típus

- típusok

- megért

- használ

- használati eset

- használt

- használ

- segítségével

- érvényes

- ÉRVÉNYESÍT

- érvényesítés

- különféle

- változik

- Igazolás

- változat

- keresztül

- Videók

- kötetek

- akar

- volt

- Út..

- we

- háló

- webes szolgáltatások

- JÓL

- Mit

- amikor

- ami

- míg

- WHO

- széles körben

- lesz

- val vel

- belül

- nélkül

- dolgozó

- írott

- te

- A te

- zephyrnet