Fokus model pusat operasi keamanan siber (SOC) telah bergeser ke deteksi dan respons yang diperluas (XDR). Dirancang dengan benar, XDR memberikan lebih sedikit tekanan dan biaya pada sistem informasi keamanan dan manajemen peristiwa (SIEM) untuk menghubungkan peringatan keamanan yang kompleks. Ini juga berfungsi lebih baik sebagai satu panel kaca untuk pembuatan tiket, peringatan, dan mengatur otomatisasi dan respons.

XDR adalah peluang nyata untuk menurunkan biaya platform dan meningkatkan deteksi, namun hal ini memerlukan komitmen terhadap beberapa prinsip yang bertentangan dengan cara berpikir yang sudah mapan tentang SOC.

Saluran Data Cerdas dan Data Lake Merupakan Suatu Keharusan

Kesimpulan: Saluran data keamanan dapat membuang limbah log sebelum disimpan dan merutekan log ke lokasi yang paling tepat.

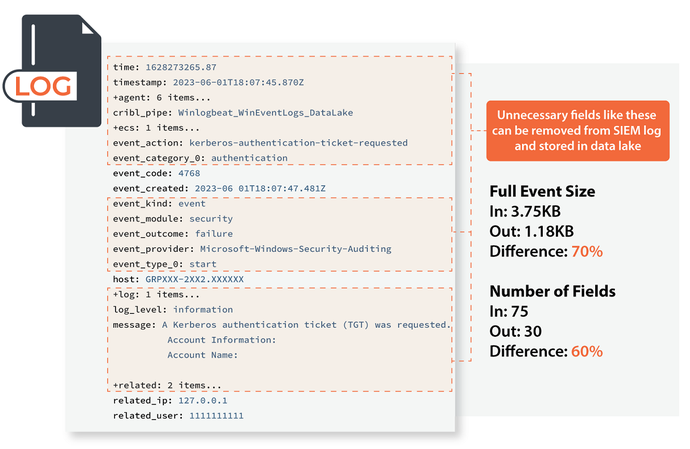

Mengelola pipeline data keamanan Anda secara cerdas dapat memberikan dampak besar dalam mengendalikan pengeluaran dengan melakukan pra-pemrosesan setiap log dan menghilangkan pemborosan berlebih, terutama ketika penggerak biaya utama Anda adalah GB per hari. Perhatikan contoh berikut yang menunjukkan ukuran log Windows Active Directory (AD) sebelum dan sesudah.

Rata-rata peristiwa masuk memiliki 75 bidang dan berukuran 3.75 KB. Setelah menghapus bidang yang berlebihan dan tidak perlu, log memiliki 30 bidang dan ukuran 1.18 KB. Itu berarti pengurangan biaya penyimpanan SIEM sebesar 68.48%.

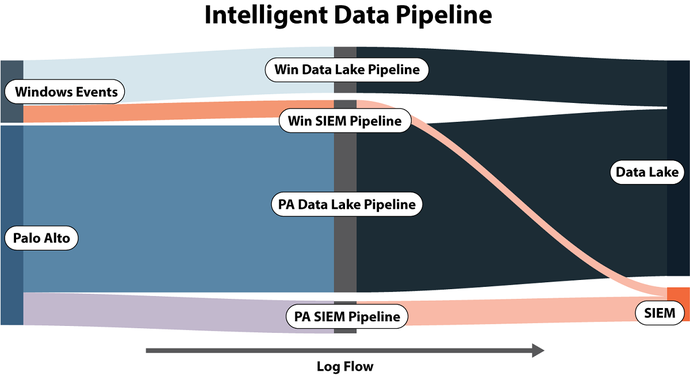

Menerapkan analisis nilai serupa ke tempat Anda mengirim setiap log juga sama pentingnya. Tidak semua log harus dikirim ke SIEM! Hanya log yang mendorong deteksi yang diketahui yang harus dikirim ke SIEM. Semua data lain yang digunakan untuk mendukung investigasi, pengayaan, dan perburuan ancaman harus dimasukkan ke dalam data lake keamanan. Saluran data yang cerdas dapat membuat keputusan perutean saat itu juga untuk setiap log dan semakin mengurangi biaya Anda.

Fokus Deteksi dan Pencegahan yang Paling Dekat dengan Ancaman

Kesimpulan: Deteksi asli produk menjadi jauh lebih baik; SIEM harus menjadi garis pertahanan terakhir.

SIEM dulunya merupakan satu-satunya alat yang dapat mengkorelasikan dan menganalisis log mentah serta mengidentifikasi peringatan yang perlu ditangani. Hal ini sebagian besar merupakan cerminan dari alat-alat lain yang mempunyai tujuan tunggal dan umumnya buruk dalam mengidentifikasi masalah sendiri. Akibatnya, masuk akal untuk mengirimkan semuanya ke SIEM dan membuat aturan korelasi yang rumit untuk menyortir sinyal dari noise.

Lanskap saat ini telah berubah dengan alat deteksi dan respons titik akhir (EDR). EDR modern pada dasarnya adalah SIEM pada titik akhir. Ia memiliki kemampuan yang sama untuk menulis aturan deteksi pada titik akhir seperti yang dimiliki SIEM, namun kini tidak perlu mengirimkan setiap bit data telemetri ke SIEM.

Vendor EDR menjadi jauh lebih baik dalam membangun dan memelihara deteksi yang siap pakai. Kami secara konsisten melihat penurunan yang cukup besar dalam deteksi dan pencegahan yang disebabkan oleh SIEM selama kami melakukan penelitian tim ungu keterlibatan yang mendukung alat seperti EDR dan firewall generasi berikutnya (NGFW). Ada pengecualian seperti Kerberasting (AD lokal mana yang tidak memiliki banyak cakupan). Saat Anda beralih ke cloud murni untuk AD, bahkan jenis deteksi tersebut akan ditangani oleh alat “edge” seperti Microsoft Defender untuk Endpoint.

Mainkan Sesuai SIEM Strong Suit Anda

Kesimpulan: Memiliki proses yang disengaja untuk mengukur dan meningkatkan kemampuan deteksi Anda secara konsisten jauh lebih berharga daripada memiliki alat SIEM tertentu di pasar.

Kerjasama ungu di seluruh industri dan ekosistem deteksi telah memungkinkan kita memahami kemanjuran banyak alat EDR, NGFW, SIEM, dan alat modern lainnya. Kami menilai dan membandingkan hasil tim ungu dan membuat tren peningkatannya dari waktu ke waktu. Kami telah menemukan selama lima tahun terakhir bahwa SIEM yang Anda beli tidak memiliki korelasi terukur dengan skor tim ungu. Proses, penyetelan, dan pengujian adalah yang terpenting.

Alat SIEM memiliki perbedaan arsitektural yang dapat membuat alat tersebut lebih cocok atau lebih buruk untuk lingkungan Anda, namun membeli SIEM tertentu tidak akan berhasil untuk meningkatkan kemampuan pendeteksian Anda secara signifikan. Sebaliknya, fokuskan upaya Anda pada dasbor dan korelasi yang mendukung upaya perburuan ancaman dan respons terhadap insiden.

Sejajarkan EDR, SIEM, dan SOAR dalam Arsitektur XDR Anda

Kesimpulan: Otomatisasi keamanan dan triase yang ditingkatkan dengan kecerdasan buatan (AI) adalah masa depan, tetapi harus dilakukan dengan hati-hati. Tidak semua otomatisasi perlu mengecualikan seluruh keterlibatan manusia.

Masa depan XDR dipadukan dengan teknologi orkestrasi keamanan, otomatisasi, dan respons (SOAR) yang terintegrasi erat. Konsep XDR menyadari bahwa yang terpenting adalah bukan seberapa cepat Anda dapat mendeteksi suatu ancaman, tetapi seberapa cepat Anda dapat menetralisir suatu ancaman. “Jika ini – maka itu” Metodologi otomatisasi SOAR tidak efektif dalam skenario dunia nyata. Salah satu pendekatan terbaik yang pernah kami lihat dalam otomatisasi XDR adalah:

- Lakukan latihan tim ungu untuk mengidentifikasi peristiwa deteksi mana yang dioptimalkan (tingkat positif palsu yang sangat rendah) dan dapat dipercaya dengan respons otomatis.

- Buat pedoman respons otomatis tetapi masukkan langkah-langkah intervensi manusia untuk mendapatkan kepercayaan diri sebelum Anda menyerahkannya sepenuhnya ke otomatisasi. Kami menyebutnya “semi-otomatisasi”, dan ini adalah langkah awal yang cerdas.

XDR adalah sebuah kata kunci, namun jika dilihat dari sudut pandang teknologi-agnostik, XDR didasarkan pada landasan yang baik. Kemungkinan besar kegagalan organisasi adalah penerapan filosofi manajemen SIEM yang lama pada arsitektur XDR modern. Filosofi desain program ini kemungkinan besar akan meningkatkan kemampuan Anda dan mengurangi biaya Anda.

tentang Penulis

Mike Pinch bergabung dengan Penasihat Risiko Keamanan pada tahun 2018 setelah menjabat selama 6 tahun sebagai Chief Information Security Officer di University of Rochester Medical Center. Mike diakui secara nasional sebagai pemimpin di bidang keamanan siber, telah berbicara di konferensi termasuk HITRUST, H-ISAC, dan telah berkontribusi pada standar nasional untuk kerangka kerja keamanan siber sektor kesehatan dan kesehatan masyarakat. Mike berfokus pada keamanan GCP, AWS, dan Azure, terutama dalam membantu tim SOC meningkatkan kemampuan mereka. Mike adalah pengembang aktif dan saat ini menikmati penerapan teknologi AI modern ke dalam tantangan keamanan siber yang umum.

- Konten Bertenaga SEO & Distribusi PR. Dapatkan Amplifikasi Hari Ini.

- PlatoData.Jaringan Vertikal Generatif Ai. Berdayakan Diri Anda. Akses Di Sini.

- PlatoAiStream. Intelijen Web3. Pengetahuan Diperkuat. Akses Di Sini.

- PlatoESG. Otomotif / EV, Karbon, teknologi bersih, energi, Lingkungan Hidup, Tenaga surya, Penanganan limbah. Akses Di Sini.

- BlockOffset. Modernisasi Kepemilikan Offset Lingkungan. Akses Di Sini.

- Sumber: https://www.darkreading.com/operations/architecting-xdr-save-money-and-your-soc-sanity

- :memiliki

- :adalah

- :bukan

- :Di mana

- 1

- 2018

- 30

- 7

- 75

- a

- Tentang Kami

- di seluruh

- aktif

- Ad

- penasehat

- Setelah

- terhadap

- AI

- Alerts

- Semua

- diizinkan

- juga

- an

- analisis

- menganalisa

- dan

- Apa pun

- Menerapkan

- pendekatan

- sesuai

- arsitektur

- ADALAH

- buatan

- kecerdasan buatan

- AS

- At

- Otomatis

- Otomatisasi

- rata-rata

- AWS

- Biru langit

- Buruk

- berdasarkan

- BE

- sebelum

- makhluk

- patokan

- TERBAIK

- Lebih baik

- Bit

- Bangunan

- tapi

- membeli

- Pembelian

- kata kunci

- by

- panggilan

- CAN

- kemampuan

- yang

- hati-hati

- pusat

- tantangan

- berubah

- kepala

- kepala petugas keamanan informasi

- awan

- melakukan

- Umum

- kompleks

- konsep

- konferensi

- kepercayaan

- Mempertimbangkan

- berkontribusi

- mengendalikan

- Korelasi

- Biaya

- Biaya

- bisa

- ditambah

- liputan

- membuat

- terbaru

- Sekarang

- maya

- keamanan cyber

- Keamanan cyber

- dasbor

- data

- Danau Data

- hari

- keputusan

- mengurangi

- Pertahanan

- Mendesain

- Deteksi

- Pengembang

- perbedaan

- tidak

- doesn

- secara dramatis

- mendorong

- pengemudi

- selama

- setiap

- Ekosistem

- Tepi

- Efektif

- kemanjuran

- upaya

- menghilangkan

- Titik akhir

- Lingkungan Hidup

- sama

- terutama

- dasarnya

- mapan

- Bahkan

- Acara

- peristiwa

- Setiap

- segala sesuatu

- contoh

- kelebihan

- Latihan

- GAGAL

- palsu

- jauh

- Fashion

- FAST

- mendukung

- beberapa

- bidang

- Fields

- firewall

- Pertama

- cocok

- Fokus

- berfokus

- berikut

- Untuk

- ditemukan

- Foundations

- kerangka

- dari

- sepenuhnya

- lebih lanjut

- masa depan

- Mendapatkan

- umumnya

- kaca

- Go

- baik

- memiliki

- Memiliki

- memiliki

- Kesehatan

- Perawatan Kesehatan

- membantu

- Seterpercayaapakah Olymp Trade? Kesimpulan

- HTTPS

- manusia

- Pemburuan

- mengenali

- mengidentifikasi

- if

- Dampak

- penting

- memperbaiki

- perbaikan

- in

- Termasuk

- industri

- informasi

- keamanan informasi

- sebagai gantinya

- terpadu

- Intelijen

- Cerdas

- intervensi

- ke

- Investigasi

- keterlibatan

- masalah

- IT

- Pekerjaan

- bergabung

- dikenal

- danau

- pemandangan

- sebagian besar

- Terakhir

- pemimpin

- Warisan

- kurang

- 'like'

- Mungkin

- baris

- tempat

- mencatat

- Rendah

- menurunkan

- terbuat

- mempertahankan

- membuat

- pengelolaan

- banyak

- Pasar

- besar-besaran

- hal

- Hal-hal

- max-width

- mengukur

- medis

- metodologi

- Microsoft

- mikropon

- model

- modern

- uang

- lebih

- paling

- pindah

- banyak

- nasional

- nasional

- Perlu

- kebutuhan

- generasi selanjutnya

- tidak

- Kebisingan

- sekarang

- of

- Petugas

- on

- ONE

- hanya

- operasi

- Kesempatan

- dioptimalkan

- or

- teknik mengatur musik

- organisasi

- Lainnya

- Lainnya

- kami

- di luar

- lebih

- pane

- lalu

- filosofi

- pipa saluran

- Platform

- plato

- Kecerdasan Data Plato

- Data Plato

- positif

- tekanan

- Pencegahan

- terutama

- primer

- prinsip-prinsip

- Sebelumnya

- proses

- program

- Rasakan itu

- publik

- kesehatan masyarakat

- Menempatkan

- Tarif

- Mentah

- nyata

- dunia nyata

- benar-benar

- mengenali

- diakui

- menurunkan

- pengurangan

- refleksi

- menghapus

- Dihapus

- menghapus

- membutuhkan

- tanggapan

- mengakibatkan

- Hasil

- Risiko

- Rute

- rute

- aturan

- s

- sama

- Save

- skenario

- skor

- sektor

- keamanan

- terlihat

- mengirim

- rasa

- mengirim

- porsi

- bergeser

- KAPAL

- harus

- Sinyal

- signifikan

- mirip

- tunggal

- cukup besar

- Ukuran

- pintar

- melonjak

- tertentu

- Pengeluaran

- lisan

- Disponsori

- standar

- Langkah

- Tangga

- penyimpanan

- tersimpan

- kuat

- mendukung

- pendukung

- sistem

- tim

- tim

- Teknologi

- pengujian

- dari

- bahwa

- Grafik

- Masa depan

- mereka

- diri

- kemudian

- Sana.

- Ini

- Pikir

- ini

- itu

- ancaman

- tiket

- rapat

- waktu

- untuk

- alat

- alat

- tradisional

- kecenderungan

- Terpercaya

- MENGHIDUPKAN

- jenis

- memahami

- universitas

- us

- bekas

- Berharga

- nilai

- Ve

- vendor

- sangat

- adalah

- Limbah

- Cara..

- we

- Apa

- ketika

- yang

- akan

- Windows

- dengan

- lebih buruk

- menulis

- XDR

- tahun

- Kamu

- Anda

- zephyrnet.dll