Un hacker ha venduto per soli 500 dollari il codice sorgente e un builder crackato per Zeppelin, un ceppo di ransomware russo utilizzato in passato in numerosi attacchi contro aziende e organizzazioni statunitensi nei settori delle infrastrutture critiche.

La vendita potrebbe segnalare la rinascita di un ransomware-as-a-service (RaaS) con Zeppelin, in un momento in cui molti avevano considerato il malware in gran parte non operativo e defunto.

Svendita sul RAMP Crime Forum

I ricercatori della società di sicurezza israeliana KELA alla fine di dicembre hanno individuato un hacker che utilizzava l’handle “RET” offrendo il codice sorgente e il builder di Zeppelin2 in vendita su RAMP, un forum russo sulla criminalità informatica che, tra le altre cose, un tempo ospitava il sito di fuga del ransomware Babuk. Un paio di giorni dopo, il 31 dicembre, l'autore della minaccia ha affermato di aver venduto il malware a un membro del forum RAMP.

Vittoria Kivilevich, direttore della ricerca sulle minacce presso KELA, afferma che non è chiaro come o da dove l'autore della minaccia possa aver ottenuto il codice e il costruttore dello Zeppelin. "Il venditore ha specificato di essersi 'imbattuto' nel builder e di averlo craccato per estrarre il codice sorgente scritto in Delphi", afferma Kivilevich. RET ha chiarito di non essere l'autore del malware, aggiunge.

Sembra che il codice in vendita appartenesse a una versione dello Zeppelin che correggeva numerosi punti deboli nelle routine di crittografia della versione originale. Tali punti deboli hanno consentito ai ricercatori della società di sicurezza informatica Unit221B di decifrare le chiavi di crittografia dello Zeppelin e, per quasi due anni, di aiutare silenziosamente le organizzazioni vittime a decrittografare i dati bloccati. L'attività RaaS relativa a Zeppelin è diminuita dopo la notizia di Unit22B strumento di decrittazione segreto è diventato pubblico nel novembre 2022.

Kivilevich afferma che l'unica informazione sul codice offerto da RET in vendita era uno screenshot del codice sorgente. Basandosi solo su queste informazioni, è difficile per KELA valutare se il codice è autentico o meno, afferma. Tuttavia, l'autore della minaccia RET è stato attivo su almeno altri due forum di criminalità informatica utilizzando nomi diversi e sembra aver acquisito una sorta di credibilità su uno di essi.

"In uno di questi, ha una buona reputazione e tre accordi di successo confermati attraverso il servizio di intermediari del forum, il che aggiunge una certa credibilità all'attore", afferma Kivilevich.

“KELA ha anche visto una recensione neutrale da parte di un acquirente di uno dei suoi prodotti, che sembra essere una soluzione per bypassare l'antivirus. La revisione afferma che è in grado di neutralizzare un antivirus simile a Windows Defender, ma non funzionerà con antivirus “seri”," aggiunge.

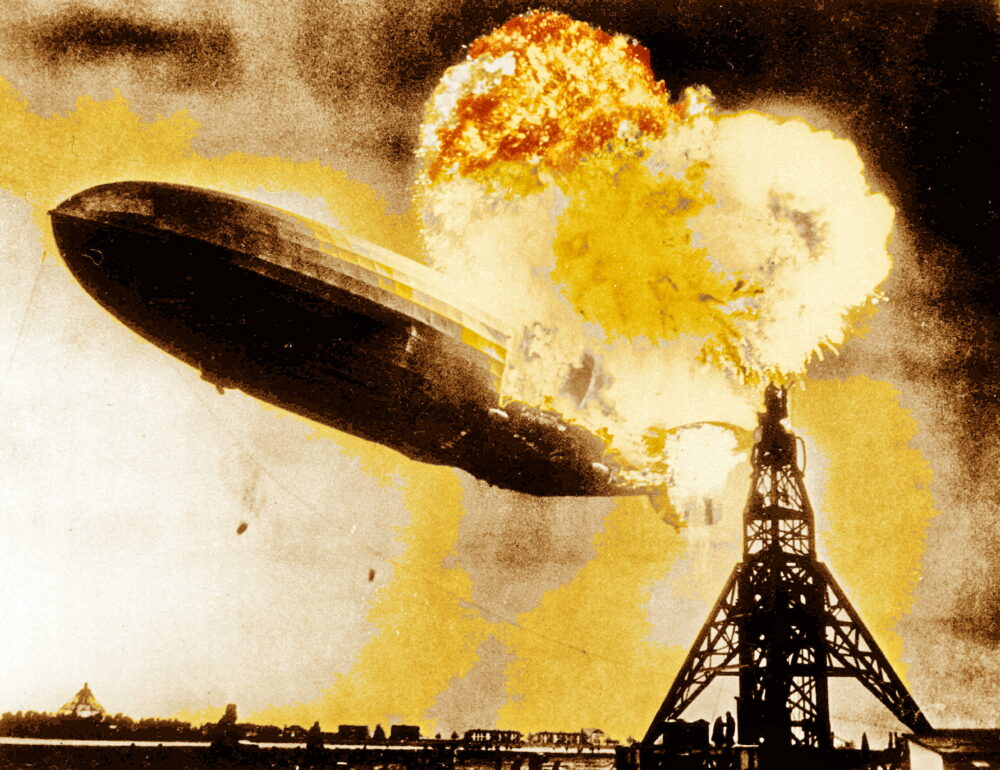

Una minaccia un tempo potente si schianta e brucia

Zeppelin è un ransomware che gli autori delle minacce hanno utilizzato in molteplici attacchi contro obiettivi statunitensi risalenti almeno al 2019. Il malware è un derivato di VegaLocker, un ransomware scritto nel linguaggio di programmazione Delphi. Nell'agosto 2022, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti e l'FBI hanno pubblicato indicatori di compromissione e dettagli su tattiche, tecniche e procedure (TTP) che gli attori dello Zeppelin stavano utilizzando per distribuire il malware e infettare i sistemi.

All'epoca, la CISA descrisse il malware come utilizzato in diversi attacchi contro obiettivi statunitensi, tra cui appaltatori della difesa, produttori, istituti scolastici, aziende tecnologiche e soprattutto organizzazioni del settore medico e sanitario. Le richieste iniziali di riscatto negli attacchi che hanno coinvolto lo Zeppelin variavano da poche migliaia di dollari a oltre un milione di dollari in alcuni casi.

Kivilevich afferma che è probabile che l'acquirente del codice sorgente dello Zeppelin faccia quello che fanno gli altri quando hanno acquisito il codice malware.

"In passato, abbiamo visto diversi attori riutilizzare il codice sorgente di altri ceppi nelle loro operazioni, quindi è possibile che l'acquirente utilizzi il codice nello stesso modo", afferma. “Ad esempio, quello trapelato LockBit 3.0 builder è stato adottato da Bl00dy, gli stessi LockBit stavano utilizzando trapelato il codice sorgente di Conti e il codice che hanno acquistato da BlackMatter, e uno degli esempi recenti è Hunters International che ha affermato di aver acquistato il codice sorgente di Hive.

Kivilevich afferma che non è molto chiaro il motivo per cui l'autore della minaccia RET potrebbe aver venduto il codice sorgente e il builder dello Zeppelin per soli 500 dollari. "Difficile dirlo", dice. "Forse non pensava che fosse abbastanza sofisticato per un prezzo più alto, considerando che è riuscito a ottenere il codice sorgente dopo aver crackato il builder. Ma non vogliamo fare speculazioni qui.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/ics-ot-security/zeppelin-ransomware-source-code-builder-sells-500-dark-web

- :ha

- :È

- :non

- :Dove

- 2019

- 2022

- 31

- 7

- a

- capace

- acquisito

- operanti in

- attivo

- attività

- attori

- Aggiunge

- adottato

- Dopo shavasana, sedersi in silenzio; saluti;

- agenzia

- permesso

- da solo

- anche

- tra

- an

- ed

- e infrastruttura

- antivirus

- appare

- SONO

- AS

- valutare

- At

- attacchi

- AGOSTO

- autore

- precedente

- basato

- BE

- è diventato

- stato

- essendo

- costruttore

- aziende

- ma

- ACQUIRENTE..

- by

- aggirare

- è venuto

- rivendicato

- pulire campo

- codice

- Aziende

- compromesso

- CONFERMATO

- considerando

- Conti

- appaltatori

- corretto

- potuto

- Coppia

- crepa

- screpolato

- screpolatura

- Credibilità

- crimine

- critico

- Infrastruttura critica

- cybercrime

- Cybersecurity

- Scuro

- Web Scuro

- dati

- Giorni

- Offerte

- dicembre

- Dicembre

- decrypt

- Difesa

- defunto

- richieste

- derivato

- descritta

- dettagli

- didn

- diverso

- distribuire

- do

- dollari

- don

- educativo

- crittografia

- abbastanza

- particolarmente

- sviluppate

- esempio

- Esempi

- fbi

- rilasciato l'FBI

- Grazie

- pochi

- Impresa

- Nel

- Forum

- forum

- da

- genuino

- ottenere

- andando

- buono

- ha avuto

- maniglia

- Maniglie

- Hard

- Avere

- he

- assistenza sanitaria

- Aiuto

- qui

- superiore

- il suo

- Alveare

- ospitato

- Come

- Tuttavia

- HTTPS

- if

- in

- Compreso

- industrie

- informazioni

- Infrastruttura

- inizialmente

- istituzioni

- Internazionale

- coinvolgendo

- israeliano

- IT

- jpg

- ad appena

- Tasti

- Lingua

- maggiormente

- In ritardo

- dopo

- perdita

- meno

- probabile

- bloccato

- fatto

- il malware

- gestito

- Produttori

- molti

- medicale

- membro

- forza

- milione

- milioni di dollari

- multiplo

- quasi

- Neutres

- notizie

- Novembre

- numerose

- ottenuto

- of

- MENO

- offerto

- offerta

- on

- una volta

- ONE

- esclusivamente

- Operazioni

- or

- organizzazioni

- i

- Altro

- Altri

- ancora

- passato

- Platone

- Platone Data Intelligence

- PlatoneDati

- possibile

- forse

- prezzo

- procedure

- Prodotti

- Programmazione

- la percezione

- acquistati

- acquirente

- tranquillamente

- Rampa

- Ransom

- ransomware

- recente

- rilasciato

- reputazione

- riparazioni

- ricercatori

- recensioni

- russo

- s

- Suddetto

- vendita

- stesso

- dice

- Settori

- problemi di

- sembra

- visto

- Vende

- grave

- servizio

- alcuni

- lei

- Signal

- simile

- site

- So

- venduto

- soluzione

- alcuni

- sofisticato

- Fonte

- codice sorgente

- specificato

- Tensioni

- di successo

- SISTEMI DI TRATTAMENTO

- tattica

- obiettivi

- tecniche

- Tecnologia

- società tecnologiche

- dire

- che

- Il

- L’ORIGINE

- loro

- Li

- si

- di

- cose

- think

- quelli

- mille

- minaccia

- attori della minaccia

- tre

- Attraverso

- tempo

- a

- seconda

- us

- uso

- utilizzato

- utilizzando

- Ve

- versione

- molto

- Vittima

- volere

- Prima

- Modo..

- we

- sito web

- sono stati

- Che

- quando

- quale

- OMS

- perché

- volere

- finestre

- Ha vinto

- Lavora

- scritto

- anni

- zefiro

- Zeppelin