Come la maggior parte degli operatori là fuori, noi veramente ho apprezzato le notizie del mese scorso sulle forze dell'ordine internazionali che hanno interrotto LockBit, uno dei più grandi al mondo le bande di ransomware più redditizie.

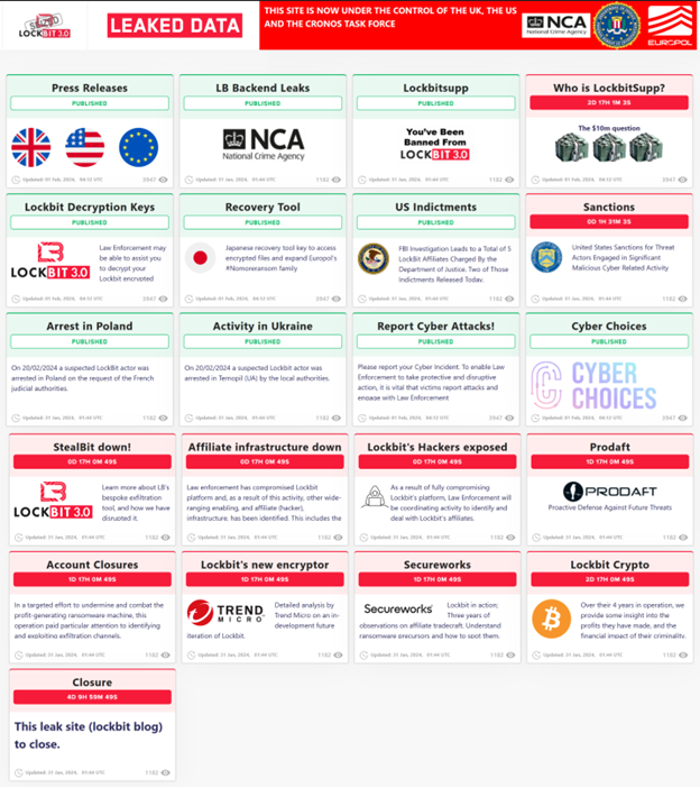

Il ransomware è diventato un problema globale negli ultimi 10 anni, con i moderni gruppi di ransomware che operano effettivamente come attività complesse. Nell’ultimo anno circa, diversi governi e aziende private hanno collaborato per smantellare queste bande. Gli organismi di coordinamento coinvolti Operazione Crono ha utilizzato l'infrastruttura di LockBit per pubblicare dettagli sulle operazioni della banda. Per esempio, Sito di perdita di LockBit è stato utilizzato per pubblicizzare la rimozione: arresti in più paesi, chiavi di decrittazione disponibili, informazioni sugli autori e così via. Questa tattica non serve solo a mettere in imbarazzo LockBit, ma è anche un efficace avvertimento per gli affiliati della banda e per altri gruppi di ransomware.

Screenshot del sito della fuga di LockBit dopo la rimozione che riassume le attività svolte dalle forze dell'ordine. (Fonte: Aaron Walton.)

Questa attività contro LockBit rappresenta una grande vittoria, ma il ransomware continua a rappresentare un problema significativo, anche da LockBit. Per combattere meglio il ransomware, la comunità della sicurezza informatica deve prendere in considerazione alcune lezioni apprese.

Mai fidarsi dei criminali

Secondo la National Crime Agency (NCA) del Regno Unito, ci sono stati casi in cui una vittima ha pagato LockBit, ma il gruppo non ha cancellato i dati dai suoi server come promesso.

Questo non è insolito, ovviamente. Molte bande di ransomware non riescono a fare ciò che dicono di fare, sia che si tratti di fornire un metodo per decrittografare i file o di continuare a archiviare i dati rubati (invece di eliminarli).

Ciò evidenzia uno dei rischi principali legati al pagamento di un riscatto: la vittima si fida che un criminale mantenga la propria parte dell’accordo. Rivelare che LockBit non stava cancellando i dati come promesso danneggia gravemente la reputazione del gruppo. I gruppi di ransomware devono mantenere un’apparenza di affidabilità, altrimenti le loro vittime non avranno motivo di pagarli.

È importante che le organizzazioni si preparino a queste eventualità e dispongano di piani in atto. Le organizzazioni non dovrebbero mai dare per scontato che la decrittazione sarà possibile. Dovrebbero invece dare priorità alla creazione di piani e procedure approfonditi di ripristino di emergenza nel caso in cui i loro dati vengano compromessi.

Condividi le informazioni per tracciare connessioni

Le organizzazioni delle forze dell'ordine, come l'FBI, la Cybersecurity and Infrastructure Security Agency (CISA) e i servizi segreti degli Stati Uniti, sono sempre interessate alle tattiche, agli strumenti, ai pagamenti e ai metodi di comunicazione degli aggressori. Questi dettagli possono aiutarli a identificare altre vittime prese di mira dallo stesso aggressore o da un aggressore che utilizza le stesse tattiche o strumenti. Le informazioni raccolte includono informazioni su vittime, perdite finanziarie, tattiche di attacco, strumenti, metodi di comunicazione e richieste di pagamento che, a loro volta, aiutano le forze dell'ordine a comprendere meglio i gruppi di ransomware. Le informazioni vengono utilizzate anche per sporgere denuncia contro i criminali quando vengono catturati. Se le forze dell’ordine riuscissero a individuare i modelli nelle tecniche utilizzate, ciò rivelerebbe un quadro più completo dell’organizzazione criminale.

Nel caso del ransomware-as-a-service (RaaS), le agenzie impiegano un duplice attacco: distruggere sia il personale amministrativo del gruppo che i suoi affiliati. Il personale amministrativo è generalmente responsabile della gestione del sito di fuga di dati, mentre gli affiliati sono responsabili della distribuzione del ransomware e della crittografia delle reti. Il personale amministrativo favorisce i criminali e, senza la loro rimozione, continuerà a favorire altri criminali. Gli affiliati lavoreranno per altre bande di ransomware se il personale amministrativo viene interrotto.

Gli affiliati utilizzano l'infrastruttura che hanno acquistato o a cui hanno avuto accesso illegalmente. Le informazioni su questa infrastruttura vengono esposte dai loro strumenti, connessioni di rete e comportamenti. I dettagli sugli amministratori vengono esposti attraverso il processo di riscatto: affinché il processo di riscatto possa avvenire, l'amministratore fornisce un metodo di comunicazione e un metodo di pagamento.

Anche se il significato potrebbe non sembrare immediatamente prezioso per un’organizzazione, le forze dell’ordine e i ricercatori sono in grado di sfruttare questi dettagli per svelare di più sui criminali dietro di loro. Nel caso di LockBit, le forze dell'ordine sono state in grado di utilizzare i dettagli degli incidenti passati per pianificare l'interruzione dell'infrastruttura del gruppo e di alcune affiliate. Senza queste informazioni, raccolte con l’aiuto delle vittime degli attacchi e delle agenzie alleate, probabilmente l’operazione Cronos non sarebbe stata possibile.

È importante notare che le organizzazioni non hanno bisogno di essere vittime per aiutare. I governi sono ansiosi di collaborare con le organizzazioni private. Negli Stati Uniti, le organizzazioni possono unirsi alla lotta contro il ransomware collaborando con CISA, che ha formato la Joint Cyber Defense Collaborative (JCDC) per costruire partnership a livello globale per condividere informazioni critiche e tempestive. Il JCDC facilita la condivisione bidirezionale delle informazioni tra agenzie governative e organizzazioni pubbliche.

Questa collaborazione aiuta sia CISA che le organizzazioni a rimanere al passo con le tendenze e a identificare l’infrastruttura degli aggressori. Come dimostra la rimozione di LockBit, questo tipo di collaborazione e condivisione delle informazioni può fornire alle forze dell’ordine un vantaggio fondamentale anche contro i gruppi di aggressori più potenti.

Presenta un fronte unito contro il ransomware

Possiamo sperare che altri gruppi di ransomware prendano l'azione contro LockBit come un avvertimento. Ma nel frattempo, continuiamo a essere diligenti nel proteggere e monitorare le nostre reti, condividere informazioni e collaborare, perché la minaccia del ransomware non è finita. Le bande di ransomware traggono vantaggio quando le loro vittime credono di essere isolate, ma quando le organizzazioni e le forze dell'ordine lavorano fianco a fianco per condividere le informazioni, insieme possono stare un passo avanti rispetto ai loro avversari.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown

- :ha

- :È

- :non

- :Dove

- $ SU

- 10

- 8

- a

- Aaron

- capace

- WRI

- accessibile

- Action

- attività

- attività

- attori

- amministrativo

- amministratori

- affiliati

- Dopo shavasana, sedersi in silenzio; saluti;

- contro

- agenzie

- agenzia

- avanti

- anche

- sempre

- an

- ed

- e infrastruttura

- apparire

- SONO

- arresti

- AS

- assumere

- attacco

- aggressore

- disponibile

- BE

- perché

- diventare

- stato

- comportamenti

- dietro

- essendo

- CREDIAMO

- beneficio

- Meglio

- fra

- bidirezionale

- Big

- entrambi

- costruire

- aziende

- ma

- by

- Materiale

- Custodie

- catturati

- chainalysis

- oneri

- collaborato

- collaborando

- collaborazione

- collaborativo

- Comunicazione

- metodi di comunicazione

- comunità

- Aziende

- completamento di una

- complesso

- Compromissione

- Connessioni

- Prendere in considerazione

- continua

- continua

- continua

- coordinamento

- paesi

- Portata

- creazione

- crimine

- Azione Penale

- criminali

- critico

- Cronos

- Cyber

- Cybersecurity

- dati

- perdita di data

- Difesa

- richieste

- dimostra

- distribuzione

- dettagli

- DID

- disturbare

- perturbato

- Rottura

- do

- doesn

- don

- disegnare

- desideroso

- Efficace

- in maniera efficace

- enable

- Abilita

- fine

- applicazione

- Anche

- Evento

- esempio

- esposto

- facilita

- FAIL

- fbi

- combattere

- File

- finanziario

- Nel

- formato

- da

- anteriore

- banda

- Gangs

- raccolto

- generalmente

- Dare

- globali

- Globalmente

- Enti Pubblici

- agenzie governative

- I governi

- Gruppo

- Gruppo

- cura

- accadere

- Avere

- Aiuto

- aiuta

- evidenzia

- tenere

- speranza

- HTTPS

- identificare

- if

- abusivamente

- Immagine

- subito

- importante

- in

- includere

- informazioni

- Infrastruttura

- intuizione

- invece

- Intel

- interessato

- Internazionale

- coinvolto

- ISN

- isolato

- IT

- SUO

- join

- giunto

- ad appena

- Tasti

- Cognome

- Legge

- applicazione della legge

- perdita

- imparato

- Lezioni

- Lezioni apprese

- lasciare

- Leva

- probabile

- perdite

- mantenere

- gestione

- molti

- Maggio..

- intanto

- metodo

- metodi

- moderno

- monitoraggio

- Mese

- Scopri di più

- maggior parte

- multiplo

- il

- NCA

- Bisogno

- esigenze

- Rete

- reti

- mai

- notizie

- no

- Nota

- of

- on

- ONE

- operativo

- operazione

- Operazioni

- Operatori

- or

- minimo

- organizzazione

- organizzazioni

- Altro

- altrimenti

- nostro

- su

- ancora

- proprio

- pagato

- partnership

- passato

- modelli

- Paga le

- pagamento

- Pagamento

- metodo di pagamento

- pagamenti

- eseguita

- immagine

- posto

- piano

- piani

- Platone

- Platone Data Intelligence

- PlatoneDati

- possibile

- potente

- Preparare

- presenti

- premendo

- Dare priorità

- un bagno

- Compagnie private

- Problema

- procedure

- processi

- redditizio

- promesso

- fornisce

- fornitura

- la percezione

- pubblicare

- acquistati

- Ransom

- ransomware

- piuttosto

- RE

- ragione

- rimozione

- rappresenta

- reputazione

- ricercatori

- responsabile

- rivelando

- Rivela

- rischi

- s

- stesso

- dire

- Segreto

- Servizio segreto

- fissaggio

- problemi di

- vedere

- servire

- Server

- servizio

- gravemente

- Condividi

- condividere informazioni

- compartecipazione

- dovrebbero

- significato

- significativa

- site

- So

- alcuni

- Fonte

- STAFF

- stati

- soggiorno

- step

- rubare

- Tornare al suo account

- tale

- tattica

- Fai

- mirata

- tecniche

- di

- che

- Il

- le informazioni

- il giunto

- Regno Unito

- il mondo

- loro

- Li

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- questo

- completo

- minaccia

- Attraverso

- tempestivo

- a

- insieme

- strumenti

- top

- tendenze

- Affidati ad

- confidando

- attendibilità

- TURNO

- Digitare

- Uk

- capire

- Unito

- Stati Uniti

- us

- uso

- utilizzato

- utilizzando

- Prezioso

- Vittima

- vittime

- identificazione dei warning

- Prima

- we

- sono stati

- Che

- quando

- se

- quale

- while

- volere

- vincere

- con

- senza

- Lavora

- mondo

- non lo farei

- anno

- anni

- zefiro