Secondo le informazioni raccolte da un sito web, parte del codice sorgente proprietario di Twitter era disponibile pubblicamente su Github da quasi tre mesi. Richiesta di rimozione DMCA depositato il 24 marzo.

GitHub è la più grande piattaforma di hosting di codici al mondo. Di proprietà di Microsoft, serve più di 100 milioni di sviluppatori e contiene quasi 400 repository in tutto.

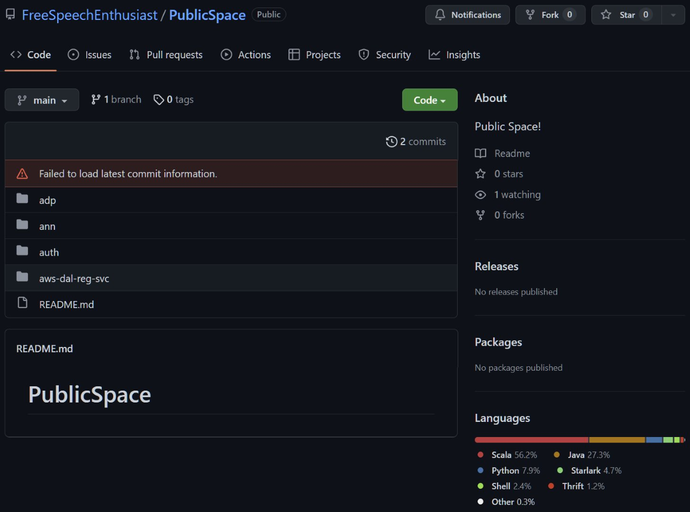

Il 24 marzo, GitHub ha accolto la richiesta di un dipendente di Twitter di rimuovere "il codice sorgente proprietario per la piattaforma e gli strumenti interni di Twitter". Il codice era stato pubblicato in a repository chiamato "Spazio pubblico", da un individuo con il nome utente "Appassionato di FreeSpeech.” Il nome è un evidente riferimento a quello di Elon Musk casus belli per aver preso il controllo di Twitter in ottobre (una filosofia che è stata implementato in modo non uniforme nei mesi successivi).

Il codice trapelato era contenuto in quattro cartelle. Sebbene inaccessibili dal 24 marzo, alcuni nomi di cartelle, come "auth" e "aws-dal-reg-svc", sembrano dare qualche indizio su cosa contenessero al loro interno.

Secondo Ars Technica, FreeSpeechEnthusiast si è unito a Github il 3 gennaio e ha commesso tutto il codice trapelato lo stesso giorno. Ciò significa che, nel complesso, il codice è stato interamente accessibile al pubblico per quasi tre mesi.

Come si verificano le perdite di codice sorgente aziendale

Le principali società di software sono costruite su milioni di righe di codice e ogni tanto, per un motivo o per l'altro, alcune di esse possono trapelare.

“I cattivi attori, ovviamente, svolgono un ruolo importante”, afferma Dwayne McDaniel, sostenitore degli sviluppatori di GitGuardian. “L’abbiamo visto l’anno scorso in casi come Samsung ed Uber coinvolgendo il gruppo Lapsus$. "

Tuttavia, gli hacker non fanno sempre parte della storia. Nel caso di Twitter, le prove circostanziali indicano un dipendente insoddisfatto. E “una buona parte di ciò deriva anche dal codice che finisce involontariamente dove non appartiene, come abbiamo visto con Toyota, dove un subappaltatore ha reso pubblica una copia di una base di codice privata”, aggiunge. "La complessità di lavorare con git e CI/CD, combinata con un numero sempre crescente di repository da gestire per le applicazioni moderne, significa che il codice sui repository privati può diventare pubblico per errore."

Il problema della fuga di codice sorgente per le imprese

Per Twitter e aziende simili, le fughe di codice sorgente possono rappresentare un problema molto più grande per la sicurezza informatica rispetto alla violazione del copyright. Una volta che un archivio privato diventa pubblico, possono derivarne tutti i tipi di danni.

"È importante ricordare che i repository di origine spesso contengono più del semplice codice", osserva Tim Mackey, principale stratega della sicurezza per il Synopsys Cybersecurity Research Center. "Troverai casi di test, potenzialmente dati campione insieme a dettagli su come dovrebbe essere configurato il software."

Potrebbero anche esserci informazioni personali sensibili e informazioni di autenticazione nascoste nel codice. Ad esempio, "per alcune applicazioni che non saranno mai destinate alla spedizione ai clienti, la configurazione predefinita contenuta nel repository del codice sorgente potrebbe essere semplicemente la configurazione in esecuzione", afferma Mackey. Gli hacker possono utilizzare i dati di autenticazione e configurazione rubati per sferrare attacchi più grandi e migliori contro la vittima di una fuga di dati.

Ecco perché "le aziende dovrebbero adottare una strategia di gestione dei segreti più sicura, combinando l'archiviazione dei segreti con il rilevamento dei segreti", afferma McDaniel di GitGuardian. "Le organizzazioni dovrebbero anche verificare la loro attuale situazione di fuga di segreti per sapere quali sistemi sono a rischio se si verifica una fuga di codice e dove concentrare la definizione delle priorità."

Ma nei casi in cui la fuga di notizie proviene dall’interno – come nel caso di Twitter – è necessaria una cautela ancora maggiore. Richiede un'accurata modellazione delle minacce e un'analisi della gestione del codice sorgente di un'azienda, afferma Mackey.

"Questo è importante perché se qualcuno riesce a innescare una fuga di codice sorgente, allora potrebbe anche avere la possibilità di modificare il codice sorgente", afferma. "Se non utilizzi l'autenticazione a più fattori per l'accesso, imponendo un accesso limitato ai soli utenti approvati, applicando i diritti di accesso e monitorando l'accesso, potresti non avere un quadro completo di come qualcuno potrebbe sfruttare le ipotesi che i tuoi team di sviluppo hanno fatto quando hanno protetto il loro repository di codice sorgente."

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://www.darkreading.com/attacks-breaches/twitter-source-code-leak-github-potential-cyber-nightmare

- :È

- $ SU

- 100

- 7

- a

- capacità

- accesso

- accessibile

- Secondo

- attori

- Aggiunge

- adottare

- avvocato

- contro

- Tutti

- sempre

- .

- ed

- Un altro

- apparente

- applicazioni

- approvato

- SONO

- AS

- At

- attacchi

- revisione

- auth

- Autenticazione

- disponibile

- precedente

- Vasca

- BE

- perché

- diventare

- diventa

- Meglio

- maggiore

- costruito

- by

- detto

- Materiale

- catturare

- trasportare

- Custodie

- casi

- centro

- il cambiamento

- codice

- codebase

- combinato

- combinando

- impegnata

- Aziende

- complessità

- Configurazione

- contenere

- contiene

- copyright

- violazione del copyright

- Portata

- Corrente

- Clienti

- Cyber

- Cybersecurity

- dati

- giorno

- affare

- Predefinito

- dettagli

- rivelazione

- Costruttori

- Mercato

- Elon

- Elon Musk

- Dipendente

- far rispettare

- Impresa

- interamente

- Anche

- sempre crescente

- Ogni

- prova

- esempio

- Sfruttare

- Trovate

- Focus

- seguire

- Nel

- da

- pieno

- Idiota

- GitHub

- Dare

- buono

- maggiore

- hacker

- Avere

- nascosto

- onorato

- di hosting

- Come

- HTTPS

- importante

- in

- inaccessibile

- individuale

- informazioni

- infrazione

- interno

- IT

- Gen

- congiunto

- Sapere

- maggiore

- Cognome

- L'anno scorso

- perdita

- Perdite

- piace

- Limitato

- accesso limitato

- Linee

- fatto

- maggiore

- gestione

- Marzo

- max-width

- si intende

- Microsoft

- forza

- milione

- milioni

- errore

- moderno

- monitoraggio

- mese

- Scopri di più

- autenticazione a più fattori

- Muschio

- Nome

- nomi

- quasi

- Note

- numero

- ottobre

- of

- on

- ONE

- organizzazioni

- Di proprietà

- parte

- cronologia

- filosofia

- immagine

- piattaforma

- Platone

- Platone Data Intelligence

- PlatoneDati

- Giocare

- punti

- potenziale

- potenzialmente

- Direttore

- prioritizzazione

- un bagno

- Problema

- proprio

- la percezione

- pubblicamente

- pubblicato

- RE

- ragione

- ricorda

- rimuovere

- deposito

- richiesta

- richiede

- riparazioni

- diritti

- Rischio

- Ruolo

- running

- s

- stesso

- dice

- allo

- sicuro

- assicurato

- problemi di

- delicata

- serve

- spediti

- dovrebbero

- da

- situazione

- So

- Software

- alcuni

- Qualcuno

- Fonte

- codice sorgente

- rubare

- conservazione

- Storia

- Stratega

- Strategia

- SISTEMI DI TRATTAMENTO

- presa

- le squadre

- test

- che

- Il

- L’ORIGINE

- il mondo

- loro

- minaccia

- tre

- Tim

- a

- strumenti

- toyota

- innescare

- uso

- utenti

- Vittima

- Che

- quale

- con

- entro

- lavoro

- mondo

- anno

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro