1Università del Maryland

2Texas A & M University

3Università di Edimburgo e IOHK

4Portland State University

5Università di Edimburgo

Trovi questo documento interessante o vuoi discuterne? Scrivi o lascia un commento su SciRate.

Astratto

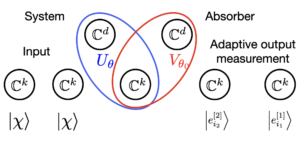

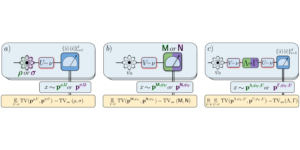

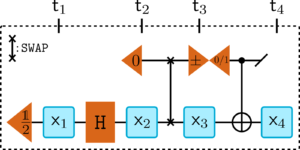

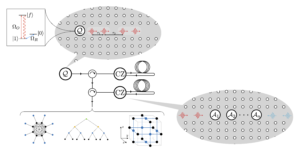

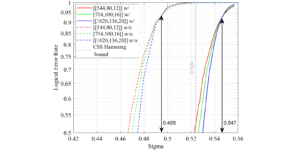

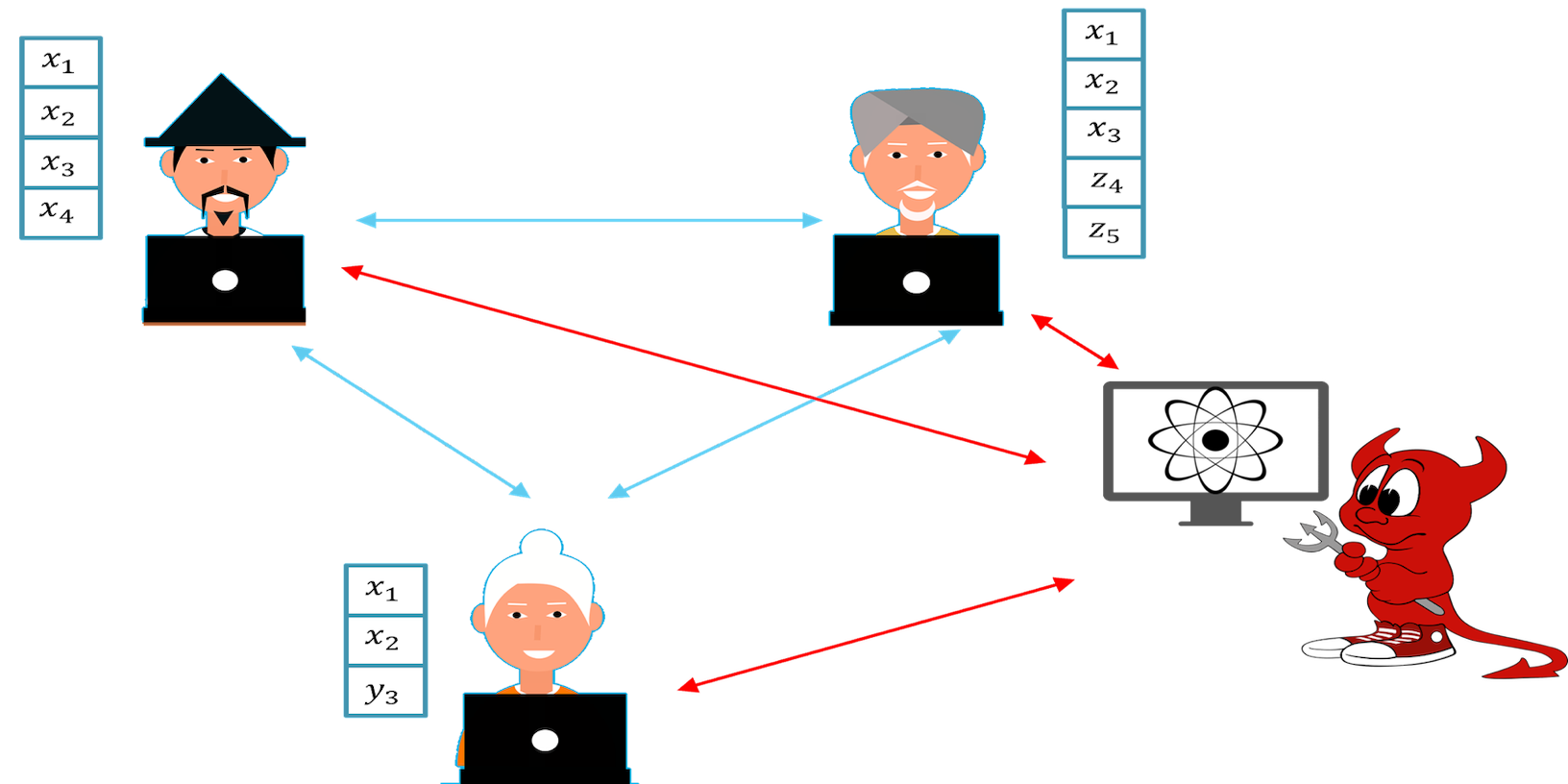

Una prova di lavoro (PoW) è un importante costrutto crittografico che consente a una parte di convincere gli altri di aver investito alcuni sforzi nella risoluzione di un compito computazionale. Probabilmente, il suo impatto principale è stato nel contesto delle criptovalute come Bitcoin e il suo protocollo blockchain sottostante, che ha ricevuto un’attenzione significativa negli ultimi anni a causa del suo potenziale per varie applicazioni e per la risoluzione di questioni fondamentali sull’informatica distribuita in nuovi modelli di minaccia. I PoW consentono il collegamento di blocchi nella struttura dati della blockchain e quindi il problema di interesse è la fattibilità di ottenere una sequenza (catena) di tali prove. In questo lavoro, esaminiamo la difficoltà di trovare tale catena di PoW rispetto alle strategie quantistiche. Dimostriamo che il problema della catena di PoW si riduce a un problema che chiamiamo ricerca Bernoulli multi-soluzione, per il quale stabiliamo la sua complessità di query quantistica. In effetti, questa è un'estensione del teorema del prodotto diretto con soglia a un problema di ricerca non strutturata di caso medio. La nostra prova, aggiungendosi ai recenti sforzi attivi, semplifica e generalizza la tecnica di registrazione di Zhandry (Crypto'19). Come applicazione, rivisitiamo il trattamento formale della sicurezza del nucleo del protocollo di consenso Bitcoin, la dorsale Bitcoin (Eurocrypt'15), contro gli avversari quantistici, mentre le parti oneste sono classiche e mostrano che la sicurezza del protocollo vale sotto un analogo quantistico del presupposto classico della “maggioranza onesta”. La nostra analisi indica che la sicurezza del backbone Bitcoin è garantita a condizione che il numero di query quantistiche avversarie sia limitato in modo che ciascuna query quantistica valga $O(p^{-1/2})$ quelle classiche, dove $p$ è il successo probabilità di una singola query classica alla funzione hash sottostante del protocollo. In modo piuttosto sorprendente, il tempo di attesa per una risoluzione sicura nel caso degli avversari quantistici corrisponde al tempo di risoluzione sicura nel caso classico.

Riepilogo popolare

Nel nostro articolo esaminiamo come questo problema matematico, la catena di PoW, può essere risolto da un avversario quantistico e fornire limiti alle sue capacità. Sulla base di questo risultato, rivisitiamo la sicurezza del protocollo backbone Bitcoin (un'astrazione matematica che cattura gli elementi chiave del protocollo Bitcoin), nel contesto in cui tutte le parti oneste sono classiche e c'è un unico avversario quantistico (che controlla tutte le parti quantistiche risorse computazionali dei malintenzionati). La nostra analisi mostra che la sicurezza potrebbe essere mantenuta se la potenza computazionale classica totale delle parti oneste in termini di query/operazioni fosse un numero molto grande (ma costante) maggiore della potenza computazionale quantistica dell’avversario. Questo è un primo passo verso l’analisi completa del bitcoin nell’era quantistica, quando tutte le parti avrebbero capacità di calcolo quantistico.

► dati BibTeX

► Riferimenti

, Cynthia Dwork e Moni Naor. "Prezzi tramite l'elaborazione o la lotta alla posta indesiderata". In Advances in Cryptology – CRYPTO '92, 12a conferenza annuale internazionale di crittologia, Santa Barbara, California, USA, 16-20 agosto 1992, Atti. Volume 740 di Lecture Notes in Computer Science, pagine 139–147. Springer (1992).

https://doi.org/10.1007/3-540-48071-4_10

, Satoshi Nakamoto. "Implementazione open source Bitcoin della valuta p2p". (2009). http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

, Juan A. Garay, Aggelos Kiayias e Nikos Leonardos. "Il protocollo Bitcoin Backbone: analisi e applicazioni". In Elisabeth Oswald e Marc Fischlin, editori, Advances in Cryptology – EUROCRYPT 2015. Pagine 281–310. Berlino, Heidelberg (2015). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_10

, Rafael Pass, Lior Seeman e Abhi Shelat. “Analisi del protocollo blockchain nelle reti asincrone”. In Jean-Sébastien Coron e Jesper Buus Nielsen, editori, Advances in Cryptology – EUROCRYPT 2017. Volume 10211 di Lecture Notes in Computer Science. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

, Juan Garay, Aggelos Kiayias e Nikos Leonardos. “Il protocollo backbone bitcoin con catene di difficoltà variabile”. In Jonathan Katz e Hovav Shacham, editori, Advances in Cryptology – CRYPTO 2017. Pagine 291–323. Cam (2017). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-63688-7_10

, Christian Badertscher, Ueli Maurer, Daniel Tschudi e Vassilis Zikas. "Bitcoin come registro delle transazioni: un trattamento componibile". In Jonathan Katz e Hovav Shacham, editori, Advances in Cryptology – CRYPTO 2017. Pagine 324–356. Cam (2017). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-63688-7_11

, Mihir Bellare e Phillip Rogaway. "Gli oracoli casuali sono pratici: un paradigma per progettare protocolli efficienti". Nel CCS '93. Pagine 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596 mila

, Peter W. Short. "Algoritmi in tempo polinomiale per la scomposizione in fattori primi e logaritmi discreti su un computer quantistico". SIAM J. Calcolo. 26, 1484-1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

, Marc Kaplan, Gaëtan Leurent, Anthony Leverrier e María Naya-Plasencia. "Rompere i crittosistemi simmetrici utilizzando la ricerca del periodo quantistico". In Matthew Robshaw e Jonathan Katz, editori, Advances in Cryptology – CRYPTO 2016. Pagine 207–237. Berlino, Heidelberg (2016). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-662-53008-5_8

, Thomas Santoli e Christian Schaffner. "Utilizzo dell'algoritmo di Simon per attaccare le primitive crittografiche a chiave simmetrica". Informazioni quantistiche e calcolo 17, 65–78 (2017).

https: / / doi.org/ 10.26421 / qic17.1-2-4

, Jeroen Van De Graaf. “Verso una definizione formale di sicurezza per i protocolli quantistici”. Tesi di dottorato. Università di Montreal. PUÒ (1998).

, Giovanni Watrous. “Conoscenza zero contro gli attacchi quantistici”. In Atti del trentottesimo simposio annuale ACM sulla teoria dell'informatica. Pagina 296–305. STOC '06New York, NY, Stati Uniti (2006). Associazione per le macchine informatiche.

https: / / doi.org/ 10.1145 / 1132516.1132560 mila

, Dominique Unruh. “Prove quantistiche della conoscenza”. In David Pointcheval e Thomas Johansson, editori, Advances in Cryptology – EUROCRYPT 2012. Pagine 135–152. Berlino, Heidelberg (2012). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-29011-4_10

, Sean Hallgren, Adam Smith e Fang Song. "Protocolli crittografici classici in un mondo quantistico". In Phillip Rogaway, editore, Advances in Cryptology – CRYPTO 2011. Pagine 411–428. Berlino, Heidelberg (2011). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_23

, Gorjan Alagic, Tommaso Gagliardoni, and Christian Majenz. “Crittografia quantistica indimenticabile”. In Jesper Buus Nielsen e Vincent Rijmen, editori, Advances in Cryptology – EUROCRYPT 2018. Pagine 489–519. Cam (2018). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-78372-7_16

, Dan Boneh e Mark Zhandry. "Codici di autenticazione dei messaggi quantistici". In Thomas Johansson e Phong Q. Nguyen, editori, Advances in Cryptology – EUROCRYPT 2013. Pagine 592–608. Berlino, Heidelberg (2013). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-38348-9_35

, Dan Boneh, Özgür Dagdelen, Marc Fischlin, Anja Lehmann, Christian Schaffner e Mark Zhandry. “Oracoli casuali in un mondo quantistico”. In Dong Hoon Lee e Xiaoyun Wang, editori, Advances in Cryptology – ASIACRYPT 2011. Pagine 41–69. Berlino, Heidelberg (2011). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-25385-0_3

, Marco Zhandry. "Come registrare query quantistiche e applicazioni all'indifferenziabilità quantistica". In Alexandra Boldyreva e Daniele Micciancio, editori, Advances in Cryptology – CRYPTO 2019. Pagine 239–268. Cam (2019). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-26951-7_9

, Troy Lee e Jérémie Roland. "Un forte teorema del prodotto diretto per la complessità delle query quantistiche". complessità computazionale 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

, Gorjan Alagic, Christian Majenz, Alexander Russell e Fang Song. "Autenticazione dei messaggi quantistica tramite non falsificabilità cieca". Nei progressi della crittografia – EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

, Yassine Hamoudi e Frédéric Magniez. "Compromesso quantistico spazio-temporale per trovare coppie di collisioni multiple". In Min-Hsiu Hsieh, redattore, 16a conferenza sulla teoria del calcolo quantistico, della comunicazione e della crittografia (TQC 2021). Volume 197 di Leibniz International Proceedings in Informatics (LIPIcs), pagine 1:1–1:21. Dagstuhl, Germania (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2021.1

, Qipeng Liu e Mark Zhandry. "Sulla ricerca delle multi-collisioni quantistiche". In Yuval Ishai e Vincent Rijmen, editori, Advances in Cryptology – EUROCRYPT 2019. Pagine 189–218. Cam (2019). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-17659-4_7

, Falk Unger. "Una disuguaglianza probabilistica con applicazioni ai teoremi del prodotto diretto soglia". Nel 2009 50° Simposio annuale dell'IEEE sui fondamenti dell'informatica. Pagine 221–229. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.62

, H. Klauck, R. de Wolf e R. Špalek. “Teoremi quantistici e classici del prodotto diretto forte e compromessi ottimali tempo-spazio”. Nel 2013 IEEE 54th Annual Symposium on Foundations of Computer Science. Pagine 12–21. Los Alamitos, California, Stati Uniti (2004). Società informatica dell'IEEE.

https: / / doi.org/ 10.1109 / FOCS.2004.52

, Alexander A Sherstov. "Teoremi del prodotto diretto forte per la comunicazione quantistica e la complessità delle interrogazioni". SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661 mila

, Robert Beals, Harry Buhrman, Richard Cleve, Michele Mosca e Ronald de Wolf. "Limiti inferiori quantistici mediante polinomi". J. ACM 48, 778–797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097 mila

, Andris Ambainis. "Limiti inferiori quantistici mediante argomenti quantistici". J. Calcolo. Sist. Sci. 64, 750–767 (2002).

https: / / doi.org/ 10.1006 / jcss.2002.1826

, Christof Zalka. “L'algoritmo di ricerca quantistica di Grover è ottimale”. Fis. Rev. A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

, Michel Boyer, Gilles Brassard, Peter Høyer e Alain Tapp. "Limiti stretti per la ricerca quantistica". Fortschritte der Physik 46, 493–505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

, Andris Ambainis, Robert Špalek e Ronald de Wolf. "Un nuovo metodo quantistico del limite inferiore, con applicazioni per dirigere teoremi del prodotto e compromessi tempo-spazio". Algoritmica 55, 422–461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

, Andris Ambainis. "Un nuovo metodo quantistico con limite inferiore, con applicazione a un teorema del prodotto diretto forte per la ricerca quantistica". Teoria dell'informatica 6, 1–25 (2010).

https: / / doi.org/ 10.4086 / toc.2010.v006a001

, Juan A. Garay, Aggelos Kiayias, Nikos Leonardos e Giorgos Panagiotakos. “Bootstrapping della blockchain, con applicazioni al consenso e setup pki veloce”. In Michel Abdalla e Ricardo Dahab, editori, Public-Key Cryptography – PKC 2018. Pagine 465–495. Cam (2018). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-76581-5_16

, Juan A. Garay, Aggelos Kiayias e Giorgos Panagiotakos. "Problemi di ricerca iterata e sicurezza blockchain sotto presupposti falsificabili". Archivio ePrint di crittografia, Rapporto 2019/315 (2019). https:///eprint.iacr.org/2019/315.

https: / / eprint.iacr.org/ 2019/315

, Ittay Eyal e Emin Gün Sirer. “La maggioranza non basta: il mining di Bitcoin è vulnerabile”. In Nicolas Christin e Reihaneh Safavi-Naini, redattori, Financial Cryptography and Data Security – 18th International Conference, FC 2014, Christ Church, Barbados, 3-7 marzo 2014, Revised Selected Papers. Volume 8437 di Lecture Notes in Computer Science, pagine 436–454. Springer (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

, Divesh Aggarwal, Gavin Brennen, Troy Lee, Miklos Santha e Marco Tomamichel. "Attacchi quantistici al bitcoin e come proteggersi da essi". Registro 3 (2018).

https:///doi.org/10.5195/ledger.2018.127

, Troy Lee, Maharshi Ray e Miklos Santha. “Strategie per le gare quantistiche”. In Avrim Blum, redattore, 10th Innovations in Theoretical Computer Science Conference (ITCS 2019). Volume 124 di Leibniz International Proceedings in Informatics (LIPIcs), pagine 51: 1–51: 21. Dagstuhl, Germania (2018). Schloss Dagstuhl–Leibniz-Zentrum fuer Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.ITCS.2019.51

, O Sattath. “Sull’insicurezza del mining quantistico di bitcoin”. interno J.Inf. Sicur. 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

, Andrea Coladangelo e Or Sattath. “Una soluzione quantistica al problema della scalabilità della Blockchain”. Quantico 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

, Mark Zhandry. "Come costruire funzioni casuali quantistiche". Nel 2012 IEEE 53° Simposio annuale sui fondamenti dell'informatica. Pagine 679–687. (2012).

https: / / doi.org/ 10.1109 / FOCS.2012.37

, Mark Zhandry. "Crittografia sicura basata sull'identità nel modello oracolo casuale quantistico". In Reihaneh Safavi-Naini e Ran Canetti, editori, Advances in Cryptology – CRYPTO 2012. Pagine 758–775. Berlino, Heidelberg (2012). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-642-32009-5_44

, Fang Song e Aaram Yun. "Sicurezza quantistica di NMAC e costruzioni correlate - Estensione del dominio PRF contro attacchi quantistici". In Jonathan Katz e Hovav Shacham, redattori, Advances in Cryptology – CRYPTO 2017 – 37a conferenza annuale internazionale di crittologia, Santa Barbara, CA, USA, 20-24 agosto 2017, Atti, Parte II. Volume 10402 di Lecture Notes in Computer Science, pagine 283–309. Springer (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

, Edward Eaton e Fang Song. "Rendere firme esistenziali indimenticabili fortemente imperdonabili nel modello quantistico dell'oracolo casuale". In Salman Beigi e Robert König, editori, 10a conferenza sulla teoria del calcolo quantistico, comunicazione e crittografia, TQC 2015, 20-22 maggio 2015, Bruxelles, Belgio. Volume 44 di LIPics, pagine 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.147

, Dominique Unruh. "Prove non interattive a conoscenza zero nel modello dell'oracolo casuale quantistico". In Elisabeth Oswald e Marc Fischlin, editori, Advances in Cryptology – EUROCRYPT 2015. Pagine 755–784. Berlino, Heidelberg (2015). Springer Berlino Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_25

, Andreas Hülsing, Joost Rijneveld e Fang Song. "Mitigare gli attacchi multi-target nelle firme basate su hash". Negli Atti, Parte I, della 19a Conferenza internazionale IACR sulla crittografia a chiave pubblica - PKC 2016 - Volume 9614. Pagine 387–416. Berlino, Heidelberg (2016). Springer-Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

, Marko Balogh, Edward Eaton e Fang Song. "Ricerca di collisioni quantistiche in funzioni casuali non uniformi". In Tanja Lange e Rainer Steinwandt, redattori, Post-Quantum Cryptography. Pagine 467–486. Cam (2018). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-79063-3_22

, Ben Hamlin e Fang Song. "Sicurezza quantistica delle funzioni hash e conservazione delle proprietà dell'hashing iterato". In Jintai Ding e Rainer Steinwandt, editori, Post-Quantum Cryptography. Pagine 329–349. Cam (2019). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-25510-7_18

, Dennis Hofheinz, Kathrin Hövelmanns e Eike Kiltz. "Un'analisi modulare della trasformazione Fujisaki-Okamoto". In Yael Kalai e Leonid Reyzin, editori, Teoria della crittografia. Pagine 341–371. Cam (2017). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-70500-2_12

, Tsunekazu Saito, Keita Xagawa e Takashi Yamakawa. "Meccanismo di incapsulamento delle chiavi strettamente sicuro nel modello dell'oracolo casuale quantistico". In Jesper Buus Nielsen e Vincent Rijmen, editori, Advances in Cryptology – EUROCRYPT 2018. Pagine 520–551. Cam (2018). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-319-78372-7_17

, Andris Ambainis, Mike Hamburg e Dominique Unruh. "Prove di sicurezza quantistica utilizzando oracoli semi-classici". In Alexandra Boldyreva e Daniele Micciancio, editori, Advances in Cryptology – CRYPTO 2019. Pagine 269–295. Cam (2019). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-26951-7_10

, Qipeng Liu e Mark Zhandry. “Rivisitazione fiat-shamir post-quantistica”. In Alexandra Boldyreva e Daniele Micciancio, editori, Advances in Cryptology – CRYPTO 2019. Pagine 326–355. Cam (2019). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-26951-7_12

, Jelle Don, Serge Fehr, Christian Majenz e Christian Schaffner. "Sicurezza della trasformazione fiat-shamir nel modello quantistico dell'oracolo casuale". In Alexandra Boldyreva e Daniele Micciancio, editori, Advances in Cryptology – CRYPTO 2019. Pagine 356–383. Cam (2019). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-26951-7_13

, Veronika Kuchta, Amin Sakzad, Damien Stehlé, Ron Steinfeld e Shi-Feng Sun. "Misura-riavvolgimento-misura: prove più rigorose del modello oracolare casuale quantistico per l'occultamento unidirezionale e la sicurezza cca". Nella conferenza internazionale annuale sulla teoria e le applicazioni delle tecniche crittografiche. Pagine 703–728. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

, Kai-Min Chung, Siyao Guo, Qipeng Liu e Luowen Qian. "Stretti compromessi quantistici spazio-temporali per l'inversione di funzione". Nel 2020 si terrà il 61° Simposio annuale dell'IEEE sui fondamenti dell'informatica (FOCS). Pagine 673–684. IEEE (2020).

https:///doi.org/10.1109/FOCS46700.2020.00068

, Shuichi Katsumata, Kris Kwiatkowski, Federico Pintore e Thomas Prest. "Tecniche di compressione del testo cifrato scalabile per kems post-quantici e loro applicazioni". Nella conferenza internazionale sulla teoria e l'applicazione della crittografia e della sicurezza dell'informazione. Pagine 289–320. Springer (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

, Jan Czajkowski. “Indifferenziabilità quantistica di sha-3”. Archivio ePrint di crittografia, Rapporto 2021/192 (2021). https:///ia.cr/2021/192.

https:///ia.cr/2021/192

, Kai-Min Chung, Serge Fehr, Yu-Hsuan Huang e Tai-Ning Liao. "Sulla tecnica dell'oracolo compresso e sicurezza post-quantistica delle prove del lavoro sequenziale". In Anne Canteaut e François-Xavier Standaert, editori, Advances in Cryptology – EUROCRYPT 2021. Pagine 598–629. Cam (2021). Pubblicazione internazionale di Springer.

https://doi.org/10.1007/978-3-030-77886-6_21

, Jeremiah Blocki, Seunghoon Lee e Samson Zhou. "Sulla sicurezza delle prove del lavoro sequenziale in un mondo post-quantistico". In Stefano Tessaro, curatore, 2nd Conference on Information-Theoretic Cryptography (ITC 2021). Volume 199 di Leibniz International Proceedings in Informatics (LIPIcs), pagine 22: 1–22: 27. Dagstuhl, Germania (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

, Dominique Unruh. "Oracoli di permutazione compressi (e resistenza alle collisioni di spugna/sha3)". Archivio ePrint di crittografia, Rapporto 2021/062 (2021). https:///eprint.iacr.org/2021/062.

https: / / eprint.iacr.org/ 2021/062

, Alexandru Cojocaru, Juan Garay, Aggelos Kiayias, Fang Song e Petros Wallden. “Il protocollo backbone bitcoin contro gli avversari quantistici”. Archivio ePrint di crittografia, documento 2019/1150 (2019). https:///eprint.iacr.org/2019/1150.

https: / / eprint.iacr.org/ 2019/1150

, Ran Canetti. “Sicurezza e composizione di protocolli crittografici multipartitici”. J. Crittologia 13, 143–202 (2000).

https: / / doi.org/ 10.1007 / s001459910006

, Ran Canetti. “Sicurezza universalmente componibile: un nuovo paradigma per i protocolli crittografici”. Nel 42esimo Simposio annuale sui fondamenti dell'informatica, FOCS 2001, 14-17 ottobre 2001, Las Vegas, Nevada, USA. Pagine 136–145. Società informatica IEEE (2001).

https: / / doi.org/ 10.1109 / SFCS.2001.959888

Citato da

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener e Salvador E. Venegas-Andraca, “ Resistenza quantistica nelle reti blockchain”, arXiv: 2106.06640, (2021).

[2] Robert R. Nerem e Daya R. Gaur, "Condizioni per l'estrazione vantaggiosa di Bitcoin quantistici", arXiv: 2110.00878, (2021).

Le citazioni sopra sono di ANNUNCI SAO / NASA (ultimo aggiornamento riuscito 2023-03-09 15:10:32). L'elenco potrebbe essere incompleto poiché non tutti gli editori forniscono dati di citazione adeguati e completi.

Impossibile recuperare Crossref citato da dati durante l'ultimo tentativo 2023-03-09 15:10:29: Impossibile recuperare i dati citati per 10.22331 / q-2023-03-09-944 da Crossref. Questo è normale se il DOI è stato registrato di recente.

Questo documento è pubblicato in Quantum sotto il Creative Commons Attribuzione 4.0 Internazionale (CC BY 4.0) licenza. Il copyright rimane dei detentori del copyright originali come gli autori o le loro istituzioni.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- Platoblockchain. Web3 Metaverse Intelligence. Conoscenza amplificata. Accedi qui.

- Fonte: https://quantum-journal.org/papers/q-2023-03-09-944/

- :È

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- capacità

- sopra

- ABSTRACT

- accesso

- ACM

- attivo

- Adam

- avanzamenti

- contraddittorio

- affiliazioni

- contro

- Aggarwal

- Alexander

- algoritmo

- Algoritmi

- Tutti

- .

- ed

- annuale

- Anthony

- Applicazioni

- applicazioni

- Archivio

- SONO

- argomenti

- AS

- Associazione

- assunzione

- attacco

- attacchi

- attenzione

- AGOSTO

- Autenticazione

- autore

- gli autori

- Spina dorsale

- Barbados

- basato

- BE

- Belgio

- Bitcoin

- Estrazione Bitcoin

- blockchain

- dati blockchain

- Reti blockchain

- scalabilità blockchain

- Sicurezza di Blockchain

- blockchains

- Blocchi

- Bound

- Rompere

- Bruxelles

- by

- CA

- California

- chiamata

- Materiale

- funzionalità

- Catturare

- Custodie

- catena

- Catene

- il cambiamento

- chiesa

- classificazione

- CO

- commento

- Popolo

- Comunicazione

- completamento di una

- complessità

- calcolo

- potenza computazionale

- computer

- Informatica

- computer

- informatica

- concetto

- condizioni

- Convegno

- Consenso

- costante

- costruire

- controllo

- convincere

- copyright

- Nucleo

- Costo

- potuto

- crypto

- cryptocurrencies

- crittografico

- crittografia

- Valuta

- Daniel

- dati

- la sicurezza dei dati

- Struttura dati

- David

- dimostrare

- dipende

- progettazione

- dispositivi

- Diego

- Livello di difficoltà

- dirette

- discutere

- distribuito

- calcolo distribuito

- dominio

- durante

- e

- ogni

- editore

- Edward

- effetto

- in maniera efficace

- efficiente

- sforzo

- sforzi

- elementi

- Emin Gün Sirer

- enable

- consentendo

- crittografia

- abbastanza

- epoca

- stabilire

- Esplorazione

- estensione

- FAST

- fc

- Federico

- finanziario

- ricerca

- Nome

- Nel

- formale

- Fondazioni

- da

- pieno

- function

- funzioni

- fondamentale

- Germania

- ottenere

- Gilles

- maggiore

- garantito

- harvard

- hash

- hashing

- Avere

- titolari

- detiene

- Come

- Tutorial

- http

- HTTPS

- i

- IEEE

- Impact

- implementazione

- importante

- in

- In altre

- indica

- informazioni

- informazioni di sicurezza

- innovazioni

- istituzioni

- interesse

- interessante

- Internazionale

- inversione

- investito

- IT

- SUO

- Gen

- JavaScript

- John

- rivista

- Le

- conoscenze

- conosciuto

- Re

- grandi

- LAS

- Las Vegas

- Cognome

- Lasciare

- lettura

- Ledger

- sottovento

- Licenza

- collegamento

- Lista

- dei

- macchinario

- Principale

- maggiore

- Maggioranza

- Fare

- molti

- Marzo

- Marco

- marchio

- matematico

- max-width

- meccanismo

- messaggio

- metodo

- Siti di estrazione mineraria

- modello

- modelli

- componibile

- soldi

- Mese

- maggior parte

- multiplo

- nakamoto

- reti

- NEVADA

- New

- Nguyen

- Nicolas

- normale

- Note

- romanzo

- numero

- NY

- ottenendo

- ottobre

- of

- offrire

- on

- aprire

- open source

- ottimale

- oracolo

- Oracoli

- i

- Altro

- Altri

- p2p

- pagina

- coppie

- Carta

- documenti

- paradigma

- parte

- parti

- partito

- periodo

- persistenza

- Peter

- PKI

- Platone

- Platone Data Intelligence

- PlatoneDati

- potenziale

- PoW

- energia

- Pratico

- premio

- Problema

- problemi

- procedimento

- lavorazione

- produrre

- Prodotto

- prova

- prove

- protegge

- protocollo

- protocolli

- Dimostra

- fornire

- purché

- pubblicato

- editore

- editori

- editoriale

- qualità

- Quantistico

- algoritmi quantistici

- Computer quantistico

- calcolo quantistico

- informazione quantistica

- Domande

- Rafael

- casuale

- RAY

- ricevuto

- recente

- recentemente

- record

- registrazione

- riduce

- Riferimenti

- registrato

- relazionato

- resti

- rapporto

- Risorse

- colpevole

- Premiare

- Richard

- ROBERT

- Roland

- RON

- s

- sicura

- Salvador

- Babbo

- Satoshi

- Satoshi Nakamoto

- Scalabilità

- una scale-up

- schemi

- SCI

- Scienze

- Sean

- Cerca

- ricerca

- problemi di

- selezionato

- Sequenza

- regolazione

- insediamento

- flessibile.

- sha-3

- Shor

- mostrare attraverso le sue creazioni

- Spettacoli

- siam

- firme

- significativa

- singolo

- Taglia

- So

- Società

- soluzione

- RISOLVERE

- Soluzione

- alcuni

- piuttosto

- Fonte

- spendere

- Regione / Stato

- step

- strategie

- forte

- fortemente

- La struttura

- il successo

- Con successo

- tale

- adatto

- Dom.

- simposio

- prende

- Task

- task

- tecniche

- condizioni

- che

- Il

- loro

- Li

- teorico

- minaccia

- soglia

- stretto

- tempo

- Titolo

- a

- Totale

- delle transazioni

- Trasformazione

- trattamento

- per

- sottostante

- aggiornato

- URL

- USA

- vario

- VEGAS

- via

- volume

- Vulnerabile

- W

- aspettare

- WELL

- Che

- Che cosa è l'

- quale

- while

- ampiamente

- volere

- con

- Wolf

- Lavora

- mondo

- valore

- sarebbe

- anno

- anni

- zefiro

- conoscenza zero

- prove a zero-conoscenza