Il sistema AirTag di Apple è stato notoriamente sottoposto a hacking del firmware, utilizzato come comunità gratuita a bassa larghezza di banda rete radio, e coinvolto in un incidente di stalking che si è concluso tragicamente in a accusa di omicidio.

Per essere onesti con Apple, l'azienda ha introdotto vari trucchi e tecniche per rendere gli AirTag più difficili da sfruttare per stalker e criminali, data la facilità con cui i dispositivi possono essere nascosti nei bagagli, infilati nel rivestimento di un'auto o infilati nel fessura sotto la sella di una bicicletta.

Ma con molti dispositivi simili già sul mercato, e Google ha affermato di essere al lavoro su un prodotto proprio per sfruttare i milioni di telefoni abilitati Bluetooth che sono in giro con Google Android...

…sicuramente dovrebbero esserci standard di sicurezza e protezione che sono incoraggiati, o forse addirittura richiesti e attesi, in tutto il mercato degli “smart tag”?

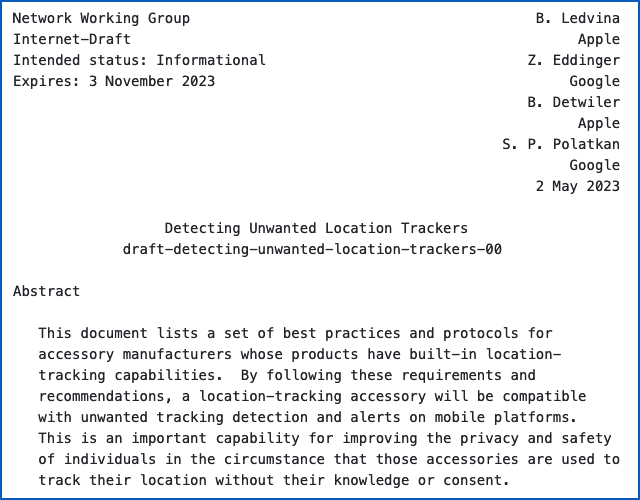

Apple e Google sembrano pensarla così, perché gli esperti di entrambe le società hanno lavorato insieme per proporre uno standard Internet che stanno chiamando Rilevamento di localizzatori indesiderati:

Gli standard di Internet, fino ad oggi, conservano la loro designazione originale e conciliante Richiesta di commenti, quasi universalmente scritto semplicemente come RFC. Ma quando vuoi chiedere commenti su un nuovo standard proposto, sarebbe sconsiderato chiamarlo an RFCRFC, quindi sono semplicemente conosciuti come Bozze Internet, o IDe avere nomi di documenti e slug URL che iniziano draft-. Ogni bozza viene tipicamente pubblicata con un periodo di commento di sei mesi, dopodiché può essere abbandonata, modificata e riproposta, oppure accettata in piega e dotata di un nuovo numero univoco nella sequenza RFC, che attualmente è fino a RFC 9411 [2023-05-03T19:47:00Z].

Quanto è grande per essere nascosto?

Il documento introduce il termine UT, abbreviazione di Monitoraggio indesiderato, e gli autori sperano che dispositivi di tracciamento ben progettati e implementati correttamente prendano provvedimenti per rendere UT difficile (sebbene sospettiamo che questo rischio non possa mai essere eliminato del tutto).

La proposta di Apple e Google inizia suddividendo i tracker esattamente in due classi: piccoli e grandi.

I dispositivi di grandi dimensioni sono considerati "facilmente rilevabili", il che significa che sono difficili da nascondere e, sebbene siano invitati a implementare la protezione UT, non sono obbligati a farlo.

I piccoli dispositivi, invece, sono considerati facilmente occultabili e la proposta richiede che forniscano almeno un livello base di protezione UT.

Nel caso ve lo stiate chiedendo, gli autori hanno cercato di definire la differenza tra piccolo e grande, e il loro tentativo di farlo rivela quanto possa essere difficile creare definizioni indiscutibili e universali di questo tipo:

Gli accessori sono considerati facilmente individuabili se soddisfano uno dei seguenti criteri: - L'articolo è più grande di 30 cm in almeno una dimensione. - L'articolo è più grande di 18 cm x 13 cm in due delle sue dimensioni. - L'oggetto è più grande di 250 cm^3 nello spazio tridimensionale.

Mentre probabilmente siamo tutti d'accordo sul fatto che un AirTag sia piccolo e facilmente nascosto, questa definizione, probabilmente molto ragionevole, considera anche il nostro iPhone "piccolo", insieme al Garmin che usiamo sulla nostra bicicletta e alla nostra fotocamera GoPro.

Il nostro MacBook Pro, tuttavia, si presenta come "grande" sotto tutti e tre i punti di vista: è largo più di 30 cm; è profondo più di 13 cm; ed è ben oltre 250 cc di volume (o spazio tridimensionale, come afferma il documento, che presumibilmente include il volume extra complessivo della "linea retta" aggiunto dai bit che sporgono).

Puoi provare a misurare alcuni dei tuoi dispositivi elettronici portatili; potresti rimanere piacevolmente sorpreso di quanto possa essere grosso e apparentemente scontato un prodotto, eppure essere considerato piccolo e “facilmente nascosto” dalle specifiche.

Belare o non belare?

In parole povere, gli standard proposti prevedono che tutti i dispositivi occultabili:

- NON DEVE TRASMETTERE la loro identità e tracciabilità quando sanno di essere vicino al proprietario registrato. Questo aiuta a garantire che un dispositivo che è ufficialmente con te non possa essere facilmente utilizzato da qualcun altro per tenere traccia di ogni tua svolta mentre ti seguono di persona.

- DEVE TRASMETTERE una notifica "Ehi, sono una cosa Bluetooth rintracciabile" ogni 0.5 o 2 secondi quando sanno di essere lontani dal loro proprietario. Questo aiuta ad assicurarti di avere un modo per individuare che qualcun altro ha infilato un tag nella tua borsa per sfruttare il tag per seguirti in giro.

Come puoi vedere, questi dispositivi presentano due rischi per la sicurezza molto diversi: uno in cui il tag non dovrebbe belare su se stesso quando è con te e dovrebbe essere lì; e l'altro dove il tag ha bisogno di belare su se stesso perché ti sta attaccando sospettosamente anche se non è tuo.

I tag devono passare dalla modalità "Sto zitto perché sono con il mio vero proprietario" alla modalità "Eccomi, nel caso qualcuno sospetti di me" dopo non più di 30 minuti di mancata sincronizzazione con il loro proprietario.

Allo stesso modo devono tornare a "Sto zitto" dopo non più di 30 minuti in cui si sono resi conto di essere tornati in buone mani.

Quando sono con te, devono cambiare il loro identificatore di macchina (noto in gergo come loro Indirizzo MAC, abbreviazione di codice di accesso multimediale) ogni 15 minuti al massimo, così non ti tradiscono troppo a lungo.

Ma devono mantenere il loro indirizzo MAC per 24 ore alla volta quando sono separati da te, quindi danno a tutti gli altri molte possibilità di notare che lo stesso tag non accompagnato continua a comparire nelle vicinanze.

E se individui tag indesiderati nelle tue vicinanze, devono rispondere a qualsiasi sonda "rivela te stesso" che invii loro emettendo un segnale acustico 10 volte e vibrando o lampeggiando se possibile, a un livello sonoro stabilito in modo molto specifico:

Il [segnale acustico] DEVE emettere un suono con un volume di picco minimo di 60 Phon come definito dalla norma ISO 532-1:2017. Il volume DEVE essere misurato in uno spazio acustico libero sostanzialmente privo di ostacoli che potrebbero influenzare la misurazione della pressione. Il volume DEVE essere misurato da un microfono a campo libero calibrato (al Pascal) a 25 cm dall'accessorio sospeso nello spazio libero.

Tracciare o non tracciare?

Molto importante, qualsiasi tag che trovi non deve solo fornire un modo per impedirgli di chiamare casa con la sua posizione al suo proprietario, ma anche fornire istruzioni chiare su come farlo:

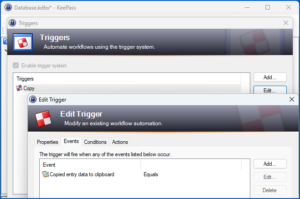

L'accessorio DEVE avere un modo per [essere] disabilitato in modo tale che le sue posizioni future non possano essere viste dal suo proprietario. La disabilitazione DEVE essere eseguita tramite un'azione fisica (ad es. pressione di un pulsante, gesto, rimozione della batteria, ecc.).

Il produttore dell'accessorio DEVE fornire sia una descrizione testuale di come disabilitare l'accessorio sia una rappresentazione visiva (ad es. immagine, diagramma, animazione, ecc.) che DEVE essere disponibile quando la piattaforma è online e OPZIONALMENTE quando è offline.

In altre parole, quando pensi di aver arrestato qualcuno che sta cercando di rintracciarti, hai bisogno di un modo per depistare il tuo stalker, pur essendo in grado di conservare il dispositivo sospetto in modo sicuro come prova, invece di ricorrere a romperlo o gettandolo in un lago per tenerlo tranquillo.

Se volessi, supponendo che il dispositivo non fosse truccato da una giuria per attivare il tracciamento proprio quando pensavi di averlo disattivato, immaginiamo che potresti persino andare fuori traccia da qualche parte prima di spegnerlo, quindi tornare indietro alla tua posizione originale e proseguire da lì, creando così una falsa pista.

Cosa fare?

Se sei interessato alla sicurezza dei dispositivi mobili; se ti interessa la privacy; se sei preoccupato per come i dispositivi di tracciamento potrebbero essere oggetto di abuso...

…si consiglia di leggerli standard proposti.

Sebbene alcune delle specifiche approfondiscano dettagli tecnici come come crittografare i dati dei numeri di serie, altre sono tanto sociali e culturali quanto tecniche, come quando, come e per chi tali dati crittografati dovrebbero essere decodificati.

Ci sono anche aspetti della proposta con cui potresti non essere d'accordo, come la specifica che le "informazioni del proprietario offuscate" devono essere emesse dal dispositivo su richiesta.

Ad esempio, la proposta insiste sul fatto che questi dati "offuscati" devono includere almeno un numero di telefono parziale (le ultime quattro cifre) o un indirizzo e-mail svuotato (dove tips@sophos.com potrebbe diventare t***@s*****.com, che offusca gli indirizzi e-mail più vecchi e più brevi in modo molto meno utile rispetto a quelli più nuovi e più lunghi).

L'attuale bozza è uscita solo ieri [2023-05-02], quindi ci sono ancora sei mesi aperti per commenti e feedback...

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoAiStream. Intelligenza dei dati Web3. Conoscenza amplificata. Accedi qui.

- Coniare il futuro con Adryenn Ashley. Accedi qui.

- Fonte: https://nakedsecurity.sophos.com/2023/05/03/tracked-by-hidden-tags-apple-and-google-unite-to-propose-safety-and-security-standards/

- :ha

- :È

- :non

- :Dove

- $ SU

- 1

- 10

- 13

- 15%

- 2017

- 24

- 30

- 500

- 70

- a

- capace

- WRI

- Assoluta

- accettato

- accesso

- accessori

- Action

- aggiunto

- indirizzo

- indirizzi

- Vantaggio

- influenzare

- Dopo shavasana, sedersi in silenzio; saluti;

- Tutti

- lungo

- già

- anche

- Sebbene il

- am

- an

- ed

- animazione

- in qualsiasi

- chiunque

- Apple

- SONO

- in giro

- AS

- aspetti

- At

- autore

- gli autori

- auto

- disponibile

- lontano

- precedente

- background-image

- Bags

- basic

- batteria

- BE

- perché

- diventare

- stato

- prima

- essendo

- fra

- Big

- Bluetooth

- sistema

- entrambi

- Parte inferiore

- ma

- pulsante

- by

- chiamata

- chiamata

- è venuto

- stanza

- Materiale

- non può

- auto

- trasportare

- Continua

- Custodie

- centro

- possibilità

- il cambiamento

- classi

- pulire campo

- colore

- viene

- commento

- Commenti

- comunità

- Aziende

- azienda

- considerato

- ritiene

- potuto

- coprire

- creare

- criminali

- criteri

- la cultura della

- Corrente

- Attualmente

- dati

- giorno

- deep

- definito

- Richiesta

- richiesto

- richieste

- descrizione

- designazione

- dettagli

- dispositivo

- dispositivi

- differenza

- diverso

- DIG

- cifre

- Dimensioni

- dimensioni

- disabile

- Dsiplay

- do

- documento

- fatto

- Dont

- giù

- bozza

- e

- ogni

- facilmente

- Elettronico

- eliminato

- incoraggiato

- crittografato

- garantire

- interamente

- eccetera

- Anche

- Ogni

- tutti

- prova

- di preciso

- esempio

- attenderti

- previsto

- esperti

- Sfruttare

- extra

- fiera

- falso

- notoriamente

- campo

- Trovate

- lampeggiante

- seguire

- i seguenti

- Nel

- quattro

- Gratis

- da

- futuro

- divario

- Garmin

- gesto

- Dare

- dato

- Go

- cura

- Mani

- Appendere

- Hard

- Avere

- altezza

- aiuta

- nascosto

- nascondere

- possesso

- Casa

- speranza

- ORE

- librarsi

- Come

- Tutorial

- Tuttavia

- HTTPS

- i

- identificatore

- Identità

- if

- Immagine

- realizzare

- implementato

- in

- incidente

- includere

- inclusi

- invece

- istruzioni

- interessato

- Internet

- ai miglioramenti

- introdotto

- Introduce

- coinvolto

- iPhone

- ISO

- IT

- SUO

- gergo

- ad appena

- mantenere

- conservazione

- Sapere

- conosciuto

- lago

- grandi

- superiore, se assunto singolarmente.

- Cognome

- meno

- a sinistra

- meno

- Livello

- località

- posizioni

- Lunghi

- più a lungo

- Mac

- macchina

- make

- Costruttore

- Margine

- Rappresentanza

- max-width

- Maggio..

- si intende

- di misura

- Soddisfare

- microfono

- forza

- ordine

- Minuti

- Mobile

- dispositivo mobile

- Moda

- modificato

- mese

- Scopri di più

- maggior parte

- molti

- devono obbligatoriamente:

- nomi

- Vicino

- Bisogno

- esigenze

- mai

- New

- no

- normale

- Avviso..

- notifica

- numero

- ostacoli

- ovvio

- of

- MENO

- Ufficialmente

- offline

- on

- ONE

- quelli

- online

- esclusivamente

- aprire

- or

- i

- Altro

- Altri

- nostro

- su

- ancora

- complessivo

- proprio

- proprietario

- Paul

- Corrente di

- Forse

- periodo

- persona

- telefono

- telefoni

- Fisico

- piattaforma

- Platone

- Platone Data Intelligence

- PlatoneDati

- Abbondanza

- posizione

- Post

- presenti

- stampa

- pressione

- Privacy

- Pro

- probabilmente

- Prodotto

- proposta

- offre

- proposto

- protezione

- fornire

- pubblicato

- mette

- Lettura

- di rose

- raccomandare

- registrato

- rimozione

- Rispondere

- conservare

- Rivela

- truccato

- Rischio

- rischi

- running

- sicura

- tranquillamente

- Sicurezza

- Sicurezza

- Suddetto

- stesso

- secondo

- problemi di

- rischi per la sicurezza

- vedere

- sembrare

- visto

- inviare

- Sequenza

- serial

- regolazione

- Corti

- dovrebbero

- simile

- semplicemente

- SIX

- Sei mesi

- piccole

- So

- Social

- solido

- alcuni

- Qualcuno

- da qualche parte

- Suono

- lo spazio

- parlando

- in particolare

- specificazione

- Specifiche tecniche

- Spot

- smacchiatura

- Standard

- standard

- Di partenza

- inizio

- Passi

- adesivo

- Ancora

- Fermare

- tale

- suppone

- sorpreso

- sospeso

- sospettoso

- con sospetto

- SVG

- Interruttore

- sistema

- TAG

- Fai

- Consulenza

- tecniche

- di

- che

- Il

- loro

- Li

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- think

- questo

- anche se?

- pensiero

- tre

- tridimensionale

- Attraverso

- per tutto

- tempo

- volte

- a

- insieme

- pure

- top

- pista

- tracciabile

- Tracker

- Tracking

- transizione

- trasparente

- provato

- TURNO

- Turned

- Svolta

- twist

- seconda

- tipicamente

- per

- unico

- universale

- non desiderato

- URL

- uso

- utilizzato

- vario

- molto

- via

- volume

- volere

- ricercato

- Modo..

- we

- WELL

- quando

- quale

- while

- largo

- larghezza

- volere

- con

- chiedendosi

- parole

- lavoro

- preoccupato

- sarebbe

- scritto

- X

- ancora

- Tu

- Trasferimento da aeroporto a Sharm

- zefiro

![S3 Ep121: Puoi essere hackerato e poi perseguito per questo? [Audio + testo] S3 Ep121: Puoi essere hackerato e poi perseguito per questo? [Audio + testo]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-300x156.png)

![S3 Ep122: Smettila di chiamare ogni violazione "sofisticata"! [Audio + testo] S3 Ep122: Smettila di chiamare ogni violazione "sofisticata"! [Audio + testo]](https://platoblockchain.com/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-300x145.png)

![S3 Ep124: Quando le cosiddette app di sicurezza diventano canaglia [Audio + Testo] S3 Ep124: Quando le cosiddette app di sicurezza diventano canaglia [Audio + Testo]](https://platoblockchain.com/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-300x157.png)