16 Novembre 2022

Joseph Burleson, Michele Korver e Dan Boneh

Nota dell'editore: Di seguito è riportato il testo completo del documento "Soluzioni normative per la protezione della privacy mediante prove a conoscenza zero". Scarica il PDFo leggi il post di blog di riepilogo più breve qui.

Introduzione

Di tutta l'utilità che offrono le blockchain programmabili - sicurezza, prevedibilità, interoperabilità ed economie autonome, tra le altre - ad oggi, le blockchain più utilizzate non offrono privacy. Questo rimane un ostacolo fondamentale alla loro diffusa adozione. Sebbene non tutti i token crittografici siano esclusivamente - o anche principalmente - strumenti finanziari e possano essere utilizzati per una varietà di scopi all'interno del crescente ecosistema web3, gli utenti blockchain effettuano transazioni tra loro su blockchain utilizzando risorse digitali. Le attuali architetture della maggior parte delle blockchain esistenti si basano sulla trasparenza delle transazioni per promuovere la fiducia, ma questa trasparenza predefinita e la mancanza di privacy aumentano il rischio di danni ai consumatori consentendo ad altri utenti blockchain di visualizzare la cronologia delle transazioni e le partecipazioni di qualsiasi titolare di portafoglio. La pseudonimità caratteristica delle blockchain è la principale protezione contro i malintenzionati, ma è facilmente superabile. Le moderne pratiche di analisi blockchain hanno dimostrato che l'analisi euristica delle interazioni degli utenti può essere utilizzata per violare questa privacy e chiunque effettui transazioni con un titolare di portafoglio può effettivamente vedere il proprio intero profilo finanziario. Di conseguenza, sebbene fornisca un netto vantaggio nel rintracciare attività finanziarie illecite, la trasparenza delle transazioni rende gli utenti delle tecnologie blockchain particolarmente vulnerabili a frodi, ingegneria sociale e furto di beni da parte di malintenzionati, nonché al danno iniziale causato dalla rivelazione di dati finanziari sensibili a terzi.

La natura trasparente dei registri pubblici su blockchain è in netto contrasto con la privacy predefinita del sistema finanziario tradizionale, che deriva dalla registrazione delle transazioni su registri privati gestiti da intermediari finanziari, supportata da diritti statutari alla privacy finanziaria e controlli umani sull'accesso a informazioni finanziarie sensibili. In effetti, i regolamenti e gli orientamenti promulgati dall'Office of Foreign Assets Control (OFAC) del Dipartimento del Tesoro (Treasury), responsabile del regime di sanzioni finanziarie statunitensi, e dal Financial Crimes Enforcement Network (FinCEN), responsabile delle normative antiriciclaggio statunitensi e la supervisione, insieme ai loro statuti abilitanti, sono stati progettati per costringere la trasparenza a superare l'opacità intrinseca del sistema finanziario tradizionale e la privacy che offre. I requisiti di tenuta dei registri e di rendicontazione derivanti da questi statuti richiedono agli intermediari finanziari di conservare e divulgare informazioni al governo (oltre a intraprendere altre azioni come bloccare l'accesso alle risorse) al fine di supportare le indagini delle forze dell'ordine, fermare il finanziamento del terrorismo e promuovere la sicurezza nazionale politiche, tra l'altro. È importante sottolineare che queste misure creano eccezioni al diritto alla tutela della privacy e rappresentano un equilibrio, seppur imperfetto, tra diritto alla privacy e requisiti di conformità.

Nessuna di queste tutele - né le protezioni pratiche della privacy offerte dall'intrinseca opacità dei registri privati, né l'esplicito riconoscimento legale dei diritti alla privacy finanziaria - esiste nei confronti degli utenti su blockchain pubbliche. Inoltre, i tentativi di importare misure (come l'identificazione del cliente e la due diligence, colloquialmente noti come requisiti "conosci il tuo cliente" o "KYC") rischiano di minare anche i livelli minimi di privacy offerti dallo pseudonimo, creando "honeypot" di informazioni che attraggono attacchi malevoli e minacce interne. Mentre la compromissione di tali informazioni provoca danni ai consumatori nel sistema finanziario tradizionale, aggrava pericolosamente il già elevato rischio di furto, frode e persino danni fisici che esiste come risultato della piena trasparenza finanziaria.

Sebbene esistano blockchain di livello 1 più recenti e adottate in modo più ristretto che si concentrano principalmente sulla privacy, per quelle blockchain che non sono intrinsecamente private, gli utenti devono fare affidamento su una serie di protocolli di contratto intelligente e blockchain di livello 2 che rendono anonimi i dati delle transazioni, molti dei quali che utilizzano prove a conoscenza zero, tecniche crittografiche che preservano la privacy, per ottenere l'anonimato. Questi protocolli e blockchain sono stati comunemente derisi in quanto aventi scopi esclusivamente nefasti (incluso l'essere etichettati come "mixer"), e sebbene sia inconfutabile che una parte del loro volume abbia legami con hack e altro scopi illeciti,1 c'è un valore innegabile nell'avanzare la tecnologia per preservare la privacy per scopi legali. In effetti, tali tecnologie potrebbero consentire ai consumatori legittimi di beneficiare di un livello di privacy finanziaria e protezione dei consumatori superiore a quello di cui godono i consumatori dei servizi finanziari tradizionali. Le stesse soluzioni che massimizzano la privacy, tuttavia, possono frustrare la capacità del governo di portare avanti indagini, combattere attività finanziarie illecite o recuperare beni rubati a sostegno delle forze dell'ordine e degli obiettivi di sicurezza nazionale. Ciò significa che la tecnologia blockchain impone necessariamente una scelta tra la conformità per rilevare, prevenire e interrompere attività finanziarie illecite, da un lato, e la privacy e la protezione dei consumatori dall'altro?

Questo articolo sostiene con forza che la risposta è no. La risoluzione di questa tensione utilizzando le moderne tecniche crittografiche, a differenza dei framework esistenti che si basano sui controlli umani, non è necessariamente un gioco a somma zero. Conciliare le esigenze di privacy degli utenti con le esigenze informative e di sicurezza nazionale delle autorità di regolamentazione e delle forze dell'ordine è possibile e necessario. Questo documento propone potenziali casi d'uso per prove a conoscenza zero nei protocolli blockchain che possono raggiungere entrambi gli obiettivi. Innanzitutto, descriviamo le basi della tecnologia a prova di conoscenza zero, seguite da una panoramica dei regimi legali e normativi pertinenti che possono essere applicati. Quindi, utilizzando Tornado Cash come esempio, esponiamo una serie di soluzioni di alto livello che sviluppatori e responsabili politici potrebbero prendere in considerazione.

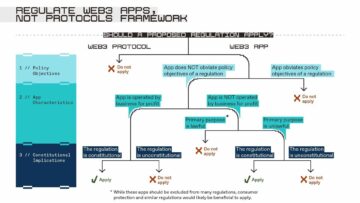

INello scrivere questo, gli autori affermano l'importante premessa: "regola le app, non i protocolli. "2 Negli Stati Uniti, è prassi comune che il livello dell'applicazione esegua lo screening delle sanzioni utilizzando tecniche di geofencing e limitando l'accesso degli utenti attraverso una serie di misure. Sebbene queste restrizioni siano utili, non sono sicure e i malintenzionati possono comunque eludere tali controlli. Di conseguenza, alcune tecnologie di tutela della privacy che potrebbero essere suscettibili di essere utilizzate da parti sanzionate hanno scelto di includere restrizioni a livello di protocollo per affrontare i problemi di sicurezza nazionale. Gli autori non ritengono che tutte le tecnologie di tutela della privacy debbano prendere la stessa decisione; gli sviluppatori dovrebbero avere la libertà di scegliere se vogliono o meno adottare restrizioni a livello di protocollo per proteggersi dall'uso da parte di attori illeciti e dalla potenziale responsabilità normativa. Per coloro che scelgono di adottare protezioni, offriamo semplicemente potenziali alternative da considerare che potrebbero rendere queste soluzioni più efficaci, limitando anche la possibilità che vengano utilizzate per la censura.

sfondo

Raggiungere la privacy utilizzando prove a conoscenza zero

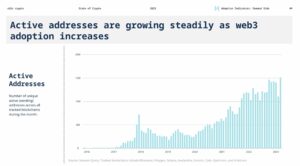

È improbabile che la tecnologia blockchain raggiunga l'adozione mainstream senza garantire la privacy. Ad esempio, quando si tratta di infrastrutture finanziarie, i potenziali utenti di sistemi di pagamento basati su blockchain potrebbero essere molto riluttanti a utilizzare questi sistemi se i loro stipendi o altre informazioni finanziarie sensibili, inclusi i pagamenti per servizi come cure mediche, sono visibili pubblicamente. Lo stesso si può dire per i servizi di social network, i protocolli di prestito decentralizzati, le piattaforme filantropiche e qualsiasi altro caso d'uso in cui gli utenti apprezzano la privacy delle proprie informazioni.

I dati confermano questa posizione. La media mobile di 30 giorni del valore di mercato della criptovaluta ricevuta da servizi o protocolli di tutela della privacy on-chain ha raggiunto i 52 milioni di dollari al 29 aprile 2022, con un aumento di quasi il 200% rispetto ai 12 mesi precedenti.3 Per il contesto, molti protocolli di tutela della privacy utilizzano la crittografia algoritmica per facilitare il deposito di risorse digitali da parte di un indirizzo blockchain in un pool di risorse fungibili simili, seguito da un altro indirizzo blockchain controllato dallo stesso utente che preleva lo stesso numero e tipo di risorse da tale pool, in modo efficace spezzare la catena di custodia e inibire la tracciabilità delle transazioni. Alcuni di questi protocolli e alcune blockchain di livello 2 utilizzano algoritmi noti come prove a conoscenza zero per rendere anonime le transazioni senza esporre le informazioni sensibili dell'utente alla catena.

Le prove a conoscenza zero consentono transazioni private su una blockchain pubblica. Fondamentalmente, una prova a conoscenza zero è un modo per una parte, chiamata "dimostratore", di convincere un'altra parte, un "verificatore", che una certa affermazione è vera, senza rivelare nulla sui dati sottostanti che fanno l'affermazione VERO. Ad esempio, il prover può dimostrare di conoscere la soluzione di un Sudoku senza rivelare nulla sulla soluzione. Più interessante, una persona può dimostrare di essere abbastanza grande per comprare alcolici o votare, senza rivelare il nome e la data di nascita stampati sulla patente di guida. (Tecnicamente, dimostrerebbero senza alcuna conoscenza che hanno documenti firmati dal governo e che la loro data di nascita su questi documenti stabilisce l'età richiesta della persona.) La prova convince il verificatore che questo fatto è vero, senza rivelare nessun altro informazione.4

È possibile costruire una varietà di meccanismi di privacy utilizzando strumenti a conoscenza zero. Ad esempio, Alice può inviare fondi a un servizio che mantiene privati i dettagli della transazione e il servizio fornisce ad Alice una ricevuta per il suo deposito. Il servizio, così come il pubblico, viene a sapere che Alice ha inviato fondi. In un secondo momento, quando Alice desidera ritirare i fondi dal servizio, costruisce una prova a conoscenza zero che ha una ricevuta valida e che non ha ancora prelevato i fondi associati a quella ricevuta. La prova non rivela nulla sull'identità di Alice, ma convince il servizio che sta interagendo con qualcuno che è idoneo a ritirare quei fondi. Qui, la prova a conoscenza zero viene utilizzata per convincere il servizio che la richiesta di ritiro è valida, mantenendo privata l'identità del ritirante.

Criticamente, le prove a conoscenza zero proteggono la privacy consentendo la divulgazione selettiva delle informazioni necessarie per valutare la conformità alle politiche, senza esporre tutte le informazioni sottostanti. Le prove a conoscenza zero possono consentire vari gradi di privacy, inclusa la privacy completa in cui nessuno può tenere traccia di una transazione o la privacy di tutti tranne che per alcune parti specifiche. Mentre ci sono una serie di motivi legali per cui le persone potrebbero aver bisogno di una forte protezione della privacy, queste tecnologie possono anche essere una calamita per i malintenzionati. Proprio come l'utilizzo complessivo dei protocolli di tutela della privacy ha raggiunto il picco nel 2022, così ha fatto la percentuale relativa di valore ricevuto da fonti illecite, con gli indirizzi blockchain illeciti che rappresentano circa il 23% di tutti i fondi inviati a tali protocolli quest'anno fino al secondo trimestre. Quasi tutte queste attività illecite provenivano da entità sanzionate o consistevano in fondi rubati.5 Nonostante la tecnologia di tutela della privacy utilizzata da questi protocolli, le società di analisi blockchain, come Chainalysis e TRM Labs, a volte sono in grado di per tracciare fondi illeciti fluire attraverso questi protocolli dove non hanno volumi sufficienti per mascherare l'attività, o dove i volumi che hanno non sono sufficientemente diversi.6 Inoltre, anche quando gli attori illeciti sfruttano la tecnologia per la protezione della privacy, devono ancora affrontare sfide per togliere i propri beni fuori catena, poiché fiat on-ramp e off-ramp sono nella maggior parte dei casi considerati istituzioni finanziarie nei principali centri finanziari e in altre giurisdizioni in tutto il mondo, e quindi soggetti ai requisiti AML/CFT.7 Tuttavia, l'implementazione e l'applicazione di questi requisiti a livello globale è nella migliore delle ipotesi irregolare e inesistente in alcune giurisdizioni, offrendo un clima favorevole agli attori illeciti per lo scambio di risorse digitali con valuta fiat. Di conseguenza, sebbene i protocolli che preservano la privacy siano fondamentali per mantenere private le informazioni degli utenti legittimi, creano vulnerabilità all'interno degli ecosistemi blockchain che gli attori illeciti possono sfruttare. La conformità con i regimi legali e normativi internazionali è complessa, certo, ma un'implementazione standardizzata e conforme alle normative di prove a conoscenza zero nei protocolli blockchain decentralizzati può affrontare alcune vulnerabilità chiave e allo stesso tempo avvantaggiare i partecipanti web3.

Regimi normativi applicabili

Comprendere come le prove a conoscenza zero possano superare l'apparente scelta binaria tra conformità e privacy richiede un apprezzamento dei particolari requisiti normativi giurisdizionali relativi alla lotta alle attività finanziarie illecite. Negli Stati Uniti, le normative che più probabilmente incidono sui protocolli di tutela della privacy possono essere classificate in due regimi giuridici principali: (A) sotto la serie di statuti e regolamenti federali comunemente noti come Bank Secrecy Act (BSA) – (i) Programma di identificazione del cliente e requisiti di adeguata verifica della clientela (comunemente denominati standard "Know Your Customer" o "KYC") e (ii) monitoraggio delle transazioni nonché altri obblighi di registrazione e rendicontazione;8 e (B) sotto i poteri presidenziali in tempo di guerra e di emergenza nazionale – programmi di sanzioni statunitensi.9 I partecipanti al mercato Web3 devono soddisfare i requisiti legali di entrambi i regimi al fine di ridurre al minimo qualsiasi rischio di applicazione per non conformità e mitigare l'uso illecito di protocolli e piattaforme. Inoltre, qualsiasi inosservanza può comportare gravi conseguenze, tra cui sanzioni civili e procedimenti penali.10

La BSA richiede a determinati istituti finanziari e altre entità correlate di rispettare una serie di obblighi di monitoraggio, tenuta dei registri e rendicontazione. Lo scopo di questi obblighi è assistere FinCEN, OFAC e le forze dell'ordine nell'identificazione, prevenzione e perseguimento di riciclaggio di denaro, finanziamento del terrorismo e attività di frode, nonché nell'identificazione e nel blocco di attività nel sistema finanziario statunitense appartenenti alle parti sanzionate ai sensi degli obiettivi di sicurezza nazionale e di politica estera. La piena conformità alla BSA e ai regimi sanzionatori crea una traccia cartacea chiara e verificabile di attività illecite che le autorità di regolamentazione e le forze dell'ordine devono seguire ed è fondamentale per la loro corretta applicazione.11

Le entità coperte o obbligate da BSA includono istituti finanziari tradizionali come le banche, nonché imprese di servizi monetari (MSB) come commercianti di valuta, scambiatori e trasmettitori di denaro, tra gli altri.12 FinCEN ha ulteriormente chiarito che gli individui e le entità che emettono, amministrano o scambiano Convertible Virtual Currency (CVC), o valore che sostituisce la valuta, sono anch'essi considerati MSB e pertanto soggetti a tutti gli obblighi di conformità applicabili ai sensi del BSA.13 A seconda dei fatti e delle circostanze dell'operazione o del modello di business di un servizio di mixaggio, un mixer potrebbe essere considerato un MSB e soggetto ai requisiti di registrazione e conformità della BSA. Questo perché alcuni servizi di missaggio possono abilitare valore che sostituisce la moneta per passare dai portafogli all'interno della piattaforma ai portafogli al di fuori della piattaforma.14 Al contrario, le blockchain decentralizzate che preservano la privacy probabilmente non comportano la trasmissione di denaro. Come afferma esplicitamente FinCEN nella sua guida più recente, emessa nel 2019, il solo codice o software non detentivo, auto-eseguibile, anche se svolge funzioni di mixaggio, non attiverà attualmente gli obblighi BSA:

Un fornitore di software anonimo non è un trasmettitore di denaro. I regolamenti FinCEN esentano dalla definizione di money transmitter coloro che forniscono “i servizi di consegna, comunicazione o accesso alla rete utilizzati da un money transmitter per supportare i servizi di money transfer”. [31 CFR § 1010.100(ff)(5)(ii)]. Questo perché i fornitori di strumenti (comunicazioni, hardware o software) che possono essere utilizzati nella trasmissione di denaro, come il software di anonimizzazione, sono impegnati nel commercio e non nella trasmissione di denaro.15

L'applicazione dei requisiti di conformità alle sanzioni è un po' meno chiara. I regimi di sanzioni amministrati dall'OFAC si applicano a tutte le persone statunitensi, sia persone fisiche che giuridiche, ovunque risiedano, e richiedono loro di identificare, bloccare e segregare le transazioni che coinvolgono proprietà delle parti sanzionate. Anche se l'OFAC ha ha dichiarato che i regimi sanzionatori non si applicano alla pubblicazione di software e tecnologie di tutela della privacy per se,16 la mancata attuazione di misure per impedire alle parti sanzionate di abusare di queste tecnologie – come discusso più dettagliatamente di seguito – rischia di rispondere da parte dell'OFAC che potrebbe minare la fattibilità di tali tecnologie, come è stato recentemente il caso di Tornado Cash.17

Standard KYC e monitoraggio delle transazioni

Quelle persone o entità i cui modelli di business sono classificati come MSB devono soddisfare determinati requisiti di raccolta di informazioni e monitoraggio delle transazioni al fine di soddisfare i loro obblighi ai sensi della BSA. Gli MSB sono tenuti a ottenere informazioni KYC dalle persone che utilizzano i loro servizi per condurre transazioni, al fine di verificare l'identità di tali persone.18 Come minimo, gli MSB devono ottenere il nome, l'indirizzo e il numero di identificazione fiscale di un utente come parte del processo KYC.19

Dopo l'onboarding, gli MSB devono anche monitorare le transazioni condotte attraverso le loro piattaforme e segnalare qualsiasi attività sospetta che potrebbe segnalare una condotta illegale presentando segnalazioni di attività sospette (SAR). La BSA richiede agli MSB di presentare una SAR entro 30 giorni se sono a conoscenza o sospettano che una transazione sulla loro piattaforma possa comportare attività illegali, a condizione che tale transazione implichi il trasferimento di almeno $ 2,000 in totale. Al fine di incentivare la tempestiva presentazione, la corretta presentazione di una SAR in relazione a una transazione metterà al riparo MSB da ogni responsabilità civile relativa a tale transazione.20

Sebbene la BSA imponga anche altri requisiti di tenuta dei registri e di rendicontazione agli MSB, come la presentazione di rapporti sulle transazioni in valuta (CTR), questo requisito attualmente non si applica alle risorse digitali e non è immediatamente rilevante per i presenti scopi.21

sanzioni

FinCEN ha la piena autorità per amministrare la BSA, promulgare le regole in essa contenute e intentare azioni esecutive contro coloro che violano la BSA, ma l'OFAC ha un mandato giurisdizionale molto più ampio. Più sanzioni economiche provengono dall'autorità delegata al Presidente nell'International Emergency Economic Powers Act (IEEPA) e nel National Emergencies Act (NEA).22 Pertanto, le sanzioni sono un potere in tempo di guerra e relativo alla sicurezza nazionale emanato tramite ordine esecutivo. L'OFAC sovrintende a tutte le transazioni finanziarie negli Stati Uniti e può sanzionare qualsiasi individuo, entità o paese che rappresenti una minaccia per la sicurezza nazionale. Di conseguenza, se una persona o entità designata dall'OFAC ha un interesse in qualsiasi transazione elaborata tramite o proprietà detenuta da qualsiasi persona o entità statunitense, incluse, a titolo esemplificativo ma non esaustivo, entità obbligate dalla BSA come MSB e banche, la persona o entità statunitense sarebbe tenuto a (i) bloccare (congelare) la transazione proibita e qualsiasi conto o proprietà correlata alla persona specificata, e/o (ii) collocare eventuali fondi ricevuti in relazione a tale transazione in un conto segregato e bloccato, e ( iii) depositare determinate segnalazioni presso l'OFAC. In entrambi i casi, nessuna persona o entità statunitense può elaborare tale transazione e/o rilasciare tali fondi fino a quando l'OFAC non rimuove la persona fisica o giuridica in questione dall'elenco delle sanzioni, il programma di sanzioni applicabile viene revocato o l'OFAC autorizza esplicitamente il rilascio dei fondi trattenuti attraverso la concessione di una licenza.23

Per le sanzioni relative alle transazioni in criptovalute, l'autorità viene generalmente da EO 13694 che si è concentrata su "significative attività informatiche dannose. "24 Gli individui che violano le sanzioni economiche possono incorrere in sanzioni civili o penali.25 Va notato che lo standard di responsabilità amministrativa o civile per le violazioni delle sanzioni è la responsabilità oggettiva, il che significa che si può essere ritenuti responsabili per l'invio o la ricezione di una transazione o per il mancato blocco della proprietà associata a una persona, entità o paese sanzionato, anche se non c'era intenzione di farlo.26 Ciò impone effettivamente un obbligo di due diligence per indagare sulla fonte dei fondi quando si intraprendono attività finanziarie o commerciali. La responsabilità penale, d'altra parte, richiede una dimostrazione di ostinazione - che la persona che viola le sanzioni intendeva farlo. I procedimenti penali per violazione delle sanzioni sono intentati dal Dipartimento di Giustizia ai sensi della IEEPA o delle leggi sul riciclaggio di denaro codificate nel Titolo 18 del Codice degli Stati Uniti.27 L'aspetto importante, tuttavia, per quanto riguarda la responsabilità delle sanzioni e i requisiti di conformità OFAC è che questi obblighi si applicano a contro tutti i persone ed entità negli Stati Uniti o che svolgono attività commerciali negli Stati Uniti e non sono vincolati al fatto che la persona o entità sia o meno coperta da BSA.

Ottimizzazione dei protocolli sulla privacy per mitigare il rischio finanziario illecito

Il potenziale per i miglioramenti della privacy offerti dalle prove a conoscenza zero è in tensione con il quadro normativo di cui sopra. La capacità della tecnologia di proteggere i dettagli delle transazioni significa che potrebbe non prestarsi prontamente a una piena conformità a normative come i requisiti BSA, sebbene rimanga una questione aperta se e in che misura i contratti e il codice intelligenti siano soggetti ai requisiti previsti dalle normative descritte. Come accennato in precedenza, nelle sue linee guida del 2019, FinCEN esenta esplicitamente il codice software dall'ambito di applicazione della BSA, e quindi un protocollo veramente decentralizzato senza alcun individuo o gruppo dietro il suo funzionamento non è tenuto a - né è nemmeno chiaro come potrebbe - raccogliere e conservare Informazioni KYC o file SAR sugli utenti. Allo stesso modo, gli statuti abilitanti e l'ordine esecutivo sulla sicurezza informatica che disciplinerebbero l'imposizione di eventuali sanzioni si riferiscono a "proprietà e interessi nella proprietà"Di individui ed entità presi di mira, il che suggerisce che il software e il codice informatico sono essi stessi al di fuori dell'ambito di applicazione delle sanzioni.28 E recente guida dell'OFAC sembra indicare che la pubblicazione di software non sia di per sé un'attività sanzionabile.29 Tuttavia, alla luce della designazione dell'OFAC di alcuni indirizzi di contratti intelligenti associati a Tornado Cash, questa conclusione è tutt'altro che chiara.

Tuttavia, le prove a conoscenza zero possono essere progettate per mitigare alcuni rischi di esposizione ad attività finanziarie illecite e responsabilità di sanzioni economiche attraverso protocolli che migliorano la privacy, inclusa la mitigazione degli stessi rischi per la sicurezza nazionale che le sanzioni OFAC cercano di affrontare. In particolare, ci sono diverse misure che i protocolli incentrati sulla privacy potrebbero implementare per gestire meglio questi rischi, senza pregiudicarne l'efficacia. Di seguito sono riassunte tre misure attuabili, ognuna delle quali viene valutata nell'ambito del protocollo di protezione della privacy Tornado Cash.

L'esempio di cassa Tornado

Un modo per dimostrare il potenziale delle prove a conoscenza zero per superare l'attuale scelta binaria tra la potenziale responsabilità ai sensi dei regimi sanzionatori esistenti sollevati dalle tecnologie che migliorano la privacy è attraverso la lente di Tornado Cash – il protocollo di tutela della privacy recentemente sancito dall'OFAC. Tornado Cash è un protocollo implementato sulla blockchain di Ethereum che cerca di rendere anonime le risorse degli utenti al fine di proteggere la loro privacy. Chiunque potrebbe inviare fondi dal proprio indirizzo Ethereum ai contratti intelligenti Tornado Cash e quei fondi rimarrebbero depositati nei contratti fino a quando il proprietario non decidesse di ritirarli. In genere, gli utenti attendono da diverse settimane, mesi o addirittura anni prima di prelevare, poiché il periodo di tempo intermedio (durante il quale altri utenti depositano e prelevano fondi) può aumentare o diminuire l'efficacia delle funzionalità di tutela della privacy di Tornado Cash. Al momento del ritiro, il protocollo ha utilizzato una tecnologia a prova di conoscenza zero per trasferire i fondi a un nuovo indirizzo Ethereum, interrompendo il collegamento tra l'indirizzo da cui i fondi sono stati inizialmente depositati in Tornado e il nuovo indirizzo a cui i fondi sono stati successivamente prelevati da Tornado.30 Il protocollo Tornado Cash è immutabile, affidabile e completamente automatizzato.31 L'anonimato fornito da Tornado Cash dipendeva da più utenti che utilizzavano contemporaneamente il servizio per interrompere la connessione tra gli indirizzi dei portafogli utilizzati per depositi e prelievi. Inoltre, gli utenti conservavano un certificato che solo loro potevano rivelare e che dimostrava la proprietà dei token depositati. Coerentemente con il recente aumento dell'uso illecito di mixer, la piattaforma Tornado Cash è stata utilizzata in modo simile e spesso per riciclare fondi rubati. Ad esempio, nell'hack del ponte Ronin nell'aprile 2022, circa 600 milioni di dollari sono stati rubati dal ponte e trasferiti a un indirizzo Ethereum di proprietà dell'aggressore. Pochi giorni dopo, gli hacker hanno spostato alcuni dei file fondi rubati in Tornado Cash.32 Ad agosto 8, 2022, designato dall'OFAC, tra le altre cose, il sito web tornado.cash e diversi indirizzi Ethereum associati al servizio, molti dei quali erano indirizzi di smart contract senza un portachiavi identificabile.33 Nell'annuncio pubblico che accompagna la designazione, il Tesoro ha indicato oltre 7 miliardi di dollari di proventi illeciti riciclati attraverso Tornado Cash, inclusi 455 milioni di dollari riciclati dal sindacato di hacker sponsorizzato dallo stato nordcoreano noto come Lazarus Group, e somme significative associate al Ponte dell'armonia34 ed Colpi nomadi.35 Sebbene gli utenti si siano impegnati in una quantità significativa di attività di transazione legittime tramite Tornado Cash, il Tesoro ha scelto di agire contro il protocollo e i suoi contratti intelligenti nonostante i notevoli impatti collaterali su terze parti innocenti, tra cui impedire a individui non sanzionati di ritirare fondi completamente legittimi depositati utilizzando il protocollo. Questo problema nasce dalla natura decentralizzata e non detentiva di Tornado Cash, che rende difficile identificare un'organizzazione o un individuo responsabile delle sue attività. Di conseguenza, l'applicazione delle tradizionali tecniche di applicazione delle sanzioni e il blocco degli interessi di proprietà in questo contesto possono porre problemi tecnici legali. Sebbene tali protocolli siano a volte lanciati esclusivamente come tentativi di eludere i requisiti normativi, dal punto di vista della sicurezza informatica, l'architettura tecnica di Tornado Cash può anche rappresentare la solida tecnologia di tutela della privacy necessaria per dissuadere terze parti non autorizzate e attori malintenzionati dall'ottenere informazioni sensibili di individui e imprese che operano in filiera. Questo approccio è preferibile e può essere tecnologicamente di gran lunga superiore ai controlli operativi tradizionali che limitano l'accesso alle informazioni che i sistemi di custodia più centralizzati impongono e che si sono dimostrati sempre più vulnerabili agli attacchi dannosi e alle minacce interne.

Nel suo comunicato stampa che accompagna la designazione dell'OFAC, il Tesoro ha indicato che “[d]nonostante assicurazioni pubbliche contrarie, Tornado Cash ha ripetutamente omesso di imporre controlli efficaci progettati per impedirgli di riciclare fondi per cyber attori malintenzionati. . . .”36 Infatti, e come descritto più dettagliatamente di seguito, Tornado Cash disponeva di alcuni controlli tecnici per proteggersi dall'uso della piattaforma per attività finanziarie illecite. La domanda è: c'erano controlli tecnici più efficaci, come quelli che sfruttano prove a conoscenza zero, che Tornado Cash avrebbe potuto implementare e che avrebbero convinto il Tesoro a non intraprendere le azioni che ha fatto? Consideriamo quelle soluzioni a prova di conoscenza zero, incluse alcune implementate da Tornado Cash e altre che potrebbero migliorare l'efficacia. Sebbene nessuno di questi approcci da solo sia una soluzione miracolosa, presi insieme possono migliorare la capacità di rilevare, scoraggiare e interrompere attività finanziarie illecite e l'uso di protocolli sulla privacy da parte di attori statali sanzionati. Questi sono: (i) screening dei depositi: controllo dei portafogli che effettuano transazioni in entrata rispetto a liste bloccate e liste consentite; (ii) screening dei prelievi: verifica dei portafogli che richiedono la restituzione dei fondi rispetto a blocklist e consentite; e (iii) de-anonimizzazione selettiva, una caratteristica che fornirebbe alle autorità di regolamentazione federali e alle forze dell'ordine l'accesso alle informazioni sulle transazioni.

Controllo del deposito

Le risorse digitali native della blockchain di Ethereum o collegate ad essa da un'altra catena possono essere scambiate con ETH e depositate in Tornado Cash nel tentativo di preservare la privacy delle transazioni degli utenti. Per impedire depositi di beni provenienti da persone sanzionate o portafogli collegati a exploit o hack, Tornado Cash ha utilizzato lo screening dei depositi che si basava su una "lista bloccata" di indirizzi designati. L'uso aggiuntivo di una "lista consentita", tuttavia, potrebbe essere utilizzato per affrontare i problemi di sicurezza nazionale, riducendo al minimo i rischi per gli utenti legittimi del protocollo, come ulteriormente descritto di seguito.

Block list

Lo screening dei depositi di Tornado Cash ha consentito di limitare automaticamente chi può utilizzare il protocollo bloccando qualsiasi deposito proposto da indirizzi sanzionati o altrimenti bloccati dal governo degli Stati Uniti. Tornado Cash ha ottenuto questo risultato utilizzando una società di analisi blockchain servizio Oracle on-chain per verificare se un indirizzo è attualmente designato negli elenchi di embargo economico o commerciale (o "liste bloccate") di varie entità, tra cui Stati Uniti, UE o ONU37 I contratti intelligenti di Tornado Cash lo farebbero "chiamare" il contratto della società di analisi prima di accettare fondi in uno dei suoi pool.38 Una richiesta di deposito fallirebbe se i fondi provenissero da uno degli indirizzi bloccati inclusi nell'elenco SDN (Specially Designated Nationals) della società di analisi.

Sebbene lo screening dei depositi tramite blocklist sia un buon primo passo, ci sono diversi problemi pratici con questo meccanismo. In primo luogo, quando i criminali informatici rubano fondi a una vittima, possono trasferire immediatamente i fondi in Tornado Cash prima ancora che la vittima si renda conto che i fondi sono andati, e certamente prima che una società di analisi abbia contrassegnato i fondi come rubati o nell'elenco SDN nel loro software . In secondo luogo, nel caso in cui l'indirizzo del criminale informatico venga inserito nell'elenco SDN prima del deposito in Tornado Cash, il ladro potrebbe semplicemente trasferire i fondi a un nuovo indirizzo e depositare immediatamente i fondi in Tornado Cash da quel nuovo indirizzo, prima che il nuovo l'indirizzo viene aggiunto all'elenco delle sanzioni. Sofisticati sindacati di hacker, come il Lazarus Group della Corea del Nord, utilizzano queste tecniche in modo abbastanza efficace per evitare il rilevamento. Tuttavia, le società di analisi blockchain tentano di superare questa limitazione utilizzando l'analisi e l'euristica dell'indirizzo di modifica per identificare portafogli non designati che sono controllati anche da gruppi designati.39 Infine, fare affidamento su un'entità non governativa come arbitro della verità rispetto a chi o cosa è su un elenco di sanzioni potrebbe comportare problemi di accuratezza che sarebbero difficili da identificare e correggere. Ad esempio, una società di analisi potrebbe includere erroneamente un indirizzo nella sua lista bloccata e non è chiaro se il proprietario di tale indirizzo possa ricorrere per correggere l'errore (diversamente dal caso degli istituti finanziari tradizionali che possono presentare reclami dai propri clienti). C'è anche il problema di quale elenco di sanzioni venga aggiunto, poiché tutte le sanzioni rappresentano decisioni politiche del governo emittente.

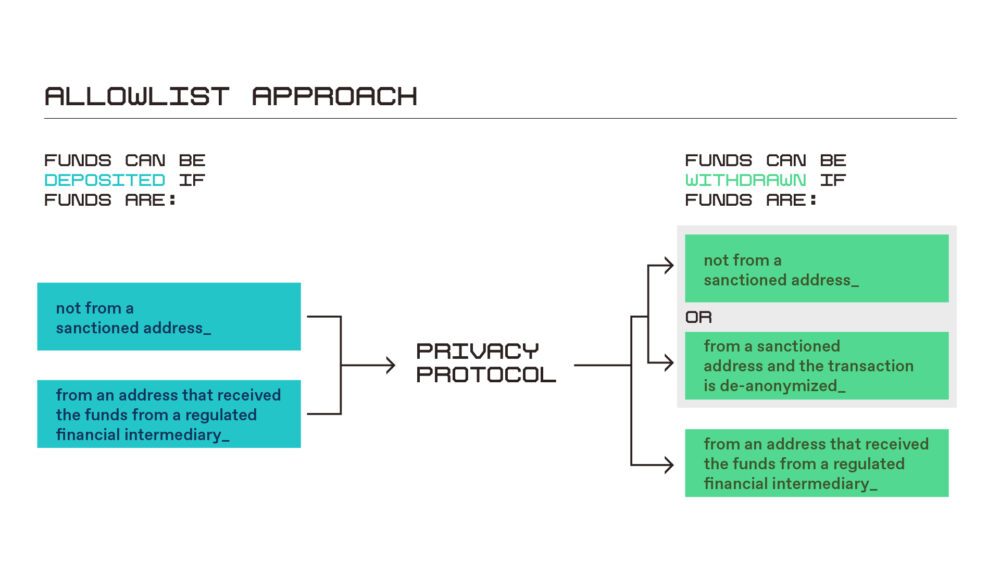

Inserimento in lista consentita

Al fine di ridurre il rischio che una società di analisi o un ente governativo possa utilizzare la blocklist per censurare ingiustamente gli utenti rispettosi della legge, i protocolli di tutela della privacy potrebbero prendere in considerazione una forma più robusta di screening dei depositi che si basi anche su una "lista consentita" di indirizzi di portafogli a cui le restrizioni di controllo del deposito non si applicherebbero. Tale lista consentita sarebbe composta da indirizzi di portafogli associati a intermediari finanziari regolamentati - come fiat on-ramps come Coinbase - che conducono uno screening KYC completo come parte dei loro processi di onboarding, ovviando così alla necessità per il protocollo di tutela della privacy di schermare tali indirizzi, come raffigurato di seguito.

Questo approccio consentirebbe a un utente di depositare fondi in un protocollo di protezione della privacy solo se l'indirizzo di deposito (i) non è nell'elenco SDN della società di analisi applicabile (ovvero, l'indirizzo non è in una blocklist) o (ii) ha ricevuto tali fondi da un intermediario finanziario regolamentato (ossia, l'indirizzo is nella lista consentita). Tale lista consentita potrebbe essere gestita e aggiornata nel tempo dall'organizzazione autonoma decentralizzata (DAO) che controlla il protocollo o potrebbe essere ricavata da un oracolo on-chain di indirizzi associati a intermediari finanziari regolamentati (simile all'oracolo della lista bloccata gestito da Chainalysis). Alcune tecnologie di tutela della privacy potrebbero fare un ulteriore passo avanti in questo concetto collegando il loro protocollo direttamente agli intermediari finanziari regolamentati, consentendo agli utenti di depositare fondi direttamente da tali intermediari nel protocollo, senza dover prima trasferire i fondi a un indirizzo di portafoglio separato.

L'utilizzo sia di una lista bloccata che di una lista consentita come parte del processo di screening dei depositi presenta diversi vantaggi distinti rispetto a un approccio solo lista bloccata. In primo luogo, un utente legittimo che viene aggiunto erroneamente o maliziosamente a una lista bloccata sarebbe in grado di evitare la censura fintanto che utilizza un intermediario finanziario regolamentato per depositare i propri fondi nel protocollo. E poiché la maggior parte degli attori illegali non dovrebbe essere in grado di aprire un conto presso un intermediario finanziario regolamentato, non potrebbero trarre vantaggio dalla lista consentita e rimarrebbero soggetti a censura, affrontando così problemi di sicurezza nazionale. Inoltre, un approccio a lista consentita migliorerebbe la privacy per i clienti di tutti gli intermediari finanziari regolamentati, in quanto garantirebbe la loro capacità di godere dei vantaggi dei protocolli di tutela della privacy senza timore di censura.

In definitiva, mentre lo screening dei depositi faciliterebbe gli obblighi di Tornado Cash di bloccare le transazioni vietate, per altri fornitori di servizi di privacy che potrebbero essere considerati MSB e soggetti alla BSA, o per individui o entità che potrebbero essere tenuti a eseguire una valutazione del rischio correlata a sanzioni di attività commerciali, non migliorerebbe le capacità di monitoraggio delle transazioni di tali entità ai fini della valutazione del rischio.40 Lo screening dei depositi è un buon primo passo, ma è improbabile che riduca completamente l'uso del protocollo per finanziamenti illeciti.

Controllo del ritiro

Per quegli indirizzi di portafogli che non sono inclusi in una lista consentita come descritto sopra, un ulteriore approccio allo screening del deposito sarebbe quello di controllare gli oracoli sul prelievo e bloccare qualsiasi prelievo proposto da indirizzi sanzionati o indirizzi che sono stati identificati come associati ad attività illegali. Ad esempio, supponiamo che un attore illecito invii fondi a Tornado Cash da un indirizzo immediatamente successivo a un hack. Al momento del deposito, l'indirizzo non è nella lista consentita e non è stato identificato come associato a fondi rubati o individui o entità sanzionati e il deposito è stato completato con successo. Tuttavia, se l'attore illecito tenta di prelevare i fondi in un secondo momento e durante il periodo di tempo intermedio l'indirizzo viene contrassegnato come associato a fondi rubati o in un elenco di sanzioni, la richiesta di prelievo fallirà. I fondi rimarranno congelati e il ladro non potrà ritirarli. Questo approccio ha molteplici vantaggi. In primo luogo, impedisce al ladro di riciclare i fondi con il protocollo Tornado Cash. In secondo luogo, l'implementazione di un checkpoint di prelievo da parte di Tornado Cash funge da deterrente e dovrebbe chiarire agli attori malvagi che se inviano fondi rubati a Tornado Cash, tali fondi potrebbero essere congelati dagli smart contract a tempo indeterminato, impedendo loro di accedere ai frutti del loro attività illecita. Un tale deterrente colpirebbe solo i criminali informatici e non gli utenti rispettosi della legge di Tornado Cash. In effetti, data la caratteristica del periodo di deposito discussa sopra e la probabilità che gli attori illeciti parcheggino i fondi in Tornado Cash per periodi di tempo più lunghi al fine di rendere anonima nel modo più efficace la loro fonte, questa funzione di screening dei prelievi sarebbe molto utile nella sua capacità di schermare contro aggiornamento continuo degli elenchi delle sanzioni del Tesoro.

Sebbene il controllo dei prelievi possa affrontare molte delle carenze del controllo dei depositi, come il controllo dei depositi fa poco per affrontare eventuali valutazioni del rischio necessarie.41 Inoltre, perpetuerebbe la dipendenza di Tornado Cash dal fedele funzionamento degli oracoli delle sanzioni da parte delle società di analisi blockchain. Inoltre, come per il controllo dei depositi, esiste anche il problema della censura del governo: solo nel caso del controllo dei prelievi, l'uso improprio da parte del governo dell'elenco delle sanzioni potrebbe comportare la perdita dei fondi da parte di un utente.

De-anonimizzazione selettiva

La de-anonimizzazione selettiva è un terzo approccio per soddisfare i potenziali requisiti normativi ed è disponibile in due versioni: volontaria e involontaria.

De-anonimizzazione selettiva volontaria

Attraverso la sua funzione di ricevuta di deposito, Tornado Cash implementato una forma di de-anonimizzazione selettiva volontaria, che fornisce a una persona che ritiene di essere stata erroneamente inserita in un elenco di sanzioni la possibilità di de-anonimizzare i dettagli della propria transazione a soggetti selezionati o designati.42 Se una simile funzione di de-anonimizzazione volontaria fosse invece abbinata allo screening dei prelievi di indirizzi di portafogli non presenti in una lista consentita, un utente potrebbe scegliere di de-anonimizzare la propria transazione e il contratto Tornado responsabile dei prelievi rimuoverebbe qualsiasi blocco in atto a seguito di il processo di controllo del ritiro sopra descritto. Di conseguenza, un utente riceverebbe i suoi fondi, ma l'utente non avrebbe ricevuto i vantaggi della tecnologia di tutela della privacy di Tornado, poiché il suo indirizzo di prelievo sarebbe chiaramente collegato on-chain al suo indirizzo di deposito. La de-anonimizzazione volontaria consentirebbe a protocolli come Tornado Cash di affrontare alcune carenze del controllo dei prelievi (ad esempio, gli utenti innocenti non correrebbero il rischio di ottenere il congelamento dei loro fondi), ma ridurrebbe anche l'efficacia del controllo dei prelievi come deterrente perché i malintenzionati sarebbero quindi in grado di prelevare i propri fondi da Tornado semplicemente rendendo anonima la transazione. In tale scenario, gli utenti illeciti non trarrebbero alcun vantaggio dall'aver utilizzato il servizio di miglioramento della privacy.

De-anonimizzazione selettiva involontaria

La de-anonimizzazione selettiva involontaria è una misura aggiuntiva che potrebbe essere integrata nei contratti intelligenti di Tornado Cash per fornire al governo la possibilità di tracciare e rintracciare i proventi illeciti. Sebbene l'applicabilità dei requisiti BSA ai servizi web3 non detentivi non sia probabile, la tracciabilità associata ai protocolli blockchain rappresenta un controllo chiave per prevenire più ampiamente attività finanziarie illecite, anche da parte di parti sanzionate. La de-anonimizzazione selettiva involontaria rappresenta un potente strumento per mantenere la tracciabilità per scopi autorizzati proteggendo la privacy da malintenzionati e terze parti non autorizzate. La domanda chiave è: chi mantiene la chiave privata per sbloccare la tracciabilità?

Una soluzione può comportare la fornitura di una chiave privata a un'organizzazione neutrale di tipo gatekeeper o entità attendibile simile e un'altra chiave privata alle autorità governative. Entrambe le chiavi dovrebbero essere utilizzate per de-anonimizzare una transazione di deposito e prelievo che non ha avuto origine da un indirizzo di portafoglio sulla lista consentita e i dettagli di tale transazione sarebbero rivelati solo alle forze dell'ordine che hanno richiesto tale de -anonimizzazione. Il ruolo dell'organizzazione gatekeeper sarebbe quello di resistere alla de-anonimizzazione senza che le forze dell'ordine abbiano prima ottenuto e presentato un mandato valido o un ordine del tribunale per la de-anonimizzazione. Ciò non solo consentirebbe alle forze dell'ordine di identificare l'indirizzo di origine che ha fornito i fondi utilizzati per qualsiasi prelievo di Tornado Cash, consentendo così al governo di svolgere il suo mandato di applicazione e sicurezza nazionale, ma solleverebbe anche il governo dall'onere di detenere il chiavi, che non sarebbero ottimali sia per il governo che per gli utenti di Tornado Cash.

Ci sono diverse sfide associate a questo approccio. Innanzitutto, non è chiaro quali entità avrebbero accesso alle chiavi private. Nessuna organizzazione gatekeeper conosciuta oggi operativa è istituita per gestire un tale processo. Inoltre, ci sono numerose questioni giurisdizionali. Ogni paese, anche i regimi repressivi, avrà le proprie chiavi private, fornendo loro l'accesso ai dati delle transazioni? In tal caso, come garantire che tali regimi non rendano anonime le transazioni dei cittadini statunitensi? Inoltre, in che modo l'organizzazione del gatekeeper e le autorità governative gestirebbero le loro chiavi per garantire che non possano essere rubate? Queste domande non sono nuove. Emergono in ogni discussione sull'escrow delle chiavi, che è ciò che è la de-anonimizzazione selettiva involontaria. Questa soluzione è perennemente impopolare e piena di sfide operative: l'idea di una "porta sul retro". È comunque un'opzione che gli sviluppatori potrebbero prendere in considerazione per soddisfare i requisiti normativi o per mitigare l'uso di piattaforme per scopi illeciti.

Una possibile soluzione alle sfide precedenti sarebbe quella di consentire a un utente, durante il ritiro, di scegliere quale chiave pubblica desidera utilizzare per crittografare l'indirizzo.43 Il contratto Tornado Cash potrebbe avere più chiavi pubbliche delle forze dell'ordine, diciamo una chiave pubblica per ogni paese. Durante il ritiro, l'utente può scegliere con quale chiave pubblica crittografare in base alla sua giurisdizione locale. L'utente potrebbe dover fornire prove della sua giurisdizione e ciò determinerebbe quale chiave pubblica utilizza per la crittografia. Quella prova potrebbe essere nascosta sotto la prova a conoscenza zero, in modo che nessuno tranne l'agenzia governativa competente venga a conoscenza della giurisdizione del ritiro.44 In teoria, ciò affronterebbe la questione dei regimi repressivi che hanno accesso alla chiave segreta di una transazione, ma non affronta la possibilità che un governo malintenzionato possa richiedere ai detentori delle chiavi di fornire le loro chiavi private con il pretesto di una buona fede - ma malafede - processo legale.

Per le entità obbligate dalla BSA, la de-anonimizzazione selettiva avrebbe il vantaggio di mantenere la fattibilità normativa dello screening dei prelievi, inclusa la capacità di condurre lo screening delle sanzioni imposto dall'OFAC, nonché la capacità di raccogliere informazioni KYC e dati sulle transazioni, e potenzialmente file SAR. Inoltre, il metodo di de-anonimizzazione selettiva involontaria delineato sopra potrebbe essere modificato in modo tale che i due detentori delle chiavi dispongano solo delle chiavi private per le informazioni specificamente richieste per essere raccolte, conservate e riportate ai sensi della BSA (ad esempio, informazioni KYC e SAR) e potrebbero presentare tali chiavi solo a FinCEN e OFAC, o alle forze dell'ordine al momento della notificazione di un atto legale valido. Tale approccio aiuterebbe a garantire la privacy dei dati degli utenti, consentendo allo stesso tempo alle agenzie governative di soddisfare i loro mandati normativi.

Conclusione

Affinché le tecnologie web3 possano prosperare negli Stati Uniti, lo sviluppo di soluzioni normative a tutela della privacy è fondamentale. Nel formulare questi approcci, le prove a conoscenza zero possono fornire un potente strumento per impedire ai criminali informatici e agli attori dello stato avversario di utilizzare la tecnologia blockchain per scopi illeciti, pur proteggendo la privacy delle informazioni personali, dei dati e delle attività finanziarie degli utenti. A seconda del modello operativo ed economico e degli obblighi di conformità normativa per un determinato protocollo o piattaforma, l'uso di prove a conoscenza zero potrebbe consentire il controllo dei depositi, il controllo dei prelievi e la de-anonimizzazione selettiva per soddisfare tali obblighi e proteggere meglio l'ecosistema dall'uso illecito e prevenire danni alla sicurezza degli Stati Uniti e di altre nazioni. La diversità delle attività nello spazio blockchain può richiedere a sviluppatori e fondatori di prendere in considerazione molteplici approcci, compresi quelli proposti in questo documento, nell'affrontare il rischio finanziario illecito.

Ribadendo il principio precedentemente discusso che i protocolli non dovrebbero essere regolamentati e che gli sviluppatori devono avere totale libertà di scegliere se vogliono o meno adottare restrizioni a livello di protocollo per alleviare questi importanti rischi, è la speranza degli autori che queste idee stimolino discussioni creative, ulteriori ricerche e sviluppi sulle possibilità di prove a conoscenza zero tra costruttori e responsabili politici.

Scarica la carta completao leggi il post di riepilogo del blog qui.

***

Note finali

1 See L'utilizzo di Crypto Mixer raggiunge i massimi storici nel 2022, con attori statali e criminali informatici che contribuiscono a un volume significativo, Chainalysis (14 luglio 2022), https://blog.chainalysis.com/reports/cryptocurrency-mixers; vedi anche Il Ministero del Tesoro degli Stati Uniti sanziona il denaro Tornado di Crypto Mixer ampiamente utilizzato, TRM Labs (8 agosto 2022), https://www.trmlabs.com/post/u-s-treasury-sanctions-widely-used-crypto-mixer-tornado-cash.

2 Miles Jennings, Regolare le app web3, non i protocolli, a16z Crypto (29 settembre 2022), https://a16zcrypto.com/web3-regulation-apps-not-protocols/.

3 See analisi della catena, supra nota 1.

4 Il modo in cui un dimostratore ottiene ciò è codificando prima l'affermazione da dimostrare come una serie di polinomi (la somma di una serie di termini algebrici) che sono identicamente zero se e solo se l'affermazione è vera. Questa codifica - spesso chiamata "aritmetizzazione" dell'enunciato - è il passaggio magico che rende possibili le prove a conoscenza zero. Il dimostratore quindi convince il verificatore che i polinomi sono effettivamente identicamente zero.

5 See analisi della catena, supra nota 1.

6 Guarda il gruppo Lazarus della Corea del Nord che trasferisce fondi tramite Tornado Cash, TRM Labs (28 aprile 2022), https://www.trmlabs.com/post/north-koreas-lazarus-group-moves-funds-through-tornado-cash.

7 "AML" è antiriciclaggio e "CFT" contrasta il finanziamento del terrorismo. See Fin. Crimini Enf't Rete, Storia delle leggi antiriciclaggio, https://www.fincen.gov/history-anti-money-laundering-laws.

8 31 USC § 5311 e seguenti

9 See Dipartimento del Tesoro degli Stati Uniti, Office of Foreign Assets Control (OFAC) - Programma e informazioni sulle sanzioni, https://home.treasury.gov/policy-issues/office-of-foreign-assets-control-sanctions-programs-and-information.

10 Ad esempio, nel 2021, il presunto operatore di Bitcoin Fog, un servizio di mixaggio, è stato arrestato e accusato di riciclaggio di denaro, gestione di un'attività di trasmissione di denaro senza licenza e trasmissione di denaro senza licenza nel Distretto di Columbia. See Comunicato stampa, Dipartimento di giustizia degli Stati Uniti, individuo arrestato e accusato di aver gestito il famigerato "Mixer" di criptovaluta Darknet (28 aprile 2021), https://www.justice.gov/opa/pr/individual-arrested-and-charged-operating-notorious-darknet-cryptocurrency-mixer.

11 31 USC § 5311.

12 Definizioni relative a e registrazione di attività di servizi monetari, 64 federale. Reg. 45438 (agosto 1999), https://www.govinfo.gov/content/pkg/FR-1999-08-20/pdf/FR-1999-08-20.pdf.

13 Fin. Crimini Enf't Rete, Applicazione dei regolamenti di FinCEN alle persone che amministrano, scambiano o utilizzano valute virtuali, FIN-2013-G001 (18 marzo 2013), https://www.fincen.gov/sites/default/files/shared/FIN-2013-G001.pdf.

14 La trasmissione di denaro comporta la trasmissione di fondi, CVC o valore che sostituisce la valuta in un altro luogo o persona con qualsiasi mezzo. See Fin. Crimini Enf't Rete, Applicazione dei regolamenti di FinCEN a determinati modelli di business che coinvolgono valute virtuali convertibili, FIN-2019-G001 (9 maggio 2019), https://www.fincen.gov/sites/default/files/2019-05/FinCEN%20Guidance%20CVC%20FINAL%20508.pdf.

15 Id. alle 20, 23-24.

16 Domande frequenti, il Dipartimento del Tesoro degli Stati Uniti è spento. del controllo dei beni esteri ("OFAC"), n. 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076 ("Sebbene sia vietato ai soggetti statunitensi effettuare qualsiasi transazione con Tornado Cash o la sua proprietà bloccata o interessi in proprietà, l'interazione con il codice open-source stesso, in un modo che non implichi una transazione proibita con Tornado Cash, non è proibita. Ad esempio, alle persone statunitensi non sarebbe proibito dai regolamenti sulle sanzioni statunitensi di copiare il codice open-source e renderlo disponibile online per la visualizzazione da parte di altri…”).

17 Comunicato stampa, Dipartimento del Tesoro USA, Il Tesoro degli Stati Uniti sanziona il famigerato miscelatore di valute virtuali Tornado Cash (8 agosto 2022), https://home.treasury.gov/news/press-releases/jy0916.

18 Alexandra D. Comolli & Michele R. Korver, Navigare nella prima ondata di riciclaggio di denaro di criptovalute, 69 DOJ J. FED. L. & PRAC. 3 (2021).

19 31 CFR§1010.410.

20 31 CFR § 1022.320(a)(1); 31 USC § 5318(g)(3).

21 I CTR richiedono la segnalazione di transazioni in contanti o monete superiori a $ 10,000 condotte da o per conto di una persona, nonché transazioni in più valute che si sommano a oltre $ 10,000 in un solo giorno. Al momento non si applicano alle risorse digitali, sebbene vi sia una regola in sospeso che potrebbe estendere i requisiti simili a CTR alle transazioni CVC che soddisfano determinati criteri. See 31 CFR § 1010.311; vedi anche Fin. Crimes Enf't Network, Avviso ai clienti: una guida di riferimento CTR, https://www.fincen.gov/sites/default/files/shared/CTRPamphlet.pdf.

22 See 50 USC § 1702(a); Nina M. Hart, Applicazione delle sanzioni economiche: una panoramica, Congressional Research Service Reports (18 marzo 2022), https://crsreports.congress.gov/product/pdf/IF/IF12063.

23 Alimentato. Fin. Consiglio d'esame delle istituzioni, Manuale di esame del Bank Secrecy Act (BSA)/Anti-Money Laundering (AML). (2021) https://bsaaml.ffiec.gov/manual/OfficeOfForeignAssetsControl/01.

24 See Domande frequenti sulle sanzioni informatiche dell'OFAC, nn. 444, 445 e 447, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546. Le sanzioni che coinvolgono la criptovaluta possono anche provenire da ordini esecutivi specifici per paese, come quelli rivolti a Russia, Iran o Corea del Nord.

25 See 31 CFR ca. da A a Pt. 501; 50 USC § 1705.

26 La responsabilità civile sorge senza che si sia a conoscenza o si abbia ragione di sapere che si stava commettendo una violazione delle sanzioni.

27 Vedi, ad es, 18 USC §§ 1956, 1957 e 1960.

28 See OFAC, Linee guida per la conformità alle sanzioni per il settore della valuta virtuale (15 ottobre 2021) (affermando che i programmi di conformità alle sanzioni e le valutazioni del rischio si applicano alle "aziende"), https://home.treasury.gov/system/files/126/virtual_currency_guidance_brochure.pdf [di seguito: “Guida OFAC”]; ma vedi Domande frequenti, OFAC, n. 445, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546, (affermando che "[a] una questione generale, le persone statunitensi, comprese le aziende che facilitano o si impegnano nel commercio online, sono responsabili di garantire che non intraprendano transazioni o rapporti non autorizzati con persone nominate in uno qualsiasi degli elenchi di sanzioni dell'OFAC o operino in giurisdizioni oggetto di programmi sanzionatori completi. Tali persone, comprese le società tecnologiche, dovrebbero sviluppare un programma di conformità su misura e basato sul rischio, che può includere lo screening dell'elenco delle sanzioni o altre misure appropriate.").

29 Domande frequenti, OFAC, n. 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076.

30 Vedi in generale Tornado in contanti, https://tornado.cash (2022).

31 Una nuova versione di Tornado Cash, chiamata Nova, supporta trasferimenti diretti da conto a conto senza dover prima prelevare fondi da Tornado. Vedi in generale Tornado Cash Nova, https://nova.tornadocash.eth.link (2022).

32 Tim Hakkì, Quasi $ 7 milioni di fondi Ronin hackerati inviati a Privacy Mixer Tornado Cash, Decrypt (4 aprile 2022), https://decrypt.co/96811/nearly-7m-hacked-ronin-funds-sent-privacy-mixer-tornado-cash.

33 See Domande frequenti sulle sanzioni informatiche dell'OFAC, n. 1076 e 1095, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546.

34 See Elisabeth Howcroft et al., La società statunitense di criptovalute Harmony colpita da un furto da 100 milioni di dollari, Reuters (24 giugno 2022), https://www.reuters.com/technology/us-crypto-firm-harmony-hit-by-100-million-heist-2022-06-24.

35 See Elisabetta Howcroft, La società statunitense di criptovalute Nomad è stata colpita da un furto di 190 milioni di dollari, Reuters (3 agosto 2022), https://www.reuters.com/technology/us-crypto-firm-nomad-hit-by-190-million-theft-2022-08-02.

36 vedi sopra nota 17.

37 Vedere l'oracolo di Chainalysis per lo screening delle sanzioni, Analisi a catena, https://go.chainalysis.com/chainalysis-oracle-docs.html.

38 Jeff Bensson, Lo strumento per la privacy di Ethereum Tornado Cash afferma di utilizzare l'analisi della catena per bloccare i portafogli sanzionati, Decrypt (15 aprile 2022), https://decrypt.co/97984/ethereum-privacytool-Tornado-cash-uses-chainalysis-block-sanctioned-wallets.

39 See Brian Armstrong e Vitalik Buterin discutono di decentralizzazione, privacy e altro, Coinbase: Around the Block, alle 35:00 (30 agosto 2022) (disponibile su Spotify), https://open.spotify.com/episode/2vzctO7qgvYqGLKbnMnqha?si=X3eu221IRvGIJn3kd4tWFA&nd=1; vedi, ad es, Ben Fisch, Case study sulla privacy configurabile: pool di privacy partizionati, Espresso Systems (11 settembre 2022), https://www.espressosys.com/blog/configurable-privacy-case-study-partitioned-privacy-pools.

40 See Linee guida OFAC at 12-16 (che delinea gli obblighi di valutazione del rischio).

41 Id.

42 Vedi in generale Tornado in contanti, Conformità Tornado.cash, Medio (3 giugno 2020), https://tornado-cash.medium.com/tornado-cash-compliance-9abbf254a370.

43 Il nuovo protocollo Tornado Nova supporta i trasferimenti privati mentre i fondi sono nel sistema Tornado. In questo caso, l'"indirizzo" crittografato sotto la chiave pubblica delle forze dell'ordine deve essere l'intera catena di transazioni che ha portato al prelievo dei fondi in corso: più dati di un solo indirizzo.

44 See Pesce, supra Nota 39

***

Ringraziamenti: Grazie a Jai Ramaswamy e Miles Jennings per il loro feedback e contributi ai concetti del pezzo, inclusa la proposta di "lista consentita" di Miles. Grazie anche a David Sverdlov che ha contribuito a metterlo insieme.

***

Editor: Robert Hackett

***

Giuseppe Burleson è un consigliere generale associato presso a16z crypto, dove fornisce consulenza all'azienda e alle sue società in portafoglio su questioni legali, di governance e di decentralizzazione.

Michele Korver è il capo della regolamentazione presso a16z crypto. In precedenza ha ricoperto il ruolo di Chief Digital Currency Advisor di FinCEN, Digital Currency Counsel del DOJ e Assistant Procuratore degli Stati Uniti.

Dan Boneh è un consulente di ricerca senior presso a16z crypto. È professore di informatica alla Stanford University, dove dirige l'Applied Cryptography Group; co-dirige lo Stanford Center for Blockchain Research; e co-dirige lo Stanford Computer Security Lab.

***

Le opinioni qui espresse sono quelle del personale di AH Capital Management, LLC ("a16z") citato e non sono le opinioni di a16z o delle sue affiliate. Alcune informazioni qui contenute sono state ottenute da fonti di terze parti, incluse società in portafoglio di fondi gestiti da a16z. Sebbene tratti da fonti ritenute affidabili, a16z non ha verificato in modo indipendente tali informazioni e non fornisce dichiarazioni sull'accuratezza attuale o duratura delle informazioni o sulla sua adeguatezza per una determinata situazione. Inoltre, questo contenuto può includere pubblicità di terze parti; a16z non ha esaminato tali annunci pubblicitari e non approva alcun contenuto pubblicitario in essi contenuto.

Questo contenuto viene fornito solo a scopo informativo e non deve essere considerato come consulenza legale, commerciale, di investimento o fiscale. Dovresti consultare i tuoi consulenti in merito a tali questioni. I riferimenti a qualsiasi titolo o risorsa digitale sono solo a scopo illustrativo e non costituiscono una raccomandazione di investimento o un'offerta per fornire servizi di consulenza in materia di investimenti. Inoltre, questo contenuto non è diretto né destinato all'uso da parte di investitori o potenziali investitori e non può in alcun caso essere invocato quando si decide di investire in qualsiasi fondo gestito da a16z. (Un'offerta per investire in un fondo a16z sarà fatta solo dal memorandum di collocamento privato, dal contratto di sottoscrizione e da altra documentazione pertinente di tale fondo e dovrebbe essere letta nella sua interezza.) Eventuali investimenti o società in portafoglio menzionati, citati o descritti non sono rappresentativi di tutti gli investimenti in veicoli gestiti da a16z, e non si può garantire che gli investimenti saranno redditizi o che altri investimenti effettuati in futuro avranno caratteristiche o risultati simili. Un elenco degli investimenti effettuati da fondi gestiti da Andreessen Horowitz (esclusi gli investimenti per i quali l'emittente non ha autorizzato a16z a divulgare pubblicamente e gli investimenti non annunciati in asset digitali quotati in borsa) è disponibile all'indirizzo https://a16z.com/investments /.

Grafici e grafici forniti all'interno sono esclusivamente a scopo informativo e non dovrebbero essere presi in considerazione quando si prende una decisione di investimento. I rendimenti passati non sono indicativi di risultati futuri. Il contenuto parla solo a partire dalla data indicata. Eventuali proiezioni, stime, previsioni, obiettivi, prospettive e/o opinioni espresse in questi materiali sono soggette a modifiche senza preavviso e possono differire o essere contrarie alle opinioni espresse da altri. Si prega di consultare https://a16z.com/disclosures per ulteriori informazioni importanti.

- a16z cripto

- Andreessen Horowitz

- Bitcoin

- blockchain

- conformità blockchain

- conferenza blockchain

- coinbase

- geniale

- Consenso

- Criptovalute e Web3

- conferenza crittografica

- criptazione mineraria

- criptovaluta

- decentrata

- DeFi

- Risorse digitali

- Ethereum

- machine learning

- gettone non fungibile

- Platone

- platone ai

- Platone Data Intelligence

- Platoneblockchain

- PlatoneDati

- gioco di plato

- Politica e regolamentazione

- Poligono

- prova di palo

- sicurezza e privacy

- W3

- zefiro

- prove a zero-conoscenza