Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, Mosca 119991, Russia

Dipartimento di Matematica e Centro NTI per le Comunicazioni Quantistiche, Università Nazionale di Scienza e Tecnologia MISIS, Mosca 119049, Russia

QRate, Skolkovo, Mosca 143025, Russia

Trovi questo documento interessante o vuoi discuterne? Scrivi o lascia un commento su SciRate.

Astratto

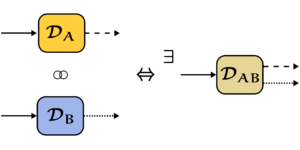

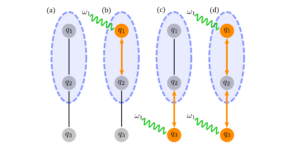

La mancata corrispondenza dell'efficienza di rilevamento è un problema comune nei sistemi pratici di distribuzione di chiavi quantistiche (QKD). Le attuali prove di sicurezza di QKD con mancata corrispondenza dell'efficienza di rilevamento si basano sull'ipotesi della sorgente di luce a fotone singolo sul lato mittente o sull'assunzione dell'ingresso di un fotone singolo sul lato ricevitore. Queste ipotesi impongono restrizioni alla classe delle possibili strategie di intercettazione. Qui presentiamo una prova di sicurezza rigorosa senza questi presupposti e, quindi, risolviamo questo importante problema e dimostriamo la sicurezza di QKD con una mancata corrispondenza dell'efficienza di rilevamento contro attacchi generali (in regime asintotico). In particolare, adattiamo il metodo dello stato esca al caso di mancata corrispondenza dell'efficienza di rilevamento.

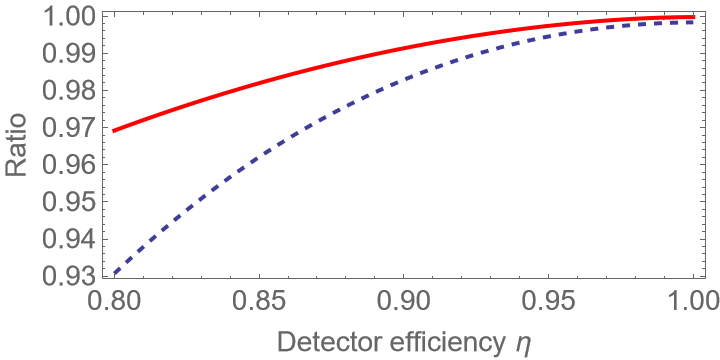

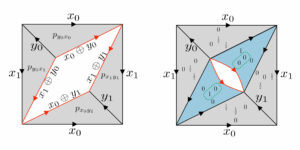

Immagine in primo piano: diminuzione del tasso di chiave segreta nel caso di mancata corrispondenza dell'efficienza di rilevamento rispetto al caso di mancata corrispondenza: il rapporto tra il tasso di chiave segreta nel caso di mancata corrispondenza con l'efficienza del rilevatore 1 e $eta$ rispetto al tasso di chiave segreta in il caso di mancata corrispondenza con entrambe le efficienze pari a $(1+eta)/2$. Linea continua: nessun errore $Q=0$, linea tratteggiata: tasso di errore relativamente alto $Q=0.09$ (vicino al valore critico per il caso di rilevamento perfetto $Qcirca0.11$). Se la mancata corrispondenza è piccola, la diminuzione del tasso di chiavi segrete è relativamente piccola anche per tassi di errore elevati.

Riepilogo popolare

Tuttavia, le prove di sicurezza che tengono conto di alcune imperfezioni dei dispositivi hardware sono ancora impegnative. Una di queste imperfezioni è la cosiddetta discrepanza di rivelazione-efficienza, in cui due rivelatori a fotone singolo hanno efficienze quantistiche diverse, cioè diverse probabilità di rivelazione di fotoni. Un tale problema dovrebbe essere preso in considerazione perché è praticamente impossibile realizzare due rivelatori assolutamente identici.

Matematicamente, la prova di sicurezza per QKD con mancata corrispondenza dell'efficienza di rilevamento per il caso generale è impegnativa perché lo spazio di Hilbert di cui ci occupiamo è a dimensione infinita (una riduzione a uno spazio a dimensione finita che è possibile per il caso di rivelatori identici non funziona qui ). Quindi, erano necessari approcci fondamentalmente nuovi per dimostrare la sicurezza. Il principale nuovo metodo proposto in questo lavoro è un limite analitico del numero di eventi di rilevamento multifotonico utilizzando le relazioni di incertezza entropica. Questo ci permette di ridurre il problema a una dimensione finita. Per la soluzione analitica del problema a dimensione finita (che comunque non è banale), proponiamo di utilizzare le simmetrie del problema.

Pertanto, in questo documento, dimostriamo la sicurezza del protocollo BB84 con una mancata corrispondenza dell'efficienza di rilevamento e deriviamo analiticamente i limiti per il tasso di chiave segreta in questo caso. Inoltre, adattiamo il metodo dello stato esca al caso di mancata corrispondenza dell'efficienza di rilevamento.

► dati BibTeX

► Riferimenti

, CH Bennett e G. Brassard, Crittografia quantistica: distribuzione di chiavi pubbliche e lancio di monete, in Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India (IEEE, New York, 1984), p. 175.

, D. Mayers, distribuzione della chiave quantistica e trasferimento ignaro delle stringhe nei canali rumorosi, arXiv:quant-ph/9606003 (1996).

arXiv: Quant-ph / 9606003

, D. Mayers, Sicurezza incondizionata nella crittografia quantistica, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781 mila

, PW Shor e J. Preskill, Semplice prova di sicurezza del protocollo di distribuzione della chiave quantistica BB84, Phys. Rev. Lett. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

, R. Renner, Sicurezza della distribuzione di chiavi quantistiche, arXiv:quant-ph/0512258 (2005).

arXiv: Quant-ph / 0512258

, M. Koashi, semplice prova di sicurezza della distribuzione di chiavi quantistiche basata sulla complementarità, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

, M. Tomamichel, CCW Lim, N. Gisin e R. Renner, Analisi a chiave finita stretta per crittografia quantistica, Nat. Comune. 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

, M. Tomamichel e A. Leverrier, una prova di sicurezza in gran parte autonoma e completa per la distribuzione di chiavi quantistiche, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

, N. Gisin, G. Ribordy, W. Tittel e H. Zbinden, Crittografia quantistica, Rev. Mod. Phys. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

, V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus e M. Peev, crittografia quantistica, Rev. Mod. Phys. 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

, E. Diamanti, H.-K. Lo, B. Qi e Z. Yuan, Sfide pratiche nella distribuzione di chiavi quantistiche, npj Quant. Inf. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

, F. Xu, X. Ma, Q. Zhang, H.-K. Lo, e J.-W. Pan, Distribuzione sicura della chiave quantistica con dispositivi realistici, Rev. Mod. Phys. 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

, N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt e G. Leuchs, Attacks on pratici sistemi di distribuzione delle chiavi quantistiche (e come prevenirli), Contemporary Physics 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333 mila

, CHF Fung, K. Tamaki, B. Qi, H.-K. Lo e X. Ma, Prova di sicurezza della distribuzione della chiave quantistica con mancata corrispondenza dell'efficienza di rilevamento, Quant. Inf. Comput. 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm id = 2021256.2021264

, L. Lydersen e J. Skaar, Sicurezza della distribuzione di chiavi quantistiche con difetti del rivelatore dipendenti da bit e base, Quant. Inf. Comput. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443 mila

, A. Winick, N. Lütkenhaus e PJ Coles, tassi di chiave numerici affidabili per la distribuzione di chiavi quantistiche, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

, MK Bochkov e AS Trushechkin, Sicurezza della distribuzione della chiave quantistica con mancata corrispondenza dell'efficienza di rilevamento nel caso del singolo fotone: limiti stretti, Phys. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

, J. Ma, Y. Zhou, X. Yuan e X. Ma, Interpretazione operativa della coerenza nella distribuzione di chiavi quantistiche, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

, NJ Beaudry, T. Moroder e N. Lütkenhaus, Modelli di squashing per misurazioni ottiche nella comunicazione quantistica, Phys. Rev. Lett. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

, T. Tsurumaru e K. Tamaki, Prova di sicurezza per sistemi di distribuzione di chiavi quantistiche con rivelatori di soglia, Phys. Rev. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

, O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder e N. Lütkenhaus, Modello di squashing per rivelatori e applicazioni ai protocolli di distribuzione della chiave quantistica, Phys. Rev. A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

, Y. Zhang, PJ Coles, A. Winick, J. Lin e N. Lütkenhaus, prova di sicurezza della distribuzione pratica della chiave quantistica con mancata corrispondenza dell'efficienza di rilevamento, Phys. Rev. Ris. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

, M. Dušek, M. Jahma e N. Lütkenhaus, Discriminazione dello stato inequivocabile nella crittografia quantistica con stati coerenti deboli, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

, N. Lütkenhaus e M. Jahma, distribuzione della chiave quantistica con stati realistici: statistiche sul numero di fotoni nell'attacco di divisione del numero di fotoni, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

, HK. Lo, X. Ma e K. Chen, Distribuzione della chiave quantistica dello stato Decoy, Phys. Rev. Lett. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

, X.-B. Wang, Battere l'attacco di divisione del numero di fotoni nella pratica crittografia quantistica, Phys. Rev. Lett. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

, X. Ma, B. Qi, Y. Zhao e H.-K. Lo, Pratico stato esca per la distribuzione di chiavi quantistiche, Phys. Rev. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

, Z. Zhang, Q. Zhao, M. Razavi e X. Ma, Limiti della frequenza chiave migliorati per sistemi pratici di distribuzione della chiave quantistica con stato esca, Phys. Rev. A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

, AS Trushechkin, EO Kiktenko e AK Fedorov, Problemi pratici nella distribuzione della chiave quantistica dello stato esca basata sul teorema del limite centrale, Phys. Rev. A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

, C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone e P. Villoresi, Distribuzione di chiavi quantistiche semplici con sincronizzazione basata su qubit e un encoder di polarizzazione autocompensante, Optica 8, 284–290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

, Y. Zhang e N. Lütkenhaus, Verifica dell'entanglement con mancata corrispondenza dell'efficienza di rilevamento, Phys. Rev. A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

, F. Dupuis, O. Fawzi e R. Renner, Accumulo di entropia, Comm. Matematica. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

, F. Dupuis e O. Fawzi, Accumulo di entropia con termine di secondo ordine migliorato, IEEE Trans. Inf. Teoria 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

, T. Metger e R. Renner, Sicurezza della distribuzione della chiave quantistica dall'accumulo di entropia generalizzato, arXiv:2203.04993 (2022).

arXiv: 2203.04993

, AS Holevo, Sistemi Quantistici, Canali, Informazioni. Un'introduzione matematica (De Gruyter, Berlino, 2012).

, CHF Fung, X. Ma e HF Chau, Problemi pratici nella postelaborazione della distribuzione di chiavi quantistiche, Phys. Rev. A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

, I. Devetak e A. Winter, Distillazione della chiave segreta e entanglement dagli stati quantistici, Proc. R. Soc. Londra, ser. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

, CH Bennett, G. Brassard e ND Mermin, Crittografia quantistica senza teorema di Bell, Phys. Rev. Lett. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

, M. Curty, M. Lewenstein e N. Lütkenhaus, Entanglement as a precondition for secure quantum key distribution, Phys. Rev. Lett. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

, A. Ferenczi e N. Lütkenhaus, Simmetrie nella distribuzione della chiave quantistica e connessione tra attacchi ottimali e clonazione ottimale, Phys. Rev. A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

, EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin e AK Fedorov, Riconciliazione delle informazioni cieche simmetriche per la distribuzione di chiavi quantistiche, Phys. Rev. Applicato 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

, EO Kiktenko, AS Trushechkin e AK Fedorov, Riconciliazione delle informazioni cieche simmetriche e verifica basata sulla funzione hash per la distribuzione di chiavi quantistiche, Lobachevskii J. Math. 39, 992 (2018).

https: / / doi.org/ 10.1134 / S1995080218070107

, EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev e AK Fedorov, Stima dell'errore nella fase di riconciliazione delle informazioni della distribuzione della chiave quantistica, J. Russ. Ris. Laser 39, 558 (2018).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

, D. Gottesman, H.-K. Lo, N. Lütkenhaus e J. Preskill, Sicurezza della distribuzione di chiavi quantistiche con dispositivi imperfetti, Quant. Inf. Comput. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587 mila

, M. Berta, M. Christandl, R. Colbeck, JM Renes e R. Renner, Il principio di indeterminazione in presenza di memoria quantistica, Nature Phys. 6, 659 (2010).

https:///doi.org/10.1038/NPHYS1734

, PJ Coles, L. Yu, V Gheorghiu e RB Griffiths, Trattamento teorico dell'informazione di sistemi tripartiti e canali quantistici, Phys. Rev. A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

, PJ Coles, EM Metodiev e N. Lütkenhaus, Approccio numerico per la distribuzione di chiavi quantistiche non strutturate, Nat. Comune. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

, Y. Zhao, CHF Fung, B. Qi, C. Chen e H.-K. Lo, Hacking quantistico: dimostrazione sperimentale dell'attacco time-shift contro sistemi pratici di distribuzione di chiavi quantistiche, Phys. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

, A. Müller-Hermes e D. Reeb, Monotonicità dell'entropia relativa quantistica sotto mappe positive, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

, H. Maassen e JBM Uffink, Relazioni di incertezza entropica generalizzata, Phys. Rev. Lett. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

, S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus e V. Makarov, scappatoia di sicurezza nella distribuzione di chiavi quantistiche nello spazio libero a causa della mancata corrispondenza dell'efficienza del rivelatore in modalità spaziale, Phys. Rev. A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

, S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi e P. Wallden, Advances in quantum cryptography, Adv. Optare. Fotone. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

, M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent e D. Pitalúa-García, attacchi multifotonici e a canale laterale nella crittografia quantistica diffidente, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

Citato da

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman e Rajkumar Buyya, "Quantum Computing: A Taxonomy, Systematic Review and Future Directions", arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent e Damián Pitalúa-García, "Multiphoton and Side-Channel Attacks in Mistrustful Quantum Cryptography", PRX Quantico 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin e Norbert Lütkenhaus, "Prova di sicurezza della distribuzione pratica della chiave quantistica con mancata corrispondenza dell'efficienza di rilevamento", Ricerca sulla revisione fisica 3 1, 013076 (2021).

Le citazioni sopra sono di ANNUNCI SAO / NASA (ultimo aggiornamento riuscito 2022-07-22 09:35:20). L'elenco potrebbe essere incompleto poiché non tutti gli editori forniscono dati di citazione adeguati e completi.

Impossibile recuperare Crossref citato da dati durante l'ultimo tentativo 2022-07-22 09:35:19: Impossibile recuperare i dati citati per 10.22331 / q-2022-07-22-771 da Crossref. Questo è normale se il DOI è stato registrato di recente.

Questo documento è pubblicato in Quantum sotto il Creative Commons Attribuzione 4.0 Internazionale (CC BY 4.0) licenza. Il copyright rimane dei detentori del copyright originali come gli autori o le loro istituzioni.