אמזון תעתיק הוא שירות AWS המאפשר ללקוחות להמיר דיבור לטקסט במצב אצווה או סטרימינג. הוא משתמש בזיהוי דיבור אוטומטי (ASR), זיהוי שפה אוטומטי, וטכנולוגיות שלאחר עיבוד. ניתן להשתמש ב- Amazon Transcribe לתמלול שיחות שירות לקוחות, שיחות ועידה מרובות צד והודעות דואר קולי, כמו גם יצירת כתוביות עבור סרטונים מוקלטים וחיים, כדי לציין רק כמה דוגמאות. בפוסט זה בבלוג תלמדו כיצד להפעיל את היישומים שלכם עם יכולות התמלול של Amazon באופן שיענה על דרישות האבטחה שלכם.

חלק מהלקוחות מפקידים בידי Amazon Transcribe נתונים חסויים וקנייניים לעסק שלהם. במקרים אחרים, תוכן אודיו המעובד על ידי Amazon Transcribe עשוי להכיל נתונים רגישים שיש להגן עליהם כדי לעמוד בחוקים ובתקנות המקומיים. דוגמאות למידע כזה הן מידע אישי מזהה (PII), מידע בריאותי אישי (PHI) ונתוני תעשיית כרטיסי תשלום (PCI). בחלקים הבאים של הבלוג, אנו מכסים מנגנונים שונים שיש לאמזון Transcribe כדי להגן על נתוני לקוחות הן במעבר והן בזמן מנוחה. אנו חולקים את שבעת שיטות האבטחה המומלצות הבאות לבניית יישומים עם Amazon Transcribe שעומדים בדרישות האבטחה והתאימות שלך:

- השתמש בהגנה על נתונים עם Amazon Transcribe

- תקשר דרך נתיב רשת פרטי

- במידת הצורך, בטל נתונים רגישים

- השתמש בתפקידי IAM עבור יישומים ושירותי AWS הדורשים גישת אמזון לתמלול

- השתמש בבקרת גישה מבוססת תגים

- השתמש בכלי ניטור AWS

- אפשר AWS Config

שיטות העבודה המומלצות הבאות הן הנחיות כלליות ואינן מייצגות פתרון אבטחה מלא. מכיוון ששיטות העבודה המומלצות הללו עשויות לא להיות מתאימות או מספיקות עבור הסביבה שלך, השתמש בהן כשיקולים מועילים ולא כמרשמים.

שיטות עבודה מומלצות 1 - השתמש בהגנה על נתונים עם Amazon Transcribe

Amazon Transcribe תואם את מודל אחריות משותפת של AWS, המבדיל את אחריות AWS לאבטחת הענן מאחריות הלקוח לאבטחה בענן.

AWS אחראית להגנה על התשתית הגלובלית שמפעילה את כל ענן AWS. כלקוח, אתה אחראי לשמור על שליטה על התוכן שלך שמתארח בתשתית זו. תוכן זה כולל את משימות תצורת האבטחה ומשימות הניהול עבור שירותי AWS שבהם אתה משתמש. למידע נוסף על פרטיות נתונים, ראה את שאלות נפוצות בנושא פרטיות נתונים.

הגנה על נתונים במעבר

הצפנת נתונים משמשת כדי לוודא שתקשורת הנתונים בין האפליקציה שלך לבין Amazon Transcribe תישאר חסויה. השימוש באלגוריתמים קריפטוגרפיים חזקים מגן על הנתונים בזמן שידורם.

Amazon Transcribe יכול לפעול באחד משני המצבים:

- תמלילים זורמים לאפשר תמלול זרם מדיה בזמן אמת

- עבודות תמלול אצווה לאפשר תמלול של קבצי אודיו באמצעות עבודות אסינכרוניות.

במצב תמלול סטרימינג, יישומי לקוח פותחים חיבור סטרימינג דו-כיווני דרך HTTP/2 או WebSockets. אפליקציה שולחת זרם שמע ל-Amazon Transcribe, והשירות מגיב בזרם טקסט בזמן אמת. חיבורי הזרמת HTTP/2 וגם WebSockets נוצרים באמצעות Transport Layer Security (TLS), שהוא פרוטוקול קריפטוגרפי מקובל. TLS מספק אימות והצפנה של נתונים במעבר באמצעות אישורי AWS. אנו ממליצים להשתמש ב-TLS 1.2 ואילך.

במצב תמלול אצווה, תחילה צריך לשים קובץ שמע ב- שירות אחסון פשוט של אמזון (Amazon S3) דְלִי. לאחר מכן, עבודת תמלול אצווה המתייחסת ל-S3 URI של קובץ זה נוצרת ב-Amazon Transcribe. גם Amazon Transcribe במצב אצווה וגם Amazon S3 משתמשים ב-HTTP/1.1 על TLS כדי להגן על נתונים במעבר.

כל הבקשות לתמלול של Amazon דרך HTTP ו-WebSockets חייבות לעבור אימות באמצעות AWS חתימה גרסה 4. מומלץ להשתמש ב-Signature גרסה 4 כדי לאמת בקשות HTTP גם לאמזון S3, אם כי אימות עם ישן יותר גרסה 2 של חתימה אפשרי גם באזורי AWS מסוימים. לאפליקציות חייבות להיות אישורים חוקיים כדי לחתום על בקשות API לשירותי AWS.

הגנה על נתונים במנוחה

Amazon Transcribe במצב אצווה משתמש בדלי S3 כדי לאחסן גם את קובץ האודיו הקלט וגם את קובץ תמלול הפלט. לקוחות משתמשים בדלי S3 לאחסון קובץ האודיו הקלט, ומומלץ מאוד לאפשר הצפנה בדלי זה. Amazon Transcribe תומך בשיטות ההצפנה הבאות של S3:

שתי השיטות מצפינות את נתוני הלקוח כפי שהם נכתבים לדיסקים ומפענחות אותם כאשר אתה ניגש אליהם באמצעות אחד מצופי הבלוק החזקים ביותר הזמינים: 256-bit Advanced Encryption Standard (AES-256) GCM. בעת שימוש ב-SSE-S3, מפתחות ההצפנה מנוהלים ומסובב באופן קבוע על ידי שירות Amazon S3. לאבטחה ותאימות נוספים, SSE-KMS מספקת ללקוחות שליטה על מפתחות הצפנה באמצעות שירות ניהול מפתח AWS (AWS KMS). AWS KMS מעניקה בקרות גישה נוספות מכיוון שאתה צריך הרשאות להשתמש במפתחות ה-KMS המתאימים על מנת להצפין ולפענח אובייקטים בדלי S3 המוגדרים עם SSE-KMS. כמו כן, SSE-KMS מספקת ללקוחות יכולת מסלול ביקורת השומרת תיעוד של מי השתמש במפתחות ה-KMS שלך ומתי.

ניתן לאחסן את תמלול הפלט באותו דלי S3 או אחר בבעלות הלקוח. במקרה זה, חלות אותן אפשרויות הצפנה SSE-S3 ו-SSE-KMS. אפשרות נוספת עבור פלט של Amazon Transcribe במצב אצווה היא שימוש בדלי S3 מנוהל שירות. לאחר מכן נתוני הפלט מוכנסים לדלי S3 מאובטח המנוהל על ידי שירות התמלול של Amazon, ומספקת לך URI זמני שניתן להשתמש בו כדי להוריד את התמליל שלך.

Amazon Transcribe משתמש במוצפן Amazon Elastic Block Store (Amazon EBS) נפחים לאחסון זמני של נתוני לקוחות במהלך עיבוד מדיה. נתוני הלקוח מנוקים הן למקרים שלמים והן למקרי כשל.

שיטות עבודה מומלצות 2 - תקשר דרך נתיב רשת פרטי

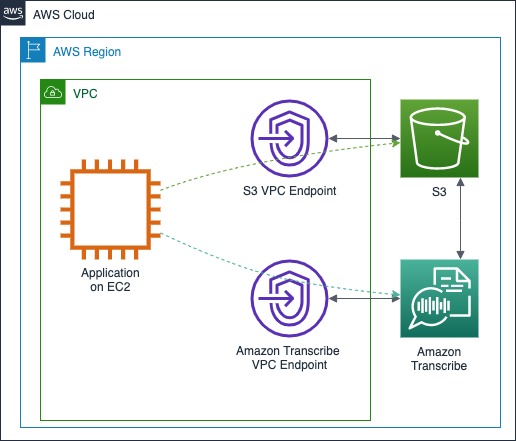

לקוחות רבים מסתמכים על הצפנה במעבר כדי לתקשר בצורה מאובטחת עם Amazon Transcribe דרך האינטרנט. עם זאת, עבור יישומים מסוימים, ייתכן שהצפנת נתונים במעבר לא תספיק כדי לעמוד בדרישות האבטחה. במקרים מסוימים, נתונים נדרשים כדי לא לחצות רשתות ציבוריות כגון האינטרנט. כמו כן, ייתכן שתהיה דרישה לפריסת האפליקציה בסביבה פרטית שאינה מחוברת לאינטרנט. כדי לעמוד בדרישות אלה, השתמש ממשק נקודות קצה VPC מופעל על ידי AWS PrivateLink.

התרשים הארכיטקטוני הבא מדגים מקרה שימוש שבו יישום נפרס על אמזון. למופע EC2 שמריץ את האפליקציה אין גישה לאינטרנט והוא מתקשר עם Amazon Transcribe ו-Amazon S3 באמצעות נקודות קצה של ממשק VPC.

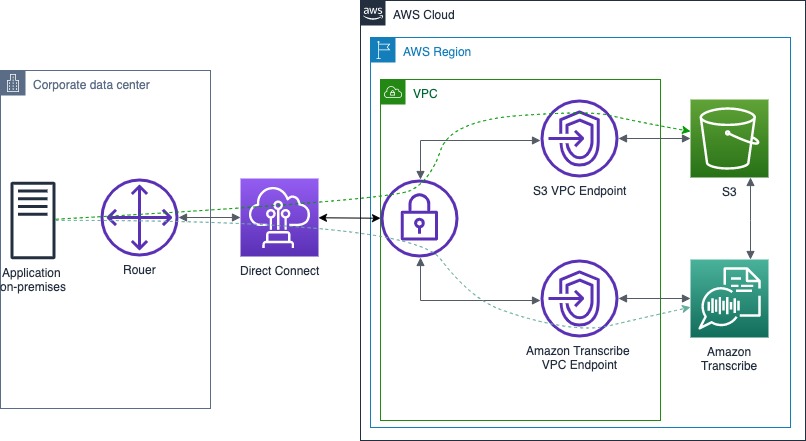

בתרחישים מסוימים, האפליקציה שמתקשרת עם Amazon Transcribe עשויה להיפרס במרכז נתונים מקומי. ייתכנו דרישות אבטחה או תאימות נוספות המחייבות שהנתונים שהוחלפו עם Amazon Transcribe לא חייבים להעביר רשתות ציבוריות כמו האינטרנט. במקרה זה, קישוריות פרטית באמצעות חיבור ישיר יכול לשמש. התרשים הבא מציג ארכיטקטורה המאפשרת לאפליקציה מקומית לתקשר עם Amazon Transcribe ללא כל קישוריות לאינטרנט.

שיטות עבודה מומלצות 3 - סגור נתונים רגישים במידת הצורך

מקרי שימוש מסוימים וסביבות רגולטוריות עשויות לדרוש הסרה של נתונים רגישים מתמלילים וקובצי שמע. Amazon Transcribe תומכת בזיהוי ובעיבוד מידע אישי מזהה (PII) כגון שמות, כתובות, מספרי תעודת זהות וכן הלאה. ניתן להשתמש ביכולת זו כדי לאפשר ללקוחות להשיג תאימות של תעשיית כרטיסי התשלום (PCI) על ידי עריכת PII כגון מספר כרטיס אשראי או חיוב, תאריך תפוגה וקוד אימות כרטיס תלת ספרתי (CVV). תמלילים עם מידע מודפס יוחלפו ב-PII במצייני מיקום בסוגריים מרובעים המציינים איזה סוג של PII נכתב. תעתיקי סטרימינג תומכים ביכולת הנוספת לזהות PII בלבד ולתייג אותו ללא עריכה. סוגי ה-PII שנכתבו על ידי Amazon Transcribe משתנים בין תמלול אצווה לתמלול סטרימינג. מתייחס עיבוד PII בעבודת האצווה שלך ו עיבוד או זיהוי PII בזרם בזמן אמת לקבלת פרטים נוספים.

המתמחה Amazon Transcribe Call Analytics לממשקי API יש יכולת מובנית לעיבוד PII הן בתמלולי טקסט והן בקבצי אודיו. API זה משתמש במודלים מיוחדים של דיבור לטקסט ועיבוד שפה טבעית (NLP) שהוכשרו במיוחד להבנת שירות לקוחות ושיחות מכירה. למקרי שימוש אחרים, אתה יכול להשתמש פיתרון זה כדי לבטל PII מקובצי אודיו עם Amazon Transcribe.

שיטות עבודה מומלצות נוספות לאבטחה של Amazon Transcribe

תרגול מומלץ 4 - השתמש תפקידי IAM עבור יישומים ושירותי AWS הדורשים גישת אמזון לתמלול. כאשר אתה משתמש בתפקיד, אתה לא צריך להפיץ אישורים לטווח ארוך, כגון סיסמאות או מפתחות גישה, למופע EC2 או לשירות AWS. תפקידי IAM יכולים לספק הרשאות זמניות שבהן יישומים יכולים להשתמש כשהם מגישים בקשות למשאבי AWS.

שיטות עבודה מומלצות 5 - השתמש בקרת גישה מבוססת תגים. אתה יכול להשתמש בתגים כדי לשלוט בגישה בתוך חשבונות AWS שלך. ב-Amazon Transcribe, ניתן להוסיף תגים לעבודות תמלול, אוצר מילים מותאמים אישית, מסנני אוצר מילים מותאמים אישית ומודלים של שפה מותאמים אישית.

שיטות עבודה מומלצות 6 - השתמש בכלי ניטור AWS. ניטור הוא חלק חשוב בשמירה על האמינות, האבטחה, הזמינות והביצועים של Amazon Transcribe ופתרונות ה-AWS שלך. אתה יכול לפקח על Amazon Transcribe באמצעות AWS CloudTrail ו אמזון CloudWatch.

שיטות עבודה מומלצות 7 - אפשר תצורת AWS. AWS Config מאפשרת לך להעריך, לבקר ולהעריך את התצורות של משאבי ה-AWS שלך. באמצעות AWS Config, אתה יכול לסקור שינויים בתצורות וביחסים בין משאבי AWS, לחקור היסטוריות מפורטות של תצורת משאבים ולקבוע את התאימות הכוללת שלך לתצורות המצוינות בהנחיות הפנימיות שלך. זה יכול לעזור לך לפשט את ביקורת התאימות, ניתוח אבטחה, ניהול שינויים ופתרון בעיות תפעוליות.

אימות תאימות עבור Amazon Transcribe

אפליקציות שאתה בונה על AWS עשויות להיות כפופות לתוכניות תאימות, כגון SOC, PCI, FedRAMP ו-HIPAA. AWS משתמשת במבקרים של צד שלישי כדי להעריך את השירותים שלה לעמידה בתוכניות שונות. חפץ AWS מאפשר לך להוריד דוחות ביקורת של צד שלישי.

כדי לברר אם שירות AWS נמצא בהיקף של תוכניות תאימות ספציפיות, עיין ב שירותי AWS בהיקף לפי תוכנית תאימות. למידע ומשאבים נוספים ש-AWS מספקת כדי לעזור ללקוחות עם תאימות, עיין ב אימות תאימות עבור Amazon Transcribe ו משאבי תאימות של AWS.

סיכום

בפוסט זה, למדת על מנגנוני אבטחה שונים, שיטות עבודה מומלצות ודפוסים ארכיטקטוניים הזמינים עבורך לבניית יישומים מאובטחים עם Amazon Transcribe. אתה יכול להגן על הנתונים הרגישים שלך הן במעבר והן במנוחה עם הצפנה חזקה. ניתן להשתמש בעריכת PII כדי לאפשר הסרה של מידע אישי מהתמלילים שלך אם אינך רוצה לעבד ולאחסן אותו. נקודות קצה VPC ו- Direct Connect מאפשרים לך ליצור קישוריות פרטית בין האפליקציה שלך לשירות התמלול של Amazon. סיפקנו גם הפניות שיעזרו לך לאמת תאימות של היישום שלך באמצעות Amazon Transcribe עם תוכניות כגון SOC, PCI, FedRAMP ו-HIPAA.

כשלבים הבאים, בדוק תחילת העבודה עם Amazon Transcribe כדי להתחיל להשתמש בשירות במהירות. מתייחס תיעוד אמזון תמלול לצלול עמוק יותר לתוך פרטי השירות. ותעקוב אמזון תמלול בבלוג של AWS Machine Learning כדי להתעדכן ביכולות חדשות ובמקרי שימוש עבור Amazon Transcribe.

על המחבר

אלכס בולטקין הוא אדריכל פתרונות ב-AWS. הוא נהנה לעזור לספקי שירותי תקשורת לבנות פתרונות חדשניים ב-AWS שמגדירים מחדש את תעשיית הטלקום. הוא נלהב לעבוד עם לקוחות על הכנסת הכוח של שירותי AI של AWS ליישומים שלהם. אלכס ממוקם באזור המטרופולין של דנבר ואוהב לטייל, לעשות סקי וסנובורד.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- PlatoData.Network Vertical Generative Ai. העצים את עצמך. גישה כאן.

- PlatoAiStream. Web3 Intelligence. הידע מוגבר. גישה כאן.

- PlatoESG. פחמן, קלינטק, אנרגיה, סביבה, שמש, ניהול פסולת. גישה כאן.

- PlatoHealth. מודיעין ביוטכנולוגיה וניסויים קליניים. גישה כאן.

- מקור: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/

- :יש ל

- :הוא

- :לֹא

- :איפה

- $ למעלה

- 1

- 100

- 7

- a

- אודות

- מקובל

- גישה

- חשבונות

- להשיג

- הוסיף

- נוסף

- מידע נוסף

- כתובות

- מתקדם

- נגד

- AI

- שירותי AI

- alex

- אלגוריתמים

- תעשיות

- להתיר

- מאפשר

- גם

- למרות

- אמזון בעברית

- אמזון תעתיק

- אמזון שירותי אינטרנט

- an

- אנליזה

- ו

- אחר

- כל

- API

- בקשה

- יישומים

- החל

- מתאים

- אדריכלי

- ארכיטקטורה

- ARE

- AREA

- AS

- לְהַעֲרִיך

- At

- אודיו

- בדיקה

- ביקורת

- רואי חשבון

- לאמת

- מאומת

- אימות

- מכני עם סלילה אוטומטית

- זמינות

- זמין

- AWS

- למידת מכונות AWS

- מבוסס

- BE

- כי

- להיות

- הטוב ביותר

- שיטות עבודה מומלצות

- בֵּין

- דו כיוונית

- לחסום

- בלוג

- שניהם

- מביאים

- לִבנוֹת

- בִּניָן

- מובנה

- עסקים

- by

- שיחה

- שיחות

- CAN

- יכולות

- יכולת

- כרטיס

- אשר

- מקרה

- מקרים

- מרכז

- תעודות

- שינוי

- שינויים

- לבדוק

- לקוחות

- ענן

- קוד

- להעביר

- תקשורת

- תקשורת

- להשלים

- הענות

- להיענות

- כנס

- סודי

- תְצוּרָה

- מוגדר

- לְחַבֵּר

- מחובר

- הקשר

- חיבורי

- קישוריות

- שיקולים

- להכיל

- תוכן

- לִשְׁלוֹט

- בקרות

- להמיר

- משותף

- לכסות

- נוצר

- אישורים

- אשראי

- קריפטוגרפי

- מנהג

- לקוח

- נתוני לקוחות

- שירות לקוחות

- לקוחות

- סייפרים

- נתונים

- מרכז נתונים

- פרטיות מידע

- הגנה על נתונים

- תַאֲרִיך

- חיוב

- כרטיס חיוב

- פענוח

- עמוק יותר

- מדגים

- דנבר

- פרס

- מְפוֹרָט

- פרטים

- לקבוע

- תרשים

- אחר

- ישיר

- לְהָפִיץ

- צלילה

- do

- עושה

- לא

- להורדה

- בְּמַהֲלָך

- או

- לאפשר

- מאפשר

- להצפין

- מוצפן

- הצף

- סביבה

- סביבות

- להקים

- נוסד

- להעריך

- דוגמאות

- החליפו

- תפוגה

- כשלון

- מעטים

- שלח

- קבצים

- מסננים

- ראשון

- לעקוב

- הבא

- בעד

- החל מ-

- כללי

- דור

- נותן

- גלוֹבָּלִי

- הנחיות

- יש

- he

- בְּרִיאוּת

- מידע בריא

- לעזור

- מועיל

- עזרה

- מאוד

- טיול

- היסטוריות

- אירח

- איך

- איך

- אולם

- HTML

- http

- HTTPS

- ניתן לזיהוי

- הזדהות

- לזהות

- זיהוי

- if

- תמונה

- חשוב

- in

- באחר

- כולל

- המציין

- תעשייה

- מידע

- תשתית

- חדשני

- קלט

- בתוך

- למשל

- מִמְשָׁק

- פנימי

- אינטרנט

- אל תוך

- לחקור

- IT

- שֶׁלָה

- עבודה

- מקומות תעסוקה

- jpg

- רק

- שמור

- שומר

- מפתח

- מפתחות

- תווית

- שפה

- מאוחר יותר

- חוקים

- החוקים והתקנות

- שכבה

- לִלמוֹד

- למד

- למידה

- אוהב

- לחיות

- מקומי

- לטווח ארוך

- מכונה

- למידת מכונה

- שמירה

- לעשות

- הצליח

- ניהול

- מנדט

- מאי..

- מנגנוני

- מדיה

- לִפְגוֹשׁ

- פוגשת

- הודעות

- שיטות

- יכול

- מצב

- מודלים

- מצבי

- ניטור

- יותר

- ריבוי מפלגות

- צריך

- שם

- שמות

- טבעי

- עיבוד שפה טבעית

- צרכי

- רשת

- רשתות

- חדש

- הבא

- NLP

- מספר

- מספרים

- אובייקטים

- of

- מבוגר

- on

- ONE

- רק

- לפתוח

- להפעיל

- מבצעי

- אפשרות

- אפשרויות

- or

- להזמין

- אחר

- הַחוּצָה

- תפוקה

- יותר

- מקיף

- חלק

- לוהט

- סיסמאות

- דפוסי

- תשלום

- כרטיס תשלום

- ביצועים

- הרשאות

- אישי

- אישית

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- דיוקן

- אפשרי

- הודעה

- כּוֹחַ

- מופעל

- תרגול

- פרקטיקות

- פְּרָטִיוּת

- פְּרָטִי

- תהליך

- מעובד

- תהליך

- תוכניות

- קניינית

- להגן

- מוּגָן

- אבטחה

- .

- מגן

- פרוטוקול

- ובלבד

- ספקים

- מספק

- ציבורי

- גם

- מהירות

- במקום

- ממשי

- זמן אמת

- הכרה

- להמליץ

- מוּמלָץ

- מוקלט

- רשום

- redacted

- הגדרה מחודשת

- להתייחס

- אזכור

- התייחסות

- באזור

- אזורים

- באופן קבוע

- תקנון

- רגולטורים

- מערכות יחסים

- אמינות

- לסמוך

- שְׂרִידִים

- הסרה

- החליף

- לייצג

- בקשות

- לדרוש

- נדרש

- דרישה

- דרישות

- משאב

- משאבים

- אחריות

- אחראי

- REST

- סקירה

- תפקיד

- תפקידים

- ריצה

- פועל

- מכירות

- אותו

- תרחישים

- היקף

- סעיפים

- לבטח

- מאובטח

- אבטחה

- לִרְאוֹת

- שולח

- רגיש

- שרת

- שרות

- ספקי שירות

- שירותים

- שבע

- שיתוף

- משותף

- הופעות

- סִימָן

- חֲתִימָה

- פָּשׁוּט

- לפשט

- So

- חֶברָתִי

- פִּתָרוֹן

- פתרונות

- כמה

- מיוחד

- ספציפי

- במיוחד

- מפורט

- נאום

- זיהוי דיבור

- דיבור-לטקסט

- מרובע

- תֶקֶן

- התחלה

- החל

- צעדים

- אחסון

- חנות

- מאוחסן

- זרם

- נהירה

- חזק

- החזק ביותר

- נושא

- כזה

- מספיק

- לספק

- תמיכה

- תומך

- בטוח

- משימות

- טכנולוגיות

- טלקום

- זמני

- טֶקסט

- מֵאֲשֶׁר

- זֶה

- השמיים

- שֶׁלָהֶם

- אותם

- אז

- שם.

- אלה

- הֵם

- צד שלישי

- זֶה

- זמן

- ל

- שובל

- מְאוּמָן

- תמליל

- מעבר

- להעביר

- לַחֲצוֹת

- שתיים

- סוג

- סוגים

- להבין

- להשתמש

- במקרה להשתמש

- מְשׁוּמָשׁ

- שימושים

- באמצעות

- תקף

- לְאַמֵת

- אימות

- שונים

- לְהִשְׁתַנוֹת

- אימות

- גרסה

- באמצעות

- וידאו

- כרכים

- רוצה

- היה

- דֶרֶך..

- we

- אינטרנט

- שירותי אינטרנט

- טוֹב

- מה

- מתי

- אשר

- בזמן

- מי

- באופן נרחב

- יצטרך

- עם

- בתוך

- לְלֹא

- עובד

- כתוב

- אתה

- זפירנט