Steklov Mathematisch Instituut van RAS, Steklov International Mathematical Center, Moskou 119991, Rusland

Afdeling Wiskunde en NTI Center for Quantum Communications, National University of Science and Technology MISIS, Moskou 119049, Rusland

QRate, Skolkovo, Moskou 143025, Rusland

Vind je dit artikel interessant of wil je het bespreken? Scite of laat een reactie achter op SciRate.

Abstract

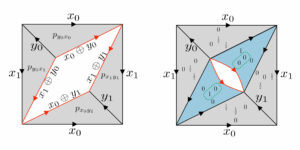

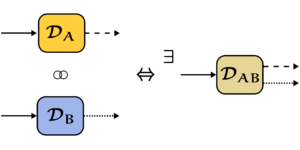

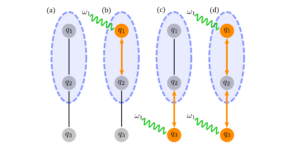

Mismatch tussen detectie en efficiëntie is een veelvoorkomend probleem in praktische QKD-systemen (Quantum Key Distribution). Huidige beveiligingsbewijzen van QKD met detectie-efficiëntie-mismatch berusten ofwel op de aanname van de lichtbron met één foton aan de kant van de zender of op de aanname van de invoer met één foton aan de kant van de ontvanger. Deze aannames leggen beperkingen op aan de klasse van mogelijke afluisterstrategieën. Hier presenteren we een rigoureus beveiligingsbewijs zonder deze aannames en lossen we dus dit belangrijke probleem op en bewijzen we de beveiliging van QKD met detectie-efficiëntie-mismatch tegen algemene aanvallen (in het asymptotische regime). In het bijzonder passen we de lokaasstatusmethode aan in het geval van een mismatch tussen detectie en efficiëntie.

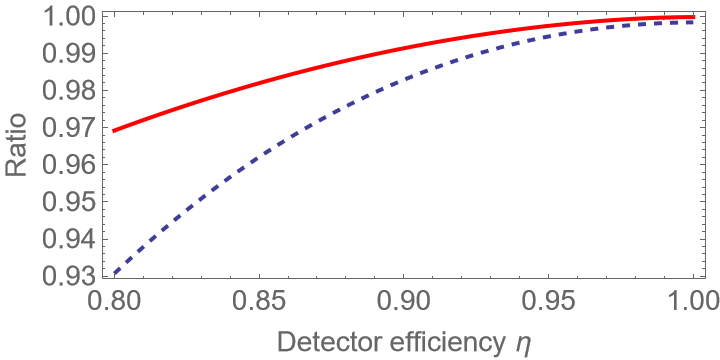

Uitgelichte afbeelding: Verlaging van de geheime sleutelsnelheid in het geval van detectie-efficiëntie-mismatch ten opzichte van het geval van geen-mismatch: de verhouding van de geheime sleutelsnelheid in het geval van niet-overeenstemming met de detectorefficiënties 1 en $eta$ tot de geheime sleutelsnelheid in het geval zonder mismatch met beide efficiënties gelijk aan $(1+eta)/2$. Ononderbroken lijn: geen fouten $Q=0$, stippellijn: relatief hoog foutenpercentage $Q=0.09$ (dichtbij de kritieke waarde voor het geval van perfecte detectie $Qongeveer 0.11$). Als de mismatch klein is, is de afname van de geheime sleutelsnelheid relatief klein, zelfs voor hoge foutenpercentages.

Populaire samenvatting

Beveiligingsbewijzen die rekening houden met bepaalde imperfecties van hardwareapparaten zijn echter nog steeds een uitdaging. Een van die onvolkomenheden is de zogenaamde detectie-efficiëntie-mismatch, waarbij twee enkel-fotondetectoren verschillende kwantumefficiënties hebben, dwz verschillende kansen op fotondetectie. Met een dergelijk probleem moet rekening worden gehouden, omdat het praktisch onmogelijk is om twee absoluut identieke detectoren te maken.

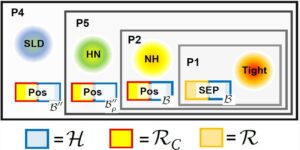

Wiskundig gezien is beveiligingsbewijs voor QKD met detectie-efficiëntie-mismatch voor het algemene geval een uitdaging omdat de Hilbertruimte waarmee we te maken hebben oneindig-dimensionaal is (een reductie tot een eindig-dimensionale ruimte die mogelijk is voor het geval van identieke detectoren werkt hier niet ). Dus fundamenteel nieuwe benaderingen om te bewijzen dat de beveiliging nodig was. De belangrijkste nieuwe methode die in dit werk wordt voorgesteld, is een analytische grens van het aantal multifoton-detectiegebeurtenissen met behulp van de entropische onzekerheidsrelaties. Dit stelt ons in staat om het probleem terug te brengen tot een eindig-dimensionale. Voor de analytische oplossing van het eindig-dimensionale probleem (dat nog steeds niet-triviaal is), stellen we voor om symmetrieën van het probleem te gebruiken.

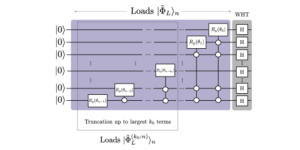

In dit artikel bewijzen we dus de beveiliging van het BB84-protocol met mismatch tussen detectie-efficiëntie en leiden we in dit geval analytisch grenzen af voor de geheime sleutelsnelheid. Ook passen we de decoy state methode aan voor het geval van detectie-efficiëntie mismatch.

► BibTeX-gegevens

► Referenties

[1] CH Bennett en G. Brassard, Quantumcryptography: Public key distribution and coin tossing, in Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, India (IEEE, New York, 1984), p. 175.

[2] D. Mayers, Quantum-sleuteldistributie en string-onbewuste overdracht in kanalen met ruis, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

[3] D. Mayers, Onvoorwaardelijke beveiliging in kwantumcryptografie, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

[4] PW Shor en J. Preskill, eenvoudig bewijs van beveiliging van het BB84 kwantumsleuteldistributieprotocol, Phys. Eerwaarde Lett. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

[5] R. Renner, Beveiliging van kwantumsleuteldistributie, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

[6] M. Koashi, eenvoudig beveiligingsbewijs van kwantumsleuteldistributie op basis van complementariteit, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] M. Tomamichel, CCW Lim, N. Gisin en R. Renner, Strakke eindige-sleutelanalyse voor kwantumcryptografie, Nat. gemeenschappelijk. 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

[8] M. Tomamichel en A. Leverrier, Een grotendeels op zichzelf staand en volledig beveiligingsbewijs voor kwantumsleuteldistributie, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin, G. Ribordy, W. Tittel, en H. Zbinden, Quantum cryptografie, Rev. Mod. Phys. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

[10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus en M. Peev, Quantum cryptografie, Rev. Mod. Fysiek. 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[11] E. Diamanti, H.-K. Lo, B. Qi en Z. Yuan, praktische uitdagingen bij de distributie van kwantumsleutels, npj Quant. Inf. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

[12] F. Xu, X. Ma, Q. Zhang, H.-K. Lo, en J.-W. Pan, veilige kwantumsleuteldistributie met realistische apparaten, Rev. Mod. Fysiek. 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

[13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt en G. Leuchs, Aanvallen op praktische kwantumsleuteldistributiesystemen (en hoe deze te voorkomen), Contemporary Physics 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

[14] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo, en X. Ma, Beveiligingsbewijs van kwantumsleuteldistributie met mismatch in detectie-efficiëntie, Quant. Inf. Bereken. 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm id = 2021256.2021264

[15] L. Lydersen en J. Skaar, Beveiliging van kwantumsleuteldistributie met bit- en basisafhankelijke detectorfouten, Quant. Inf. Bereken. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[16] A. Winick, N. Lütkenhaus en PJ Coles, Betrouwbare numerieke sleuteltarieven voor kwantumsleuteldistributie, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[17] MK Bochkov en AS Trushechkin, Beveiliging van kwantumsleuteldistributie met detectie-efficiëntie-mismatch in het geval van één foton: strakke grenzen, Phys. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

[18] J. Ma, Y. Zhou, X. Yuan en X. Ma, operationele interpretatie van coherentie in kwantumsleuteldistributie, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

[19] NJ Beaudry, T. Moroder en N. Lütkenhaus, Squashing-modellen voor optische metingen in kwantumcommunicatie, Phys. Eerwaarde Lett. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

[20] T. Tsurumaru en K. Tamaki, Beveiligingsbewijs voor quantum-key-distributiesystemen met drempeldetectoren, Phys. Rev. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

[21] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder en N. Lütkenhaus, Squashing-model voor detectoren en toepassingen voor quantum-key-distributieprotocollen, Phys. Rev A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

[22] Y. Zhang, PJ Coles, A. Winick, J. Lin en N. Lütkenhaus, Beveiligingsbewijs van praktische kwantumsleuteldistributie met mismatch tussen detectie en efficiëntie, Phys. Ds. Res. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[23] M. Dušek, M. Jahma en N. Lütkenhaus, Ondubbelzinnige staatsdiscriminatie in kwantumcryptografie met zwakke coherente toestanden, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

[24] N. Lütkenhaus en M. Jahma, Kwantumsleuteldistributie met realistische toestanden: fotongetalstatistieken in de fotongetalsplitsingsaanval, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] H.-K. Lo, X. Ma en K. Chen, Decoy state quantum key distribution, Phys. Eerwaarde Lett. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

[26] X.-B. Wang, De aanval op het splitsen van fotonen in praktische kwantumcryptografie verslaan, Phys. Eerwaarde Lett. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

[27] X. Ma, B. Qi, Y. Zhao en H.-K. Lo, Praktische lokstatus voor kwantumsleuteldistributie, Phys. Rev. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

[28] Z. Zhang, Q. Zhao, M. Razavi en X. Ma, Verbeterde key-rate-grenzen voor praktische kwantumsleutel-distributiesystemen in decoy-state, Phys. Rev A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

[29] AS Trushechkin, EO Kiktenko en AK Fedorov, Praktische problemen in kwantumsleuteldistributie in lokaastoestand op basis van de centrale limietstelling, Phys. Rev A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

[30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone en P. Villoresi, eenvoudige kwantumsleuteldistributie met qubit-gebaseerde synchronisatie en een zelfcompenserende polarisatie-encoder, Optica 8, 284–290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

[31] Y. Zhang en N. Lütkenhaus, Verstrengelingsverificatie met mismatch tussen detectie en efficiëntie, Phys. Rev A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

[32] F. Dupuis, O. Fawzi en R. Renner, Entropy-accumulatie, Comm. Wiskunde. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis en O. Fawzi, Entropy-accumulatie met verbeterde tweede-orde term, IEEE Trans. Inf. Theorie 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

[34] T. Metger en R. Renner, Beveiliging van kwantumsleuteldistributie van gegeneraliseerde entropie-accumulatie, arXiv: 2203.04993 (2022).

arXiv: 2203.04993

[35] AS Holevo, kwantumsystemen, kanalen, informatie. Een wiskundige inleiding (De Gruyter, Berlijn, 2012).

[36] CHF Fung, X. Ma en HF Chau, Praktische problemen bij nabewerking van kwantumsleuteldistributie, Phys. Rev. A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[37] I. Devetak en A. Winter, destillatie van geheime sleutel en verstrengeling van kwantumtoestanden, Proc. R Soc. Londen, ser. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[38] CH Bennett, G. Brassard en ND Mermin, kwantumcryptografie zonder de stelling van Bell, Phys. Eerwaarde Lett. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

[39] M. Curty, M. Lewenstein en N. Lütkenhaus, verstrengeling als voorwaarde voor veilige kwantumsleuteldistributie, Phys. Eerwaarde Lett. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

[40] A. Ferenczi en N. Lütkenhaus, Symmetrieën in kwantumsleuteldistributie en het verband tussen optimale aanvallen en optimaal klonen, Phys. Rev A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

[41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin en AK Fedorov, Symmetrische blinde informatie-afstemming voor kwantumsleuteldistributie, Phys. Rev. toegepast 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[42] EO Kiktenko, AS Trushechkin en AK Fedorov, Symmetrische blinde informatie-afstemming en op hash-functies gebaseerde verificatie voor kwantumsleuteldistributie, Lobachevskii J. Math. 39 (992).

https: / / doi.org/ 10.1134 / S1995080218070107

[43] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev en AK Fedorov, Foutschatting in de informatieafstemmingsfase van kwantumsleuteldistributie, J. Russ. laser res. 39, 558 (2018).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

[44] D. Gottesman, H.-K. Lo, N. Lütkenhaus en J. Preskill, Beveiliging van kwantumsleuteldistributie met imperfecte apparaten, Quant. Inf. Bereken. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[45] M. Berta, M. Christandl, R. Colbeck, JM Renes en R. Renner, Het onzekerheidsprincipe in aanwezigheid van kwantumgeheugen, Nature Phys. 6, 659 (2010).

https: / / doi.org/ 10.1038 / NPHYS1734

[46] PJ Coles, L. Yu, V Gheorghiu en RB Griffiths, Informatietheoretische behandeling van tripartiete systemen en kwantumkanalen, Phys. Rev A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

[47] PJ Coles, EM Metodiev en N. Lütkenhaus, Numerieke benadering voor ongestructureerde distributie van kwantumsleutels, Nat. gemeenschappelijk. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

[48] Y. Zhao, CHF Fung, B. Qi, C. Chen en H.-K. Lo, Quantum-hacking: experimentele demonstratie van time-shift-aanval tegen praktische quantum-key-distributiesystemen, Phys. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[49] A. Müller-Hermes en D. Reeb, Monotonicity of the quantum relative entropy under positive maps, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen en JBM Uffink, Gegeneraliseerde entropische onzekerheidsrelaties, Phys. Eerwaarde Lett. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

[51] S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus en V. Makarov, Beveiligingslek in kwantumsleuteldistributie in vrije ruimte als gevolg van mismatch van detector-efficiëntie in ruimtelijke modus, Phys. Rev A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

[52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi en P. Wallden, Vooruitgang in kwantumcryptografie, Adv. Opt. Foton. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent en D. Pitalúa-García, Multiphoton en zijkanaalaanvallen in wantrouwende kwantumcryptografie, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

Geciteerd door

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman en Rajkumar Buyya, "Quantum Computing: A Taxonomy, Systematic Review and Future Directions", arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent en Damián Pitalúa-García, "Multiphoton and Side-Channel Attacks in Wanttrustful Quantum Cryptography", PRX Quantum 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin en Norbert Lütkenhaus, "Beveiligingsbewijs van praktische kwantumsleuteldistributie met detectie-efficiëntiemismatch", Physical Review Onderzoek 3 1, 013076 (2021).

Bovenstaande citaten zijn afkomstig van SAO / NASA ADS (laatst bijgewerkt met succes 2022-07-22 09:35:20). De lijst is mogelijk onvolledig omdat niet alle uitgevers geschikte en volledige citatiegegevens verstrekken.

Kon niet ophalen Door Crossref geciteerde gegevens tijdens laatste poging 2022-07-22 09:35:19: kon niet geciteerde gegevens voor 10.22331 / q-2022-07-22-771 niet ophalen van Crossref. Dit is normaal als de DOI recent is geregistreerd.

Dit artikel is gepubliceerd in Quantum onder de Creative Commons Naamsvermelding 4.0 Internationaal (CC BY 4.0) licentie. Het auteursrecht blijft berusten bij de oorspronkelijke houders van auteursrechten, zoals de auteurs of hun instellingen.