Leestijd: 9 minuten

Veel Web3-adoptie wordt tegenwoordig gezocht door Web2-bedrijven die native web3-functies willen toevoegen aan hun bestaande producten. Maar wacht, wat brengt de web3-revolutie met zich mee?

Laten we, om de vitaliteit van Web3 te begrijpen, de voortgang volgen die door de jaren heen is bereikt door webiteraties.

Web1 – in de volksmond aangeduid als een statisch web, vergemakkelijkt de interactie niet, maar bedrijven hebben statische pagina's gemaakt voor inhoudsconsumptie. Daarna evolueerde de Web2, die ruimte bood voor de interactie van gebruikers met de vrijheid om inhoud toe te voegen en te creëren op webplatforms.

De volgende fase van rijping is waar de controle over de gegevens wordt overgedragen aan gebruikers, zonder dat gecentraliseerde partijen de gebruikersinformatie onder de knie hebben. Dat markeert het begin van web3!

Het is de moeite waard om even naar de beveiligingstransformaties te kijken om de infrastructuur van de verschillende webversies beter te begrijpen.

Web1 gebruikte een Secure Socket Layer (SSL) om veilige communicatie tussen browsers en servers tot stand te brengen. Web2-tussenpersonen zoals Google, Facebook, enz., die toegang hadden tot de gebruikersinformatie, adopteerden Transport Layer Security (TLS).

Terwijl de beveiliging van Web3 niet afhankelijk is van databaselagen, maar de slimme contracten gebruikt om de logica en status van de uitvoering te beheren. Door de gegevenscontrole in handen van de gebruiker te leggen, kwam decentralisatie in het spel, waardoor een geheel nieuw niveau van beveiligingswijzigingen nodig was.

Dit is het moment waarop de nadruk verschuift van Web2 naar Web3. Dit vereist de noodzaak om een uitgebreide beveiligingsanalyse uit te voeren van het bestaande Web2 internet versus nieuw gevonden web3 voor meer duidelijkheid.

Deze blog wil het beveiligingsgedeelte uitgebreid uitlichten. Laten we gewoon naar binnen gaan!

Cyberbeveiligingsproblemen in Web2

De tweede generatie van het web, die een overgang betekende van statische webpagina's naar het dynamische web, leidde tot open communicatie tussen de webgemeenschappen. Met de improvisaties in de functionaliteit kwamen veel problemen naar boven in Web2.

Hoewel Web3 in alle opzichten ver voor is op web2, is het belangrijk om de web2 beveiliging om te begrijpen hoe soortgelijke aanvallen worden uitgeprobeerd op web3, waardoor beveiligingsinbreuken worden veroorzaakt.

Architecturale lagen van web2-cyberbeveiliging

En daar gaan we dan: de belangrijkste kwetsbaarheden in de beveiliging van Web2.

Gebrek aan authenticatiecontroles: Web2 verdeelt de rechten over de inhoud aan veel gebruikers en niet specifiek aan een geselecteerd aantal geautoriseerde personen. Dit geeft dus een zeer goede kans voor elke minder ervaren gebruiker om het algehele systeem negatief te beïnvloeden.

Een aanvaller kan bijvoorbeeld inloggen op de site en zich vermommen als een geverifieerde gebruiker om valse informatie te plaatsen en niet-authentieke administratieve activiteiten uit te voeren.

Verzoekfraude tussen verschillende sites: De gebruiker bezoekt de website die normaal lijkt, maar waarbinnen de kwaadaardige code ligt die naar een onbedoelde website leidt. Een voorbeeld hiervan is de kwetsbaarheid in Twitter die site-eigenaren de voorkeur gaf om de Twitter-profielen te extraheren van gebruikers die hun website bezoeken.

Phishing is altijd de grootste hoofdpijn en wordt het meest toegepast in web2 en web3, hoewel het aanvalspatroon enigszins kan variëren. Phishing-aanvallen zijn niet afhankelijk van softwarezwakte, maar de aanvallers maken hier misbruik van het gebrek aan gebruikersbewustzijn.

Over het algemeen stuurt de aanvaller een e-mail naar het slachtoffer met het verzoek om gevoelige informatie. Dit leidt ertoe dat het slachtoffer op frauduleuze sites terechtkomt, wat resulteert in effectieve resultaten voor de phishing-aanvallen.

Informatie-integriteit: Het waarborgen van de gegevensintegriteit is een cruciaal element van beveiliging, omdat misleidende informatie een impact heeft die niet minder is dan een hack.

Zo kondigde Wikipedia, de site die door een redelijk aantal mensen wordt gebruikt, ten onrechte de dood van senator Kennedy voortijdig aan. Dit soort onnauwkeurige gegevens zou een grotere verstoring veroorzaken bij het consumeren van authentieke inhoud van internet.

Onvoldoende anti-automatisering: Dankzij de programmeerbare interfaces van Web2 konden hackers aanvallen eenvoudiger automatiseren, zoals de CSRF-aanvallen en het automatisch ophalen van gebruikersinformatie. Informatielekken waarbij gevoelige gegevens onbedoeld op de sites worden gepubliceerd, komen ook veel voor in web2.

Web3 Glazuur

Laten we, na te hebben gekeken naar de Web2-beveiligingsbedreigingen, eens kijken hoe de aanpak van web3 de gegevensgerelateerde hindernissen probeert op te lossen en het internet vooruit helpt in zijn functioneren.

Web3 heeft gebruikers toegang gegeven tot een enorme arena van mogelijkheden om geld te verdienen en te communiceren met hun collega's zonder tussenpersonen. Blockchain-netwerken en slimme contracten zijn verantwoordelijk voor het grootste deel van de decentralisatie die wordt veroorzaakt door de nieuwe fase van de internetrevolutie.

Het wegvallen van het centrale controlepunt in Web3 vernauwt de gekoppelde aanvallen en draagt zo bij aan een grotere veiligheid dan nu het geval is. Een ander voordeel is de verlaging van de kosten door het verminderen van het aandeel dat naar tussenpersonen gaat.

Omdat het peer-to-peer-interactie bevordert, geeft het extra controle over de gegevens die ze willen verzamelen. Ook zijn de gegevens hier versleuteld met het oog op veiligheid en privacy, zodat er geen informatie per ongeluk naar andere partijen wordt gelekt.

Cyberbeveiligingsproblemen in Web3

Web3 is niet langer een vreemd concept, het is al stevig verankerd bij het grote publiek. In sommige landen worden zelfs virtuele valuta ondersteund en uitgegeven door Central Bank Digital Currencies (CBDC).

Blijkbaar betekent de ongebreidelde groei ook nieuwe veiligheidsbedreigingen met zich meebrengen. Laten we de opkomende bedreigingen van Web3 begrijpen.

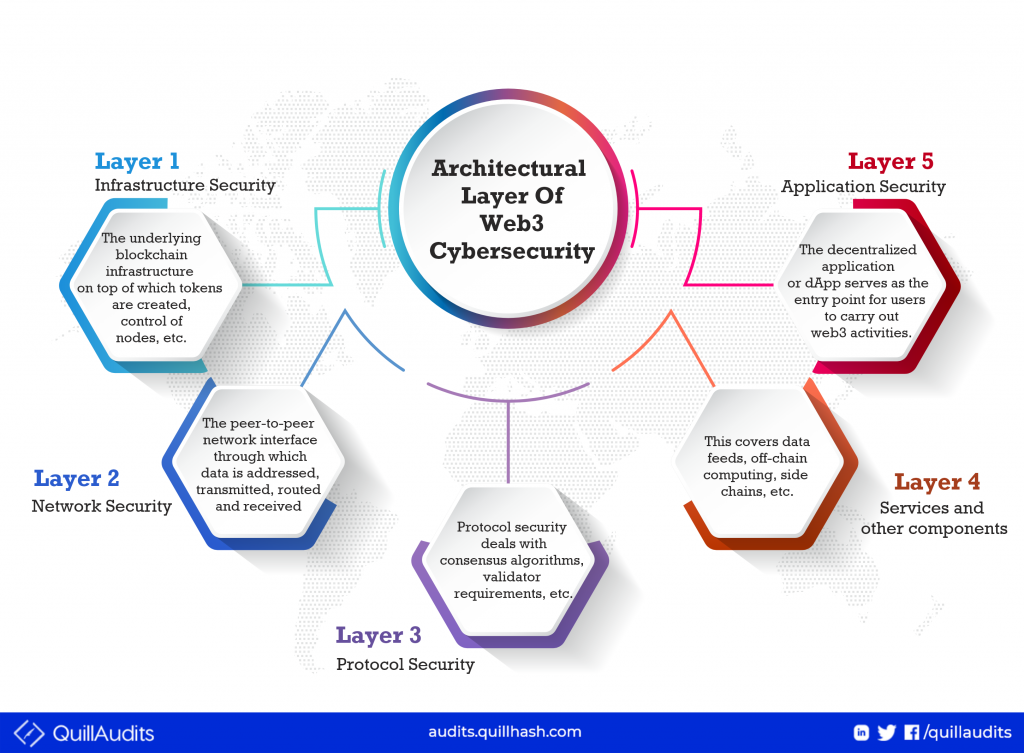

Architecturale laag van web3-cyberbeveiliging

Informatie authenticiteit – Kwestie van vraag

In de gedecentraliseerde datamanagementinfrastructuur blijven de heiligheid en originaliteit van informatie een raadsel. Er is geen verantwoordelijkheid voor de juistheid van de informatie, dus het kan ook de grootste bron van valse informatie zijn.

Blockchain-kwetsbaarheden – onvermijdelijk

De knooppunten besturen blockchain-netwerken. Maar wanneer meer dan 51% van de blockchain wordt gecontroleerd door kwaadwillende actoren, wordt de altijd zo veilige blockchain vatbaar voor manipulatie, wat leidt tot crypto-overvallen en gelddiefstallen.

Phishing-bedreigingen – een altijd groene hack

Zoals we eerder hebben besproken, zijn phishing-bedreigingen niets nieuws, maar hoe het wordt gebruikt in web3 zal waarschijnlijk zware verliezen veroorzaken. Het concept is hetzelfde, waarbij kwaadaardige links naar gebruikers worden verzonden via e-mails en valse aankondigingen met links die zijn gepost op sociale-mediakanalen zoals Discord, Instagram, Twitter, enz.

Hier zijn enkele voorbeelden van phishing-aanvallen. In 2021 werden cryptocurrencies beroofd van 6000 klantaccounts bij Coinbase, $ 1.7 miljoen aan NFT's van OpenSea-gebruikers ging verloren door phishing-aanvallen, profielen van beroemdheden werden gehackt om phishing-links te verspreiden, enzovoort, halen af en toe de krantenkoppen.

Tapijt trekt: Gebeurtenissen van rugtrekkingen zijn nauwer geassocieerd met DeFi-projecten waarbij het ontwikkelingsteam de investeerders plotseling in de steek laat door al zijn liquiditeit op te nemen. Niet veel onderzoeken over het project of de FOMO triggert de investeerders om later in onwettige projecten te investeren om te ontdekken dat hun fondsen binnen enkele ogenblikken zijn verdwenen.

Web3-beveiligingsbedreigingen overgenomen van Web2

Nu we zowel de web2- als de web3-beveiliging hebben aangeroerd, zijn er lessen te trekken uit web2-kwetsbaarheden om de toekomst van internet veilig te stellen. Gezien het gedecentraliseerde karakter van Web3, zijn de robuustheid van slimme contracten en blockchain-protocollen van cruciaal belang.

Maar dan maken web3-projecten nog steeds gebruik van bepaalde web2-frameworks voor extra functionaliteiten. Aanvallers maken hier gebruik van en maken misbruik van de web2-kwetsbaarheden in de web3-ruimte. Ik citeer hier enkele voorbeelden van dergelijke gebeurtenissen.

Google Tag Manager-exploitatie

KyberSwap, een gedecentraliseerde uitwisseling, verloor $ 265,000 als gevolg van de kwetsbaarheid van Google Tag Manager (GTM). GTM is een tagbeheersysteem voor het toevoegen en bijwerken van digitale marketingtags voor tracking en site-analyse.

Bij het KyberSwap-incident slaagde de hacker erin om via phishing toegang te krijgen tot zijn GTM-account en kwaadaardige code in te voeren. En het resultaat is een gecompromitteerde front-end die leidde tot het verlies in dollars. De onderliggende oorzaak is phishing.

Exploit van domeinnaamsysteem

In 2022 bracht nog een andere web2-kwetsbaarheid een verlies van $ 570,000 voor Curve Finance, een gedecentraliseerde uitwisseling. Deze keer was het Domain Name System (DNS) cache-vergiftiging door de hackers, die gebruikers omleidde naar een nep-copycat-site in plaats van de geverifieerde Curve Finance-site.

DNS is een tool die gebruikers naar de site leidt die ze in hun zoekopdracht typen. Door een replica van de Curve Finance-site te maken, misleidde de hacker gebruikers om die te bezoeken en dwong hen het kwaadaardige contract op de startpagina goed te keuren. Na goedkeuring van het gebruik van de contracten in de portefeuilles, werd het geld van de gebruiker opgebruikt tot in totaal ongeveer $ 570,000.

Het belangrijkste is dus om rekening te houden met de kwetsbaarheid van de Web2-beveiliging bij het starten van projecten in de web3-ruimten.

Waarom gaan projecten van Web2 naar Web3?

"De Web3-gebruikscasussen worden meestal gepromoot als aanbiedingen binnen de Web2-gebruikscasussen die al in distributie zijn", zegt een expert.

Veel gebruikers leven nu liever niet in een wereld met slechte UX, maar hebben liever volledige controle over hun gegevens. Web2-bedrijven vinden veel interessante stukjes en beetjes in Web3 die aantrekkelijker zijn voor de gebruikers en die ze dus op hun platforms willen erven.

Merken als Facebook en Twitter introduceren bijvoorbeeld de acceptatie van NFT's in hun platforms, nadat ze hun potentiële gebruiksscenario's hebben gerealiseerd. De huidige trend is dat Web2-bedrijven de adoptie van web3 veel meer stimuleren.

Hoor wat de cijfers te zeggen hebben over de status van web3-beveiliging

- De meest voorkomende hacktechnieken in Web3 zijn nog steeds het exploiteren van contractkwetsbaarheden die goed zijn voor 45.8% en aanvallen met flitsleningen.

- Verliezen door rug-pull-incidenten alleen al in 2022 bedroegen ongeveer $ 34,266,403, en er werden meer gevallen van phishing-aanvallen waargenomen op Discord-servers.

- De helft van de aangevallen projecten is niet gecontroleerd.

Hebben we een keuze om risico's te beperken en web3-beveiliging te garanderen?

Waarom niet? Er zijn voldoende praktijken om het optreden van beveiligingsinbreuken te beteugelen, en dat is het beste van Web3. Web3 heeft zijn bekendheid al gemarkeerd en zijn dringende zorgen vergroten de mogelijkheden voor het versterken van veiligheid en effectiviteit.

Neem deel aan principes van beveiliging door ontwerp

Bij het structureren van het product en de frameworks moeten ontwikkelaars een beveiligingsmindset hebben om aanvalsoppervlakken, veilige standaardinstellingen, zero-trust frameworks, enzovoort te minimaliseren.

Aandacht besteden aan Web3-marktdynamiek

Web3 gaat verder dan technologie en omvat verschillende juridische, culturele en economische dynamieken waarmee rekening moet worden gehouden voordat bepaalde configuraties en integraties worden ingeprent.

Samenwerkende intelligentie met toonaangevende beveiligingsbronnen in de branche

Door samen te werken met branchegenoten of programma's voor cyberrisicobeheer bij te wonen, wordt het bewustzijn vergroot om opkomende bedreigingen te verminderen. Beveiligingsrichtlijnen die zijn gepubliceerd op open-sourceplatforms zoals GitHub of OODA Loop kunnen goed worden gebruikt.

Onafhankelijke analyse en audit van slimme contractcode

Nadat het ontwikkelingsproces is voltooid, moet de code worden geëvalueerd om de fouten vooraf aan te pakken in plaats van in de hitte van het incident. Auditdiensten besteed gespecialiseerde aandacht aan aanvalsvectoren, privacybescherming, enz., in de code, die het projectteam tijdens het ontwikkelen vaak over het hoofd ziet.

Hoe Quillaudits helpt om veilig de volgende realiteit van internet te betreden?

QuillAudits is een one-stop-bestemming voor web3-cyberbeveiligingsoplossingen. De reikwijdte van het serviceaanbod is uitgebreid om web3-projecten en investeerders vanuit alle hoeken te beveiligen. Hier is een inzicht in het kennen van de gediversifieerde diensten die we bieden.

Slimme contractaudits

We volgen een alomvattende aanpak voor het controleren van slimme contracten die zijn ontwikkeld voor verschillende blockchains zoals Ethereum, Solana, Polygon, enz. We gebruiken geavanceerde technieken om de code voor beveiligingsfouten en potentiële kwetsbaarheden.

Na beoordeling delen onze auditexperts een gedetailleerd rapport samen met beveiligingsaanbevelingen om de potentiële risico's in slimme contracten te overwinnen. Daarmee vergroot u de kans op succes van het project.

Due Diligence

Omdat de bloeiende Web3-ruimte niet goed genoeg is gereguleerd, is het trekken van tapijten heel gewoon, waardoor investeerders waardeloze tokens in de steek laten. Onze due diligence-diensten bieden bescherming tegen het trekken van tapijten door grondig onderzoek te doen naar het project en veiligere investeringsopties aan te bevelen.

KYC

Onze KYC-services omvatten het doen van een antecedentenonderzoek voor het project om de legitimiteit ervan te erkennen. Daardoor kunnen eigenaren hun projectreputatie vestigen en ermee pronken voor hun gemeenschap.

Veelgestelde vragen

Wat kan web3 wat web2 niet kan?

Het belangrijkste voordeel van web3 ten opzichte van web2 is de volledige controle over de gegevens. Web3 opent gebruikers naar een enorme arena van mogelijkheden om geld te verdienen en te communiceren met hun collega's zonder tussenpersonen.

Is Web3 veilig?

Omdat web3 informatie opslaat in het gedistribueerde grootboek, zijn ze veiliger dan welke traditionele applicatie dan ook. Er zijn echter specifieke bedreigingen voor web3 die kunnen worden beperkt door de juiste werkwijzen te volgen. Kom hier meer over te weten door de blog te lezen.

Wat zijn de zorgen over web2 die door web3 worden aangepakt?

Hoewel er verschillende voordelen zijn aan het gebruik van web2, zijn er problemen zoals gelijke toegang, informatiecontrole, copyrightkwesties, privacy, beveiliging, enz. Web3 probeert ze allemaal op te lossen door middel van blockchain-technologie.

Waarom is Web3 toekomst?

Veel gebruikers leven nu liever niet in een wereld met slechte UX, maar hebben liever volledige controle over hun gegevens. Web2-bedrijven vinden veel interessante stukjes en beetjes in Web3 die aantrekkelijker zijn voor de gebruikers en die ze dus op hun platforms willen erven.

2 keer bekeken

- Bitcoin

- blockchain

- blockchain-naleving

- blockchain-conferentie

- coinbase

- vindingrijk

- Overeenstemming

- cryptoconferentie

- crypto mijnbouw

- cryptogeld

- gedecentraliseerde

- Defi

- Digitale activa

- ethereum

- machine learning

- niet-vervangbare token

- Plato

- plato ai

- Plato gegevensintelligentie

- Platoblockchain

- PlatoData

- platogamen

- Veelhoek

- Bewijs van het belang

- Quillhash

- trending

- W3

- zephyrnet