1University of Maryland

2Texas A & M University

3Universiteit van Edinburgh en IOHK

4Portland State University

5Universiteit van Edinburgh

Vind je dit artikel interessant of wil je het bespreken? Scite of laat een reactie achter op SciRate.

Abstract

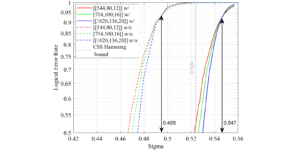

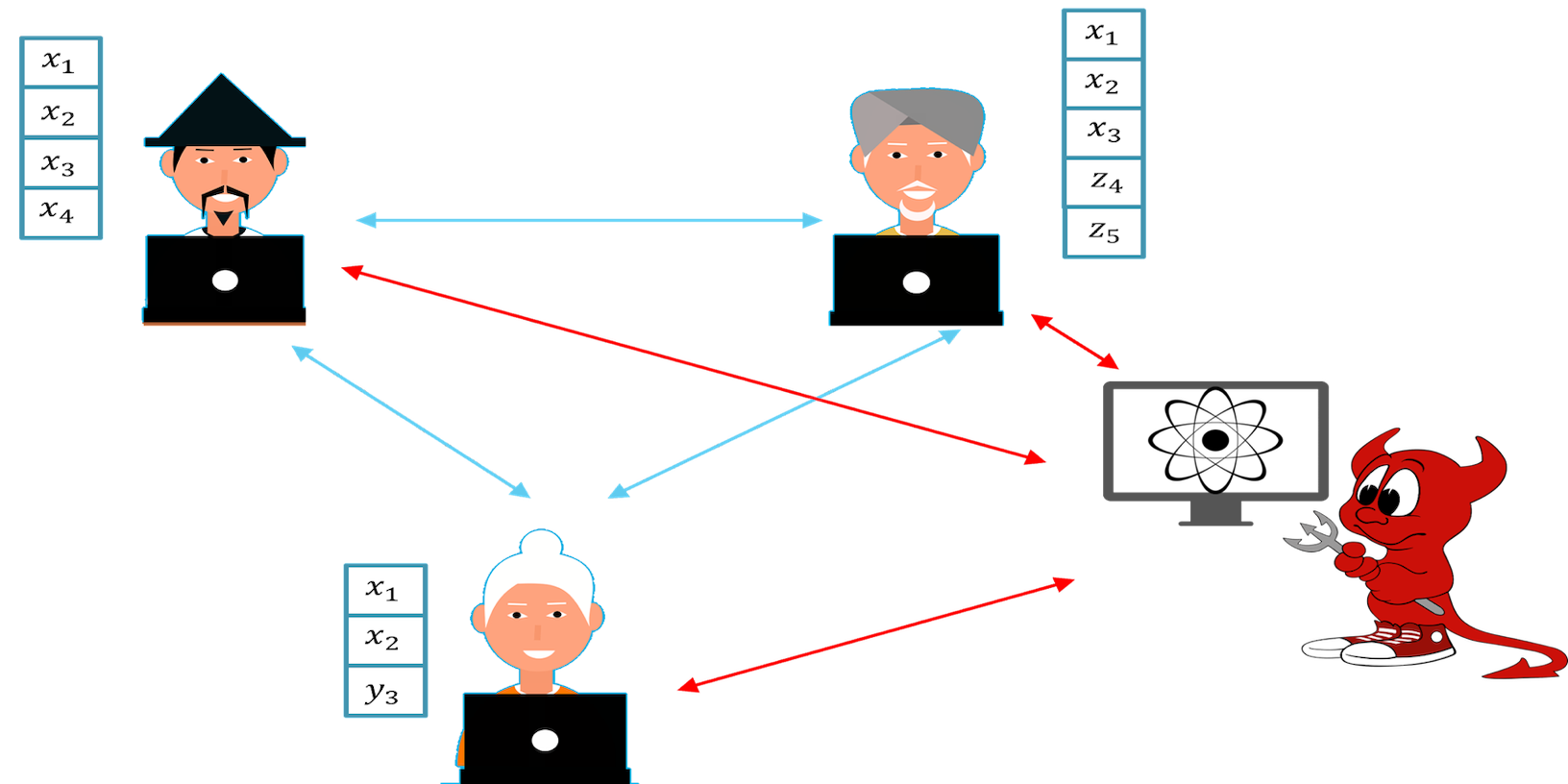

Een proof of work (PoW) is een belangrijke cryptografische constructie waarmee een partij anderen ervan kan overtuigen dat zij enige moeite hebben geïnvesteerd in het oplossen van een computertaak. De belangrijkste impact ervan ligt ongetwijfeld in de setting van cryptocurrencies zoals Bitcoin en het onderliggende blockchain-protocol, dat de afgelopen jaren veel aandacht heeft gekregen vanwege het potentieel ervan voor verschillende toepassingen en voor het oplossen van fundamentele gedistribueerde computervragen in nieuwe dreigingsmodellen. PoW's maken het koppelen van blokken in de blockchain-datastructuur mogelijk en het interessante probleem is dus de haalbaarheid van het verkrijgen van een reeks (keten) van dergelijke bewijzen. In dit werk onderzoeken we de moeilijkheid van het vinden van een dergelijke keten van krijgsgevangenen tegen kwantumstrategieën. We bewijzen dat het probleem van de keten van PoW's wordt gereduceerd tot een probleem dat we Bernoulli-zoekopdracht met meerdere oplossingen noemen, waarvoor we de complexiteit van de kwantumquery's vaststellen. In feite is dit een uitbreiding van een drempelwaarde-direct-productstelling naar een ongestructureerd zoekprobleem in gemiddelde gevallen. Ons bewijs, dat bijdraagt aan actieve recente inspanningen, vereenvoudigt en generaliseert de opnametechniek van Zhandry (Crypto’19). Als toepassing herzien we de formele behandeling van de veiligheid van de kern van het Bitcoin-consensusprotocol, de Bitcoin-backbone (Eurocrypt'15), tegen kwantumtegenstanders, terwijl eerlijke partijen klassiek zijn en laten zien dat de veiligheid van het protocol standhoudt onder een kwantumanaloog van de klassieke ‘eerlijke meerderheid’-aanname. Onze analyse geeft aan dat de veiligheid van de Bitcoin-backbone gegarandeerd is, op voorwaarde dat het aantal vijandige kwantumquery’s wordt begrensd, zodat elke kwantumquery de klassieke $O(p^{-1/2})$ waard is, waarbij $p$ het succes is. waarschijnlijkheid van een enkele klassieke zoekopdracht naar de onderliggende hashfunctie van het protocol. Enigszins verrassend komt de wachttijd voor een veilige afwikkeling in het geval van kwantumtegenstanders overeen met de veilige afwikkelingstijd in het klassieke geval.

Populaire samenvatting

In ons artikel onderzoeken we hoe dit wiskundige probleem, de keten van krijgsgevangenen, kan worden opgelost door een kwantumtegenstander en grenzen kan stellen aan hun mogelijkheden. Op basis van dit resultaat bekijken we opnieuw de veiligheid van het Bitcoin-backbone-protocol (een wiskundige abstractie die de belangrijkste elementen van het Bitcoin-protocol vastlegt), in de setting waarin alle eerlijke partijen klassiek zijn en er één enkele kwantum-tegenstander is (die alle kwantum-tegenstanders controleert). computerbronnen van de kwaadwillende partijen). Onze analyse laat zien dat de veiligheid behouden zou kunnen blijven als de totale klassieke rekenkracht van de eerlijke partijen in termen van vragen/bewerkingen een zeer groot (maar constant) getal groter is dan de kwantumrekenkracht van de vijand. Dit is een eerste stap naar de volledige analyse van bitcoin in het kwantumtijdperk, waarin alle partijen over kwantumcomputermogelijkheden zouden beschikken.

► BibTeX-gegevens

► Referenties

[1] Cynthia Dwork en Moni Naor. “Prijzen via verwerking of bestrijding van junkmail”. In Advances in Cryptology - CRYPTO '92, 12e jaarlijkse internationale cryptologieconferentie, Santa Barbara, Californië, VS, 16-20 augustus 1992, Proceedings. Deel 740 van Lecture Notes in Computer Science, pagina's 139–147. Springer (1992).

https://doi.org/10.1007/3-540-48071-4_10

[2] Satoshi Nakamoto. “Bitcoin open source-implementatie van p2p-valuta”. (2009). http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[3] Juan A. Garay, Aggelos Kiayias en Nikos Leonardos. "Het Bitcoin Backbone Protocol: analyse en toepassingen". In Elisabeth Oswald en Marc Fischlin, redacteuren, Advances in Cryptology – EUROCRYPT 2015. Pagina's 281–310. Berlijn, Heidelberg (2015). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_10

[4] Rafael Pass, Lior Seeman en Abhi Shelat. “Analyse van het blockchain-protocol in asynchrone netwerken”. In Jean-Sébastien Coron en Jesper Buus Nielsen, redacteuren, Advances in Cryptology – EUROCRYPT 2017. Deel 10211 van Lecture Notes in Computer Science. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

[5] Juan Garay, Aggelos Kiayias en Nikos Leonardos. "Het bitcoin-backbone-protocol met ketens van variabele moeilijkheidsgraad". In Jonathan Katz en Hovav Shacham, redacteuren, Advances in Cryptology – CRYPTO 2017. Pagina's 291–323. Cham (2017). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-63688-7_10

[6] Christian Badertscher, Ueli Maurer, Daniel Tschudi en Vassilis Zikas. “Bitcoin als transactiegrootboek: een samenstelbare behandeling”. In Jonathan Katz en Hovav Shacham, redacteuren, Advances in Cryptology – CRYPTO 2017. Pagina's 324–356. Cham (2017). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-63688-7_11

[7] Mihir Bellare en Phillip Rogaway. “Willekeurige orakels zijn praktisch: een paradigma voor het ontwerpen van efficiënte protocollen”. In CCS '93. Pagina's 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596

[8] Peter W. Shor. "Algoritmen voor polynoomtijd voor priemfactorisatie en discrete logaritmen op een kwantumcomputer". SIAM J. Comput. 26, 1484-1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

[9] Marc Kaplan, Gaëtan Leurent, Anthony Leverrier en María Naya-Plasencia. "Symetrische cryptosystemen doorbreken met behulp van kwantumperiodebepaling". In Matthew Robshaw en Jonathan Katz, redacteuren, Advances in Cryptology – CRYPTO 2016. Pagina's 207–237. Berlijn, Heidelberg (2016). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-662-53008-5_8

[10] Thomas Santoli en Christian Schaffner. "Het algoritme van Simon gebruiken om cryptografische primitieven met symmetrische sleutels aan te vallen". Kwantuminformatie en berekeningen 17, 65–78 (2017).

https: / / doi.org/ 10.26421 / qic17.1-2-4

[11] Jeroen van de Graaf. “Naar een formele definitie van veiligheid voor kwantumprotocollen”. Proefschrift. Universiteit van Montreal. KAN (1998).

[12] Johannes Watrous. “Zero-kennis tegen kwantumaanvallen”. In Proceedings van het achtendertigste jaarlijkse ACM-symposium over Theory of Computing. Pagina 296–305. STOC '06New York, NY, VS (2006). Vereniging voor computermachines.

https: / / doi.org/ 10.1145 / 1132516.1132560

[13] Dominique Unruh. "Kwantumbewijzen van kennis". In David Pointcheval en Thomas Johansson, redacteuren, Advances in Cryptology – EUROCRYPT 2012. Pagina's 135–152. Berlijn, Heidelberg (2012). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-29011-4_10

[14] Sean Hallgren, Adam Smith en Fang Song. "Klassieke cryptografische protocollen in een kwantumwereld". In Phillip Rogaway, redacteur, Advances in Cryptology – CRYPTO 2011. Pagina's 411–428. Berlijn, Heidelberg (2011). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_23

[15] Gorjan Alagic, Tommaso Gagliardoni en Christian Majenz. “Onvergeeflijke kwantumversleuteling”. In Jesper Buus Nielsen en Vincent Rijmen, redacteuren, Advances in Cryptology – EUROCRYPT 2018. Pagina's 489–519. Cham (2018). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-78372-7_16

[16] Dan Boneh en Mark Zhandry. "Quantum-beveiligde berichtauthenticatiecodes". In Thomas Johansson en Phong Q. Nguyen, redacteuren, Advances in Cryptology – EUROCRYPT 2013. Pagina's 592–608. Berlijn, Heidelberg (2013). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-38348-9_35

[17] Dan Boneh, Özgür Dagdelen, Marc Fischlin, Anja Lehmann, Christian Schaffner en Mark Zhandry. "Willekeurige orakels in een kwantumwereld". In Dong Hoon Lee en Xiaoyun Wang, redacteuren, Advances in Cryptology – ASIACRYPT 2011. Pagina's 41–69. Berlijn, Heidelberg (2011). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-25385-0_3

[18] Mark Zhandry. "Hoe kwantumquery's en toepassingen op kwantumindifferentiabiliteit kunnen worden vastgelegd". In Alexandra Boldyreva en Daniele Micciancio, redacteuren, Advances in Cryptology – CRYPTO 2019. Pagina's 239–268. Cham (2019). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-26951-7_9

[19] Troy Lee en Jérémie Roland. "Een sterke directe productstelling voor de complexiteit van kwantumquery's". computationele complexiteit 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

[20] Gorjan Alagic, Christian Majenz, Alexander Russell en Fang Song. "Kwantumveilige berichtauthenticatie via blinde onvervalsbaarheid". In vooruitgang in cryptologie – EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

[21] Yassine Hamoudi en Frédéric Magniez. "Kwantum-tijd-ruimte-afweging voor het vinden van meerdere botsingsparen". In Min-Hsiu Hsieh, redacteur, 16e conferentie over de theorie van kwantumcomputatie, communicatie en cryptografie (TQC 2021). Deel 197 van Leibniz International Proceedings in Informatics (LIPIcs), pagina's 1: 1–1:21. Dagstuhl, Duitsland (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2021.1

[22] Qipeng Liu en Mark Zhandry. "Over het vinden van kwantummultibotsingen". In Yuval Ishai en Vincent Rijmen, redacteuren, Advances in Cryptology – EUROCRYPT 2019. Pagina's 189–218. Cham (2019). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-17659-4_7

[23] Falk Unger. "Een probabilistische ongelijkheid met toepassingen om stellingen van directe producten te drempelen". In 2009 50e jaarlijkse IEEE-symposium over de grondslagen van de computerwetenschappen. Pagina's 221–229. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.62

[24] H. Klauck, R. de Wolf en R. Špalek. "Kwantum- en klassieke sterke directe productstellingen en optimale tijd-ruimte-trade-offs". In 2013 IEEE 54e jaarlijkse symposium over de fundamenten van de computerwetenschappen. Pagina's 12–21. Los Alamitos, CA, VS (2004). IEEE Computermaatschappij.

https: / / doi.org/ 10.1109 / FOCS.2004.52

[25] Alexander A Sherstov. "Sterke directe productstellingen voor kwantumcommunicatie en vraagcomplexiteit". SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661

[26] Robert Beals, Harry Buhrman, Richard Cleve, Michele Mosca en Ronald de Wolf. "Kwantumondergrenzen door polynomen". J. ACM 48, 778-797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097

[27] Andris Ambainis. "Kwantumondergrenzen door kwantumargumenten". J. Bereken. Systeem. Wetenschap 64, 750-767 (2002).

https: / / doi.org/ 10.1006 / jcss.2002.1826

[28] Christof Zalka. “Het kwantumzoekalgoritme van Grover is optimaal”. Fys. Rev.A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

[29] Michel Boyer, Gilles Brassard, Peter Høyer en Alain Tapp. "Strike grenzen voor kwantumzoeken". Fortschritte der Physik 46, 493-505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[30] Andris Ambainis, Robert Spalek en Ronald de Wolf. "Een nieuwe quantum-ondergrensmethode, met toepassingen om productstellingen en tijd-ruimte-trade-offs te sturen". Algoritme 55, 422-461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

[31] Andris Ambainis. "Een nieuwe kwantumondergrensmethode, met een toepassing op een sterke directe productstelling voor kwantumzoeken". Theorie van computergebruik 6, 1–25 (2010).

https: / / doi.org/ 10.4086 / toc.2010.v006a001

[32] Juan A. Garay, Aggelos Kiayias, Nikos Leonardos en Giorgos Panagiotakos. “Bootstrapping van de blockchain, met toepassingen voor consensus en snelle pki-installatie”. In Michel Abdalla en Ricardo Dahab, redacteuren, Public-Key Cryptography – PKC 2018. Pagina's 465–495. Cham (2018). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-76581-5_16

[33] Juan A. Garay, Aggelos Kiayias en Giorgos Panagiotakos. “Geïtereerde zoekproblemen en blockchain-beveiliging onder falsifieerbare aannames”. Cryptologie ePrint-archief, rapport 2019/315 (2019). https:///eprint.iacr.org/2019/315.

https: / / eprint.iacr.org/ 2019/315

[34] Ittay Eyal en Emin Gün Sirer. “Meerderheid is niet genoeg: Bitcoin-mining is kwetsbaar”. In Nicolas Christin en Reihaneh Safavi-Naini, redacteuren, Financial Cryptography and Data Security – 18th International Conference, FC 2014, Christ Church, Barbados, 3-7 maart 2014, herziene geselecteerde papers. Deel 8437 van Lecture Notes in Computer Science, pagina's 436–454. Springer (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

[35] Divesh Aggarwal, Gavin Brennen, Troy Lee, Miklos Santha en Marco Tomamichel. “Kwantumaanvallen op bitcoin, en hoe je ertegen kunt beschermen”. Grootboek 3 (2018).

https:///doi.org/10.5195/ledger.2018.127

[36] Troy Lee, Maharshi Ray en Miklos Santha. “Strategieën voor kwantumrassen”. In Avrim Blum, redacteur, 10e Innovations in Theoretical Computer Science Conference (ITCS 2019). Deel 124 van Leibniz International Proceedings in Informatics (LIPIcs), pagina's 51: 1–51:21. Dagstuhl, Duitsland (2018). Schloss Dagstuhl-Leibniz-Zentrum fuer Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.ITCS.2019.51

[37] Of Satath. "Over de onveiligheid van quantum bitcoin-mijnbouw". Int. J. Inf. Beveilig. 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

[38] Andrea Coladangelo en Or Sattath. "Een kwantumgeldoplossing voor het schaalbaarheidsprobleem van Blockchain". Kwantum 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

[39] Mark Zhandry. "Hoe kwantumwillekeurige functies construeren". In 2012 IEEE 53e jaarlijkse symposium over de grondslagen van de computerwetenschappen. Pagina's 679-687. (2012).

https: / / doi.org/ 10.1109 / FOCS.2012.37

[40] Mark Zhandry. "Veilige, op identiteit gebaseerde versleuteling in het kwantum willekeurige orakelmodel". In Reihaneh Safavi-Naini en Ran Canetti, redacteuren, Advances in Cryptology - CRYPTO 2012. Pagina's 758-775. Berlijn, Heidelberg (2012). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-32009-5_44

[41] Fang Song en Aaram Yun. "Kwantumbeveiliging van NMAC en aanverwante constructies - PRF-domeinextensie tegen kwantumaanvallen". In Jonathan Katz en Hovav Shacham, redacteuren, Advances in Cryptology – CRYPTO 2017 – 37e jaarlijkse internationale cryptologieconferentie, Santa Barbara, CA, VS, 20-24 augustus 2017, Proceedings, deel II. Deel 10402 van Lecture Notes in Computer Science, pagina's 283–309. Springer (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

[42] Edward Eaton en Fang Song. "Existentieel-onvervalsbare handtekeningen sterk onvervalbaar maken in het kwantum-random-orakelmodel". In Salman Beigi en Robert König, redacteuren, 10e conferentie over de theorie van kwantumcomputatie, communicatie en cryptografie, TQC 2015, 20-22 mei 2015, Brussel, België. Deel 44 van LIPIcs, pagina's 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.147

[43] Dominique Unruh. "Niet-interactieve nulkennisbewijzen in het kwantumwillekeurige orakelmodel". In Elisabeth Oswald en Marc Fischlin, redacteuren, Advances in Cryptology – EUROCRYPT 2015. Pagina's 755–784. Berlijn, Heidelberg (2015). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_25

[44] Andreas Hülsing, Joost Rijneveld en Fang Song. “Het beperken van multi-target-aanvallen in op hash gebaseerde handtekeningen”. In Proceedings, deel I, van de 19e IACR Internationale Conferentie over Public-Key Cryptography - PKC 2016 - Deel 9614. Pagina's 387-416. Berlijn, Heidelberg (2016). Springer-Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

[45] Marko Balogh, Edward Eaton en Fang Song. ‘Kwantumbotsingsvinding in niet-uniforme willekeurige functies’. In Tanja Lange en Rainer Steinwandt, redacteuren, Post-Quantum Cryptography. Pagina's 467-486. Cham (2018). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-79063-3_22

[46] Ben Hamlin en Fang Song. "Kwantumbeveiliging van hashfuncties en behoud van eigendommen van herhaalde hashing". In Jintai Ding en Rainer Steinwandt, redacteuren, Post-Quantum Cryptography. Pagina's 329–349. Cham (2019). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-25510-7_18

[47] Dennis Hofheinz, Kathrin Hövelmanns en Eike Kiltz. "Een modulaire analyse van de Fujisaki-okamoto-transformatie". In Yael Kalai en Leonid Reyzin, redacteuren, Theory of Cryptography. Pagina's 341–371. Cham (2017). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-70500-2_12

[48] Tsunekazu Saito, Keita Xagawa en Takashi Yamakawa. "Sterk beveiligd sleutelinkapselingsmechanisme in het kwantum willekeurige orakelmodel". In Jesper Buus Nielsen en Vincent Rijmen, redacteuren, Advances in Cryptology – EUROCRYPT 2018. Pagina's 520–551. Cham (2018). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-78372-7_17

[49] Andris Ambainis, Mike Hamburg en Dominique Unruh. "Kwantumveiligheidsbewijzen met behulp van semi-klassieke orakels". In Alexandra Boldyreva en Daniele Micciancio, redacteuren, Advances in Cryptology – CRYPTO 2019. Pagina's 269–295. Cham (2019). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-26951-7_10

[50] Qipeng Liu en Mark Zhandry. “Herziening van post-kwantum fiat-shamir”. In Alexandra Boldyreva en Daniele Micciancio, redacteuren, Advances in Cryptology – CRYPTO 2019. Pagina's 326–355. Cham (2019). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-26951-7_12

[51] Jelle Don, Serge Fehr, Christian Majenz en Christian Schaffner. "Beveiliging van de fiat-shamir-transformatie in het kwantum-random-orakelmodel". In Alexandra Boldyreva en Daniele Micciancio, redacteuren, Advances in Cryptology – CRYPTO 2019. Pagina's 356–383. Cham (2019). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-26951-7_13

[52] Veronika Kuchta, Amin Sakzad, Damien Stehlé, Ron Steinfeld en Shi-Feng Sun. "Measure-rewind-measure: strengere kwantum-willekeurige orakel-modelbewijzen voor eenrichtingsverkeer naar verbergen en cca-beveiliging". Tijdens de jaarlijkse internationale conferentie over de theorie en toepassingen van cryptografische technieken. Pagina's 703–728. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

[53] Kai-Min Chung, Siyao Guo, Qipeng Liu en Luowen Qian. "Strike kwantumtijd-ruimte-trade-offs voor functie-inversie". In 2020 IEEE 61e jaarlijkse symposium over de fundamenten van de computerwetenschappen (FOCS). Pagina's 673-684. IEEE (2020).

https://doi.org/10.1109/FOCS46700.2020.00068

[54] Shuichi Katsumata, Kris Kwiatkowski, Federico Pintore en Thomas Prest. "Schaalbare cijfertekstcompressietechnieken voor post-kwantumkems en hun toepassingen". Tijdens de internationale conferentie over de theorie en toepassing van cryptologie en informatiebeveiliging. Pagina's 289–320. Springer (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

[55] Jan Czajkowski. "Kwantumonverschilligheid van sha-3". Cryptologie ePrint-archief, rapport 2021/192 (2021). https:///ia.cr/2021/192.

https:///ia.cr/2021/192

[56] Kai-Min Chung, Serge Fehr, Yu-Hsuan Huang en Tai-Ning Liao. "Over de gecomprimeerde orakeltechniek en post-kwantumbeveiliging van bewijzen van opeenvolgend werk". In Anne Canteaut en François-Xavier Standaert, redacteuren, Advances in Cryptology – EUROCRYPT 2021. Pagina's 598–629. Cham (2021). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-030-77886-6_21

[57] Jeremiah Blocki, Seunghoon Lee en Samson Zhou. ‘Over de veiligheid van bewijzen van sequentieel werk in een post-kwantumwereld’. In Stefano Tessaro, redacteur, 2e conferentie over informatietheoretische cryptografie (ITC 2021). Deel 199 van Leibniz International Proceedings in Informatics (LIPIcs), pagina's 22: 1–22:27. Dagstuhl, Duitsland (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

[58] Dominique Unruh. "Gecomprimeerde permutatie-orakels (en de botsingsweerstand van spons / sha3)". Cryptologie ePrint-archief, rapport 2021/062 (2021). https:///eprint.iacr.org/2021/062.

https: / / eprint.iacr.org/ 2021/062

[59] Alexandru Cojocaru, Juan Garay, Aggelos Kiayias, Fang Song en Petros Wallden. "Het bitcoin-backbone-protocol tegen kwantumtegenstanders". Cryptologie ePrint-archief, paper 2019/1150 (2019). https:///eprint.iacr.org/2019/1150.

https: / / eprint.iacr.org/ 2019/1150

[60] Ran Canetti. "Beveiliging en samenstelling van cryptografische protocollen met meerdere partijen". J. Cryptologie 13, 143–202 (2000).

https: / / doi.org/ 10.1007 / s001459910006

[61] Ran Canetti. "Universeel configureerbare beveiliging: een nieuw paradigma voor cryptografische protocollen". In het 42e jaarlijkse symposium over de fundamenten van de computerwetenschappen, FOCS 2001, 14-17 oktober 2001, Las Vegas, Nevada, VS. Pagina's 136–145. IEEE Computer Society (2001).

https: / / doi.org/ 10.1109 / SFCS.2001.959888

Geciteerd door

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener en Salvador E. Venegas-Andraca, “ Kwantumweerstand in blockchain-netwerken”, arXiv: 2106.06640, (2021).

[2] Robert R. Nerem en Daya R. Gaur, “Voorwaarden voor voordelige Quantum Bitcoin Mining”, arXiv: 2110.00878, (2021).

Bovenstaande citaten zijn afkomstig van SAO / NASA ADS (laatst bijgewerkt met succes 2023-03-09 15:10:32). De lijst is mogelijk onvolledig omdat niet alle uitgevers geschikte en volledige citatiegegevens verstrekken.

Kon niet ophalen Door Crossref geciteerde gegevens tijdens laatste poging 2023-03-09 15:10:29: kon niet geciteerde gegevens voor 10.22331 / q-2023-03-09-944 niet ophalen van Crossref. Dit is normaal als de DOI recent is geregistreerd.

Dit artikel is gepubliceerd in Quantum onder de Creative Commons Naamsvermelding 4.0 Internationaal (CC BY 4.0) licentie. Het auteursrecht blijft berusten bij de oorspronkelijke houders van auteursrechten, zoals de auteurs of hun instellingen.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://quantum-journal.org/papers/q-2023-03-09-944/

- :is

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- vermogen

- boven

- SAMENVATTING

- toegang

- ACM

- actieve

- Adam

- voorschotten

- tegenstander

- voorkeuren

- tegen

- Aggarwal

- Alexander

- algoritme

- algoritmen

- Alles

- analyse

- en

- jaar-

- Anthony

- Aanvraag

- toepassingen

- Archief

- ZIJN

- argumenten

- AS

- Vereniging

- aanname

- aanvallen

- Aanvallen

- aandacht

- Augustus

- authenticatie

- auteur

- auteurs

- Ruggegraat

- Barbados

- gebaseerde

- BE

- België

- Bitcoin

- Bitcoin mijnbouw

- blockchain

- blockchain-gegevens

- Blockchain-netwerken

- blockchain schaalbaarheid

- Blockchain beveiliging

- blokketens

- Blokken

- Gebonden

- Breken

- Brussel

- by

- CA

- Californië

- Bellen

- CAN

- mogelijkheden

- Het vastleggen

- geval

- keten

- ketens

- verandering

- kerk

- classificatie

- CO

- commentaar

- Volk

- Communicatie

- compleet

- ingewikkeldheid

- berekening

- rekenkracht

- computer

- Computer Science

- computers

- computergebruik

- concept

- voorwaarden

- Conferentie

- Overeenstemming

- constante

- bouwen

- het regelen van

- overtuigt

- auteursrecht

- Kern

- Kosten

- kon

- crypto

- cryptocurrencies

- cryptografische

- geheimschrift

- Valuta

- Daniel

- gegevens

- gegevensbeveiliging

- Gegevensstructuur

- David

- tonen

- afhankelijk

- ontwerpen

- systemen

- Diego

- Moeilijkheid

- directe

- bespreken

- verdeeld

- distributed computing

- domein

- gedurende

- e

- elk

- editor

- Edward

- effect

- effectief

- doeltreffend

- inspanning

- inspanningen

- geeft je de mogelijkheid

- Neem rechtstreeks contact op met Emin Öztürk

- in staat stellen

- waardoor

- encryptie

- genoeg

- Tijdperk

- oprichten

- Nagegaan

- uitbreiding

- SNELLE

- fc

- Federico

- financieel

- het vinden van

- Voornaam*

- Voor

- formeel

- Stichtingen

- oppompen van

- vol

- functie

- functies

- fundamenteel

- Duitsland

- krijgen

- Gilles

- meer

- gegarandeerde

- harvard

- hachee

- hashing

- Hebben

- houders

- houdt

- Hoe

- How To

- http

- HTTPS

- i

- IEEE

- Impact

- uitvoering

- belangrijk

- in

- Anders

- geeft aan

- informatie

- informatiebeveiliging

- innovaties

- instellingen

- belang

- interessant

- Internationale

- inversie

- investeerde

- IT

- HAAR

- jan

- JavaScript

- John

- tijdschrift

- sleutel

- kennis

- bekend

- König

- Groot

- LAS

- Las Vegas

- Achternaam*

- Verlof

- lezing

- Grootboek

- Luwte

- Vergunning

- Koppeling

- Lijst

- de

- machinerie

- Hoofd

- groot

- Meerderheid

- maken

- veel

- Maart

- kader

- Mark

- wiskundig

- max-width

- mechanisme

- Bericht

- methode

- Mijnbouw

- model

- modellen

- modulaire

- geld

- Maand

- meest

- meervoudig

- Nakamoto

- netwerken

- NEVADA

- New

- Nguyen

- Nicolas

- een

- Opmerkingen

- roman

- aantal

- NY

- het verkrijgen van

- oktober

- of

- bieden

- on

- open

- open source

- optimale

- orakel

- orakels

- origineel

- Overige

- Overig

- p2p

- pagina

- paren

- Papier

- papieren

- paradigma

- deel

- partijen

- feest

- periode

- volharding

- Peter

- PKI

- Plato

- Plato gegevensintelligentie

- PlatoData

- potentieel

- PoW

- energie

- PRAKTISCH

- Prime

- probleem

- problemen

- werkzaamheden

- verwerking

- produceren

- Product

- bewijs

- bewijzen

- beschermen

- protocol

- protocollen

- Bewijzen

- zorgen voor

- mits

- gepubliceerde

- uitgever

- uitgevers

- Reclame

- kwaliteit

- Quantum

- kwantumalgoritmen

- Quantumcomputer

- quantum computing

- kwantuminformatie

- Contact

- Rafael

- willekeurige

- RAY

- ontvangen

- recent

- onlangs

- record

- opname

- vermindert

- referenties

- geregistreerd

- verwant

- stoffelijk overschot

- verslag

- Resources

- resultaat

- Belonen

- Richard

- ROBERT

- Roland

- RON

- s

- veilig

- Salvador

- Kerstman

- Satoshi

- Satoshi Nakamoto

- Schaalbaarheid

- vergroot

- regelingen

- SCI

- Wetenschap

- Sean

- Ontdek

- zoeken

- veiligheid

- gekozen

- Volgorde

- het instellen van

- nederzetting

- setup

- sha-3

- Shor

- tonen

- Shows

- Siam

- handtekeningen

- aanzienlijke

- single

- Maat

- So

- Maatschappij

- oplossing

- OPLOSSEN

- Het oplossen van

- sommige

- enigszins

- bron

- besteden

- Land

- Stap voor

- strategieën

- sterke

- sterk

- structuur

- succes

- Met goed gevolg

- dergelijk

- geschikt

- Zon

- symposium

- neemt

- Taak

- taken

- technieken

- termen

- dat

- De

- hun

- Ze

- theoretisch

- bedreiging

- drempel

- strakker

- niet de tijd of

- Titel

- naar

- Totaal

- transactie

- Transformatie

- behandeling

- voor

- die ten grondslag liggen

- bijgewerkt

- URL

- USA

- divers

- VEGAS

- via

- volume

- Kwetsbaar

- W

- wachten

- GOED

- Wat

- Wat is

- welke

- en

- wijd

- wil

- Met

- Wolf

- Mijn werk

- wereld

- waard

- zou

- jaar

- jaar

- zephyrnet

- nul-kennis

- nulkennisbewijzen