1NTT Research, Sunnyvale, VS

2Centrum voor Quantum Technologieën, Nationale Universiteit van Singapore, Singapore

Vind je dit artikel interessant of wil je het bespreken? Scite of laat een reactie achter op SciRate.

Abstract

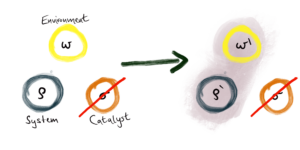

De beveiliging van een opslagapparaat tegen een knoeiende tegenstander is een goed bestudeerd onderwerp in de klassieke cryptografie. Dergelijke modellen geven black-box-toegang aan een tegenstander, en het doel is om het opgeslagen bericht te beschermen of het protocol af te breken als er wordt geknoeid.

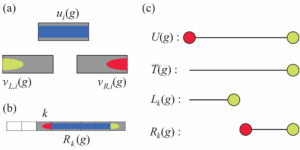

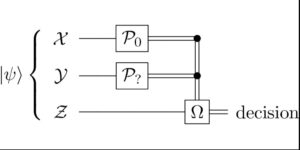

In dit werk breiden we de reikwijdte van de theorie van manipulatiedetectiecodes uit tegen een tegenstander met kwantumcapaciteiten. We beschouwen coderings- en decoderingsschema's die worden gebruikt om een $k$-qubit kwantumbericht $vert mrangle$ te coderen om een $n$-qubit kwantumcodewoord $vert {psi_m} rangle$ te verkrijgen. Met een kwantumcodewoord $vert {psi_m} rangle$ kan op vijandige wijze worden geknoeid via een unitaire $U$ van een bekende knoeiende unitaire familie $mathcal{U}_{mathsf{Adv}}$ (inwerkend op $mathbb{C}^{2 ^n}$).

Ten eerste starten we de algemene studie van $textit{quantum sabotagedetectiecodes}$, die detecteren of er sprake is van geknoei veroorzaakt door de actie van een unitaire operator. Als er niet is geknoeid, willen we graag het originele bericht weergeven. We laten zien dat er kwantummanipulatiedetectiecodes bestaan voor elke familie van unitaire operatoren $mathcal{U}_{mathsf{Adv}}$, zodat $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ alpha n}}$ voor een constante $alpha in (0,1/6)$; op voorwaarde dat unitaire operatoren niet te dicht bij de identiteitsoperator staan. Kwantummanipulatiedetectiecodes die wij construeren kunnen worden beschouwd als kwantumvarianten van $textit{klassieke manipulatiedetectiecodes}$ bestudeerd door Jafargholi en Wichs ['15], waarvan ook bekend is dat ze onder soortgelijke beperkingen bestaan.

Bovendien laten we zien dat wanneer de berichtenset $mathcal{M}$ klassiek is, een dergelijke constructie kan worden gerealiseerd als een $textit{niet-kneedbare code}$ tegen elke $mathcal{U}_{mathsf{Adv}}$ met een grootte tot $2^{2^{alpha n}}$.

► BibTeX-gegevens

► Referenties

[1] Zahra Jafargholi en Daniel Wichs. “Sabotagedetectie en continue niet-kneedbare codes”. In Yevgeniy Dodis en Jesper Buus Nielsen, redacteuren, Theory of Cryptography. Pagina's 451–480. Berlijn, Heidelberg (2015). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] M. Cheraghchi en V. Guruswami. "Capaciteit van niet-smeedbare codes". IEEE-transacties over informatietheorie 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

[3] Sebastian Faust, Pratyay Mukherjee, Daniele Venturi en Daniel Wichs. "Efficiënte, niet-smeedbare codes en sleutelafleiding voor manipulatiecircuits van meerdere afmetingen". In Phong Q. Nguyen en Elisabeth Oswald, redacteuren, Advances in Cryptology – EUROCRYPT 2014. Pagina's 111–128. Berlijn, Heidelberg (2014). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Ronald Cramer, Yevgeniy Dodis, Serge Fehr, Carles Padró en Daniel Wichs. "Detectie van algebraïsche manipulatie met toepassingen op het gebied van robuust delen van geheimen en fuzzy extractors". In Nigel Smart, redacteur, Advances in Cryptology – EUROCRYPT 2008. Pagina's 471–488. Berlijn, Heidelberg (2008). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Ronald Cramer, Carles Padró en Chaoping Xing. ‘Optimale algebraïsche manipulatiedetectiecodes in het constante-foutmodel’. In Yevgeniy Dodis en Jesper Buus Nielsen, redacteuren, Theory of Cryptography. Pagina's 481–501. Berlijn, Heidelberg (2015). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Peter W. Shor. "Regeling voor het verminderen van decoherentie in het geheugen van kwantumcomputers". Fysieke beoordeling A 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

[7] Een Robert Calderbank en Peter W Shor. "Er bestaan goede kwantumfoutcorrigerende codes". Fysiek overzicht A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[8] Daniël Gottesman. "Stabilisatiecodes en kwantumfoutcorrectie". Proefschrift. Caltech. (1997). url: https:///thesis.library.caltech.edu/2900/2/THESIS.pdf.

https:///thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] A.Yu. Kitaev. "Fouttolerante kwantumberekening door iedereen". Annals of Physics 303, 2-30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Andrew M Steane. "Foutcorrectiecodes in de kwantumtheorie". Fysieke recensiebrieven 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

[11] Gorjan Alagic en Christian Majenz. "Kwantum-niet-maakbaarheid en authenticatie". In Jonathan Katz en Hovav Shacham, redacteuren, Advances in Cryptology – CRYPTO 2017. Pagina's 310–341. Cham (2017). Springer Internationale Uitgeverij.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Andris Ambainis, Jan Bouda en Andreas Winter. "Niet-kneedbare versleuteling van kwantuminformatie". Journal of Mathematical Physics 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[13] A. Broadbent en Sébastien Lord. "Onkloonbare kwantumversleuteling via willekeurige orakels". IACR-cryptol. ePrint-boog. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

[14] Daniël Gottesman. “Onkloonbare encryptie”. Kwantuminformatie. Computer. 3, 581-602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

[15] Stefan Dziembowski, Krzysztof Pietrzak en Daniel Wichs. “Niet-smeedbare codes”. J. ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[16] Mihir Bellare, David Cash en Rachel Miller. "Cryptografie beveiligd tegen aanvallen met gerelateerde sleutels en geknoei". In Dong Hoon Lee en Xiaoyun Wang, redacteuren, Advances in Cryptology - ASIACRYPT 2011. Pagina's 486–503. Berlijn, Heidelberg (2011). Springer Berlijn Heidelberg.

[17] Mihir Bellare en David Cash. "Pseudo-willekeurige functies en permutaties zijn aantoonbaar veilig tegen aanvallen met gerelateerde sleutels". In Tal Rabin, redacteur, Advances in Cryptology – CRYPTO 2010. Pagina's 666–684. Berlijn, Heidelberg (2010). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Mihir Bellare en Tadayoshi Kohno. "Een theoretische behandeling van gerelateerde sleutelaanvallen: Rka-prps, rka-prfs en toepassingen". In Eli Biham, redacteur, Advances in Cryptology - EUROCRYPT 2003. Pagina's 491–506. Berlijn, Heidelberg (2003). Springer Berlijn Heidelberg.

https://doi.org/10.1007/3-540-39200-9_31

[19] Mihir Bellare, Kenneth G. Paterson en Susan Thomson. “Rka-beveiliging voorbij de lineaire barrière: Ibe, encryptie en handtekeningen”. In Xiaoyun Wang en Kazue Sako, redacteuren, Advances in Cryptology - ASIACRYPT 2012. Pagina's 331-348. Berlijn, Heidelberg (2012). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Sebastian Faust, Krzysztof Pietrzak en Daniele Venturi. "Knoeibestendige circuits: hoe u lekkage kunt inruilen voor manipulatiebestendigheid". In Luca Aceto, Monika Henzinger en Jiří Sgall, redacteuren, Automaten, Talen en Programmeren. Pagina's 391–402. Berlijn, Heidelberg (2011). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Rosario Gennaro, Anna Lysyanskaya, Tal Malkin, Silvio Micali en Tal Rabin. "Algoritmische fraudebestendige (ATP) beveiliging: theoretische grondslagen voor beveiliging tegen geknoei met hardware". In Moni Naor, redacteur, Theory of Cryptography. Pagina's 258–277. Berlijn, Heidelberg (2004). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Vipul Goyal, Adam O'Neill en Vanishree Rao. "Gecorreleerde invoer veilige hash-functies". In Yuval Ishai, redacteur, Theory of Cryptography. Pagina's 182–200. Berlijn, Heidelberg (2011). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Yuval Ishai, Manoj Prabhakaran, Amit Sahai en David Wagner. "Privécircuits ii: geheimen bewaren in circuits die kunnen worden gemanipuleerd". In Serge Vaudenay, redacteur, Advances in Cryptology – EUROCRYPT 2006. Pagina's 308–327. Berlijn, Heidelberg (2006). Springer Berlijn Heidelberg.

https: / / doi.org/ 10.1007 / 11761679_19

[24] Yael Tauman Kalai, Bhavana Kanukurthi en Amit Sahai. "Cryptografie met knoeibaar en lekkend geheugen". In Phillip Rogaway, redacteur, Advances in Cryptology – CRYPTO 2011. Pagina's 373–390. Berlijn, Heidelberg (2011). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Krzysztof Pietrzak. “Deelruimte lwe”. In Ronald Cramer, redacteur, Theory of Cryptography. Pagina's 548-563. Berlijn, Heidelberg (2012). Springer Berlijn Heidelberg.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Thiago Bergamaschi. “Pauli manipulatiedetectiecodes en toepassingen voor kwantumcommunicatie via vijandige kanalen” (2023). Beschikbaar op https:///arxiv.org/abs/2304.06269.

arXiv: 2304.06269

[27] Divesh Aggarwal, Naresh Goud Boddu en Rahul Jain. "Kwantumveilige, niet-kneedbare codes in het split-state-model". IEEE-transacties over informatietheorie (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

[28] Roman Vershynin. “Inleiding tot de niet-asymptotische analyse van willekeurige matrices” (2010). arXiv:1011.3027.

arXiv: 1011.3027

[29] Yinheng Gu. “Momenten van willekeurige matrices en weingarten-functie” (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Don Weingarten. "Asymptotisch gedrag van groepsintegralen in de limiet van oneindige rang". Journal of Mathematical Physics 19, 999-1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[31] Benoît Collins. "Momenten en cumulanten van polynomiale willekeurige variabelen op unitaire groepen, de Itzykson-Zuber-integraal en vrije waarschijnlijkheid". Internationale wiskundeonderzoeksberichten 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

[32] Benoı̂t Collins en Piotr Śniady. "Integratie met respect voor de Haar-maatregel voor unitaire, orthogonale en symplectische groepen". Communicatie in de wiskundige natuurkunde 264, 773-795 (2006). arXiv:wiskunde-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

arXiv: math-ph / 0402073

[33] Naresh Goud Boddu, Vipul Goyal, Rahul Jain en João Ribeiro. “Niet-kneedbare codes met split-state en geheime deelschema’s voor kwantumberichten” (2023). arXiv:2308.06466.

arXiv: 2308.06466

Geciteerd door

[1] Thiago Bergamaschi, “Pauli Manipulatiedetectiecodes en toepassingen op kwantumcommunicatie via vijandige kanalen”, arXiv: 2304.06269, (2023).

Bovenstaande citaten zijn afkomstig van SAO / NASA ADS (laatst bijgewerkt met succes 2023-11-08 15:27:22). De lijst is mogelijk onvolledig omdat niet alle uitgevers geschikte en volledige citatiegegevens verstrekken.

Kon niet ophalen Door Crossref geciteerde gegevens tijdens laatste poging 2023-11-08 15:27:21: kon niet geciteerde gegevens voor 10.22331 / q-2023-11-08-1178 niet ophalen van Crossref. Dit is normaal als de DOI recent is geregistreerd.

Dit artikel is gepubliceerd in Quantum onder de Creative Commons Naamsvermelding 4.0 Internationaal (CC BY 4.0) licentie. Het auteursrecht blijft berusten bij de oorspronkelijke houders van auteursrechten, zoals de auteurs of hun instellingen.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://quantum-journal.org/papers/q-2023-11-08-1178/

- : heeft

- :is

- :niet

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- boven

- SAMENVATTING

- toegang

- ACM

- waarnemend

- Actie

- Adam

- voorschotten

- tegenstander

- voorkeuren

- tegen

- Aggarwal

- streven

- Alles

- ook

- an

- analyse

- en

- Andrew

- elke

- toepassingen

- ZIJN

- AS

- At

- Aanvallen

- poging

- authenticatie

- auteur

- auteurs

- Beschikbaar

- barrière

- BE

- geweest

- gedrag

- Berlijn

- Verder

- Breken

- by

- CAN

- mogelijkheden

- geval

- Contant geld

- veroorzaakt

- kanalen

- Sluiten

- codes

- commentaar

- Volk

- Communicatie

- Communicatie

- compleet

- berekening

- computer

- Overwegen

- beschouwd

- constante

- bouwen

- bouw

- doorlopend

- auteursrecht

- kon

- crypto

- geheimschrift

- CSS

- Daniel

- gegevens

- David

- decodering

- opsporen

- Opsporing

- apparaat

- bespreken

- don

- gedurende

- editor

- redacteurs

- encryptie

- fout

- bestaan

- verlengen

- familie

- Voor

- Stichtingen

- Gratis

- oppompen van

- functie

- functies

- Algemeen

- Geven

- Groep

- Hardware

- harvard

- hachee

- houders

- Hoe

- How To

- HTTPS

- Identiteit

- IEEE

- if

- ii

- in

- Oneindig

- info

- informatie

- beginnen

- instellingen

- integraal

- interessant

- Internationale

- jan

- JavaScript

- Jonathan

- tijdschrift

- houden

- kenneth

- bekend

- Talen

- Achternaam*

- Verlof

- Luwte

- Bibliotheek

- Vergunning

- als

- LIMIT

- Lijst

- Manipulatie

- wiskundig

- wiskunde

- Mei..

- maatregel

- Geheugen

- Bericht

- berichten

- Molenaar

- model

- modellen

- Maand

- Mukherjee

- nationaal

- Nguyen

- geen

- een

- november

- verkrijgen

- of

- on

- open

- operator

- exploitanten

- or

- orakels

- origineel

- uitgang

- over

- paginas

- Papier

- Peter

- phd

- Fysiek

- Fysica

- Plato

- Plato gegevensintelligentie

- PlatoData

- Programming

- beschermen

- protocol

- aantoonbaar

- zorgen voor

- mits

- gepubliceerde

- uitgever

- uitgevers

- Reclame

- Quantum

- Quantumcomputer

- kwantumfoutcorrectie

- kwantuminformatie

- willekeurige

- rangschikken

- realiseerde

- onlangs

- vermindering

- referenties

- geregistreerd

- stoffelijk overschot

- onderzoek

- culturele wortels

- beperkingen

- beoordelen

- ROBERT

- robuust

- Romeins

- regelingen

- omvang

- Geheim

- geheimen

- beveiligen

- veiligheid

- reeks

- delen

- Shor

- tonen

- handtekeningen

- gelijk

- Singapore

- Maat

- slim

- sommige

- stefan

- mediaopslag

- opgeslagen

- bestudeerd

- Studie

- Met goed gevolg

- dergelijk

- geschikt

- Susan

- tamper-proof

- Technologies

- dat

- De

- hun

- theoretisch

- theorie

- Er.

- scriptie

- dit

- Titel

- naar

- ook

- onderwerp

- handel

- Transacties

- behandeling

- voor

- universiteit-

- bijgewerkt

- URL

- gebruikt

- via

- volume

- W

- willen

- was

- we

- wanneer

- welke

- Winter

- Met

- Mijn werk

- zou

- jaar

- zephyrnet