Det måtte skje før eller siden. For det som ser ut som første gang noensinne, brukte insektjegere ChatGPT i en vellykket Pwn2Own-utnyttelse, og hjalp forskere med å kapre programvare brukt i industrielle applikasjoner og vinne $20,000 XNUMX.

For å være tydelig: AI fant ikke sårbarheten og skrev og kjørte heller ikke kode for å utnytte en spesifikk feil. Men den vellykkede bruken i feilrapporteringskonkurransen kan være en varsel om hacks som kommer.

"Dette er ikke å tolke Rosetta-steinen," fortalte Dustin Childs, leder for trusselbevissthet ved Trend Micros Zero Day Initiative (ZDI) Registeret.

– Det er et første skritt mot noe mer. Vi tror ikke AI er fremtiden for hacking, men det kan absolutt bli en god assistent når en forsker møter en kode de ikke er kjent med eller et forsvar de ikke hadde forventet.»

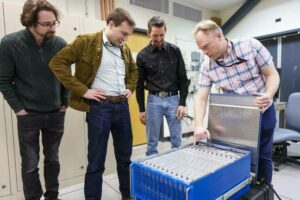

På forrige ukes konkurranse i Miami, Florida, Clarotys team82 ba ChatGPT om å hjelpe dem med å utvikle et eksternt kodeutførelsesangrep mot Softing edgeAggregator Siemens — programvare som gir tilkobling i grensesnittet mellom OT (operativ teknologi) og IT i industrielle applikasjoner.

De tekniske detaljene er begrenset på grunn av Pwn2Owns natur: folk finner sikkerhetshull, demonstrerer dem på scenen, avslører privat hvordan de gjorde det til utvikleren eller leverandøren, krever en premie, og vi venter alle på at detaljene og oppdateringene skal komme ut til slutt når den er klar.

I mellomtiden kan vi si dette: menneskene som er involvert i utnyttelsen, sikkerhetsforskerne Noam Moshe og Uri Katz, identifiserte en sårbarhet i en OPC Unified Architecture (OPC UA)-klient, antagelig innenfor edgeAggregator-programvarepakken. OPC UA er en maskin-til-maskin kommunikasjonsprotokoll som brukes i industriell automasjon.

Etter å ha funnet feilen, ba forskerne ChatGPT om å utvikle en backend-modul for en OPC UA-server for å teste deres fjernutførelsesutnyttelse. Det ser ut til at denne modulen var nødvendig for å bygge en ondsinnet server for å angripe den sårbare klienten via sårbarheten duoen fant.

"Fordi vi måtte gjøre mange modifikasjoner for at utnyttelsesteknikken vår skulle fungere, måtte vi gjøre mange endringer i eksisterende OPC UA-prosjekter med åpen kildekode," sa Moshe og Katz Registeret.

"Siden vi ikke var kjent med den spesifikke server-SDK-implementeringen, brukte vi ChatGPT for å fremskynde prosessen ved å hjelpe oss med å bruke og endre den eksisterende serveren."

Teamet ga AI-en instruksjoner, og måtte gjøre noen runder med korreksjoner og "mindre" endringer før det kom opp med en brukbar backend-servermodul, innrømmet de.

Men totalt sett, blir vi fortalt, ga chatboten et nyttig verktøy som sparte dem tid, spesielt når det gjaldt å fylle ut kunnskapshull som å lære å skrive en backend-modul og la menneskene fokusere mer på å implementere utnyttelsen.

"ChatGPT har kapasitet til å være et flott verktøy for å akselerere kodingsprosessen," sa duoen og la til at det økte effektiviteten deres.

"Det er som å gjøre mange runder med Google-søk etter en spesifikk kodemal, og deretter legge til flere runder med modifikasjoner til koden basert på våre spesifikke behov, utelukkende ved å instruere den hva vi ønsket å oppnå," sa Moshe og Katz.

I følge Childs er det sannsynligvis slik vi vil se nettkriminelle bruke ChatGPT i virkelige angrep mot industrielle systemer.

"Å utnytte komplekse systemer er utfordrende, og ofte er trusselaktører ikke kjent med alle aspekter av et bestemt mål," sa han. Childs la til at han ikke forventer å se AI-genererte verktøy skrive utnyttelser, "men gir den siste brikken i puslespillet som trengs for å lykkes."

Og han er ikke bekymret for at AI tar over Pwn2Own. I hvert fall ikke ennå.

"Det er fortsatt et stykke unna," sa Childs. «Men bruken av ChatGPT her viser hvordan AI kan bidra til å gjøre en sårbarhet om til en utnyttelse – forutsatt at forskeren vet hvordan man stiller de riktige spørsmålene og ignorerer feil svar. Det er en interessant utvikling i konkurransens historie, og vi ser frem til å se hvor den kan føre." ®

- SEO-drevet innhold og PR-distribusjon. Bli forsterket i dag.

- Platoblokkkjede. Web3 Metaverse Intelligence. Kunnskap forsterket. Tilgang her.

- kilde: https://go.theregister.com/feed/www.theregister.com/2023/02/22/chatgpt_pwn2own_ai/

- 000

- 7

- a

- Om oss

- akselerer

- Oppnå

- aktører

- la til

- innrømmet

- mot

- AI

- Alle

- tillate

- og

- svar

- søknader

- arkitektur

- aspektet

- Assistent

- angripe

- Angrep

- Automatisering

- bevissthet

- Backend

- basert

- I utgangspunktet

- fordi

- mellom

- styrket

- Bound

- Bug

- bygge

- Kapasitet

- Gjerne

- utfordrende

- Endringer

- chatbot

- ChatGPT

- hevder

- fjerne

- kunde

- kode

- Koding

- Kom

- Kommunikasjon

- konkurranse

- komplekse

- bekymret

- Tilkobling

- Korreksjoner

- kunne

- nettkriminelle

- dag

- Forsvar

- demonstrere

- detaljer

- utvikle

- Utvikler

- Utvikling

- gJORDE

- Avsløre

- gjør

- effektivitet

- spesielt

- etter hvert

- NOEN GANG

- Hver

- gjennomføring

- eksisterende

- forvente

- venter

- Exploit

- utnytting

- exploits

- kjent

- Noen få

- Finn

- finne

- Først

- første gang

- feil

- florida

- Fokus

- Forward

- funnet

- framtid

- flott

- hacking

- hacks

- skje

- hode

- hjelpe

- hjelpe

- her.

- kapre

- historie

- Holes

- Hvordan

- Hvordan

- Men

- HTTPS

- Mennesker

- identifisert

- gjennomføring

- implementere

- in

- industriell

- Initiative

- instruksjoner

- interessant

- Interface

- involvert

- IT

- kunnskap

- Siste

- føre

- læring

- Begrenset

- Se

- UTSEENDE

- Lot

- gjøre

- mange

- mellomtiden

- Miami

- mindre

- modifikasjoner

- modifisere

- Moduler

- mer

- flere

- Natur

- behov

- åpen

- åpen kildekode

- operasjonell

- samlet

- Spesielt

- Patches

- Ansatte

- brikke

- plato

- Platon Data Intelligence

- PlatonData

- premie

- sannsynligvis

- prosess

- prosjekter

- protokollen

- forutsatt

- gir

- gi

- puslespillet

- Pwn2Own

- spørsmål

- RE

- klar

- fjernkontroll

- forsker

- forskere

- runder

- Kjør

- Sa

- SDK

- sikkerhet

- se

- Viser

- Siemens

- siden

- Software

- noe

- kilde

- spesifikk

- Scene

- Trinn

- Still

- STONE

- suksess

- vellykket

- slik

- suite

- Systemer

- ta

- Target

- lag

- Teknisk

- Teknologi

- mal

- vilkår

- test

- De

- deres

- trussel

- trusselaktører

- tid

- til

- verktøy

- verktøy

- mot

- Trend

- SVING

- enhetlig

- us

- bruk

- bruke

- leverandør

- av

- sårbarhet

- Sårbar

- vente

- ønsket

- uke

- Hva

- vinne

- innenfor

- Vant

- Arbeid

- ville

- skrive

- skriving

- Feil

- zephyrnet

- null

- Zero Day