Som du sikkert allerede vet, fordi historien har vært over hele nyhetene og sosiale medier nylig, rapporterte den kjente og mye brukte passordbehandleren LastPass forrige uke en sikkerhetsbrudd.

Selve bruddet skjedde faktisk to uker før det, sa selskapet, og involverte angripere som kom inn i systemet der LastPass oppbevarer kildekoden til programvaren.

Derfra, rapporterte LastPass, angriperne "tok deler av kildekoden og noe proprietær LastPass teknisk informasjon."

Vi skrev ikke denne hendelsen forrige uke, fordi det så ikke ut til å være mye vi kunne legge til i LastPass-hendelsesrapporten – skurkene kikket gjennom sin proprietære kildekode og intellektuelle eiendom, men fikk tilsynelatende ikke eventuelle kunde- eller ansattdata.

Med andre ord så vi dette som en dypt pinlig PR-sak for LastPass selv, gitt at hele formålet med selskapets eget produkt er å hjelpe kunder med å holde nettkontoene sine for seg selv, men ikke som en hendelse som direkte satte kundenes nettkontoer i fare.

I løpet av den siste helgen har vi imidlertid hatt flere bekymrede henvendelser fra lesere (og vi har sett noen misvisende råd på sosiale medier), så vi tenkte at vi skulle se på hovedspørsmålene vi har mottatt så langt.

Tross alt anbefaler vi jevnlig våre lesere og podcastlyttere å vurdere å bruke en passordbehandler, selv om vi også har skrevet opp mange sikkerhet tabber i passord leder verktøy over år.

Så vi har satt sammen seks spørsmål og svar nedenfor, for å hjelpe deg med å ta en informert beslutning om fremtiden til passordbehandlere i ditt eget digitale liv.

Q1. Hva om passordbehandleren min blir hacket?

A1. Det er et helt rimelig spørsmål: Hvis du legger alle passordeggene dine i én kurv, blir ikke den kurven et enkelt feilpunkt?

Faktisk er det et spørsmål vi har blitt spurt så ofte at vi ha en video spesifikt for å svare på det (klikk på tannhjulet mens du spiller for å slå på undertekster eller for å øke hastigheten på avspillingen):

Q2. Hvis jeg bruker LastPass, bør jeg endre alle passordene mine?

A2. Hvis du vil endre noen av eller alle passordene dine, kommer vi ikke til å snakke deg fra det.

(En nyttig ting med en passordbehandler, som vi forklarer i videoen ovenfor, er at det er mye raskere, enklere og sikrere å endre passord, fordi du ikke sitter fast med å prøve å lage og huske dusinvis av nye og kompliserte tekststrenger i hastverk.)

Men etter alt å dømme har denne sikkerhetshendelsen ingenting å gjøre med at skurkene får tak i noen av dine personlige data, minst av alt passordene dine, som uansett ikke er lagret på LastPass sine servere i en brukbar form. (Se spørsmål 5.)

Dette angrepet ser ikke ut til å involvere en sårbarhet i eller en utnyttelse mot LastPass-programvaren der skurker kan angripe de krypterte passordene i passordhvelvet ditt, eller å involvere skadevare som vet hvordan de kan insinuere seg selv i passorddekrypteringsprosessen på dine egne datamaskiner. .

Videre involverer det ikke tyveri av personlig identifiserbar "virkelig" kundeinformasjon som telefonnumre, postnummer eller individuelle ID-numre som kan hjelpe angripere til å overtale nettjenester til å tilbakestille passordene dine ved hjelp av sosiale ingeniørtriks.

Derfor tror vi ikke du trenger å endre passordene dine. (For hva det er verdt, gjør ikke LastPass det heller.)

Q3. Bør jeg gi opp LastPass og bytte til en konkurrent?

A3. Det er et spørsmål du må svare på selv.

Som vi sa ovenfor, så pinlig som denne hendelsen er for LastPass, ser det ut til at ingen personlige data ble brutt og ingen passordrelaterte data (kryptert eller på annen måte) ble stjålet, bare selskapets egen kildekode og proprietær informasjon.

Gikk du bort Chrome da Google nylig i naturen null dag utnyttelse ble annonsert? Eller Apple-produkter etter det siste null-dagers dobbeltspill? Eller Windows etter noen Oppdatering for oppdatering av oppdateringen i hvilke zero-day bugs ble fikset?

Hvis ikke, antar vi at du er villig til å bedømme et selskaps sannsynlige fremtidige cybersikkerhet-pålitelighet etter hvordan det reagerte forrige gang en feil eller et brudd oppsto, spesielt hvis selskapets tabbe ikke direkte og umiddelbart satte deg i fare.

Vi foreslår at du leser LastPass hendelsesrapport og vanlige spørsmål for deg selv, og avgjør på det grunnlaget om du fortsatt er tilbøyelig til å stole på selskapet.

Q4. Betyr ikke stjålet kildekode at hacks og utnyttelser er bundet til å følge?

A4. Det er et rimelig spørsmål, og svaret er ikke enkelt.

Generelt sett er kildekoden mye lettere å lese og forstå at dens kompilerte, "binære" ekvivalent, spesielt hvis den er godt kommentert og bruker meningsfulle navn for ting som variabler og funksjoner inne i programvaren.

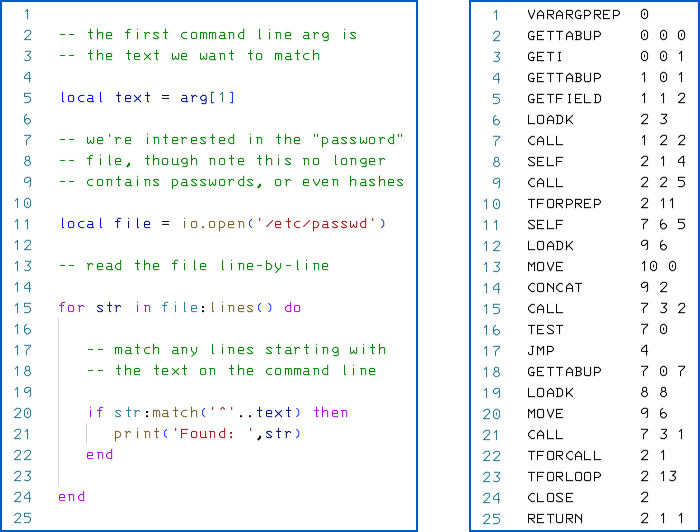

Som et noe syntetisk, men lett å følge eksempel, sammenligne Lua-kildekoden til venstre nedenfor med den kompilerte bytekoden (som Java, Lua kjører i en virtuell maskin) til høyre:

Høyre: Kompilert Lua-bytekode, som utført under kjøring.

I teorien betyr derfor kildekoden at det burde være raskere og enklere å bestemme nøyaktig hvordan programvaren fungerer, inkludert å oppdage eventuelle programmeringsfeil eller cybersikkerhetsfeil, og derfor bør sårbarheter være lettere å finne, og utnyttelse raskere å utvikle.

I praksis er det sant at å anskaffe kildekode for å gå sammen med de kompilerte binærfilene du prøver å reversere, vil sjelden, om noen gang, gjøre jobben vanskeligere, og vil ofte gjøre det enklere.

Når det er sagt, må du huske at Microsoft Windows er et lukket kilde-operativsystem, og likevel ble mange, om ikke de fleste, av sikkerhetshullene som ble fikset hver måned på Patch Tuesday, omvendt konstruert direkte fra forhåndskompilerte binærfiler.

Med andre ord, å holde kildekoden hemmelig bør aldri anses å være en viktig del av en nettsikkerhetsprosess.

Du må også huske at mange prosjekter er eksplisitt avhengige av å offentliggjøre kildekoden deres, ikke bare slik at alle kan granske den, men også slik at alle som vil kan bruke den, endre den og bidra til det beste for alle.

Likevel har til og med mainstream åpen kildekode-prosjekter med liberale brukslisenser, og med potensielt mange øyne på den kildekoden over mange år, krevd kritiske sikkerhetsoppdateringer for feil som kunne blitt oppdaget mange ganger, men som ikke ble det.

Til slutt, mange proprietære programvareprosjekter i disse dager (eksempler inkluderer Googles Chrome-nettleser; Apples iOS-operativsystem; Sophos XG-brannmuren; og tusenvis mer mye brukte maskin- og programvareverktøy) gjør likevel omfattende bruk av mange åpen kildekode-komponenter.

Enkelt sagt, de fleste moderne lukkede kildeprosjekter inkluderer betydelige deler som kildekoden kan lastes ned uansett (fordi lisensiering krever det), eller kan utledes (fordi lisensiering krever at bruken må dokumenteres, selv om noen modifikasjoner av koden ble senere blitt laget).

Med andre ord, denne kildekodelekkasjen kan hjelpe potensielle angripere litt, men nesten helt sikkert [a] ikke så mye som du kanskje først tror og [b] ikke til det punktet at nye utnyttelser vil bli mulig som aldri kunne ha blitt funnet ut uten kildekoden.

Q5. Bør jeg gi opp passordbehandlere helt?

A5. Argumentet her er at hvis selv et selskap som er stolt av å tilby verktøy for å låse opp dine personlige og bedriftshemmeligheter på en tryggere måte, ikke kan låse opp sin egen intellektuelle eiendom på en sikker måte, er det vel en advarsel om at passordbehandlere er et "tool's ærend"?

Tross alt, hva om skurkene bryter inn igjen, og neste gang er det ikke kildekoden de får tak i, men hvert enkelt passord lagret av hver enkelt bruker?

Det er en bekymring – du kan nesten kalle det et meme – som ofte sees på sosiale medier, spesielt etter et brudd av denne typen: «Hva om skurkene hadde lastet ned alle passordene mine? Hva tenkte jeg på å dele alle passordene mine likevel?»

Det ville være en genuin bekymring hvis passordbehandlere jobbet ved å holde nøyaktige kopier av alle passordene dine på sine egne servere, hvor de kunne trekkes ut av angripere eller kreves av rettshåndhevelse.

Men ingen anstendige skybaserte passordbehandlere fungerer på den måten.

I stedet er det som er lagret på serverne deres en kryptert database, eller "blob" (forkortelse for binært stort objekt) som bare dekrypteres etter å ha blitt overført til enheten din, og etter at du har oppgitt hovedpassordet ditt lokalt, kanskje med en slags tofaktorautentisering involvert for å redusere risikoen for lokal kompromittering.

Ingen passord i passordhvelvet ditt blir noen gang lagret i en direkte brukbar form på passordbehandlerens servere, og hovedpassordet ditt lagres ideelt sett aldri i det hele tatt, ikke engang som en saltet og strukket passordhash.

Med andre ord, et pålitelig passordbehandlerselskap trenger ikke å stole på å ikke lekke passordene dine i tilfelle et hack av databasene, eller å nekte å avsløre dem i tilfelle en arrestordre fra rettshåndhevelse ...

...fordi den ikke kunne avsløre dem, selv om den skulle ønske det, gitt at den ikke registrerer hovedpassordet ditt, eller andre passord, i en database som den kan trekke dem ut uten din avtale og samarbeid.

(LastPass-nettstedet har en beskrivelse og et diagram – riktignok en ganske grunnleggende – av hvordan du passord er beskyttet fra server-side kompromiss ved ikke å bli dekryptert unntatt på din egen enhet, under din direkte kontroll.)

Q6. Påminn meg igjen - hvorfor bruke en passordbehandling?

A6. La oss oppsummere fordelene mens vi er i gang:

- En god passordbehandler forenkler god passordbruk for deg. Det gjør problemet med å velge og huske dusinvis, eller kanskje hundrevis, av passord til problemet med å velge ett virkelig sterkt passord, eventuelt forsterket med 2FA. Det er ikke lenger nødvendig å kutte hjørner ved å bruke "enkle" eller gjettbare passord på noen av kontoene dine, selv de som føles uviktige.

- En god passordbehandler lar deg ikke bruke det samme passordet to ganger. Husk at hvis skurker gjenoppretter ett av passordene dine, kanskje på grunn av et kompromiss på et enkelt nettsted du bruker, vil de umiddelbart prøve de samme (eller lignende) passordene på alle de andre kontoene de kan tenke seg. Dette kan i stor grad forstørre skaden forårsaket av det som ellers kunne ha vært et innesluttet passordkompromiss.

- En god passordbehandler kan velge og huske hundrevis, til og med tusenvis, av lange, pseudo-tilfeldige, komplekse, helt forskjellige passord. Faktisk kan den gjøre dette like enkelt som du kan huske ditt eget navn. Selv når du prøver veldig hardt, er det vanskelig å velge et virkelig tilfeldig og ufattelig passord selv, spesielt hvis du har det travelt, fordi det alltid er en fristelse til å følge et slags forutsigbart mønster, f.eks. venstre hånd så høyre hånd, konsonant så vokal, øverst-midt-nederst rad, eller navnet på katten med -99 på slutten.

- En god passordbehandler lar deg ikke sette riktig passord på feil nettsted. Passordadministratorer "gjenkjenner" ikke nettsteder bare fordi de "ser riktig ut" og har de riktige logoene og bakgrunnsbildene på seg. Dette bidrar til å beskytte deg mot nettfisking, hvor du ikke legger merke til at URL-en ikke er helt riktig, og legger inn passordet ditt (og til og med 2FA-koden din) til et falskt nettsted i stedet.

Ikke trekk for konklusjoner

Så det er vårt råd om problemet.

Vi forholder oss nøytrale til LastPass selv, og vi anbefaler ikke spesifikt noe passordbehandlingsprodukt eller -tjeneste der ute, inkludert LastPass, over eller under noen andre.

Men uansett hvilken avgjørelse du tar om du vil ha det bedre eller dårligere ved å ta i bruk en passordbehandler...

…vi vil gjerne sikre at du gjør det av velinformerte grunner.

Hvis du har flere spørsmål, vennligst spør i kommentarene nedenfor - vi vil gjøre vårt beste for å svare raskt.

- blockchain

- brudd

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- Data Loss

- innenriksdepartementet

- digitale lommebøker

- brannmur

- Kaspersky

- LastPass

- malware

- Mcafee

- Naken sikkerhet

- NexBLOC

- Password Manager

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- VPN

- nettside sikkerhet

- zephyrnet

![S3 Ep91: CodeRed, OpenSSL, Java-feil og Office-makroer [Podcast + Transcript] S3 Ep91: CodeRed, OpenSSL, Java-feil og Office-makroer [Podcast + Transcript] PlatoBlockchain Data Intelligence. Vertikalt søk. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/nsp-1200-300x157.png)