1University of Maryland

2Uniwersytet Texas A&M

3Uniwersytet w Edynburgu i IOHK

4Uniwersytet Stanowy w Portland

5University of Edinburgh

Czy ten artykuł jest interesujący czy chcesz dyskutować? Napisz lub zostaw komentarz do SciRate.

Abstrakcyjny

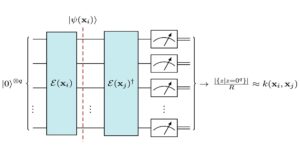

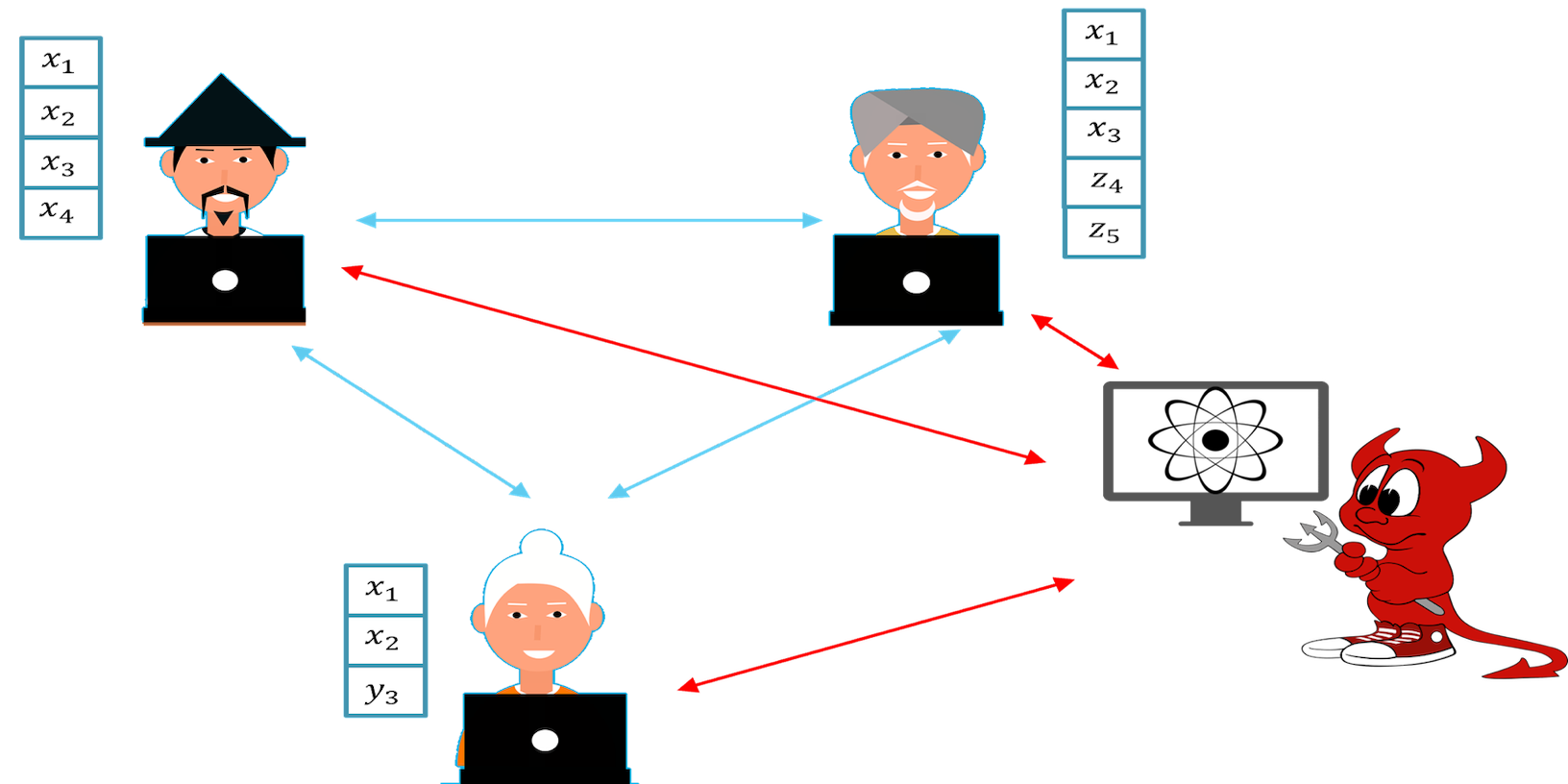

Dowód pracy (PoW) jest ważnym konstruktem kryptograficznym umożliwiającym stronie przekonanie innych, że włożyła trochę wysiłku w rozwiązanie zadania obliczeniowego. Prawdopodobnie jego główny wpływ wywarł wpływ na kryptowaluty, takie jak Bitcoin i leżący u jego podstaw protokół blockchain, któremu w ostatnich latach poświęcono znaczną uwagę ze względu na jego potencjał do różnych zastosowań, a także do rozwiązywania podstawowych problemów związanych z przetwarzaniem rozproszonym w nowatorskich modelach zagrożeń. PoW umożliwiają łączenie bloków w strukturze danych łańcucha bloków, stąd też przedmiotem zainteresowania jest możliwość uzyskania sekwencji (łańcucha) takich dowodów. W tej pracy badamy trudność znalezienia takiego łańcucha PoW w porównaniu ze strategiami kwantowymi. Udowodnimy, że łańcuch problemu PoWs sprowadza się do problemu, który nazywamy wielorozwiązawczym przeszukiwaniem Bernoulliego, dla którego ustalamy jego kwantową złożoność zapytań. W rzeczywistości jest to rozszerzenie twierdzenia o progowym iloczynie bezpośrednim na nieustrukturyzowany problem wyszukiwania w średnim przypadku. Nasz dowód, dodając do aktywnych ostatnich wysiłków, upraszcza i uogólnia technikę nagrywania Zhandry (Crypto'19). Jako aplikacja wracamy do formalnego traktowania bezpieczeństwa rdzenia protokołu konsensusu Bitcoin, szkieletu Bitcoin (Eurocrypt'15), przeciwko przeciwnikom kwantowym, podczas gdy uczciwe strony są klasyczne i pokazują, że bezpieczeństwo protokołu utrzymuje się pod kwantowym odpowiednikiem klasyczne założenie „uczciwej większości”. Nasza analiza wskazuje, że bezpieczeństwo szkieletu Bitcoina jest gwarantowane pod warunkiem, że liczba kontradyktoryjnych zapytań kwantowych jest ograniczona tak, że każde zapytanie kwantowe jest warte $O(p^{-1/2})$ klasycznych, gdzie $p$ oznacza sukces prawdopodobieństwo pojedynczego klasycznego zapytania do podstawowej funkcji skrótu protokołu. Nieco zaskakujące jest to, że czas oczekiwania na bezpieczne rozliczenie w przypadku kwantowych przeciwników odpowiada bezpiecznemu czasowi rozliczenia w przypadku klasycznym.

Popularne podsumowanie

W naszym artykule badamy, w jaki sposób ten problem matematyczny, łańcuch PoW, może zostać rozwiązany przez przeciwnika kwantowego i określić granice jego możliwości. W oparciu o te wyniki ponownie przyjrzymy się bezpieczeństwu protokołu szkieletowego Bitcoin (abstrakcja matematyczna obejmująca kluczowe elementy protokołu Bitcoin), w warunkach, w których wszystkie uczciwe strony są klasyczne i istnieje jeden przeciwnik kwantowy (kontrolujący wszystkie kwantowe zasobów obliczeniowych złośliwych stron). Nasza analiza pokazuje, że bezpieczeństwo mogłoby zostać utrzymane, gdyby całkowita klasyczna moc obliczeniowa uczciwych stron w zakresie zapytań/operacji była bardzo dużą (ale stałą) liczbą większą niż moc obliczeniowa kwantowa przeciwnika. To pierwszy krok do pełnej analizy bitcoina w erze kwantowej, kiedy wszystkie strony miałyby kwantowe możliwości obliczeniowe.

► Dane BibTeX

► Referencje

[1] Cynthia Dwork i Moni Naor. „Wycena poprzez przetwarzanie lub zwalczanie niechcianej poczty”. In Advances in Cryptology – CRYPTO '92, 12th Annual International Cryptology Conference, Santa Barbara, Kalifornia, USA, 16-20 sierpnia 1992, Proceedings. Tom 740 notatek z wykładów z informatyki, strony 139–147. Springera (1992).

https://doi.org/10.1007/3-540-48071-4_10

[2] Satoshi Nakamoto. „Implementacja bitcoin open source waluty p2p”. (2009). http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http:///p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[3] Juan A. Garay, Aggelos Kiayias i Nikos Leonardos. „Protokół Bitcoin Backbone: analiza i zastosowania”. W Elisabeth Oswald i Marc Fischlin, redaktorzy, Advances in Cryptology – EUROCRYPT 2015. Strony 281–310. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_10

[4] Rafael Pass, Lior Seeman i Abhi Shelat. „Analiza protokołu blockchain w sieciach asynchronicznych”. W Jean-Sébastien Coron i Jesper Buus Nielsen, redaktorzy, Advances in Cryptology – EUROCRYPT 2017. Tom 10211 notatek z wykładów z informatyki. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

[5] Juan Garay, Aggelos Kiayias i Nikos Leonardos. „Protokół szkieletowy bitcoin z łańcuchami o różnym stopniu trudności”. Redaktorzy Jonathan Katz i Hovav Shacham, Advances in Cryptology – CRYPTO 2017. Strony 291–323. Cham (2017). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-63688-7_10

[6] Christian Badertscher, Ueli Maurer, Daniel Tschudi i Vassilis Zikas. „Bitcoin jako księga transakcji: leczenie, które można komponować”. Redaktorzy Jonathan Katz i Hovav Shacham, Advances in Cryptology – CRYPTO 2017. Strony 324–356. Cham (2017). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-63688-7_11

[7] Mihir Bellare i Phillip Rogaway. „Losowe wyrocznie są praktyczne: paradygmat projektowania wydajnych protokołów”. W CCS '93. Strony 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596

[8] Peter W. Shor. „Algorytmy czasu wielomianowego do rozkładu na czynniki pierwsze i logarytmów dyskretnych na komputerze kwantowym”. SIAM J. Komputer. 26, 1484-1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

[9] Marc Kaplan, Gaëtan Leurent, Anthony Leverrier i María Naya-Plasencia. „Łamanie symetrycznych kryptosystemów za pomocą znajdowania okresów kwantowych”. W Matthew Robshaw i Jonathan Katz, redaktorzy, Advances in Cryptology – CRYPTO 2016. Strony 207–237. Berlin, Heidelberg (2016). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-53008-5_8

[10] Thomasa Santoli i Christiana Schaffnera. „Wykorzystanie algorytmu Simona do ataku na prymitywy kryptograficzne z kluczem symetrycznym”. Informacje kwantowe i obliczenia 17, 65–78 (2017).

https: / / doi.org/ 10.26421 / qic17.1-2-4

[11] Jeroena Van De Graafa. „W kierunku formalnej definicji bezpieczeństwa dla protokołów kwantowych”. praca doktorska. Uniwersytet w Montrealu. CAN (1998).

[12] Johna Watrousa. „Zerowa wiedza przeciwko atakom kwantowym”. W materiałach z trzydziestego ósmego dorocznego sympozjum ACM poświęconego teorii informatyki. Strony 296–305. STOC '06Nowy Jork, NY, USA (2006). Stowarzyszenie Maszyn Komputerowych.

https: / / doi.org/ 10.1145 / 1132516.1132560

[13] Dominika Unruha. „Kwantowe dowody wiedzy”. W David Pointcheval i Thomas Johansson, redaktorzy, Advances in Cryptology – EUROCRYPT 2012. Strony 135–152. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-29011-4_10

[14] Sean Hallgren, Adam Smith i Fang Song. „Klasyczne protokoły kryptograficzne w świecie kwantowym”. W Phillip Rogaway, redaktor, Advances in Cryptology – CRYPTO 2011. Strony 411–428. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_23

[15] Gorjan Alagic, Tommaso Gagliardoni i Christian Majenz. „Niemożliwe do podrobienia szyfrowanie kwantowe”. Jesper Buus Nielsen i Vincent Rijmen, redaktorzy, Advances in Cryptology – EUROCRYPT 2018. Strony 489–519. Cham (2018). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-78372-7_16

[16] Dan Boneh i Mark Zhandry. „Quantum-secure kody uwierzytelniania wiadomości”. W: Thomas Johansson i Phong Q. Nguyen, redaktorzy, Advances in Cryptology – EUROCRYPT 2013. Strony 592–608. Berlin, Heidelberg (2013). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-38348-9_35

[17] Dan Boneh, Özgür Dagdelen, Marc Fischlin, Anja Lehmann, Christian Schaffner i Mark Zhandry. „Losowe wyrocznie w świecie kwantowym”. W Dong Hoon Lee i Xiaoyun Wang, redaktorzy, Advances in Cryptology – ASIACRYPT 2011. Strony 41–69. Berlin, Heidelberg (2011). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-25385-0_3

[18] Marka Zhandry'ego. „Jak rejestrować zapytania kwantowe i aplikacje do niezróżnicowalności kwantowej”. W Alexandra Boldyreva i Daniele Micciancio, redaktorzy, Advances in Cryptology – CRYPTO 2019. Strony 239–268. Cham (2019). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-26951-7_9

[19] Troy Lee i Jérémie Roland. „Silne twierdzenie o produkcie bezpośrednim dla złożoności zapytań kwantowych”. złożoność obliczeniowa 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

[20] Gorjan Alagic, Christian Majenz, Alexander Russell i Fang Song. „Kwantowo bezpieczne uwierzytelnianie wiadomości poprzez ślepą niemożliwość fałszowania”. W Postępy w kryptologii – EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

[21] Yassine Hamoudi i Frédéric Magniez. „Kompromis kwantowo-przestrzenny w celu znalezienia wielu par kolizji”. W Min-Hsiu Hsieh, redaktor, 16th Conference on the Theory of Quantum Computation, Communication and Cryptography (TQC 2021). Tom 197 Leibniz International Proceedings in Informatics (LIPIcs), strony 1: 1–1:21. Dagstuhl, Niemcy (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2021.1

[22] Qipeng Liu i Marka Zhandry'ego. „O znalezieniu multi-kolizji kwantowych”. W Yuval Ishai i Vincent Rijmen, redaktorzy, Advances in Cryptology – EUROCRYPT 2019. Strony 189–218. Cham (2019). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-17659-4_7

[23] Falk Unger. „Prabilistyczna nierówność z zastosowaniami do progowych twierdzeń o iloczynie bezpośrednim”. W 2009 roku 50th Annual IEEE Symposium on Foundations of Computer Science. Strony 221–229. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.62

[24] H. Klauck, R. de Wolf i R. Špalek. „Kwantowe i klasyczne twierdzenia o silnym produkcie bezpośrednim i optymalne kompromisy czasowo-przestrzenne”. W 2013 IEEE 54th Annual Symposium on Foundations of Computer Science. Strony 12–21. Los Alamitos, Kalifornia, USA (2004). Towarzystwo komputerowe IEEE.

https: / / doi.org/ 10.1109 / FOCS.2004.52

[25] Aleksander Szerstow. „Silne twierdzenia o iloczynach bezpośrednich dla komunikacji kwantowej i złożoności zapytań”. SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661

[26] Robert Beals, Harry Buhrman, Richard Cleve, Michele Mosca i Ronald de Wolf. „Kwantowe dolne granice przez wielomiany”. J. ACM 48, 778-797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097

[27] Andrisa Ambainisa. „Kwantowe dolne granice według argumentów kwantowych”. J. Komputer. Syst. nauka 64, 750–767 (2002).

https: / / doi.org/ 10.1006 / jcss.2002.1826

[28] Krzysztof Załka. „Algorytm wyszukiwania kwantowego Grovera jest optymalny”. fizyka Obj. A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

[29] Michel Boyer, Gilles Brassard, Peter Høyer i Alain Tapp. „Ścisłe granice wyszukiwania kwantowego”. Fortschritte der Physik 46, 493–505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[30] Andris Ambainis, Robert Špalek i Ronald de Wolf. „Nowa metoda kwantowej dolnej granicy, z zastosowaniami do twierdzeń o iloczynach bezpośrednich i kompromisów czasowo-przestrzennych”. Algorytmika 55, 422–461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

[31] Andrisa Ambainisa. „Nowa metoda kwantowej dolnej granicy, z zastosowaniem do twierdzenia o silnym produkcie bezpośrednim do wyszukiwania kwantowego”. Teoria informatyki 6, 1–25 (2010).

https: / / doi.org/ 10.4086 / toc.2010.v006a001

[32] Juan A. Garay, Aggelos Kiayias, Nikos Leonardos i Giorgos Panagiotakos. „Bootstrapping łańcucha blokowego, z aplikacjami do konsensusu i szybkiej konfiguracji pki”. W: Michel Abdalla i Ricardo Dahab, redaktorzy, Public-Key Cryptography – PKC 2018. Strony 465–495. Cham (2018). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-76581-5_16

[33] Juan A. Garay, Aggelos Kiayias i Giorgos Panagiotakos. „Iterowane problemy z wyszukiwaniem i bezpieczeństwo łańcucha bloków przy fałszywych założeniach”. Cryptology ePrint Archive, Raport 2019/315 (2019). https:///eprint.iacr.org/2019/315.

https: / / eprint.iacr.org/ 2019/315

[34] Ittay Eyal i Emin Gün Sirer. „Większość to za mało: wydobywanie bitcoinów jest podatne na zagrożenia”. W Nicolas Christin i Reihaneh Safavi-Naini, redaktorzy, Financial Cryptography and Data Security – 18th International Conference, FC 2014, Christ Church, Barbados, 3-7 marca 2014 r., Revised Selected Papers. Tom 8437 notatek z wykładów z informatyki, strony 436–454. Springera (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

[35] Divesh Aggarwal, Gavin Brennen, Troy Lee, Miklos Santha i Marco Tomamichel. „Ataki kwantowe na bitcoina i jak się przed nimi chronić”. Księga główna 3 (2018).

https:///doi.org/10.5195/ledger.2018.127

[36] Troy Lee, Maharishi Ray i Miklos Santha. „Strategie wyścigów kwantowych”. W Avrim Blum, redaktor, 10th Innovations in Theoretical Computer Science Conference (ITCS 2019). Tom 124 Leibniz International Proceedings in Informatics (LIPIcs), strony 51: 1–51:21. Dagstuhl, Niemcy (2018). Schloss Dagstuhl–Leibniz-Zentrum fuer Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.ITCS.2019.51

[37] Albo Sattath. „O niepewności kwantowego wydobywania bitcoinów”. Int. J. Inf. Zabezpiecz. 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

[38] Andrea Coladangelo i Or Sattath. „Kwantowe rozwiązanie problemu skalowalności Blockchain”. Kwant 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

[39] Marka Zhandry'ego. „Jak konstruować kwantowe funkcje losowe”. W 2012 IEEE 53rd Annual Symposium on Foundations of Computer Science. Strony 679–687. (2012).

https: / / doi.org/ 10.1109 / FOCS.2012.37

[40] Marka Zhandry'ego. „Bezpieczne szyfrowanie oparte na tożsamości w kwantowym losowym modelu wyroczni”. W Reihaneh Safavi-Naini i Ran Canetti, redaktorzy, Advances in Cryptology – CRYPTO 2012. Strony 758–775. Berlin, Heidelberg (2012). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-642-32009-5_44

[41] Fang Song i Aaram Yun. „Bezpieczeństwo kwantowe NMAC i konstrukcji pokrewnych – rozszerzenie domeny PRF przed atakami kwantowymi”. Redaktorzy Jonathan Katz i Hovav Shacham, Advances in Cryptology – CRYPTO 2017 – 37th Annual International Cryptology Conference, Santa Barbara, Kalifornia, USA, 20-24 sierpnia 2017 r., Proceedings, Part II. Tom 10402 notatek z wykładów z informatyki, strony 283–309. Springera (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

[42] Edwarda Eatona i Fang Songa. „Tworzenie podpisów egzystencjalnych, których nie da się podrobić, w kwantowym modelu losowej wyroczni”. W Salman Beigi i Robert König, redaktorzy, 10th Conference on the Theory of Quantum Computation, Communication and Cryptography, TQC 2015, 20-22 maja 2015 r., Bruksela, Belgia. Tom 44 LIPIcs, strony 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.147

[43] Dominika Unruha. „Nieinteraktywne dowody zerowej wiedzy w kwantowym modelu losowej wyroczni”. W Elisabeth Oswald i Marc Fischlin, redaktorzy, Advances in Cryptology – EUROCRYPT 2015. Strony 755–784. Berlin, Heidelberg (2015). Springer Berlin Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_25

[44] Andreasa Hülsinga, Joosta Rijnevelda i Fang Songa. „Łagodzenie ataków na wiele celów w sygnaturach opartych na mieszaniu”. In Proceedings, Part I, of the 19th IACR International Conference on Public-Key Cryptography — PKC 2016 — tom 9614. Strony 387–416. Berlin, Heidelberg (2016). Springer-Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

[45] Marko Balogh, Edward Eaton i Fang Song. „Wyszukiwanie kolizji kwantowych w niejednorodnych funkcjach losowych”. W Tanja Lange i Rainer Steinwandt, redaktorzy, Post-Quantum Cryptography. Strony 467–486. Cham (2018). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-79063-3_22

[46] Bena Hamlina i Fang Songa. „Bezpieczeństwo kwantowe funkcji skrótu i zachowanie właściwości iterowanego haszowania”. W Jintai Ding i Rainer Steinwandt, redaktorzy, Post-Quantum Cryptography. Strony 329–349. Cham (2019). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-25510-7_18

[47] Dennis Hofheinz, Kathrin Hövelmanns i Eike Kiltz. „Analiza modułowa transformacji fujisaki-okamoto”. W Yael Kalai i Leonid Reyzin, redaktorzy, Theory of Cryptography. Strony 341–371. Cham (2017). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-70500-2_12

[48] Tsunekazu Saito, Keita Xagawa i Takashi Yamakawa. „Ściśle bezpieczny mechanizm enkapsulacji klucza w kwantowym modelu losowej wyroczni”. Jesper Buus Nielsen i Vincent Rijmen, redaktorzy, Advances in Cryptology – EUROCRYPT 2018. Strony 520–551. Cham (2018). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-319-78372-7_17

[49] Andris Ambainis, Mike Hamburg i Dominique Unruh. „Kwantowe dowody bezpieczeństwa przy użyciu półklasycznych wyroczni”. W Alexandra Boldyreva i Daniele Micciancio, redaktorzy, Advances in Cryptology – CRYPTO 2019. Strony 269–295. Cham (2019). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-26951-7_10

[50] Qipeng Liu i Marka Zhandry'ego. „Powrót do post-kwantowego fiat-shamir”. W Alexandra Boldyreva i Daniele Micciancio, redaktorzy, Advances in Cryptology – CRYPTO 2019. Strony 326–355. Cham (2019). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-26951-7_12

[51] Jelle Don, Serge Fehr, Christian Majenz i Christian Schaffner. „Bezpieczeństwo transformacji fiat-shamir w kwantowym modelu losowo-wyroczni”. W Alexandra Boldyreva i Daniele Micciancio, redaktorzy, Advances in Cryptology – CRYPTO 2019. Strony 356–383. Cham (2019). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-26951-7_13

[52] Veronika Kuchta, Amin Sakzad, Damien Stehlé, Ron Steinfeld i Shi-Feng Sun. „Zmierz-przewiń-zmierz: ściślejsze dowody kwantowego losowego modelu wyroczni dla jednokierunkowego ukrywania się i bezpieczeństwa cca” . W dorocznej międzynarodowej konferencji na temat teorii i zastosowań technik kryptograficznych. Strony 703–728. Springera (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

[53] Kai-Min Chung, Siyao Guo, Qipeng Liu i Luowen Qian. „Wąskie kwantowe kompromisy czasoprzestrzeń dla odwrócenia funkcji”. W 2020 r. IEEE 61. doroczne sympozjum na temat podstaw informatyki (FOCS). Strony 673–684. IEEE (2020).

https:///doi.org/10.1109/FOCS46700.2020.00068

[54] Shuichi Katsumata, Kris Kwiatkowski, Federico Pintore i Thomas Prest. „Skalowalne techniki kompresji tekstu zaszyfrowanego dla kemów postkwantowych i ich zastosowań”. W Międzynarodowej Konferencji Teorii i Zastosowań Kryptologii i Bezpieczeństwa Informacji. Strony 289–320. Springera (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

[55] Jana Czajkowskiego. „Niezróżnicowalność kwantowa sha-3”. Cryptology ePrint Archive, Raport 2021/192 (2021). https:///ia.cr/2021/192.

https:///ia.cr/2021/192

[56] Kai-Min Chung, Serge Fehr, Yu-Hsuan Huang i Tai-Ning Liao. „O technice skompresowanej wyroczni i postkwantowym bezpieczeństwie dowodów pracy sekwencyjnej”. Anne Canteaut i François-Xavier Standaert, redaktorzy, Advances in Cryptology – EUROCRYPT 2021. Strony 598–629. Cham (2021). Międzynarodowe wydawnictwo Springera.

https://doi.org/10.1007/978-3-030-77886-6_21

[57] Jeremiah Blocki, Seunghoon Lee i Samson Zhou. „O bezpieczeństwie dowodów pracy sekwencyjnej w świecie post-kwantowym”. W Stefano Tessaro, redaktor, 2. konferencja na temat kryptografii informacyjnej (ITC 2021). Tom 199 Leibniz International Proceedings in Informatics (LIPIcs), strony 22: 1–22:27. Dagstuhl, Niemcy (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

[58] Dominika Unruha. „Skompresowane wyrocznie permutacji (i odporność na kolizje gąbki / sha3)”. Cryptology ePrint Archive, Raport 2021/062 (2021). https:///eprint.iacr.org/2021/062.

https: / / eprint.iacr.org/ 2021/062

[59] Alexandru Cojocaru, Juan Garay, Aggelos Kiayias, Fang Song i Petros Wallden. „Protokół szkieletowy bitcoin przeciwko przeciwnikom kwantowym”. Cryptology ePrint Archive, Paper 2019/1150 (2019). https:///eprint.iacr.org/2019/1150.

https: / / eprint.iacr.org/ 2019/1150

[60] Ran Canettiego. „Bezpieczeństwo i skład wielostronnych protokołów kryptograficznych”. J. Kryptologia 13, 143–202 (2000).

https: / / doi.org/ 10.1007 / s001459910006

[61] Ran Canettiego. „Uniwersalnie komponowalne zabezpieczenia: nowy paradygmat dla protokołów kryptograficznych”. W 42nd Annual Symposium on Foundations of Computer Science, FOCS 2001, 14-17 października 2001, Las Vegas, Nevada, USA. Strony 136–145. Towarzystwo komputerowe IEEE (2001).

https: / / doi.org/ 10.1109 / SFCS.2001.959888

Cytowany przez

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener i Salvador E. Venegas-Andraca, „ Opór kwantowy w sieciach blockchain”, arXiv: 2106.06640, (2021).

[2] Robert R. Nerem i Daya R. Gaur, „Warunki korzystnego wydobycia bitcoinów kwantowych”, arXiv: 2110.00878, (2021).

Powyższe cytaty pochodzą z Reklamy SAO / NASA (ostatnia aktualizacja pomyślnie 2023-03-09 15:10:32). Lista może być niekompletna, ponieważ nie wszyscy wydawcy podają odpowiednie i pełne dane cytowania.

Nie można pobrać Przywołane przez Crossref dane podczas ostatniej próby 2023-03-09 15:10:29: Nie można pobrać cytowanych danych dla 10.22331 / q-2023-03-09-944 z Crossref. Jest to normalne, jeśli DOI zostało niedawno zarejestrowane.

Niniejszy artykuł opublikowano w Quantum pod Creative Commons Uznanie autorstwa 4.0 Międzynarodowe (CC BY 4.0) licencja. Prawa autorskie należą do pierwotnych właścicieli praw autorskich, takich jak autorzy lub ich instytucje.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://quantum-journal.org/papers/q-2023-03-09-944/

- :Jest

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- zdolność

- powyżej

- ABSTRACT

- dostęp

- ACM

- aktywny

- Adam

- zaliczki

- przeciwny

- powiązania

- przed

- Aggarwal

- Alexander

- algorytm

- Algorytmy

- Wszystkie kategorie

- analiza

- i

- roczny

- Anthony

- Zastosowanie

- aplikacje

- Archiwum

- SĄ

- argumenty

- AS

- Stowarzyszenie

- założenie

- atakować

- Ataki

- Uwaga

- Sierpnia

- Uwierzytelnianie

- autor

- Autorzy

- Kręgosłup

- Barbados

- na podstawie

- BE

- Belgia

- Bitcoin

- Wydobywanie Bitcoina

- blockchain

- dane blockchain

- Sieci blockchain

- skalowalność blockchain

- Bezpieczeństwo Blockchain

- blockchains

- Bloki

- Granica

- przerwa

- Bruksela

- by

- CA

- California

- wezwanie

- CAN

- możliwości

- Przechwytywanie

- walizka

- łańcuch

- więzy

- zmiana

- kościół

- klasyfikacja

- CO

- komentarz

- Lud

- Komunikacja

- kompletny

- kompleksowość

- obliczenia

- moc obliczeniowa

- komputer

- Computer Science

- komputery

- computing

- pojęcie

- Warunki

- Konferencja

- Zgoda

- stały

- skonstruować

- kontrolowania

- przekonać

- prawo autorskie

- rdzeń

- Koszty:

- mógłby

- Crypto

- cryptocurrencies

- kryptograficzny

- kryptografia

- Waluta

- Daniel

- dane

- bezpieczeństwo danych

- Struktura danych

- David

- wykazać

- zależy

- projektowanie

- urządzenia

- Diego

- Trudność

- kierować

- dyskutować

- dystrybuowane

- przetwarzanie rozproszone

- domena

- podczas

- e

- każdy

- redaktor

- Edward

- efekt

- faktycznie

- wydajny

- wysiłek

- starania

- Elementy

- Emin Gün Sirer

- umożliwiać

- umożliwiając

- szyfrowanie

- dość

- Era

- zapewniają

- zbadane

- rozbudowa

- FAST

- fc

- Federico

- budżetowy

- znalezieniu

- i terminów, a

- W razie zamówieenia projektu

- formalny

- Fundamenty

- od

- pełny

- funkcjonować

- Funkcje

- fundamentalny

- Niemcy

- otrzymać

- Gilles

- większy

- gwarantowane

- harvard

- haszysz

- mieszanie

- Have

- posiadacze

- posiada

- W jaki sposób

- How To

- http

- HTTPS

- i

- IEEE

- Rezultat

- realizacja

- ważny

- in

- W innych

- wskazuje

- Informacja

- bezpieczeństwo informacji

- innowacje

- instytucje

- odsetki

- ciekawy

- na świecie

- inwersja

- zainwestowany

- IT

- JEGO

- Styczeń

- JAVASCRIPT

- John

- dziennik

- Klawisz

- wiedza

- znany

- Król

- duży

- LAS

- Las Vegas

- Nazwisko

- Pozostawiać

- czytanie

- Księga główna

- Lee

- Licencja

- Powiązanie

- Lista

- im

- maszyny

- Główny

- poważny

- Większość

- Dokonywanie

- wiele

- March

- struktura

- znak

- matematyczny

- Maksymalna szerokość

- mechanizm

- wiadomość

- metoda

- Górnictwo

- model

- modele

- Modułowa

- pieniądze

- Miesiąc

- większość

- wielokrotność

- nakamoto

- sieci

- NEVADA

- Nowości

- Nguyen

- Nicolas

- normalna

- Uwagi

- powieść

- numer

- NY

- uzyskiwanie

- październik

- of

- oferta

- on

- koncepcja

- open source

- Optymalny

- wyrocznia

- Wyrocznie

- oryginalny

- Inne

- Pozostałe

- p2p

- strona

- par

- Papier

- Papiery

- paradygmat

- część

- strony

- przyjęcie

- okres

- uporczywość

- Piotr

- PKI

- plato

- Analiza danych Platona

- PlatoDane

- potencjał

- PoW

- power

- Praktyczny

- premia

- Problem

- problemy

- Obrady

- przetwarzanie

- produkować

- Produkt

- dowód

- dowody

- chronić

- protokół

- protokoły

- Udowodnij

- zapewniać

- pod warunkiem,

- opublikowany

- wydawca

- wydawcy

- Wydawniczy

- jakość

- Kwant

- algorytmy kwantowe

- Komputer kwantowy

- informatyka kwantowa

- informacja kwantowa

- pytania

- Rafael

- przypadkowy

- RAY

- Odebrane

- niedawny

- niedawno

- rekord

- nagranie

- zmniejsza

- referencje

- zarejestrowany

- związane z

- szczątki

- raport

- Zasoby

- dalsze

- Nagradzać

- Richard

- ROBERT

- Roland

- RON

- s

- "bezpiecznym"

- Salvador

- Święty

- Satoshi

- Satoshi Nakamoto

- Skalowalność

- powiększanie

- systemy

- SCI

- nauka

- Sean

- Szukaj

- poszukiwania

- bezpieczeństwo

- wybrany

- Sekwencja

- ustawienie

- osada

- ustawienie

- sza-3

- Shor

- pokazać

- Targi

- Syjam

- Podpisy

- znaczący

- pojedynczy

- Rozmiar

- So

- Społeczeństwo

- rozwiązanie

- ROZWIĄZANIA

- Rozwiązywanie

- kilka

- nieco

- Źródło

- wydać

- Stan

- Ewolucja krok po kroku

- strategie

- silny

- strongly

- Struktura

- sukces

- Z powodzeniem

- taki

- odpowiedni

- Niedz

- Sympozjum

- trwa

- Zadanie

- zadania

- Techniki

- REGULAMIN

- że

- Połączenia

- ich

- Im

- teoretyczny

- groźba

- próg

- mocniej

- czas

- Tytuł

- do

- Kwota produktów:

- transakcja

- Transformacja

- leczenie

- dla

- zasadniczy

- zaktualizowane

- URL

- USA

- różnorodny

- VEGAS

- przez

- Tom

- Wrażliwy

- W

- czekać

- DOBRZE

- Co

- Co to jest

- który

- Podczas

- szeroko

- będzie

- w

- wilk

- Praca

- świat

- wartość

- by

- rok

- lat

- zefirnet

- zero wiedzy

- dowody zerowej wiedzy