Web3 odnosi się do ciągłego rozwoju trzeciej generacji Internetu, w którym aplikacje i strony internetowe mają zdolność przetwarzania danych w inteligentny i podobny do ludzkiego sposób, przy użyciu technologii takich jak uczenie maszynowe, sztuczna inteligencja, technologia zdecentralizowanych rejestrów, duże zbiory danych i inne .

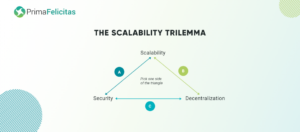

Z technicznego punktu widzenia Technologia Web3 można zdefiniować jako zdecentralizowaną sieć, w której dane są ze sobą połączone i monetyzowane. Transakcje internetowe są obsługiwane przez rozproszone księgi rachunkowe, zamiast opierać się na scentralizowanym urzędzie. Wizję Internetu w epoce Web3 można podsumować następująco:

- Otwarte: Platformy treści opierają się na oprogramowaniu typu open source, co promuje przejrzystość i współpracę.

- Rozproszone: Urządzenia, usługi i użytkownicy mogą wchodzić w interakcje ze sobą bez konieczności autoryzacji ze strony organu centralnego, co sprzyja sieci peer-to-peer.

- Bez zaufania: Architektura zero-trust rozszerza środki bezpieczeństwa na wszystkie urządzenia brzegowe Internetu rzeczy (IoT), zapewniając większe bezpieczeństwo i prywatność.

Web3 zagrożenia – jakie są?

Potencjał Architektury Web3 i blockchain przedstawia intrygującą przyszłość, ale przewidzenie konkretnych zagrożeń, które mogą wyniknąć z kompromisów w ich projekcie, może być trudne. Na przykład, podczas gdy Web 2 spowodował rewolucję w treściach internetowych generowanych przez użytkowników, zapewniając możliwości ekspresji, dostępu do informacji i społeczności, wprowadził także wyzwania, takie jak powszechna dezinformacja, rozległy nadzór i scentralizowani strażnicy.

Największe ryzyko Bezpieczeństwo Web3

- Inżynieria społeczna i nowe formy ataku -

Web3 odkrył nową klasę zagrożeń cybernetycznych, które są unikalne dla sieci i interfejsów blockchain.

- Inteligentne hacki na logikę kontraktu: To pojawiające się zagrożenie w szczególności celuje w logikę leżącą u podstaw usług blockchain. Inteligentne hacki logiki kontraktowej wykorzystują różne usługi i funkcjonalności, w tym zarządzanie projektami, interoperacyjność, funkcje portfela kryptowalut i usługi kryptowalut.

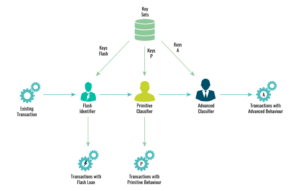

- Ataki na pożyczki błyskawiczne: Zagrożenie to polega na wykorzystaniu inteligentnych kontraktów, które ułatwiają udzielanie pożyczek typu flash w celu wyprowadzenia aktywów. Atakujący manipulują wieloma danymi wejściowymi inteligentnej umowy, wykorzystując niezabezpieczone pożyczki.

- Cryptojacking: Cryptojacking to zagrożenie polegające na tym, że szkodliwi przestępcy osadzają się w komputerach lub urządzeniach mobilnych w celu wykorzystania zasobów maszyny do wydobywania kryptowalut. Złośliwi kopacze kryptowalut zazwyczaj infiltrują urządzenia poprzez pobieranie przeglądarki internetowej lub fałszywe aplikacje mobilne, kompromitując różne urządzenia, takie jak smartfony, komputery stacjonarne, laptopy lub serwery sieciowe.

- Ściągacze do dywanów: Rug pull to złośliwe działania w branży kryptowalut, polegające na tym, że programiści porzucają projekt i uciekają ze środkami inwestorów. Do takich incydentów często dochodzi na zdecentralizowanych giełdach (DEX), w których złośliwe osoby opracowują token, umieszczają go na DEX i łączą z wiodącymi kryptowalutami, takimi jak Ethereum.

- Lodowy phishing: Ice phishing odnosi się do ataku opartego na blockchainie, podczas którego użytkownicy zostają oszukani, aby podpisali złośliwą transakcję, umożliwiając atakującym przejęcie kontroli nad kryptowalutami.

- Bezpieczeństwo i niezawodność danych -

Szersza topologia sieci obejmująca aktorów, interfejsy i przechowywanie danych z natury rozszerza zakres zagrożeń bezpieczeństwa w Web3. Chociaż transakcje Web3 są szyfrowane, a zdecentralizowane informacje i usługi zmniejszają pojedyncze punkty ryzyka i cenzury, wprowadzają one również potencjalne luki w zabezpieczeniach, w tym

- Dostępność danych: W przypadku większej kontroli w węzłach użytkowników końcowych pojawiają się obawy dotyczące wpływu na aplikacje lub procesy, jeśli węzeł stanie się niedostępny, co rodzi pytania o dostępność danych.

- Autentyczność danych: Z drugiej strony zapewnienie autentyczności, oryginalności i dokładności dostępnych informacji staje się wyzwaniem, ponieważ użytkownicy potrzebują mechanizmów sprawdzających wiarygodność danych.

- Manipulowanie danymi: W ekosystemie Web3 istnieją różne zagrożenia związane z manipulacją danymi, w tym wstrzykiwanie złośliwych skryptów w różnych językach programowania używanych w Web3, umożliwiając atakującym wykonywanie poleceń aplikacji.

- Klonowanie portfela, podczas którego atakujący uzyskują dostęp do hasła użytkownika i przejmują kontrolę nad jego zawartością.

- Nieautoryzowany dostęp do informacji i podszywanie się pod węzły użytkowników końcowych.

- Podsłuchiwanie lub przechwytywanie niezaszyfrowanych informacji przesyłanych przez sieć.

- Zagrożenia te podkreślają znaczenie wdrożenia solidnych środków i protokołów bezpieczeństwa w celu ograniczenia potencjalnych luk w zabezpieczeniach nieodłącznie związanych z systemami Web3.

- Tożsamość i anonimowość -

Możliwości Web3 zmniejszają pewne zagrożenia związane z poufnością i prywatnością danych związane z Web2, dając jednostkom większą kontrolę nad ich informacjami. Jednakże anonimowość i pseudonimowość w ramach tożsamości suwerennej (SSI) mają również wady. Przejrzysty charakter publicznych łańcuchów bloków, dzięki któremu zapisy transakcji są dostępne dla każdego, sprzyja zaufaniu bez potrzeby pośredników, ale także wprowadza kompromisy w zakresie prywatności i bezpieczeństwa.

- Zachęty ekonomiczne i zagrożenia społeczne -

W wielu wczesnych aplikacjach Web3 i społecznościach cyfrowych mikroekonomia, waluty i inne aktywa finansowe są zintegrowane, tworząc nowe zachęty i czynniki zniechęcające, które zmienią sposób obliczania ryzyka. Czynniki te wprowadzają nowe zachęty i czynniki zniechęcające, które zmienią proces oceny ryzyka.

Na przykład struktury ekonomiczne Web3 osadzone w aplikacjach tworzą dla hakerów wyjątkowe motywacje, różniące się od tych w tradycyjnych środowiskach chmurowych lub IT. W tradycyjnych ustawieniach usługi i dane są często celem bez wyraźnych lub natychmiastowych korzyści finansowych. Jednak aplikacje oparte na technologii blockchain często przechowują znaczną wartość bezpośrednio w łańcuchu bloków, co czyni je atrakcyjnym celem dla złośliwych aktorów.

Najlepsze praktyki dotyczące Bezpieczeństwo Web3 of aplikacji i infrastruktury

Web3 reprezentuje ewolucję Internetu, zaprojektowaną specjalnie w celu sprostania wyzwaniom bezpieczeństwa stojącym przed sieciami blockchain, takimi jak Ethereum, zapewniając ich trwały rozwój i dobrobyt. Aby złagodzić takie ryzyko podczas korzystania z web3, można wdrożyć różne środki, z których kilka opisano poniżej:

- Kompleksowy audyt kodu przed wdrożeniem:

Przeprowadzenie kompleksowych audytów bezpieczeństwa ma kluczowe znaczenie dla organizacji przed wydaniem lub wdrożeniem kodu. Jeśli po wdrożeniu zostaną wykryte jakiekolwiek luki w zabezpieczeniach, należy je wyeliminować w kolejnej wersji.

- Podejście projektowe zorientowane na bezpieczeństwo:

Bezpieczeństwo odgrywa kluczową rolę w powodzeniu każdej nowej innowacji technologicznej na rynku. Przyjmując takie podejście, programiści Web3 mogą tworzyć produkty z solidną infrastrukturą i bezpiecznym kodem, które są wysoce odporne na próby włamań.

- Ulepszone zarządzanie kluczami kontrolowane przez użytkownika:

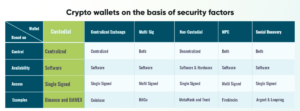

W paradygmacie Web3 transakcje użytkowników w dużym stopniu opierają się na kluczach kryptograficznych, których obsługa może być trudna. Ponieważ firmy polegają na zarządzaniu kluczami, związane z tym ryzyko sprawia, że niektórzy użytkownicy wybierają portfele hostowane zamiast portfeli niepowierniczych.

- Implementacja uwierzytelniania dwuskładnikowego:

Jednym z powszechnych rodzajów zagrożeń w obecnym krajobrazie są hackingi społecznościowe, podczas których wykorzystywane są identyczne wizualnie interfejsy, aby nakłonić użytkowników do ujawnienia hakerom danych osobowych lub poufnych. W przestrzeni Web3 można to często zaobserwować poprzez klonowanie popularnych aplikacji w celu stworzenia przekonujących replik.

Ostatnie słowa

Zagrożenia związane z bezpieczeństwem Web3 dają realistyczny obraz tego, czego mogą spodziewać się eksperci ds. bezpieczeństwa w erze Web3. Zagrożenia te stanowią poważny problem w przypadku przyjęcia Web3, ponieważ nowi użytkownicy wahają się, czy wystawiać swoje cenne informacje na potencjalne zagrożenia. Ponadto przejście na bezpieczeństwo Web3 miałoby głębokie konsekwencje dla cyfrowej transformacji różnych konwencjonalnych procesów i codziennych czynności.

Primafelicitas jest wiodącą firmą zajmującą się rozwojem Web3, Blockchain i Metaverse, oferującą szeroką gamę usług bezpieczeństwa Web3, aby pomóc firmom i osobom prywatnym chronić swoje aktywa i dane w powstającym ekosystemie Web3. Nasz zespół doświadczonych ekspertów ds. bezpieczeństwa Web3 ma dogłębną wiedzę na temat najnowszych zagrożeń i luk w zabezpieczeniach. Używamy kombinacji narzędzi ręcznych i zautomatyzowanych w celu identyfikacji i łagodzenia potencjalnych zagrożeń bezpieczeństwa.

Nadanie priorytetu bezpieczeństwu Web3 jest kluczowym czynnikiem zapewniającym pomyślne, długoterminowe przyjęcie Web3. Rozwiązanie problemów związanych z bezpieczeństwem, takich jak nieautoryzowany dostęp do informacji i poufność danych, ma kluczowe znaczenie dla skutecznego wykorzystania technologii Web3. Jednakże przyjęcie proaktywnego podejścia do identyfikacji ryzyka i zarządzania nim może prowadzić do znacznej poprawy wartości podczas korzystania z Web3.

Wyświetleń: 49

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.primafelicitas.com/web3/web3-security-risks-how-to-avoid-them/?utm_source=rss&utm_medium=rss&utm_campaign=web3-security-risks-how-to-avoid-them

- :ma

- :Jest

- :Gdzie

- 1

- 1100

- 180

- 224

- 26%

- 7

- 8

- 9

- a

- zdolność

- O nas

- dostęp

- precyzja

- w poprzek

- zajęcia

- aktorzy

- Dzieje Apostolskie

- do tego

- zaadresowany

- adresowanie

- Przyjęcie

- Przyjęcie

- postęp

- Korzyść

- Po

- Wszystkie kategorie

- również

- an

- i

- i infrastruktura

- Anonimowość

- Inne

- przewidywać

- każdy

- pociągający

- Zastosowanie

- aplikacje

- podejście

- architektura

- SĄ

- powstać

- sztuczny

- sztuczna inteligencja

- AS

- oszacowanie

- Aktywa

- powiązany

- atakować

- Ataki

- Próby

- audytu

- kontrole

- autentyczność

- władza

- autoryzacja

- zautomatyzowane

- dostępność

- dostępny

- uniknąć

- BE

- staje się

- zanim

- poniżej

- korzyści

- BEST

- Najlepsze praktyki

- Duży

- Big Data

- Najwyższa

- blockchain

- aplikacje blockchain

- Sieci blockchain

- oparty na blockchain

- blockchains

- szerszy

- przyniósł

- przeglądarka

- wybudowany

- biznes

- ale

- by

- obliczony

- CAN

- możliwości

- Cenzura

- centralny

- Główny autorytet

- scentralizowane

- pewien

- wyzwanie

- wyzwania

- wyzwanie

- klasa

- jasny

- Chmura

- kod

- współpraca

- połączenie

- społeczności

- społeczność

- sukcesy firma

- wszechstronny

- kompromis

- komputery

- Troska

- Obawy

- poufność

- zawartość

- treść

- umowa

- umowy

- kontrola

- Konwencjonalny

- Stwórz

- Tworzenie

- istotny

- zestawy kryptograficzne

- cryptocurrencies

- kryptowaluta

- Branża kryptowalut

- Portfel kryptowalut

- kryptograficzny

- waluty

- Aktualny

- cyber

- dane

- przechowywanie danych

- Zdecentralizowane

- sieć zdecentralizowana

- zdecentralizowane-wymiany

- głęboko

- zdefiniowane

- wdrażanie

- Wdrożenie

- Wnętrze

- zaprojektowany

- rozwijać

- deweloperzy

- oprogramowania

- Firma deweloperska

- urządzenia

- Dex

- DEXy

- cyfrowy

- cyfrowy Transformacja

- bezpośrednio

- Ujawnianie

- odkryty

- odrębny

- dystrybuowane

- księgi rozproszone

- inny

- pliki do pobrania

- wady

- Wcześnie

- Gospodarczy

- Ekosystem

- krawędź

- Efektywne

- osadzać

- osadzone

- wschodzących

- uprawniającej

- umożliwiając

- obejmujący

- szyfrowane

- ujmujący

- Inżynieria

- wzmocnione

- zapewnienie

- środowiska

- Era

- ethereum

- codzienny

- wszyscy

- ewolucja

- przykład

- Wymiana

- wykonać

- istnieć

- rozszerza się

- doświadczony

- eksperci

- Wykorzystać

- eksploatacja

- wyrażenie

- rozciąga się

- rozległy

- w obliczu

- ułatwiać

- czynnik

- Czynniki

- kilka

- budżetowy

- Migać

- pożyczki flash

- następujący sposób

- W razie zamówieenia projektu

- formularze

- wychowanie

- opiekunowie

- często

- od

- funkcjonalności

- Funkcje

- fundusze

- przyszłość

- Wzrost

- generacja

- zarządzanie

- większy

- hakerzy

- włamanie

- hacki

- ręka

- uchwyt

- Have

- ciężko

- pomoc

- Niezdecydowany

- Atrakcja

- wysoko

- wysoce odporny

- hostowane

- W jaki sposób

- How To

- Jednak

- http

- HTTPS

- identiques

- zidentyfikować

- identyfikacja

- tożsamość

- if

- Natychmiastowy

- Rezultat

- realizowane

- wykonawczych

- implikacje

- znaczenie

- ulepszenia

- in

- zachęty

- Włącznie z

- osób

- przemysł

- Informacja

- Infrastruktura

- nieodłączny

- właściwie

- Innowacja

- Wejścia

- zamiast

- zintegrowany

- Inteligencja

- interakcji

- połączone

- interfejsy

- pośredników

- Internet

- Internet przedmiotów

- Interoperacyjność

- najnowszych

- intrygancki

- przedstawiać

- wprowadzono

- Przedstawia

- Internet przedmiotów

- IT

- Klawisz

- Klawisze

- krajobraz

- Języki

- laptopy

- firmy

- prowadzić

- prowadzący

- nauka

- Księga główna

- księgi rachunkowe

- lubić

- Lista

- pożyczka

- Kredyty

- logika

- długoterminowy

- maszyna

- uczenie maszynowe

- WYKONUJE

- Dokonywanie

- i konserwacjami

- zarządzający

- Manipulacja

- sposób

- podręcznik

- wiele

- rynek

- Maksymalna szerokość

- Może..

- środków

- Mechanizmy

- Metaverse

- rozwój metaverse

- Górnictwo

- Mylna informacja

- Złagodzić

- Aplikacje mobilne

- Aplikacje mobilne

- urządzenia mobilne

- Monetarny

- jeszcze

- motywacje

- wielokrotność

- Natura

- Nawigacja

- Potrzebować

- sieć

- sieci

- Nowości

- nowi użytkownicy

- węzeł

- węzły

- nieizolacyjny

- of

- poza

- oferuje

- często

- on

- ONE

- te

- trwający

- open source

- Oprogramowanie typu open source

- Szanse

- or

- organizacji

- oryginalność

- Inne

- ludzkiej,

- opisane

- koniec

- przegląd

- đôi

- paradygmat

- najważniejszy

- peer to peer

- osobisty

- phishing

- PHP

- Platformy

- plato

- Analiza danych Platona

- PlatoDane

- odgrywa

- zwrotnica

- Popularny

- posiadać

- Post

- Wiadomości

- potencjał

- praktyki

- prezenty

- rozpowszechniony

- Primafelicitas

- Wcześniejszy

- prywatność

- Prywatność i bezpieczeństwo

- Proaktywne

- wygląda tak

- procesów

- Produkty

- głęboki

- Programowanie

- języki programowania

- projekt

- promowanie

- dobrobyt

- chronić

- protokoły

- zapewniać

- że

- zaopatrzenie

- Pseudonimowość

- publiczny

- Ściąga

- pytania

- wychowywanie

- zasięg

- raczej

- realistyczny

- dokumentacja

- zmniejszyć

- odnosi

- uwalniając

- polegać

- opierając się

- reprezentuje

- przefasonować

- odporny

- Zasoby

- Rewolucja

- Ryzyko

- ocena ryzyka

- ryzyko

- krzepki

- Rola

- RZĄD

- zakres

- skrypty

- bezpieczne

- bezpieczeństwo

- Audyty bezpieczeństwa

- Środki bezpieczeństwa

- zagrożenia bezpieczeństwa

- Zagrożenia bezpieczeństwa

- Serwery

- Usługi

- w panelu ustawień

- powinien

- znaczący

- podpisywanie

- ponieważ

- pojedynczy

- mądry

- inteligentna umowa

- Inteligentne kontrakty

- smartfony

- Obserwuj Nas

- Tworzenie

- kilka

- Typ przestrzeni

- specyficzny

- swoiście

- punkt widzenia

- przechowywanie

- sklep

- Struktury

- kolejny

- znaczny

- sukces

- udany

- taki

- Utrzymany

- inwigilacja

- systemy

- sprzęt

- Brać

- biorąc

- cel

- ukierunkowane

- cele

- zespół

- Techniczny

- techniczny

- Technologies

- Technologia

- niż

- że

- Połączenia

- ich

- Im

- sami

- Te

- one

- rzeczy

- Trzeci

- Trzecia generacja

- to

- tych

- groźba

- zagrożenia

- Przez

- do

- żeton

- narzędzia

- tradycyjny

- transakcja

- transakcje

- Transformacja

- przejście

- Przezroczystość

- przezroczysty

- Zaufaj

- solidność

- rodzaj

- zazwyczaj

- Nieupoważniony

- niezabezpieczone

- odkryte

- zasadniczy

- zrozumienie

- wyjątkowy

- posługiwać się

- używany

- Użytkownik

- Użytkownicy

- za pomocą

- Wykorzystując

- Cenny

- wartość

- różnorodny

- zweryfikować

- wersja

- widoki

- wizja

- naocznie

- istotny

- Luki w zabezpieczeniach

- Portfel

- Portfele

- Droga..

- we

- sieć

- Web 2

- przeglądarka internetowa

- Web2

- Web3

- aplikacje web3

- Ekosystem Web3

- Przestrzeń Web3

- technologie web3

- technologia web3

- Web3's

- strony internetowe

- Co

- jeśli chodzi o komunikację i motywację

- który

- Podczas

- szeroki

- Szeroki zasięg

- rozpowszechniony

- będzie

- w

- w ciągu

- bez

- by

- zefirnet