Czas czytania: 6 minuty

Czas czytania: 6 minuty

Spis treści:

1. Wstęp

2. Przygotowanie środowiska

3. Analiza i zapobieganie atakom

4. Wniosek

1) Wprowadzenie

Aplikacje internetowe są prawdopodobnie najważniejszym elementem dzisiejszej infrastruktury online. Są one wykorzystywane do obsługi wielu funkcji, które mają kluczowe znaczenie dla biznesu online, w tym treści dynamicznych, systemów płatności, poczty internetowej, sklepów internetowych, oprogramowania jako usługi, forów, mediów społecznościowych i innych.

Niestety, znaczenie aplikacji internetowych sprawia, że są one również głównym celem atakujących. Udane naruszenie ważnej aplikacji internetowej może prowadzić do strat finansowych, utraty własności intelektualnej, narażenia danych klientów lub poważnego uszczerbku na reputacji. Silna, trwała ochrona aplikacji internetowych jest zatem ważnym czynnikiem dla każdej firmy działającej w Internecie.

Ten artykuł pokazuje, jak korzystać z reguł mod_security i aplikacji internetowej Comodo zapora (CWAF), aby szybko i łatwo skonfigurować skuteczną ochronę w czasie rzeczywistym dla aplikacji internetowych. Testujemy również skonfigurowany przez nas system, ilustrując, w jaki sposób chroni przed wieloma dobrze znanymi atakami.

Pobierz i zainstaluj Comodo Web Application Firewall za darmo z https://waf.comodo.com/

2) Przygotowanie środowiska

Wymagania systemowe:

- System Linux z połączeniem internetowym. W naszym przykładzie użyjemy CentOS 7.x;

- 1 GB wolnego miejsca na dysku twardym;

- 512 MB wolnej pamięci RAM;

Wykorzystamy Dockera jako środowisko emulacyjne, co daje nam możliwość szybkiej konfiguracji naszego środowiska testowego. Należy pamiętać, że oprogramowanie zawarte w obrazie jest podatne na ataki i NIE MOŻE BYĆ UŻYWANE w żadnym systemie produkcyjnym.

Polecenia konsoli do przygotowania środowiska:

# mniam zainstaluj okno dokowane

# okno dokowane comodo63/b_centos_63

# uruchomienie dockera -p 8080:80 -it comodo63/b_centos_63 /bin/bash

Ostatnie polecenie przekierowuje port 8080 maszyny hosta do portu 80 na maszynie wirtualnej. Jeśli wszystko jest w porządku, znajdziesz się w powłoce głównej w obrazie dokowanym:

bash-4.1#

Obraz zawiera:

- Podatna wersja Centos v6.3

- DVWA 1.0.7 (http://www.dvwa.co.uk/)

- WordPress 3.5 z podatną wtyczką Slider Revolution 4.1.4

- Serwer WWW Apache 2.2.15

- PHP 5.3.3

- MySQL 5.1.73

- Python 2.7

- ModBezpieczeństwo 2.9.1

- mapa sql 1.1.1.20

- skrypty testowe w /soft/

3) Analiza i zapobieganie atakom

Przyjrzyjmy się, jak działają hakerzy, pokazując przykłady typowych ataków na aplikacje internetowe. Przyjrzymy się niektórym z najbardziej znanych exploitów CVE i niektórym klasycznym atakom.

Pokażemy Ci, jak odtworzyć te ataki krok po kroku i jak chroni przed nimi CWAF.

- Jeśli chcesz odtworzyć exploity, musisz wcześniej wyłączyć CWAF. Aby to zrobić, wpisz w konsoli następujące polecenie:

# python /soft/modsec_.py włączony

- Aby ponownie włączyć ModSecurity za pomocą aplikacji internetowej Comodo zapora (CWAF), wpisz w konsoli następujące polecenie:

# python /soft/modsec_.py wyłączony

Przypadek A:

Luka w zabezpieczeniach: pobieranie dowolnego pliku

Aplikacja: wtyczka WordPress Slider Revolution 4.1.4 (CVE-2014-9734)

W 2014 roku zespół badawczy SUCURI opublikował artykuł „RevSlider Vulnerability Leads To Massive WordPress SoakSoak Compromise”, w którym opisano, jak pobrać dowolny plik z serwera hostingowego z zainstalowaną wtyczką Slider Revolution.

Zobacz CVE-2014-9734 na cve.mitre.org

Zobaczmy, jak hakerzy wykorzystują tę lukę.

Warunek wstępny:

- CWAF wyłączone

Aby odtworzyć atak preinstalowaliśmy WordpPress 3.5 i Revslider 2.3.3. Domyślne dane logowania do panelu administracyjnego WP to:

Adres URL: http://127.0.0.1/wordpress/wp-admin/

Nazwa użytkownika: Admin

Hasło: admin

Rysunek 1. Wersja WordPress

Popularna technika ataku dla tej luki opisana w publicznym exploicie: https://www.exploit-db.com/exploits/36554/

Aby zademonstrować lukę, wprowadź ten adres URL w przeglądarce internetowej na komputerze hosta:

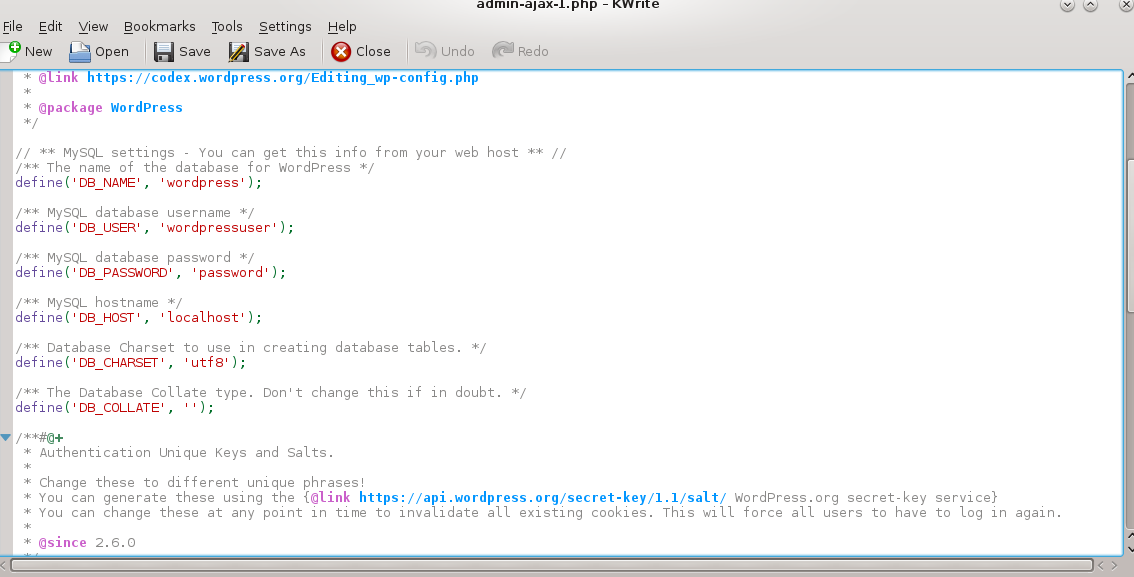

http://127.0.0.1:8080/wordpress/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php

lub użyj tego polecenia konsoli: http://127.0.0.1/wordpress/wp-admin/admin-ajax.php?action=revslider_show_image&i

# wget „http://127.0.0.1:8080/wordpress/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php” -O wp-config.php

Spowoduje to otwarcie pliku wp-config.php w następujący sposób:

Rysunek 3. Pobrany plik konfiguracyjny

Dzięki temu plikowi intruzi mogą uzyskać dostęp do Twojej bazy danych lub panelu administracyjnego WordPress. To krytyczna luka.

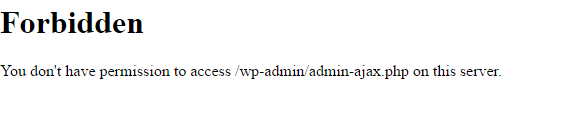

Teraz spróbuj z aplikacją internetową Comodo zapora działanie. Gdy reguły Comodo są aktywne, odwiedzenie tego samego adresu URL prowadzi do komunikatu 403: Forbidden:

Rysunek 4. Zablokowany atak CVE-20114-9734

Możesz również wypróbować exploita za pomocą konsoli i uzyskać ten sam wynik 403:

# wget „http://127.0.0.1:8080/wordpress/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php” -O wp-config.php

–2017-04-05 11:09:06– http://127.0.0.1:8080/wordpress/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php

Łączenie z 127.0.0.1:8080… podłączony.

Wysłano żądanie HTTP, oczekujące na odpowiedź… 403 Zabronione

2017-04-05 11:09:06 BŁĄD 403: Zabronione.

CWAF uniemożliwia intruzom dostęp do Twoich plików internetowych przy użyciu tej luki.

PRZYPADEK B:

Luka w zabezpieczeniach: zdalne wykonanie kodu

Zastosowanie: GNU Bash do 4.3 / HTTPd (ShellShock, CVE-2014-6271)

Zobacz CVE-2014-6271 opublikowany na cve.mitre.org

Sprawdźmy, jak ta podatność jest wykorzystywana przez hakerów.

Warunki wstępne:

- CWAF wyłączone

Oto tekst pliku test.cgi z serwera HTTPd:

#! / bin / bash

echo „Typ treści: tekst/zwykły”

Echo.

przegapić

echo „Cześć”

Następnie odwiedź ten adres URL w przeglądarce komputera hosta http://127.0.0.1:8080/cgi-bin/test.cgi . Zobaczysz komunikat „Cześć”. Możesz go również pobrać za pomocą konsoli:

# wget „http://127.0.0.1:8080/cgi-bin/test.cgi” -O out.txt && cat out.txt

To jest oczekiwane zachowanie.

Możesz przeczytać więcej o tym exploicie tutaj: https://github.com/XiphosResearch/exploits/tree/master/shellshock

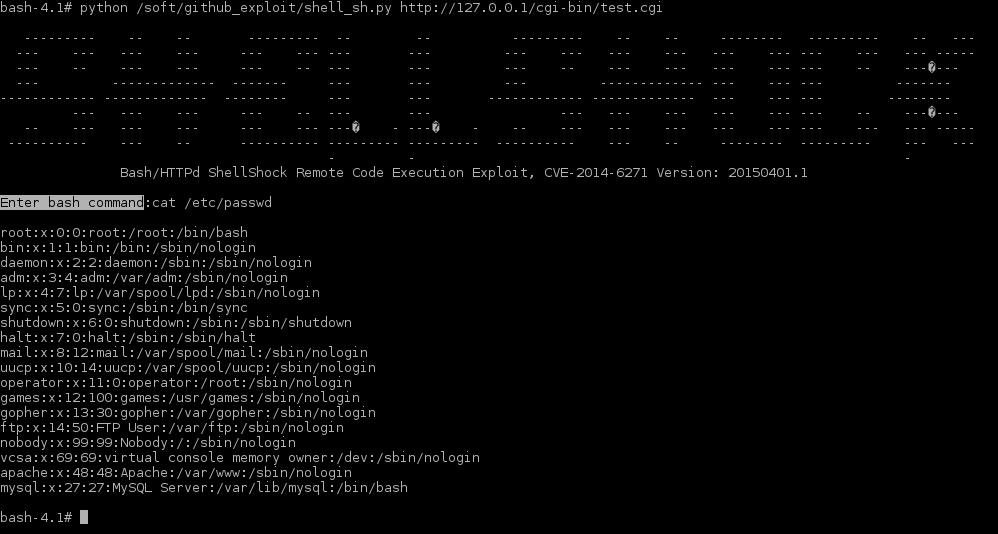

Aby odtworzyć lukę, użyjemy uproszczonej wersji exploita. Akceptuje URL do skryptu z błędami jako parametr i wymaga do wykonania polecenia bash (użyjmy: „cat /etc/passwd” dla celów demonstracyjnych). Wpisz następujące polecenie w konsoli kontenera dockera:

# python /soft/github_exploit/shell_sh.py http://127.0.0.1/cgi-bin/test.cgi

Gdy zobaczysz „Wprowadź polecenie bash:”, wpisz:

# kot /etc/passwd

…i będziesz mógł odczytać zawartość pliku haseł systemowych.

Rysunek 5. Zdalne wykonanie kodu w systemie podatnym na ShellShock

Korzystając z tej krytycznej luki, atakujący mogą wykonywać dowolne polecenia powłoki i kraść poufne informacje.

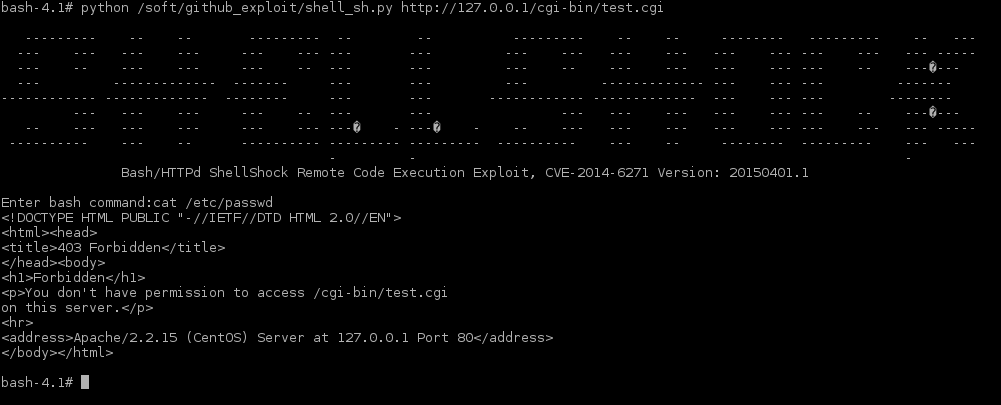

Teraz włącz CWAF i spróbuj ponownie wykorzystać exploita. Otrzymasz kod odpowiedzi 403 (zabroniony) jak poprzednio:

Rysunek 6. Zablokowany atak ShellShock

CWAF skutecznie blokuje atak ShellShock i zapobiega podatności na zdalne wykonanie kodu.

PRZYPADEK C:

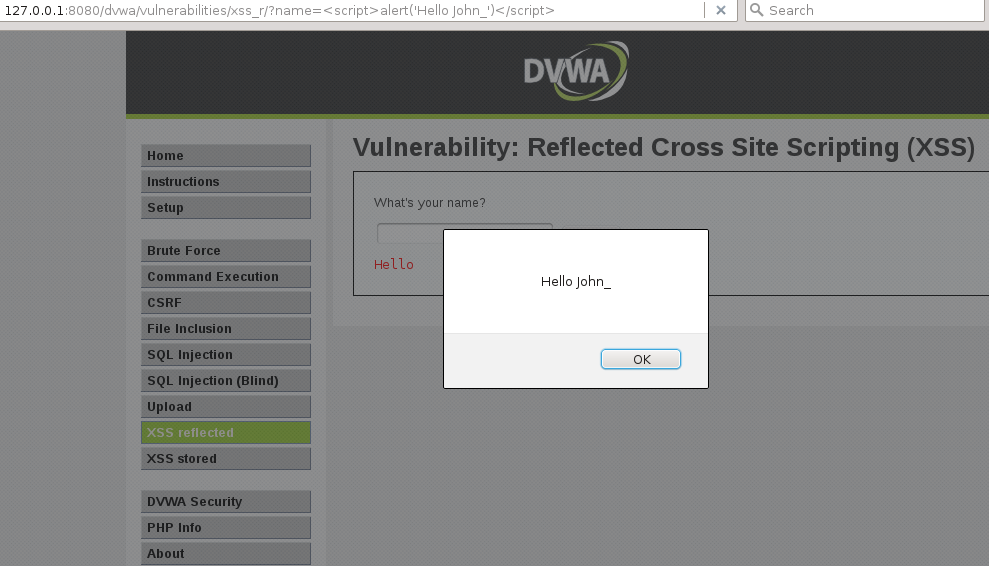

Podatność: odbicie XSS

Aplikacja: Cholernie podatna aplikacja internetowa (DVWA)

Warunki wstępne:

- CWAF wyłączone

Oto kroki, aby odtworzyć lukę:

1. Zaloguj się pod adresem http://127.0.0.1:8080/dvwa/login.php na komputerze hosta przy użyciu następujących poświadczeń:

nazwa użytkownika: admin

Hasło:

2. Otwórz stronę „DVWA Security” i ustaw ją na „niski”

3. Otwórz stronę „Odbite XSS”

4. Wprowadź ten adres URL w przeglądarce: http://127.0.0.1:8080/dvwa/vulnerabilities/xss_r/?name=%3Cscript%3Ealert(%27Hello%20John_%27)%3C/script%3E

lub w konsoli:

# wget „http://127.0.0.1:8080/dvwa/vulnerabilities/xss_r/?name=%3Cscript%3Ealert(%27Hello%20John_%27)%3C/script%3E” -O out.txt && cat out. tekst

Dane wyjściowe będą wyglądać następująco:

Rysunek 7. Odbity XSS w DVWA

Ponownie, ten rodzaj luki może zostać wykorzystany przez atakującego do uruchomienia exploitów w Twojej aplikacji internetowej.

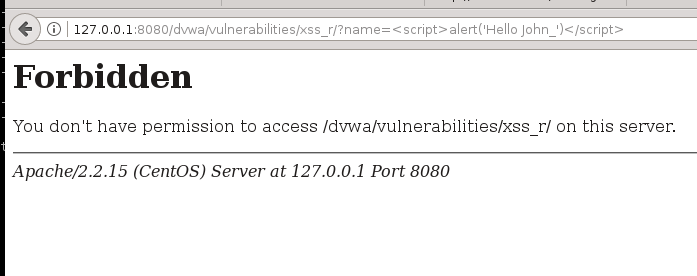

Włącz CWAF i ponownie przetestuj tę lukę. Po raz kolejny CWAF zabrania dostępu do zasobu:

Rysunek 8. CWAF chroni przed odbitym XSS

PRZYPADEK D:

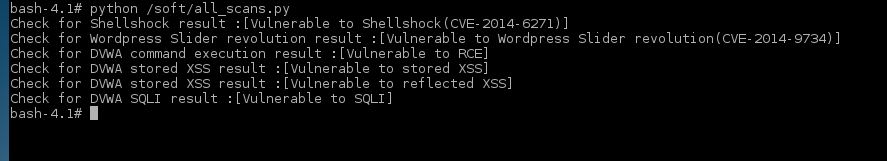

Zautomatyzowane testy CVE i DVWA

Warunki wstępne:

- CWAF wyłączone

Przejdź do katalogu /soft/, a zobaczysz kilka skryptów Pythona:

wp_revslider.py – Sprawdzanie błędów wtyczki WordPress Revslider

shellshock.py – Błąd Shellshock w sprawdzaniu bash

dvwa_s_xss.py – zapisany błąd XSS w kontroli DVWA

dvwa_r_xss.py – odbity błąd XSS w sprawdzaniu DVWA

dvwa_exec.py – błąd RCE w sprawdzaniu DVWA

dvwa_sqli.py – błąd SQLI w sprawdzaniu DVWA za pomocą narzędzia sqlmap

all_scans.py – wszystkie sprawdzenia razem

Aby wykonać pojedyncze automatyczne skanowanie, uruchom dowolny skrypt za pomocą następującego polecenia:

# pyton

Lub możesz rozpocząć wszystkie skanowanie za pomocą następującego polecenia:

# python /soft/all_scans.py

Dane wyjściowe są następujące:

Rysunek 9. Automatyczne skanowanie niezabezpieczonego systemu

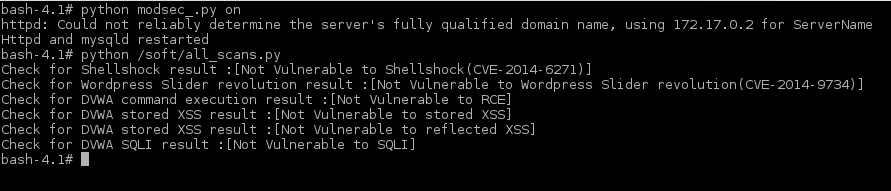

Włącz CWAF i ponownie uruchom testy automatyczne. Wszystkie ataki są blokowane, co ilustruje poniższy zrzut ekranu:

Rysunek 10. CWAF skutecznie chroni serwer przed różnymi podatnościami

Jeśli sprawdzisz swój dziennik dostępu do serwera WWW, zobaczysz wiele żądań z automatycznych narzędzi w celu zhakowania Twojej witryny, które zostały zablokowane przez CWAF.

4) Wniosek

Zasady Comodo Mod Security i Zapora aplikacji WWW wdroży silną ochronę w czasie rzeczywistym na Twoim serwerze internetowym przed nawet najbardziej wyrafinowanymi hackami i exploitami. Najlepsza część? Jest w 100% darmowy. Mod Security firmy Comodo jest stale aktualizowany, aby zapewnić spójną ochronę przed pojawiającymi się zagrożeniami. Aby dowiedzieć się więcej i pobrać, odwiedź https://waf.comodo.com/

https://www.itarian.com/what-is-itsm-software.phpWhat Is ITSM Software

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/it-security/learn-comodo-mod_security-rules-will-protect-web-servers-attack-free/

- :Jest

- $W GÓRĘ

- 1

- 10

- 11

- 2014

- 7

- 8

- 9

- a

- zdolność

- Zdolny

- O nas

- Akceptuje

- dostęp

- Dostęp

- aktywny

- Admin

- awansować

- przed

- Wszystkie kategorie

- analiza

- i

- Zastosowanie

- aplikacje

- SĄ

- artykuł

- AS

- At

- atakować

- Ataki

- zautomatyzowane

- w oczekiwaniu

- bash

- BE

- zanim

- BEST

- zablokowany

- Bloki

- Blog

- naruszenie

- przeglądarka

- Bug

- biznes

- by

- CAN

- CAT

- ZOBACZ

- Wykrywanie urządzeń szpiegujących

- klasyczny

- kliknij

- CO

- kod

- wspólny

- Zagrożone

- systemu

- połączony

- połączenie

- wynagrodzenie

- zgodny

- Konsola

- stale

- Pojemnik

- zawiera

- zawartość

- treść

- mógłby

- Listy uwierzytelniające

- krytyczny

- klient

- dane klienta

- cve

- dane

- Baza danych

- Domyślnie

- dostarczyć

- wykazać

- opisane

- dewastacja

- Doker

- pobieranie

- napęd

- dynamiczny

- z łatwością

- element

- umożliwiać

- Wchodzę

- Środowisko

- błąd

- Parzyste

- wydarzenie

- wszystko

- przykład

- przykłady

- wykonać

- egzekucja

- spodziewany

- Wykorzystać

- exploity

- Korzyści

- filet

- Akta

- budżetowy

- Znajdź

- zapora

- następujący

- następujący sposób

- W razie zamówieenia projektu

- Forum

- Darmowy

- od

- Wzrost

- otrzymać

- daje

- siekać

- hakerzy

- hacki

- Ciężko

- dysk twardy

- Have

- tutaj

- gospodarz

- Hosting

- W jaki sposób

- How To

- HTML

- http

- HTTPS

- obraz

- wdrożenia

- znaczenie

- ważny

- in

- Włącznie z

- Informacja

- Infrastruktura

- zainstalować

- zainstalowany

- natychmiastowy

- intelektualny

- własność intelektualna

- Internet

- połączenie internetowe

- IT

- jpg

- Uprzejmy

- znany

- Nazwisko

- prowadzić

- Wyprowadzenia

- UCZYĆ SIĘ

- lekki

- lubić

- linux

- Popatrz

- od

- maszyna

- WYKONUJE

- wiele

- masywny

- Maksymalna szerokość

- Media

- wiadomość

- jeszcze

- większość

- wielokrotność

- Potrzebować

- notoryczny

- numer

- of

- on

- Online

- bezpieczeństwo online

- koncepcja

- wydajność

- strona

- płyta

- parametr

- część

- Hasło

- płatność

- Systemy płatności

- wykonać

- PHP

- plato

- Analiza danych Platona

- PlatoDane

- Proszę

- wtyczka

- power

- mocny

- Przygotować

- przygotowanie

- obecność

- premia

- Produkcja

- własność

- chronić

- ochrona

- publiczny

- opublikowany

- cele

- Python

- szybko

- RAM

- Czytaj

- w czasie rzeczywistym

- odzwierciedlenie

- zdalny

- reputacja

- zażądać

- wywołań

- wymagania

- Wymaga

- Badania naukowe

- Zasób

- odpowiedź

- dalsze

- Rewolucja

- korzeń

- reguły

- run

- bieganie

- taki sam

- skanować

- karta z punktami

- skrypty

- bezpieczeństwo

- wrażliwy

- Serwery

- zestaw

- ciężki

- Powłoka

- pokazać

- Targi

- pojedynczy

- suwak

- Obserwuj Nas

- Media społecznościowe

- Tworzenie

- kilka

- wyrafinowany

- Typ przestrzeni

- początek

- Cel

- przechowywany

- sklep

- silny

- udany

- Z powodzeniem

- system

- systemy

- cel

- zespół

- test

- Testowanie

- Testy

- że

- Połączenia

- Im

- w związku z tym

- Te

- zagrożenia

- Przez

- czas

- do

- dzisiaj

- narzędzia

- zaktualizowane

- URL

- us

- posługiwać się

- różnorodny

- wersja

- przez

- Odwiedzić

- wrażliwość

- Wrażliwy

- sieć

- Aplikacja internetowa

- Aplikacje internetowe

- przeglądarka internetowa

- serwer wWW

- Strona internetowa

- DOBRZE

- który

- będzie

- w

- WordPress

- Praca

- X

- XSS

- You

- Twój

- zefirnet