Szybkość, z jaką programiści ujawniali kluczowe tajemnice oprogramowania, takie jak hasła i klucze API, wzrosła o połowę, osiągając 5.5 na każde 1,000 zatwierdzeń w repozytoriach GitHub.

Tak wynika z raportu opublikowanego w tym tygodniu przez firmę zarządzającą tajemnicami GitGuardian. Chociaż odsetek ten wydaje się niewielki, ogólnie rzecz biorąc, firma wykryła co najmniej 10 milionów przypadków wycieku tajemnic do publicznego repozytorium, co odpowiada łącznie ponad 3 milionom unikalnych tajemnic, jak stwierdziła firma w swoim raporcie „Sprawa tajemnic w 2022 roku”.

Podczas gdy hasła ogólne stanowiły większość (56%) tajemnic, ponad jedna trzecia (38%) dotyczyła tajemnicy o wysokiej entropii, która obejmuje klucze API, nasiona generatora liczb losowych i inne wrażliwe ciągi znaków.

Ponieważ coraz więcej firm przenosi swoją infrastrukturę aplikacji i operacje do chmury, klucze API, poświadczenia i inne tajemnice oprogramowania stały się krytyczne dla bezpieczeństwa ich działalności. Kiedy te tajemnice wyciekną, wyniki mogą być druzgocące lub co najmniej kosztowne.

„Tajemnice to klejnoty koronne każdej firmy lub organizacji — naprawdę mogą zapewnić dostęp do wszystkich systemów i infrastruktury” — mówi Mackenzie Jackson, rzecznik bezpieczeństwa i programistów w GitGuardian. „Ryzyko może być dowolne, od całkowitego przejęcia systemu, po niewielkie ujawnienie danych lub różne inne rzeczy”.

„Co roku gromadzą się miliony takich kluczy, nie tylko w miejscach publicznych, takich jak platformy do współdzielenia kodów, ale przede wszystkim w przestrzeniach zamkniętych, takich jak prywatne repozytoria lub korporacyjne zasoby IT”, GitGuardian stwierdził w swoim raporcie „2023 State of Secrets Sprawl”..

Nawet te prywatne przestrzenie mogą być narażone. Na przykład w styczniu platforma do współpracy i przesyłania wiadomości Slack ostrzegła użytkowników, że „ograniczona liczba tokenów pracowniczych Slack” została skradzione przez cyberprzestępcę, który następnie pobierał prywatne repozytoria kodu. W maju ubiegłego roku dostawca platformy aplikacji w chmurze Heroku, spółka zależna Salesforce, przyznał, że osoba atakująca ukradła bazę danych zahaszowanych i solonych haseł po uzyskanie dostępu do tokenów OAuth używanych do integracji z GitHub.

Infrastruktura — jak… Ups!

Jednym z powodów wzrostu liczby wycieków tajemnic jest to, że infrastruktura jako kod (IaC) stał się znacznie bardziej popularny. IaC to zarządzanie i udostępnianie infrastruktury za pomocą kodu zamiast ręcznych procesów, a w 2022 r. liczba plików i artefaktów związanych z IaC przekazywanych do repozytoriów GitHub wzrosła o 28%. Zdecydowana większość (83%) plików składa się z plików konfiguracyjnych dla Dockera, Kubernetesa lub Terraforma, według GitGuardian.

IaC umożliwia programistom określenie konfiguracji infrastruktury używanej przez ich aplikację, w tym serwerów, baz danych i sieci definiowanych programowo. Aby kontrolować wszystkie te komponenty, często potrzebne są tajemnice, mówi Jackson.

„Powierzchnia ataku wciąż się powiększa” – mówi. „Infrastruktura jako kod stała się tą nową rzeczą i jej popularność eksplodowała, a infrastruktura potrzebuje tajemnic, więc [pliki] infrastruktury jako kodu często zawierają tajemnice”.

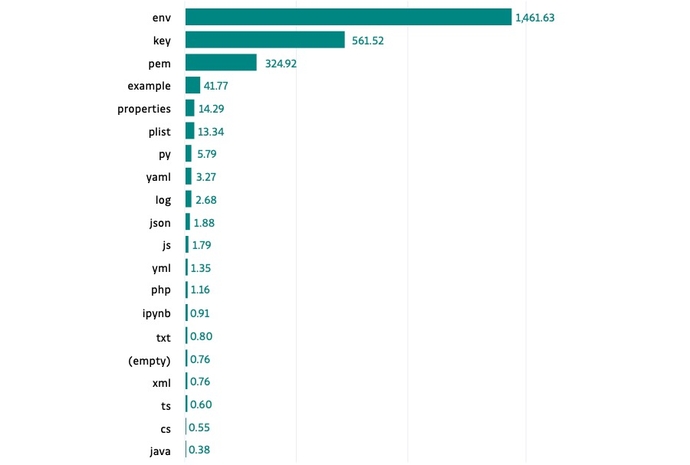

Ponadto trzy typy plików powszechnie używane jako pamięci podręczne dla poufnych informacji o aplikacjach — .env, .key i .pem — są uważane za najbardziej wrażliwe, definiowane jako posiadające najwięcej tajemnic na plik. Deweloperzy prawie zawsze powinni unikać publikowania tych plików w publicznym repozytorium, mówi Jackson.

„Jeśli jeden z tych plików znajduje się w repozytorium Git, to wiesz, że masz luki w zabezpieczeniach” — mówi. „Nawet jeśli plik nie zawiera tajemnic, po prostu nigdy nie powinno ich tam być. Powinieneś mieć środki zapobiegawcze, aby upewnić się, że ich tam nie ma, i ostrzegać, aby wiedzieć, kiedy tam są.

Z tego powodu firmy powinny stale skanować systemy i pliki w poszukiwaniu tajemnic, uzyskując wgląd i możliwość blokowania potencjalnie niebezpiecznych plików, dodaje Jackson.

„Chcesz przeskanować całą swoją infrastrukturę, aby mieć pewność, że masz wgląd” — mówi. „Następne kroki obejmują wdrożenie narzędzi do sprawdzania inżynierów i programistów… w celu wykrycia wszelkich tajemnic, gdy się wymkną”.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :Jest

- $ 10 mln

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- zdolność

- dostęp

- Stosownie

- Księgowość

- Gromadź BTC

- dodatek

- Dodaje

- rzecznik

- Po

- Wszystkie kategorie

- pozwala

- zawsze

- i

- i infrastruktura

- api

- KLUCZE API

- Zastosowanie

- SĄ

- AS

- Aktywa

- At

- atakować

- BE

- bo

- stają się

- Blokować

- biznes

- by

- CAN

- Wykres

- ZOBACZ

- zamknięte

- Chmura

- kod

- współpraca

- powszechnie

- Firmy

- sukcesy firma

- kompletny

- składniki

- systemu

- za

- Składający się

- zawierać

- zawiera

- bez przerwy

- kontrola

- Korporacyjny

- Listy uwierzytelniające

- krytyczny

- Korona

- Niebezpieczny

- dane

- Baza danych

- Bazy danych

- zdefiniowane

- wykryte

- niszczycielski

- Deweloper

- deweloperzy

- Doker

- Pracownik

- Inżynierowie

- Środowisko

- szczególnie

- Parzyste

- Każdy

- rozszerzenie

- drogi

- filet

- Akta

- Firma

- W razie zamówieenia projektu

- od

- zyskuje

- generator

- git

- GitHub

- przyznać

- Pół

- zaszyfrowany

- Have

- mający

- Dziury

- HTTPS

- wykonawczych

- in

- zawierać

- obejmuje

- Włącznie z

- Zwiększać

- wzrosła

- Informacja

- Infrastruktura

- przykład

- zamiast

- integrować

- zaangażowany

- IT

- JEGO

- Jackson

- styczeń

- jpg

- Przeskoczyłem

- Klawisz

- Klawisze

- Wiedzieć

- Nazwisko

- przeciec

- Ograniczony

- Większość

- robić

- zarządzający

- podręcznik

- Maksymalna szerokość

- wiadomości

- milion

- miliony

- jeszcze

- większość

- ruch

- niezbędny

- wymagania

- sieci

- Nowości

- Następny

- numer

- przysięgać

- of

- ONE

- operacje

- organizacja

- Inne

- ogólny

- Hasło

- hasła

- procent

- Miejsce

- Platforma

- Platformy

- plato

- Analiza danych Platona

- PlatoDane

- Popularny

- popularność

- potencjał

- Zapobieganie

- prywatny

- procesów

- dostawca

- publiczny

- opublikowany

- Wydawniczy

- popychany

- przypadkowy

- Kurs

- RE

- dosięgnąć

- powód

- raport

- składnica

- Efekt

- Ryzyko

- s

- sprzedawca

- mówią

- skanować

- Tajemnica

- bezpieczeństwo

- posiew

- wydaje

- wrażliwy

- Serwery

- powinien

- luźny

- mały

- So

- Tworzenie

- Źródło

- obowiązuje

- Stan

- stwierdził,

- Cel

- skradziony

- subsydiarny

- taki

- Powierzchnia

- system

- systemy

- Terraform

- że

- Połączenia

- ich

- Tam.

- Te

- rzecz

- rzeczy

- Trzeci

- w tym tygodniu

- groźba

- trzy

- Przez

- do

- Żetony

- narzędzia

- Kwota produktów:

- typy

- zazwyczaj

- wyjątkowy

- Użytkownicy

- różnorodny

- Naprawiono

- widoczność

- Wrażliwy

- tydzień

- który

- KIM

- w

- rok

- You

- Twój

- zefirnet