Czas czytania: 3 minuty

Czas czytania: 3 minuty

Każdy składnik systemu operacyjnego dodaje nowe funkcje, a jednocześnie stwarza potencjalne możliwości dla nowych form złośliwego oprogramowania. Niedawno zidentyfikowano potencjalne zagrożenie z podsystemem Microsoft Windows dla systemu Linux (WSL), który jest teraz częścią systemu Microsoft Windows 10.

Należy zauważyć, że w chwili pisania tego tekstu jest to tylko potencjalny exploit, a na razie nie taki, z którego korzystało złośliwe oprogramowanie.

Potencjalne konsekwencje tej funkcji dla bezpieczeństwa oraz sposób, w jaki większość programów zabezpieczających nie radzi sobie z nią, zostały szczegółowo omówione przez Alex Ionescu w zeszłym roku w Black Hat (tutaj jest wideo https://www.youtube.com/watch?v=_p3RtkwstNk).

Problem polega na tym, że WSL bezproblemowo uruchamia wystąpienie Ubuntu Linux na komputerze z systemem Windows, tak że kawałek złośliwego oprogramowania może ukryć się w tej instancji Linuksa podczas działania na komputerze.

Stwarza to sytuację, z którą bardzo trudno byłoby sobie poradzić w przypadku tradycyjnego rozwiązania opartego na wykrywaniu.

Proces wyglądałby następująco:

- Użytkownik pobiera i wykonuje plik, który nie został wcześniej zidentyfikowany przez antywirusowe zainstalowanych produktów i dlatego nie jest wykrywany przez oprogramowanie antywirusowe pomimo napiętego harmonogramu

- Plik wykonawczy włącza podsystem systemu Windows dla systemu Linux (WSL) i konfiguruje go w podobny sposób do kontenera Docker, uruchamiając polecenie bash.exe. Polecenie bash.exe ma wiele parametrów, które można dodać, więc może również uruchamiać złośliwe oprogramowanie bez plików.

- Plik wykonawczy złośliwego oprogramowania następnie instaluje złośliwy ładunek w instancji systemu Linux i wykonuje ten ładunek.

- Ponieważ złośliwe oprogramowanie działa w kontenerze systemu Linux w systemie Windows, produkty antywirusowe w środowisku Windows go nie widzą.

W tym miejscu należy zauważyć, że Comodo Internet Security i Comodo Advanced Ochrona punktów końcowych (AEP) powstrzymałby tę formę ataku.

W kroku 1, ponieważ dropper.exe nie zostanie wykryty, zostanie potraktowany jako plik brak pliku i zostanie wykonany w kontenerze Comodo.

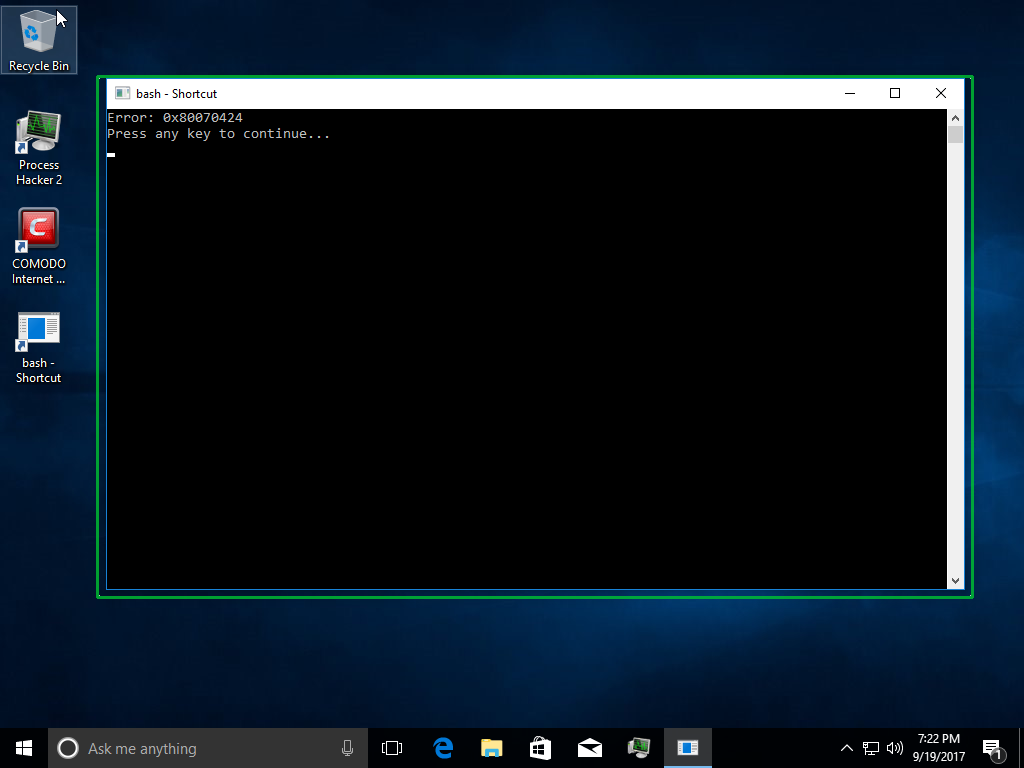

Dlatego krok 2 nie zadziała, ponieważ gdy dropper.exe próbuje wykonać bash.exe, bash.exe będzie również działał w kontenerze Comodo, który blokuje całą komunikację opartą na COM z LxssManager. W związku z tym Bash.exe spowoduje błąd:

Comodo wykorzystuje technologię powstrzymywania, która wirtualizuje dysk twardy, rejestr i COM, co zapobiega złośliwej aktywności plików i złośliwego oprogramowania bez plików, nawet jeśli plik nie został wcześniej zidentyfikowany jako malware. Gdy plik o nieznanym stanie zabezpieczeń próbuje się uruchomić, znajduje się w wirtualnym kontenerze, a gdy polecenie bash.exe próbuje uruchomić, jego dostęp do COM zostanie zablokowany. Spowoduje to błąd w wykonaniu basha, a okno terminala zostanie otoczone zieloną ramką, wskazującą jego status.

Rozwiązanie Comodo zatrzymuje zarówno złośliwe oprogramowanie oparte na plikach, jak i bez plików. Kontenery Comodo mają zastrzeżony wirtualny podsystem COM / LPC zapewniający obsługę COM / LPC dla uruchomionych aplikacji. Interfejsy COM LxssManagera nie są teraz celowo włączone w kontenerze i zostaną włączone, gdy technologia dojrzeje. Widzieć https://github.com/ionescu007/lxss/blob/master/WSL-BlueHat-Final.pdf dla aktualnych problemów.

Jako dostawca używamy zabezpieczeń opartych na wirtualizacji do ochrony przed złośliwym oprogramowaniem od ponad dziesięciu lat, od 2009 r. Wraz ze spadkiem kosztów korzystania z wirtualizacji wzrosła praktyczność tego modelu.

Opisana powyżej metoda jest jednym z wielu sposobów, w jakie twórcy szkodliwego oprogramowania mogą ominąć oprogramowanie zabezpieczające w erze po wirtualizacji.

Powiązane zasoby:

Najlepsze oprogramowanie antywirusowe

ROZPOCZNIJ DARMOWY OKRES PRÓBNY ODBIERZ SWOJĄ NATYCHMIASTOWĄ KARTĘ BEZPIECZEŃSTWA ZA DARMO

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.comodo.com/comodo-news/understanding-mitigating-bashware-similar-threats/

- :Jest

- $W GÓRĘ

- 1

- 10

- 7

- a

- powyżej

- dostęp

- działalność

- w dodatku

- Dodaje

- zaawansowany

- alex

- Wszystkie kategorie

- i

- antywirusowe

- aplikacje

- SĄ

- AS

- At

- atakować

- bash

- BE

- bo

- Czarny

- Czarny kapelusz

- Blokować

- zablokowany

- Blog

- granica

- by

- CAN

- nie może

- kliknij

- COM

- Komunikacja

- składnik

- Pojemnik

- Pojemniki

- Ograniczenie

- Koszty:

- tworzy

- Aktualny

- dekada

- Obrona

- opisane

- detal

- wykryte

- trudny

- omówione

- Doker

- pliki do pobrania

- porzucone

- włączony

- Umożliwia

- Środowisko

- Era

- błąd

- Parzyste

- wydarzenie

- wykonać

- Wykonuje

- wykonywania

- egzekucja

- Wykorzystać

- Cecha

- filet

- Akta

- następujący sposób

- W razie zamówieenia projektu

- Nasz formularz

- formularze

- Darmowy

- od

- Funkcjonalność

- Generować

- otrzymać

- będzie

- dobry

- Zielony

- uchwyt

- kapelusz

- Have

- tutaj

- Ukryj

- W jaki sposób

- HTTPS

- zidentyfikowane

- implikacje

- ważny

- in

- wzrosła

- zainstalowany

- przykład

- natychmiastowy

- celowo

- interfejsy

- problem

- IT

- JEGO

- samo

- jpg

- Nazwisko

- Ostatni rok

- linux

- malware

- wiele

- dojrzewa

- Maksymalna szerokość

- metoda

- Microsoft

- Microsoft Windows

- łagodzenie

- model

- większość

- Nowości

- zauważyć

- numer

- of

- on

- ONE

- otwory

- operacyjny

- system operacyjny

- parametry

- część

- PC

- wykonywania

- PHP

- kawałek

- plato

- Analiza danych Platona

- PlatoDane

- punkt

- potencjał

- poprzednio

- problemy

- wygląda tak

- produkować

- Produkty

- własność

- zapewniać

- niedawno

- rejestr

- Zasoby

- Ryzyko

- run

- bieganie

- taki sam

- karta z punktami

- płynnie

- bezpieczeństwo

- Zestawy

- powinien

- podobny

- ponieważ

- sytuacja

- So

- Tworzenie

- rozwiązanie

- Rynek

- Ewolucja krok po kroku

- zatrzymany

- taki

- wsparcie

- system

- Technologia

- terminal

- że

- Połączenia

- w związku z tym

- rzecz

- zagrożenia

- czas

- do

- tradycyjny

- Ubuntu

- zrozumienie

- Użytkownik

- sprzedawca

- Wideo

- Wirtualny

- Droga..

- sposoby

- Co

- Co to jest

- który

- Podczas

- będzie

- okna

- w

- Praca

- by

- pisanie

- rok

- Twój

- youtube

- zefirnet

![Zapobieganie naruszeniom dzięki architekturze zabezpieczeń Zero Trust [Nowa lista kontrolna] Zapobieganie naruszeniom dzięki architekturze zabezpieczeń Zero Trust [Nowa lista kontrolna]](https://platoblockchain.com/wp-content/uploads/2024/03/breach-prevention-with-zero-trust-security-architecture-new-checklist-300x262.jpg)