Czas czytania: 6 minuty

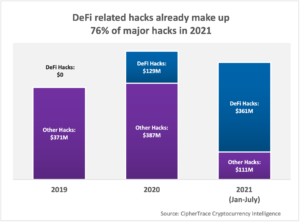

Ponieważ blockchain widział ostatnio wiele zastosowań, ta trakcja wywołała szum wokół DLT (technologia rozproszonej księgi rachunkowej). Blockchain jest uważany za budulec kryptowalut i dlatego oferuje oferty, które służą różnym celom. Popchnął decentralizację za pomocą NFT, dApps, DeFi i inteligentnych kontraktów.

Pojawienie się DAO dostarczyło konkretnych dowodów na ogromne możliwości, jakie może zapewnić blockchain. Ostatnio widzieliśmy, jak ewoluowały DAO, czyli zdecentralizowane, autonomiczne organizacje. Ten artykuł zawiera krótkie wyjaśnienie ataków na zarządzanie DAO oraz tego, jak można się przed nimi zabezpieczyć.

Model zarządzania DAO

Użytkownicy mieli trudności z przyjęciem nowych modeli zarządzania po pojawieniu się łańcucha bloków, ponieważ zaangażowanych było kilka stron. Mimo to cała koncepcja blockchain polegała na powstrzymaniu użytkowników od jakiejkolwiek centralnej jednostki. W tym momencie pojawiła się potrzeba zapewnienia przejrzystości zarządzania.

Zarządzanie DAO jest kontrolowane przez jej członków, którzy za pomocą systemu głosowania decydują, jak organizacja powinna działać i alokować swoje fundusze.

Członkowie DAO zazwyczaj posiadają tokeny reprezentujące ich udział w organizacji i umożliwiające im głosowanie nad propozycjami. Te tokeny można kupować i sprzedawać na otwartym rynku, co pozwala członkom dołączać i wychodzić, jak im się podoba.

Propozycje zarządzania można proponować z różnych powodów, w tym z modernizacji łańcucha, podejmowania decyzji krytycznych dla przyszłości łańcucha i tak dalej. Członkowie DAO składają wnioski, nad którymi głosuje cała członkostwo. Jeśli kworum członków głosuje za propozycją, inteligentna umowa organizacji wdraża ją automatycznie.

Ataki na zarządzanie DAO

Atak na zarządzanie DAO ma miejsce, gdy atakujący wykorzystuje wady struktury zarządzania DAO, aby uzyskać władzę i podejmować decyzje faworyzujące atakującego kosztem innych członków.

Ten rodzaj ataku może przybierać różne formy. Mimo to zwykle wiąże się to z wykorzystaniem przez atakującego swojej siły głosu lub innych środków w celu przejęcia kontroli nad procesem decyzyjnym organizacji i zmiany jej przepisów na swoją korzyść.

Poniżej znajduje się kilka rodzajów ataków na zarządzanie w DAO

- Atak większości: Atak większościowy to atak na zarządzanie, w którym atakujący ma większość siły głosu w zdecentralizowanej organizacji autonomicznej (DAO). Przy takim stopniu władzy atakujący może złożyć DAO dowolną propozycję, która przyniesie mu korzyści kosztem innych członków.

- Atak Sybilli: W ataku Sybil atakujący tworzy wiele fałszywych tożsamości, powszechnie znanych jako „Sybil”, których może użyć do wielokrotnego głosowania w procesie decyzyjnym DAO. Atakujący może uzyskać znaczący wpływ w organizacji, generując wiele Sybilli, nawet jeśli nie posiada większości żetonów.

- Wyprzedzanie: Zanim propozycja zostanie publicznie ujawniona reszcie społeczności, osoba atakująca może ją zaobserwować. Mogą następnie wykorzystać te informacje do głosowania za propozycją lub nabycia tokenów przed jej upublicznieniem, co pozwoli im wpłynąć na wynik głosowania lub skorzystać ze zwiększonej ceny tokena. Dobrze zdefiniowany i przejrzysty proces decyzyjny jest niezbędny, aby zmniejszyć ryzyko przewagi w DAO, dobrze zdefiniowany i przejrzysty proces decyzyjny ma kluczowe znaczenie. Propozycje mogłyby zostać upublicznione przed głosowaniem, aby wszyscy posłowie mogli je jednakowo ocenić i przedyskutować.

- Decyzje pod wpływem: Jest to najczęstsze, ponieważ tak wiele rzeczy może łatwo wpłynąć na posiadaczy. Można to osiągnąć, gdy poszczególni członkowie lub grupy mają nieproporcjonalny wpływ na podejmowanie decyzji, czy to poprzez dużą liczbę tokenów, kontrolę nad siłą głosu, płatne inicjatywy public relations, marketing wpływowy, czy nawet przekupywanie ludzi w celu uzyskania stronniczej opinii na planie.

- Propozycje spamowania: Ciągłe składanie dużej liczby propozycji o niewielkiej lub żadnej wartości, które przeciążają organizację i utrudniają akceptację ważnych pomysłów, nazywa się spamowaniem propozycji. Atak ten może zakłócić podejmowanie decyzji, utrudniając społeczności osiągnięcie konsensusu i przekazanie kluczowych pomysłów.

Studia przypadków z życia wzięte

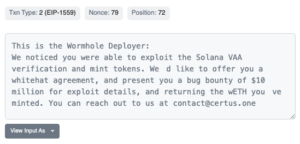

- Atak zarządzający BeanStalk: Beanstalk, platforma stablecoin oparta na Ethereum, padła ofiarą ataku na jej protokół zarządzania w kwietniu 2022 roku. Atakujący ukradł 181 milionów dolarów z projektu, ale zatrzymał tylko 76 milionów dolarów. Atakujący mógł dokonać dużej wpłaty do kontraktu za pomocą pożyczki błyskawicznej. Dało im to 79% głosów w protokole zarządzania, a propozycja została ostatecznie zatwierdzona.

- Zbuduj przejęcie zarządzania finansami: 14 lutego 2022 r. firma Build Finance DAO stała się celem włamania do zarządzania, które umożliwiło atakującemu wybijanie i sprzedawanie tokenów. Atakujący najprawdopodobniej zyskał równowartość 160 ETH, czyli 470,000 XNUMX USD, ze skradzionych tokenów. Atakujący odniósł sukces w przejęciu, ponieważ była wystarczająco znacząca liczba głosów za planem i niewystarczająca liczba kontrgłosów, aby zapobiec przejęciu.

Zapobieganie atakom na zarządzanie DAO

- Ograniczenie uprawnień zarządczych: Ograniczając zakres możliwości zarządzania, projekty mogą zmniejszyć wartość ataków. Jeśli zarządzanie obejmuje po prostu możliwość modyfikowania tylko niektórych funkcji projektu, zakres potencjalnych ataków jest znacznie ograniczony niż wtedy, gdy zarządzanie pozwala na pełną kontrolę zarządzającego smart kontraktem.

- Wyłączenie awaryjne: W przypadku poważnego problemu z bezpieczeństwem w kodzie inteligentnego kontraktu można zaimplementować mechanizm awaryjnego wyłączania, aby wstrzymać wszystkie transakcje i tymczasowo zapobiec dodatkowym szkodom.

- Przejrzystość i komunikacja: DAO, które są otwarte i przejrzyste w zakresie swoich operacji i procesów decyzyjnych, z większym prawdopodobieństwem zbudują zaufanie i przyciągną oddaną społeczność posiadaczy tokenów zaangażowanych w długoterminowy sukces organizacji.

- Ograniczanie propozycji w DAO: DAO mogą ograniczyć liczbę propozycji, które można złożyć w określonym czasie, redukując spam lub oszukańcze sugestie. Powinny również obejmować jakąś formę uwierzytelniania użytkownika, taką jak kontrola KYC (znaj swojego klienta) lub próg oceny reputacji przy składaniu propozycji.

To tylko kilka z różnych sposobów, które można wykorzystać do ochrony DAO przed atakami, a najlepsze rozwiązanie będzie zależeć od konkretnych potrzeb organizacji.

Ostateczny werdykt

Istotne jest, aby być świadomym możliwości ataków na sprawowanie rządów i podejmować środki zapobiegawcze, takie jak posiadanie dobrze zdefiniowanego i przejrzystego procesu decyzyjnego, regularne audyty smart kontraktu DAO, programy bug bounty i społeczność ekspertów, którzy mogą pełnić rolę strażników każdej podejrzanej aktywności.

Najczęściej zadawane pytania:

P: W jaki sposób ataki związane z zarządzaniem wpływają na ogólny stan sieci łańcucha bloków?

Mogą prowadzić do utraty zaufania do sieci, co skutkuje zmniejszeniem uczestnictwa i adopcji. Mogą również spowodować spadek wartości natywnego tokena sieci, czyniąc go mniej atrakcyjnym dla inwestorów.

P: Jak działa atak Sybil w DAO?

W ataku Sybil osoba atakująca tworzy wiele fałszywych tożsamości i używa ich do wielokrotnego głosowania, skutecznie przytłaczając uzasadnione głosy i kontrolując wynik głosowania.

P: Jak działa front running attack w DAO?

W ataku z przodu atakujący wykorzystują swój uprzywilejowany dostęp lub wiedzę do manipulowania propozycjami przed ich wykonaniem, często poprzez kupowanie i sprzedawanie tokenów.

P: Jak mogę się zabezpieczyć przed atakiem na rząd?

Zapoznaj się z konkretnymi zagrożeniami i słabymi punktami sieci, w której uczestniczysz.

Zachowaj ostrożność, śledząc lub wspierając propozycje, i upewnij się, że rozumiesz potencjalne konsekwencje propozycji przed głosowaniem.

Miej oko na proces decyzyjny sieci i zgłaszaj wszelkie podejrzane działania odpowiednim władzom.

4 odwiedzajacy

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.quillhash.com/2023/01/11/dao-governance-attacks-and-how-to-prevent-them/

- 000

- 2022

- a

- zdolność

- Zdolny

- O nas

- dostęp

- realizowane

- nabyć

- działać

- działalność

- Dodatkowy

- przyjąć

- Przyjęcie

- Korzyść

- nadejście

- Po

- Wszystkie kategorie

- Wszystkie operacje

- Pozwalać

- pozwala

- i

- aplikacje

- właściwy

- zatwierdzony

- kwiecień

- na około

- artykuł

- atakować

- Ataki

- atrakcyjny

- kontrole

- Uwierzytelnianie

- Władze

- automatycznie

- autonomiczny

- beanstalk

- bo

- zanim

- za

- Korzyści

- BEST

- Blokować

- blockchain

- Sieć Blockchain

- kupiony

- hojność

- Bug

- nagroda za błąd

- budować

- Budowanie

- Zakup

- nazywa

- ostrożny

- walizka

- Spowodować

- centralny

- pewien

- łańcuch

- wyzwanie

- zmiana

- ZOBACZ

- klarowność

- kod

- jak

- zobowiązany

- wspólny

- powszechnie

- Komunikacja

- społeczność

- pewność siebie

- Zgoda

- Konsekwencje

- za

- umowa

- umowy

- kontrola

- kontrolowanych

- kontrolowania

- mógłby

- Stwórz

- stworzony

- tworzy

- krytyczny

- istotny

- Crypto

- klient

- DAO

- Zarządzanie DAO

- DAO

- DApps

- Decentralizacja

- Zdecentralizowane

- Zdecentralizowana organizacja autonomiczna

- Podejmowanie decyzji

- Decyzje

- dedykowane

- DeFi

- Stopień

- dostarczyć

- kaucja

- różne

- Różne formy

- trudny

- dyskutować

- Zakłócać

- dystrybuowane

- Rozproszona księga

- rozproszona technologia księgi

- DLT

- Spadek

- z łatwością

- faktycznie

- powstanie

- nagły wypadek

- dość

- Cały

- jednostka

- Równie

- Równoważny

- niezbędny

- zapewniają

- ETH.

- Na bazie Ethereum

- oceniać

- Parzyste

- wydarzenie

- ostatecznie

- ewoluowały

- Wyjście

- eksperci

- wyjaśnienie

- oko

- imitacja

- faworyzować

- Korzyści

- kilka

- finansować

- Migać

- Skazy

- następujący

- Nasz formularz

- formularze

- od

- z przodu

- pełny

- fundusze

- przyszłość

- Wzrost

- generujący

- dany

- zarządzanie

- Grupy

- siekać

- dzieje

- mający

- Zdrowie

- przytrzymaj

- posiadacze

- W jaki sposób

- How To

- HTTPS

- olbrzymi

- Szum

- pomysły

- tożsamości

- Rezultat

- realizowane

- narzędzia

- in

- obejmuje

- Włącznie z

- włączać

- wzrosła

- wpływ

- wpływ

- Informacja

- inicjatywy

- Inwestorzy

- zaangażowany

- problem

- IT

- przystąpić

- Wiedzieć

- Znaj swojego klienta

- wiedza

- znany

- KYC

- duży

- prowadzić

- Księga główna

- Prawdopodobnie

- LIMIT

- Ograniczony

- mało

- pożyczka

- długoterminowy

- od

- zrobiony

- Większość

- atak większościowy

- robić

- Dokonywanie

- wiele

- rynek

- Marketing

- znaczy

- środków

- mechanizm

- Użytkownicy

- członkostwo

- milion

- mięta

- modele

- jeszcze

- większość

- wielokrotność

- rodzimy

- Potrzebować

- wymagania

- sieć

- Nowości

- NFT

- Pojęcie

- numer

- obserwować

- Oferty

- koncepcja

- działać

- operacje

- Opinia

- organizacja

- Organizacja (DAO)

- organizacji

- Inne

- ogólny

- własny

- płatny

- uczestnictwo

- udział

- szczególny

- strony

- Ludzie

- wykonać

- okres

- krok po kroku

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- Volcano Plenty Vaporizer Storz & Bickel

- punkt

- możliwości

- możliwość

- potencjał

- power

- uprawnienia

- zapobiec

- Cena

- uprzywilejowany

- wygląda tak

- procesów

- Zysk

- Programy

- projekt

- projektowanie

- dowód

- wniosek

- Propozycje

- zaproponowane

- chronić

- protokół

- publiczny

- publicznie

- cele

- popychany

- Quillhash

- dosięgnąć

- Przyczyny

- niedawno

- zmniejszyć

- redukcja

- regulamin

- relacje

- raport

- reprezentowanie

- reputacja

- REST

- ograniczające

- wynikły

- Ujawnił

- Ryzyko

- ryzyko

- bieganie

- "bezpiecznym"

- zakres

- bezpieczeństwo

- sprzedać

- Sprzedawanie

- poważny

- służyć

- kilka

- powinien

- zamknięcie

- znaczący

- po prostu

- mądry

- inteligentna umowa

- Inteligentne kontrakty

- So

- sprzedany

- rozwiązanie

- kilka

- spam

- specyficzny

- stablecoin

- stawka

- stoisko

- Nadal

- Ukradłem

- skradziony

- Struktura

- Zatwierdź

- sukces

- udany

- taki

- Wspierający

- podejrzliwy

- atak sybilli

- system

- Brać

- Przejęcie

- trwa

- cel

- Technologia

- Połączenia

- ich

- rzeczy

- próg

- Przez

- czas

- czasy

- do

- żeton

- posiadacze tokenów

- Żetony

- trakcja

- transakcje

- przezroczysty

- Zaufaj

- typy

- zazwyczaj

- zrozumieć

- posługiwać się

- Użytkownik

- Użytkownicy

- zazwyczaj

- wartość

- różnorodny

- Ofiara

- Głosować

- za

- głosów

- Głosowanie

- Luki w zabezpieczeniach

- sposoby

- dobrze zdefiniowane

- Co

- czy

- który

- KIM

- będzie

- w ciągu

- Praca

- You

- Twój

- siebie

- zefirnet