Notatki terenowe to seria, w której relacjonujemy w terenie podczas ważnych wydarzeń branżowych, badawczych i innych. W tej edycji niektórzy z obecnych członków zespołu kryptograficznego a16z zebrali kolekcję interesujących wykładów, artykułów, slajdów i innych materiałów z Szczyt bezpieczeństwa DeFi 2022 (27-28 sierpnia), Nauka Konferencji Blockchain 2022 aka SBC 22 (29-31 sierpnia) oraz różne warsztaty partnerskie (28 sierpnia-2 września), z których wszystkie odbyły się w zeszłym miesiącu na Uniwersytecie Stanforda.

1. Nauka Konferencji Blockchain 2022

Połączenia Nauka Konferencji Blockchain koncentruje się na innowacjach technicznych w ekosystemie blockchain i łączy naukowców i praktyków pracujących w przestrzeni kosmicznej w zakresie kryptografii, bezpiecznego przetwarzania, systemów rozproszonych, tworzenia zdecentralizowanych protokołów, metod formalnych, analizy empirycznej, kryptoekonomii, analizy ryzyka ekonomicznego i innych. Wydarzeniu współprzewodniczy profesor Stanford (i starszy doradca ds. badań kryptograficznych a16z) Dan Boneh; Tim Roughgarden, szef badań nad kryptowalutami a16z, był również w komitecie programowym i wygłosił zaproszony wykład na papierze, który udostępniliśmy czytelnikom w naszym ostatnim biuletynie.

Oto krótka mieszanka niektórych notatek terenowych, linków i tematów naszego zespołu z SBC 22, a także kilku powiązanych warsztatów – w tym warsztatu „nauka i inżynieria konsensusu” (28 sierpnia) i innego na temat maksymalnej możliwej do wydobycia wartości, lub MEV (1 września) – w dowolnej kolejności:

- Peiyao Sheng o analizie różnych protokołów blockchain, ustalając, które mają lepsze wsparcie kryminalistyczne, które pomaga wykryć niewłaściwe zachowanie walidatora na podstawie dowodów (papier)

- Wykład Pratyusza Mishry na temat arkworks, ekosystemu Rust dla zkSNARK, który jest szeroko stosowany w wielu implementacjach projektów kryptograficznych (GitHub)

- Srivatsan Sridhar o zmianie reguły pobierania w najdłuższym konsensusie łańcucha w celu złagodzenia przeciążenia przepustowości podczas ataków spamowych w sieci (papier)

- Rozmowy Ari Juelsa i Mahimny Kelkar na temat ochrony przed wrogim manipulowaniem przy zlecaniu transakcji oraz schematu egzekwowania uczciwego zlecania transakcji (streszczenie warsztatów, papier)

- Współzałożyciel Ethereum, Vitalik Buterin, o odpowiedzi na i przetrwaniu 51% ataków (tweet uczestnika ze slajdami)

- David Tse o ponownym wykorzystaniu mocy haszującej Bitcoin w celu zwiększenia bezpieczeństwa łańcuchów PoS (papier)

- Wystąpienie Johna Adlera na temat odpowiedzialności — w tym przypadku zdolności do identyfikowania i karania napastników — w systemach PoS (streszczenie warsztatów)

- Phil Daian o ewolucji „ciemnego lasu MEV”, obejmującego wszystko, od pierwszego problemu zarys teoretyczny, do jego początkowej identyfikacji w jego Papier Flash Boys 2.0, do pojawienia się organizacji badawczej MEV Flashbots, do obecnych rozważań związanych z oporem na cenzurę transakcji i stworzeniem solidnego rynku konstruktorów i proponujących pakiety transakcji po połączeniu (streszczenie warsztatów / slajdy)

- A motyw: „asymetryczne i subiektywne założenia zaufania (nie wszystkie węzły są jednakowo zaufane, nie wszystkie węzły ufają jednakowo) i protokoły oparte na widokach (węzły lokalnie interpretują swój widok stanu, a ostatecznie połączenie widoków określa kanoniczne DAG, czyli skierowane acykliczne grafy, wybór widelca itp.)” [powiązany artykuł]

obejrzyj prezentacje: dzień 1, dzień 2, dzień 3

2. Warsztat Stosowany ZK (część SBC 22)

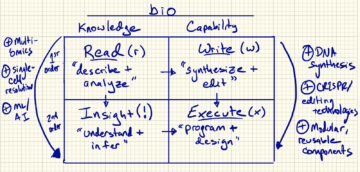

Po zakończeniu konferencji Science of Blockchain, Stosowany warsztat ZK (wrzesień 2) zgromadził naukowców i programistów na jeszcze jeden dzień nauki i dyskusji na temat najnowszych osiągnięć w ekosystemie wiedzy zerowej (ZK). Prelegenci omówili wszystko, od nowych prymitywów obwodów i architektur maszyn wirtualnych (VM) po zapewnienie bezpieczeństwa poprzez weryfikację i audyt.

Formalne metody dla systemów ZK były ważnym punktem programu warsztatów, skupionych na rozwiązaniu znanego problemu: gdy system ZK nie działa po wdrożeniu, trudno jest znaleźć i naprawić podstawową przyczynę. Bardzo ważna jest weryfikacja poprawności systemów ZK w czasie kompilacji, a weryfikacja formalna może być bardzo pomocna. Obecnie badacze pracują nad tym problemem nad kilkoma metodami formalnymi, a kilku omówiło ich pracę:

- Junrui Liu przedstawił trwające praca w sprawie formalnej weryfikacji poprawności funkcjonalnej obiegu obwód biblioteka za pomocą asystenta dowodu Coq i Yu Feng wprowadzono picus, narzędzie do analizy statycznej, które automatycznie weryfikuje pewne krytyczne właściwości (np. niepowtarzalność obwodu) dla danego obwodu R1CS

- Eric McCarthy omówił „weryfikacja” kompilator dla Lew, A kompilator który automatycznie tworzy formalny dowód poprawności, gwarantujący, że skompilowany obwód R1CS jest równoważny ze źródłowym programem Leo

I więcej najważniejszych wydarzeń z wydarzenia:

- Yi Sun i Jonathan Wang przedstawili implementację halo2 kluczowych operacji na krzywych eliptycznych, w tym mnożenie wieloskalarne i weryfikację podpisu algorytmu podpisu cyfrowego krzywej eliptycznej (ECDSA) (jako kontynuacja ich prac nad parowanie krzywych eliptycznych w pobliżu); szczególnie fajne: konfigurowalny kompromis czasu weryfikatora-weryfikatora osiągnięty poprzez modyfikację kształtu macierzy obwodów PlonKish (szersza [wyższa] tabela prowadzi do niższych [wyższych] kosztów weryfikatora, ale wyższych [niższych] kosztów weryfikatora)

- Bobbin Threadbare zabrał nas na poufną wycieczkę po maszynie wirtualnej firmy Polygon Miden o zerowej wiedzy opartej na STARK; w przeciwieństwie do innych maszyn wirtualnych ZK, programy są zasilane jako abstrakcyjne drzewa składni (MAST) instrukcji, co poprawia zarówno wydajność, jak i bezpieczeństwo (slajdy)

- Nalin Bhardarj omówił implementację rekurencyjnych SNARK-ów w circom, potężnej techniki znajdującej drogę do innych aplikacji ZK, włącznie z pakiety zbiorcze; parowanie w circom umożliwia weryfikację Groth16 SNARKs w samym obwodzie, co z kolei umożliwia bardziej skalowalną agregację (jeden po drugim vs. wszystkie naraz) i pozwala udowadniającemu wykazać się znajomością faktu bez znajomości samego faktu ( dowodzący jest teraz po obu stronach własności wiedzy zerowej)!

- Aayush Gupta przedstawił nowy schemat dla deterministycznych nullyfikatorów, które pozwalają aplikacjom ZK ograniczyć użytkowników do pojedynczej akcji, takiej jak żądanie zrzutu (slajdy)

- Uma Roy i John Guibas przedstawili swoją pracę nad wprowadzeniem lekkich klientów do łańcucha poprzez weryfikację konsensusu za pośrednictwem zk-SNARKs; wynik to Tesseract, prototypowy most ZK między ETH2 a Gnosis, który poprawił bezpieczeństwo i odporność na cenzurę

3. Szczyt bezpieczeństwa DeFi (poprzedzony SBC 22)

Tuż przed rozpoczęciem konferencji Science of Blockchain na pierwszej dorocznej konferencji zebrało się wielu badaczy bezpieczeństwa i praktyków Szczyt bezpieczeństwa DeFi omówienie refleksji na temat przeszłych incydentów bezpieczeństwa i bezpiecznych procesów rozwoju, zabezpieczeń, takich jak nagrody za błędy i ubezpieczenie.

Kilka krótkich notatek na tematy, z linkami do przemówień:

- Kurt Barry, Jared Flatow i storming0x wyjaśnili swoją praktykę bezpiecznego tworzenia inteligentnych kontraktów na MakerDAO, Mieszanka, Tęsknić za kimś czymśodpowiednio; wspólnym tematem było Model szwajcarskiego sera, który łączy ze sobą różne uzupełniające się środki bezpieczeństwa

- Christoph Michel omówił ewolucję ataki manipulacji cenami (z ciekawym CTF wyzwanie jako bonus!) i Yoav Weiss wyjaśnił różne nadużycia mostowe

- Mitchell Amador głosił znaczenie silnego Zachęty za zdobycie większej liczby talentów do ochrony, aby zapewnić bezpieczeństwo tej przestrzeni

- Odbyły się dyskusje panelowe na różne tematy, takie jak średnia ważona czasowo cena (TWAP) zabezpieczenia Oracle po połączeniu, a także w dniu modułowość i możliwość rozbudowy

- Kolejnym tematem było ustalenie właściwych oczekiwań dotyczących praktyk audytorskich; częstym przekazem od audytorów było to, że zamiast „audytów” powinno się je nazwać „oceną bezpieczeństwa w określonych ramach czasowych” oraz obserwacją, że zadania audytowe „bardziej wyrównanie zamiast odpowiedzialność"

- Deweloperzy wyrazili obawy dotyczące typowych słabości audytu, takich jak długie czasy realizacji i niewystarczające zachęty do zabezpieczania baz kodu; Sherlock zaproponował ciekawą propozycję podejście które mogą rozwiązać te problemy, łącząc skuteczność konkursów audytorskich i starszych audytów, aby uzyskać „najlepsze z obu” światów

zobacz pełną agendę (z linkami do niektórych prelekcji)

obejrzyj prezentacje: dzień 1, dzień 2

Redakcja: Robert Hackett (@rhhackett) i Stephanie Zinn (@stephbzinn)

***

Wyrażone tutaj poglądy są poglądami poszczególnych cytowanych pracowników AH Capital Management, LLC („a16z”) i nie są poglądami a16z ani jej podmiotów stowarzyszonych. Niektóre informacje w nim zawarte zostały pozyskane ze źródeł zewnętrznych, w tym od spółek portfelowych funduszy zarządzanych przez a16z. Chociaż pochodzą ze źródeł uważanych za wiarygodne, a16z nie zweryfikowało niezależnie takich informacji i nie składa żadnych oświadczeń dotyczących aktualnej lub trwałej dokładności informacji lub ich adekwatności w danej sytuacji. Ponadto treści te mogą zawierać reklamy osób trzecich; a16z nie przeglądał takich reklam i nie popiera żadnych zawartych w nich treści reklamowych.

Te treści są udostępniane wyłącznie w celach informacyjnych i nie należy ich traktować jako porady prawnej, biznesowej, inwestycyjnej lub podatkowej. Powinieneś skonsultować się w tych sprawach z własnymi doradcami. Odniesienia do jakichkolwiek papierów wartościowych lub aktywów cyfrowych służą wyłącznie celom ilustracyjnym i nie stanowią rekomendacji inwestycyjnej ani oferty świadczenia usług doradztwa inwestycyjnego. Ponadto treść ta nie jest skierowana ani przeznaczona do użytku przez jakichkolwiek inwestorów lub potencjalnych inwestorów iw żadnym wypadku nie można na nich polegać przy podejmowaniu decyzji o zainwestowaniu w jakikolwiek fundusz zarządzany przez a16z. (Oferta inwestycji w fundusz a16z zostanie złożona wyłącznie na podstawie memorandum dotyczącego oferty prywatnej, umowy subskrypcyjnej i innej odpowiedniej dokumentacji takiego funduszu i należy ją przeczytać w całości.) Wszelkie inwestycje lub spółki portfelowe wymienione, wymienione lub opisane nie są reprezentatywne dla wszystkich inwestycji w pojazdy zarządzane przez a16z i nie można zapewnić, że inwestycje będą opłacalne lub że inne inwestycje dokonane w przyszłości będą miały podobne cechy lub wyniki. Lista inwestycji dokonanych przez fundusze zarządzane przez Andreessena Horowitza (z wyłączeniem inwestycji, w przypadku których emitent nie wyraził zgody na publiczne ujawnienie przez a16z oraz niezapowiedzianych inwestycji w aktywa cyfrowe będące w obrocie publicznym) jest dostępna pod adresem https://a16z.com/investments /.

Wykresy i wykresy zamieszczone w niniejszym dokumencie służą wyłącznie celom informacyjnym i nie należy na nich polegać przy podejmowaniu jakichkolwiek decyzji inwestycyjnych. Wyniki osiągnięte w przeszłości nie wskazują na przyszłe wyniki. Treść mówi dopiero od wskazanej daty. Wszelkie prognozy, szacunki, prognozy, cele, perspektywy i/lub opinie wyrażone w tych materiałach mogą ulec zmianie bez powiadomienia i mogą się różnić lub być sprzeczne z opiniami wyrażanymi przez innych. Dodatkowe ważne informacje można znaleźć na stronie https://a16z.com/disclosures.

- a16z krypto

- Andreessen Horowitz

- Bitcoin

- blockchain

- zgodność z technologią blockchain

- konferencja blockchain

- coinbase

- pomysłowość

- Zgoda

- Kryptowaluty i Internet3

- konferencja kryptograficzna

- wydobycie kryptograficzne

- kryptowaluta

- Zdecentralizowane

- DeFi

- Zasoby cyfrowe

- ethereum

- notatki terenowe

- uczenie maszynowe

- niezamienny żeton

- plato

- Platon Ai

- Analiza danych Platona

- Platoblockchain

- PlatoDane

- platogaming

- Wielokąt

- dowód stawki

- W3

- zefirnet

- dowody zerowej wiedzy