Tempo de leitura: 5 minutos

Tempo de leitura: 5 minutos

Desde 2013, o malware CryptoLocker está abrindo caminho pela Internet de várias formas, em várias iterações. CryptoLocker é um trojan ransomware que tem como alvo computadores que executam o Microsoft Windows e é especialmente popular entre os cibercriminosos por sua capacidade de ler um arquivo, criptografar esse arquivo, substituir o arquivo original pelo arquivo criptografado e exigir resgate pela devolução do arquivo.

[É importante ressaltar que a tecnologia de contenção da Comodo protege os clientes do CryptoLocker, destacado em um post de blog em 2013: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Como o CryptoLocker continua popular à medida que o malware evolui, os métodos para escapar do software de segurança também evoluem, com novas técnicas sendo introduzidas por ladrões cibernéticos diariamente.

Digite o fax.

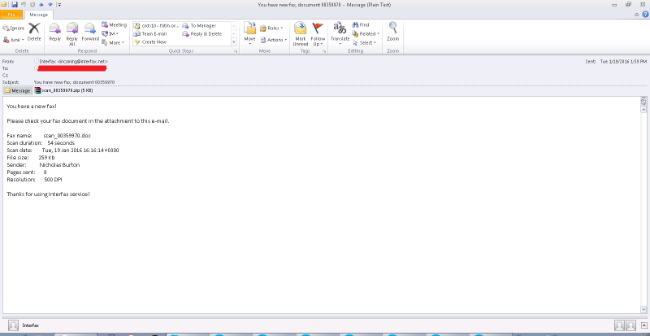

Os engenheiros do Comodo Threat Research Labs descobriram um recente ataque de phishing que enviava e-mails aleatórios para empresas e consumidores em todo o mundo com anexos marcados como fax.

O assunto do e-mail é “Você tem novo fax, documento 00359970” e o conteúdo do e-mail é apenas uma mensagem de fax comum (ou assim parece)

Uma captura de tela dos e-mails de phishing “fax” está abaixo.

O que torna esse novo tipo de malware único é que ele é, na verdade, um sistema de malware de duas partes que executa um arquivo executável e um arquivo em lote executados juntos. De acordo com os engenheiros da Comodo, os scripts são divididos em executáveis separados, tornando o tamanho do executável de criptografia menor que 3 KB - o que permite que o tamanho do arquivo passe por várias camadas de segurança.

O script original não termina após o download do criptografador, ele continua a execução e também cria um arquivo em lote e inicia o CryptoLocker.

O comportamento malicioso vem na próxima etapa e só se mostra com a combinação do executável e um arquivo em lote que é criado em tempo de execução.

Usando o slogan de fax ou e-fax, faz as pessoas abrirem o e-mail e clicarem no anexo para visualizar o fax.

O Comodo Laboratório de Pesquisa de Ameaças equipe identificou esta campanha de e-mail de phishing através de análise de IP, domínio e URL

“Este tipo de nova cepa de malware é inovador - pegando algumas idéias de programação simples e combinando-as com intenções negativas. Esses cibercriminosos estão claramente dedicando uma grande quantidade de testes, pesquisas, análises e programas para que isso aconteça ”, disse Fatih Orhan, Diretor de Tecnologia da Comodo e líder do Comodo Threat Research Lab. “Pegar uma ideia de tecnologia mais antiga como o e-fax e usá-la com um código atualizado e cepa de malware como o CryptoLocker está aproximando duas escolas de pensamento. Os cibercriminosos continuam tentando tirar vantagem de empresas e consumidores, portanto, a palavra de advertência ao público é ficar atento ao que você clica em um e-mail como este - pode ter consequências graves ”.

A equipe do Comodo Threat Research Labs é composta por mais de 40 profissionais de segurança de TI, hackers éticos, cientistas da computação e engenheiros, todos funcionários da Comodo em tempo integral, analisando e filtrando spam, phishing e malware de todo o mundo. Com escritórios nos Estados Unidos, Turquia, Ucrânia, Filipinas e Índia, a equipe analisa mais de 1 milhão de peças potenciais de phishing, spam ou outros e-mails maliciosos / indesejados por dia, usando os insights e descobertas para proteger e proteger sua base de clientes atual e o público em geral, as empresas e a comunidade da Internet.

Se você acha que o ambiente de TI da sua empresa está sendo atacado por phishing, malware, spyware ou ciberataques, entre em contato com os consultores de segurança da Comodo: https://enterprise.comodo.com/contact-us.php

Uma captura de tela do email malicioso foi capturada abaixo:

Para o administrador do sistema e diretores de TI, os detalhes sobre como o malware funciona estão abaixo:

A parte complicada da história desse e-mail de phishing está dentro do decodificado. Este script tenta baixar um arquivo de “www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com” e salvá-lo em% temp% como 770646_crypt.exe (para cada usuário, é algo como C: / Usuários / seunomedeusuario / AppData / Local / Temp / e 770646 é apenas um número aleatório).

O interessante é que o arquivo executável baixado não é executado diretamente, pois não é um arquivo de malware por si só. É apenas um executável que é usado para realizar a criptografia e não possui mais nada dentro. E isso também o torna excepcional porque o tamanho do arquivo é de apenas 2560 bytes (menos de 3 KB !!!). O código descompilado contém apenas 40-50 linhas de código. Este arquivo pode ignorar muitos filtros de segurança em diferentes níveis de rede.

Então, se esse arquivo não é malware, e apenas um criptografador, qual é o comportamento malicioso? O script original (não exatamente o primeiro script, mas o desofuscado) não termina após o download do criptografador. Ele continua sua execução e também cria outro arquivo em lote. Ele nomeia esse novo arquivo em lote como 770646_tree.cmd e o salva no mesmo diretório (% temp%). Na verdade, esse arquivo em lote é a origem real do comportamento malicioso. Ele primeiro examina todas as unidades (verifica todo o alfabeto de A a Z) e procura cada diretório em cada unidade, percorre todos os diretórios filhos e encontra arquivos de documentos, PDFs, arquivos compactados, códigos-fonte, dados multimídia, arquivos de configuração, arquivos de desenho e muitos outros tipos de arquivo.

A lista de tipos de arquivo pesquisados é superior a 70, incluindo (mas não se limitando a):

* .zip * .rar * .xls * .xlsx * .doc * .docx * .pdf * .rtf * .ppt * .pptx * .jpg * .tif * .avi * .mpg etc…

Quando um arquivo que corresponde a uma dessas extensões é encontrado, o criptografador (o executável baixado) é executado para esse arquivo. O criptografador não altera a extensão do arquivo ou qualquer outra coisa, ele apenas criptografa o conteúdo e deixa o arquivo. Após a criptografia de todos os arquivos em todas as pastas e unidades, o arquivo criptografador é excluído pelo arquivo em lote.

O arquivo em lote também cria um arquivo Leiame (denominado 770646_readme.txt) e escreve o seguinte texto nele:

CUIDADO:

Todos os seus documentos, fotos, bancos de dados e outros arquivos pessoais importantes foram criptografados usando um algoritmo RSA-1024 forte com uma chave exclusiva.

Para restaurar seus arquivos, você deve pagar 0.5 BTC (bitcoins). Para fazer isso:

1. Crie carteira Bitcoin aqui:

https://blockchain.info/wallet/new

2. Compre 0.5 BTC com dinheiro, usando a pesquisa aqui:

https://localbitcoins.com/buy_bitcoins

3. Envie 0.5 BTC para este endereço Bitcoin:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Envie qualquer e-mail para:

keybtc@inbox.com

Depois disso, você receberá um e-mail com instruções detalhadas sobre como restaurar seus arquivos.

Lembre-se: ninguém pode ajudá-lo, exceto nós. É inútil reinstalar o Windows, renomear arquivos, etc.

Seus arquivos serão descriptografados assim que você fizer o pagamento.

Ele primeiro abre este arquivo no editor de bloco de notas e, em seguida, também o copia na área de trabalho do usuário como um novo arquivo denominado DECRYPT_YOUR_FILES.txt. O arquivo em lote também adiciona uma entrada no registro para uma execução automática na inicialização do Windows, que mostra a mesma mensagem leia-me quando o computador é aberto pela primeira vez. Por último, o arquivo em lote também se exclui.

Resumo dos engenheiros da Comodo:

Como pode ser visto na análise, o objetivo de criptografar arquivos é regular e conhecido por todos os especialistas em segurança. Mas o método selecionado para se infiltrar e exibir o comportamento de criptografia aqui é diferente, pois o executável baixado não é malicioso por si só e executa apenas parte do objetivo total. A outra parte, é realizada por um script em lote, que é criado em tempo de execução (portanto, não existe no início). A combinação da execução de ambos os arquivos cria a intenção maliciosa final, que é criptografar todos os arquivos. Este método pode facilmente contornar alguns dos filtros de segurança e produtos, devido a dois fatores:

-

- o conteúdo e o tamanho do executável são muito baixos (menos de 3 KB) e não contém, eventualmente, um comportamento malicioso.

- O comportamento malicioso é mostrado apenas com a combinação do executável e de um arquivo em lote, que é criado em tempo de execução.

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoAiStream. Inteligência de Dados Web3. Conhecimento Amplificado. Acesse aqui.

- Cunhando o Futuro com Adryenn Ashley. Acesse aqui.

- Fonte: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :tem

- :é

- :não

- $UP

- 1

- 70

- a

- habilidade

- Segundo

- em

- endereço

- Adiciona

- Vantagem

- Depois de

- novamente

- algoritmo

- Todos os Produtos

- permite

- Alfabeto

- tb

- entre

- quantidade

- an

- análise

- análises

- análise

- e

- Outro

- qualquer

- arquivo

- SOMOS

- AS

- At

- ataque

- em caminho duplo

- base

- BE

- Porque

- sido

- Começo

- ser

- abaixo

- Cuidado

- Bitcoin

- endereço bitcoin

- Bitcoin Wallet

- Bitcoins

- Blog

- ambos

- Trazendo

- Quebrado

- BTC

- negócios

- mas a

- comprar

- by

- Campanha

- CAN

- dinheiro

- cautela

- alterar

- Cheques

- Crianças

- claramente

- clique

- código

- COM

- combinação

- combinando

- como

- vem

- comunidade

- Empresa

- computador

- computadores

- Configuração

- Consequências

- consultores

- Consumidores

- Contacto

- não contenho

- Contenção

- contém

- conteúdo

- continua

- continuar

- poderia

- crio

- criado

- cria

- Atual

- cliente

- Clientes

- ataques cibernéticos

- cibercriminosos

- Cíber segurança

- diariamente

- dados,

- bases de dados

- dia

- Demanda

- área de trabalho

- detalhado

- detalhes

- diferente

- diretamente

- Diretor

- diretórios

- Administração

- descoberto

- do

- documento

- INSTITUCIONAIS

- parece

- Não faz

- domínio

- down

- download

- desenho

- distância

- dois

- o email

- cada

- editor

- e-mails

- colaboradores

- criptografada

- criptografia

- Engenheiros

- Empreendimento

- entrada

- Meio Ambiente

- especialmente

- etc.

- considerações éticas

- Evento

- eventualmente

- evoluiu

- exatamente

- Exceto

- excepcional

- execução

- apresentar

- existir

- especialistas

- extensão

- extensões

- fatores

- fax

- sentir

- Envie o

- Arquivos

- filtragem

- filtros

- final

- encontra

- Primeiro nome

- seguinte

- Escolha

- formas

- encontrado

- Gratuito

- da

- cheio

- ter

- globo

- meta

- agarrar

- hackers

- acontecer

- Ter

- ajudar

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Destaque

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- idéia

- idéias

- identificado

- if

- importante

- in

- Incluindo

- Índia

- inovadores

- insights

- instantâneos

- instruções

- intenção

- intenções

- interessante

- Internet

- para dentro

- introduzido

- IP

- IT

- segurança de TI

- iterações

- ESTÁ

- se

- jpg

- apenas por

- Chave

- conhecido

- laboratório

- Laboratório

- grande

- lança

- camadas

- conduzir

- níveis

- encontra-se

- como

- Limitado

- linhas

- Lista

- OLHARES

- Baixo

- moldadas

- fazer

- FAZ

- Fazendo

- malwares

- muitos

- marcado

- correspondente

- max-width

- Posso..

- apenas

- mensagem

- método

- métodos

- Microsoft

- Microsoft Windows

- milhão

- mais

- Vídeos

- Nomeado

- nomes

- negativo

- rede

- Novo

- Próximo

- número

- of

- escritórios

- Velho

- on

- ONE

- só

- aberto

- abre

- or

- original

- Outros

- Fora

- parte

- passar

- Pagar

- pagamento

- Pessoas

- Realizar

- executa

- pessoal

- Filipinas

- Phishing

- ataque de phishing

- Fotos

- PHP

- peças

- platão

- Inteligência de Dados Platão

- PlatãoData

- Popular

- Publique

- potencial

- Produtos

- proteger

- público

- Links

- acaso

- Resgate

- ransomware

- Leia

- receber

- recentemente

- registro

- regular

- permanece

- pesquisa

- restaurar

- retorno

- Execute

- corrida

- s

- Dito

- mesmo

- Salvar

- Escolas

- cientistas

- Scorecard

- Peneira

- Scripts

- Pesquisar

- pesquisar

- seguro

- segurança

- parece

- visto

- selecionado

- enviar

- envio

- separado

- grave

- rede de apoio social

- mostrando

- Shows

- simples

- Tamanho

- So

- Software

- alguns

- algo

- fonte

- Spam

- spyware

- inicialização

- Passo

- História

- mais forte,

- sujeito

- .

- Tire

- tomar

- tem como alvo

- Profissionais

- técnicas

- Tecnologia

- ensaio

- do que

- que

- A

- As Filipinas

- Eles

- então

- Este

- isto

- pensamento

- ameaça

- Através da

- tempo

- para

- juntos

- Total

- troiano

- Peru

- dois

- tipo

- tipos

- nos

- Ucrânia

- para

- único

- Atualizada

- Atualizações

- URL

- us

- usava

- Utilizador

- utilização

- vário

- Ver

- Wallet

- Caminho..

- BEM

- foram

- O Quê

- quando

- qual

- inteiro

- precisarão

- Windows

- de

- Word

- trabalho

- Vocês

- investimentos

- zefirnet

- Zip