1University of Maryland

2Universidade Texas A & M

3Universidade de Edimburgo e IOHK

4Universidade Estadual de Portland

5University of Edinburgh

Acha este artigo interessante ou deseja discutir? Scite ou deixe um comentário no SciRate.

Sumário

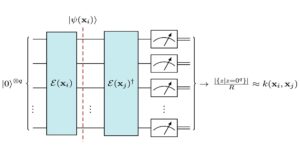

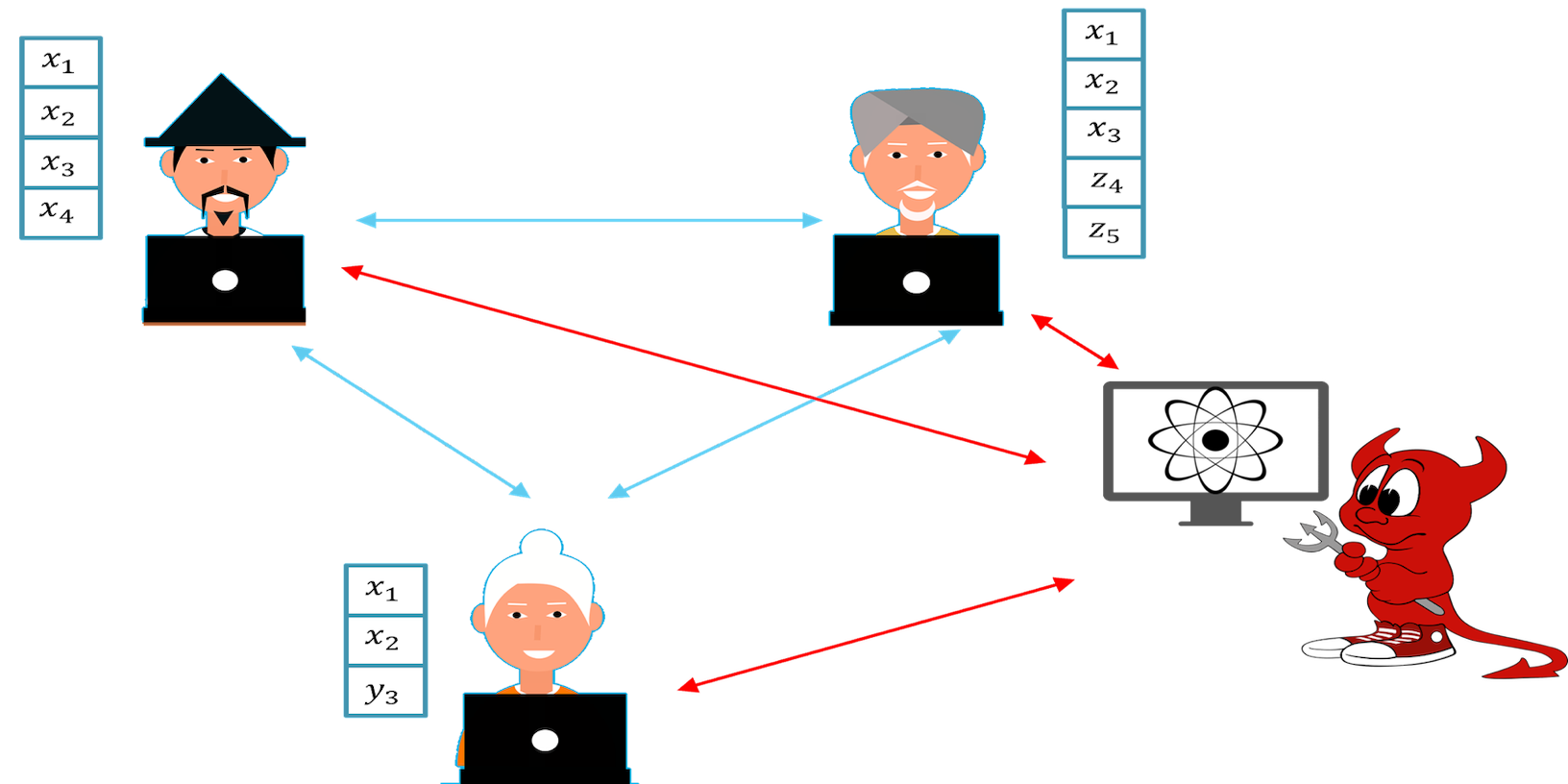

Uma prova de trabalho (PoW) é uma importante construção criptográfica que permite a uma parte convencer outras de que investiram algum esforço na resolução de uma tarefa computacional. Indiscutivelmente, seu principal impacto foi no cenário de criptomoedas como Bitcoin e seu protocolo blockchain subjacente, que recebeu atenção significativa nos últimos anos devido ao seu potencial para várias aplicações, bem como para resolver questões fundamentais de computação distribuída em novos modelos de ameaças. Os PoWs possibilitam a ligação de blocos na estrutura de dados da blockchain e, assim, o problema de interesse é a viabilidade de se obter uma sequência (cadeia) de tais provas. Neste trabalho, examinamos a dificuldade de encontrar tal cadeia de PoWs contra estratégias quânticas. Provamos que o problema da cadeia de PoWs se reduz a um problema que chamamos de busca multi-solução de Bernoulli, para o qual estabelecemos sua complexidade de consulta quântica. Efetivamente, esta é uma extensão de um teorema de produto direto de limite para um problema de busca não estruturada de caso médio. Nossa prova, somada aos esforços recentes ativos, simplifica e generaliza a técnica de gravação de Zhandry (Crypto'19). Como aplicação, revisitamos o tratamento formal de segurança do núcleo do protocolo de consenso Bitcoin, o backbone Bitcoin (Eurocrypt'15), contra adversários quânticos, enquanto as partes honestas são clássicas e mostram que a segurança do protocolo se mantém sob um análogo quântico do hipótese clássica de “maioria honesta”. Nossa análise indica que a segurança do backbone Bitcoin é garantida, desde que o número de consultas quânticas adversárias seja limitado, de modo que cada consulta quântica valha $O(p^{-1/2})$ clássicas, onde $p$ é o sucesso probabilidade de uma única consulta clássica à função de hash subjacente do protocolo. Surpreendentemente, o tempo de espera para liquidação segura no caso de adversários quânticos corresponde ao tempo de liquidação segura no caso clássico.

Resumo popular

Em nosso artigo, examinamos como esse problema matemático, cadeia de PoWs, pode ser resolvido por um adversário quântico e fornecer limites para suas capacidades. Com base nesse resultado, revisitamos a segurança do protocolo de backbone Bitcoin (uma abstração matemática que captura os elementos-chave do protocolo Bitcoin), no cenário em que todas as partes honestas são clássicas e há um único adversário quântico (controlando todas as partes quânticas). recursos computacionais das partes maliciosas). Nossa análise mostra que a segurança poderia ser mantida se o poder computacional clássico total das partes honestas em termos de consultas/operações for um número muito grande (mas constante) maior que o poder computacional quântico adversário. Este é um primeiro passo para a análise completa do bitcoin na era quântica, quando todas as partes teriam capacidades computacionais quânticas.

► dados BibTeX

► Referências

[1] Cynthia Dwork e Moni Naor. “Precificação via processamento ou combate ao lixo eletrônico”. Em Advances in Cryptology – CRYPTO '92, 12ª Conferência Anual Internacional de Criptologia, Santa Bárbara, Califórnia, EUA, 16 a 20 de agosto de 1992, Proceedings. Volume 740 de Lecture Notes in Computer Science, páginas 139–147. Springer (1992).

https://doi.org/10.1007/3-540-48071-4_10

[2] Satoshi Nakamoto. “Implementação de código aberto Bitcoin da moeda p2p”. (2009). http://p2pfoundation.ning.com/forum/topics/bitcoin-open-source.

http://p2pfoundation.ning.com/forum/topics/bitcoin-open-source

[3] Juan A. Garay, Aggelos Kiayias e Nikos Leonardos. “O Protocolo Backbone Bitcoin: Análise e Aplicações”. Em Elisabeth Oswald e Marc Fischlin, editores, Advances in Cryptology – EUROCRYPT 2015. Páginas 281–310. Berlim, Heidelberg (2015). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_10

[4] Rafael Pass, Lior Seeman e Abhi Shelat. “Análise do protocolo blockchain em redes assíncronas”. Em Jean-Sébastien Coron e Jesper Buus Nielsen, editores, Advances in Cryptology – EUROCRYPT 2017. Volume 10211 de Lecture Notes in Computer Science. (2017).

https://doi.org/10.1007/978-3-319-56614-6_22

[5] Juan Garay, Aggelos Kiayias e Nikos Leonardos. “O protocolo de backbone bitcoin com cadeias de dificuldade variável”. Em Jonathan Katz e Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017. Páginas 291–323. Cam (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63688-7_10

[6] Christian Badertscher, Ueli Maurer, Daniel Tschudi e Vassilis Zikas. “Bitcoin como um livro-razão de transações: um tratamento combinável”. Em Jonathan Katz e Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017. Páginas 324–356. Cam (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-63688-7_11

[7] Mihir Bellare e Phillip Rogaway. “Oráculos aleatórios são práticos: um paradigma para projetar protocolos eficientes”. No CCS '93. Páginas 62–73. (1993).

https: / / doi.org/ 10.1145 / 168588.168596

[8] Peter W. Shor. “Algoritmos de tempo polinomial para fatoração primária e logaritmos discretos em um computador quântico”. SIAM J. Comput. 26, 1484–1509 (1997).

https: / / doi.org/ 10.1137 / S0097539795293172

[9] Marc Kaplan, Gaëtan Leurent, Anthony Leverrier e María Naya-Plasencia. “Quebrando criptosistemas simétricos usando descoberta de período quântico”. Em Matthew Robshaw e Jonathan Katz, editores, Advances in Cryptology – CRYPTO 2016. Páginas 207–237. Berlim, Heidelberg (2016). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-662-53008-5_8

[10] Thomas Santoli e Christian Schaffner. “Usando o algoritmo de Simon para atacar primitivas criptográficas de chave simétrica”. Informação quântica e computação 17, 65–78 (2017).

https: / / doi.org/ 10.26421 / qic17.1-2-4

[11] Jeroen Van De Graaf. “Rumo a uma definição formal de segurança para protocolos quânticos”. Tese de doutorado. Universidade de Montreal. CAN (1998).

[12] John Watrous. “Conhecimento zero contra ataques quânticos”. Nos Anais do Trigésimo Oitavo Simpósio Anual da ACM sobre Teoria da Computação. Página 296–305. STOC '06Nova York, NY, EUA (2006). Associação para Máquinas de Computação.

https: / / doi.org/ 10.1145 / 1132516.1132560

[13] Dominique Unruh. “Provas quânticas de conhecimento”. Em David Pointcheval e Thomas Johansson, editores, Advances in Cryptology – EUROCRYPT 2012. Páginas 135–152. Berlim, Heidelberg (2012). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-29011-4_10

[14] Sean Hallgren, Adam Smith e Fang Song. “Protocolos criptográficos clássicos em um mundo quântico”. Em Phillip Rogaway, editor, Advances in Cryptology – CRYPTO 2011. Páginas 411–428. Berlim, Heidelberg (2011). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-22792-9_23

[15] Gorjan Alagic, Tommaso Gagliardoni e Christian Majenz. “Criptografia quântica infalsificável”. Em Jesper Buus Nielsen e Vincent Rijmen, editores, Advances in Cryptology – EUROCRYPT 2018. Páginas 489–519. Cam (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-78372-7_16

[16] Dan Boneh e Mark Zhandry. “Códigos de autenticação de mensagens seguras Quantum”. Em Thomas Johansson e Phong Q. Nguyen, editores, Advances in Cryptology – EUROCRYPT 2013. Páginas 592–608. Berlim, Heidelberg (2013). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-38348-9_35

[17] Dan Boneh, Özgür Dagdelen, Marc Fischlin, Anja Lehmann, Christian Schaffner e Mark Zhandry. “Oráculos aleatórios em um mundo quântico”. Em Dong Hoon Lee e Xiaoyun Wang, editores, Advances in Cryptology – ASIACRYPT 2011. Páginas 41–69. Berlim, Heidelberg (2011). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-25385-0_3

[18] Mark Zhandry. “Como registrar consultas quânticas e aplicações para indiferenciabilidade quântica”. Em Alexandra Boldyreva e Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 239–268. Cam (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_9

[19] Troy Lee e Jérémie Roland. "Um forte teorema do produto direto para a complexidade da consulta quântica". complexidade computacional 22, 429–462 (2013).

https://doi.org/10.1007/s00037-013-0066-8

[20] Gorjan Alagic, Christian Majenz, Alexander Russell e Fang Song. “Autenticação de mensagem quântica segura via blind-inforgeability”. Em Avanços em Criptologia - EUROCRYPT 2020. Springer (2020).

https://doi.org/10.1007/978-3-030-45727-3_27

[21] Yassine Hamoudi e Frédéric Magniez. “Compensação espaço-tempo quântica para encontrar múltiplos pares de colisão”. Em Min-Hsiu Hsieh, editor, 16ª Conferência sobre a Teoria da Computação Quântica, Comunicação e Criptografia (TQC 2021). Volume 197 de Leibniz International Proceedings in Informatics (LIPIcs), páginas 1:1–1:21. Dagstuhl, Alemanha (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2021.1

[22] Qipeng Liu e Mark Zhandry. "Em encontrar multi-colisões quânticas". Em Yuval Ishai e Vincent Rijmen, editores, Advances in Cryptology – EUROCRYPT 2019. Páginas 189–218. Cam (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-17659-4_7

[23] Falk Unger. “Uma desigualdade probabilística com aplicações para teoremas de produtos diretos limiares”. Em 2009, 50º Simpósio Anual do IEEE sobre Fundamentos da Ciência da Computação. Páginas 221–229. IEEE (2009).

https: / / doi.org/ 10.1109 / FOCS.2009.62

[24] H. Klauck, R. de Wolf e R. Špalek. “Teoremas do produto direto forte quântico e clássico e compensações tempo-espaço ótimas”. Em 2013 IEEE 54º Simpósio Anual sobre Fundamentos da Ciência da Computação. Páginas 12–21. Los Alamitos, CA, EUA (2004). Sociedade de Computação IEEE.

https: / / doi.org/ 10.1109 / FOCS.2004.52

[25] Alexandre A. Sherstov. “Teoremas de produto direto forte para comunicação quântica e complexidade de consulta”. SIAM Journal on Computing 41, 1122–1165 (2012).

https: / / doi.org/ 10.1137 / 110842661

[26] Robert Beals, Harry Buhrman, Richard Cleve, Michele Mosca e Ronald de Wolf. “Limites quânticos inferiores por polinômios”. J. ACM 48, 778–797 (2001).

https: / / doi.org/ 10.1145 / 502090.502097

[27] Andris Ambainis. “Limites inferiores quânticos por argumentos quânticos”. J. Comput. Sist. ciência 64, 750-767 (2002).

https: / / doi.org/ 10.1006 / jcss.2002.1826

[28] Christof Zalka. “O algoritmo de busca quântica de Grover é ótimo”. Física Rev. A 60, 2746–2751 (1999).

https: / / doi.org/ 10.1103 / PhysRevA.60.2746

[29] Michel Boyer, Gilles Brassard, Peter Høyer e Alain Tapp. “Limites rígidos na busca quântica”. Fortschritte der Physik 46, 493-505 (1998).

<a href="https://doi.org/10.1002/(sici)1521-3978(199806)46:4/53.0.co;2-p”>https://doi.org/10.1002/(sici)1521-3978(199806)46:4/5<493::aid-prop493>3.0.co;2-p

[30] Andris Ambainis, Robert Špalek e Ronald de Wolf. “Um novo método de limite inferior quântico, com aplicações para teoremas de produtos diretos e compensações tempo-espaço”. Algorithmica 55, 422–461 (2009).

https://doi.org/10.1007/s00453-007-9022-9

[31] Andris Ambainis. “Um novo método de limite inferior quântico, com aplicação a um teorema de produto direto forte para pesquisa quântica”. Teoria da Computação 6, 1–25 (2010).

https: / / doi.org/ 10.4086 / toc.2010.v006a001

[32] Juan A. Garay, Aggelos Kiayias, Nikos Leonardos e Giorgos Panagiotakos. “Bootstrapping do blockchain, com aplicações para consenso e configuração rápida de pki”. Em Michel Abdalla e Ricardo Dahab, editores, Public-Key Cryptography – PKC 2018. Páginas 465–495. Cam (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-76581-5_16

[33] Juan A. Garay, Aggelos Kiayias e Giorgos Panagiotakos. “Problemas de pesquisa iterados e segurança de blockchain sob suposições falsificáveis”. Criptologia ePrint Archive, Relatório 2019/315 (2019). https:///eprint.iacr.org/2019/315.

https: / / eprint.iacr.org/ 2019/315

[34] Ittay Eyal e Emin Gun Sirer. “A maioria não é suficiente: a mineração de Bitcoin é vulnerável”. Em Nicolas Christin e Reihaneh Safavi-Naini, editores, Criptografia Financeira e Segurança de Dados – 18ª Conferência Internacional, FC 2014, Christ Church, Barbados, 3 a 7 de março de 2014, Revised Selected Papers. Volume 8437 de Lecture Notes in Computer Science, páginas 436–454. Springer (2014).

https://doi.org/10.1007/978-3-662-45472-5_28

[35] Divesh Aggarwal, Gavin Brennen, Troy Lee, Miklos Santha e Marco Tomamichel. “Ataques quânticos ao bitcoin e como se proteger contra eles”. Livro 3 (2018).

https:///doi.org/10.5195/ledger.2018.127

[36] Troy Lee, Maharshi Ray e Miklos Santha. “Estratégias para Corridas Quânticas”. Em Avrim Blum, editor, 10th Innovations in Theoretical Computer Science Conference (ITCS 2019). Volume 124 de Leibniz International Proceedings in Informatics (LIPIcs), páginas 51:1–51:21. Dagstuhl, Alemanha (2018). Schloss Dagstuhl–Leibniz-Zentrum fuer Informatik.

https: / / doi.org/ 10.4230 / LIPIcs.ITCS.2019.51

[37] Ou Sattath. “Sobre a insegurança da mineração quântica de bitcoin”. Int. J. Inf. Seguro. 19, 291–302 (2020).

https://doi.org/10.1007/s10207-020-00493-9

[38] Andrea Coladangelo e Or Sattath. “Uma solução de dinheiro quântico para o problema de escalabilidade do Blockchain”. Quantum 4, 297 (2020).

https://doi.org/10.22331/q-2020-07-16-297

[39] Mark Zhandry. “Como construir funções aleatórias quânticas”. Em 2012 IEEE 53º Simpósio Anual sobre Fundamentos da Ciência da Computação. Páginas 679–687. (2012).

https: / / doi.org/ 10.1109 / FOCS.2012.37

[40] Mark Zhandry. “Criptografia segura baseada em identidade no modelo de oráculo aleatório quântico”. Em Reihaneh Safavi-Naini e Ran Canetti, editores, Advances in Cryptology – CRYPTO 2012. Páginas 758–775. Berlim, Heidelberg (2012). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-642-32009-5_44

[41] Fang Song e Aaram Yun. “Segurança quântica de NMAC e construções relacionadas – extensão de domínio PRF contra ataques quânticos”. Em Jonathan Katz e Hovav Shacham, editores, Advances in Cryptology – CRYPTO 2017 – 37th Annual International Cryptology Conference, Santa Barbara, CA, EUA, 20-24 de agosto de 2017, Proceedings, Part II. Volume 10402 de Lecture Notes in Computer Science, páginas 283–309. Springer (2017).

https://doi.org/10.1007/978-3-319-63715-0_10

[42] Edward Eaton e Fang Song. “Tornar assinaturas existencialmente impossíveis de falsificar fortemente no modelo de oráculo aleatório quântico”. In Salman Beigi e Robert König, editores, 10ª Conferência sobre a Teoria da Computação Quântica, Comunicação e Criptografia, TQC 2015, 20 a 22 de maio de 2015, Bruxelas, Bélgica. Volume 44 de LIPIcs, páginas 147–162. Schloss Dagstuhl – Leibniz-Zentrum für Informatik (2015).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2015.147

[43] Dominique Unruh. “Provas não interativas de conhecimento zero no modelo de oráculo aleatório quântico”. Em Elisabeth Oswald e Marc Fischlin, editores, Advances in Cryptology – EUROCRYPT 2015. Páginas 755–784. Berlim, Heidelberg (2015). Springer Berlim Heidelberg.

https://doi.org/10.1007/978-3-662-46803-6_25

[44] Andreas Hülsing, Joost Rijneveld e Fang Song. “Mitigando ataques multi-alvo em assinaturas baseadas em hash”. Em Proceedings, Part I, of the 19th IACR International Conference on Public-Key Cryptography - PKC 2016 - Volume 9614. Páginas 387–416. Berlim, Heidelberg (2016). Springer-Verlag.

https://doi.org/10.1007/978-3-662-49384-7_15

[45] Marko Balogh, Edward Eaton e Fang Song. “Detecção de colisões quânticas em funções aleatórias não uniformes”. Em Tanja Lange e Rainer Steinwandt, editores, Post-Quantum Cryptography. Páginas 467–486. Cam (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-79063-3_22

[46] Ben Hamlin e Fang Song. “Segurança quântica de funções de hash e preservação de propriedade de hash iterado”. Em Jintai Ding e Rainer Steinwandt, editores, Post-Quantum Cryptography. Páginas 329–349. Cam (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-25510-7_18

[47] Dennis Hofheinz, Kathrin Hövelmanns e Eike Kiltz. “Uma análise modular da transformação fujisaki-okamoto”. Em Yael Kalai e Leonid Reyzin, editores, Theory of Cryptography. Páginas 341–371. Cam (2017). Springer International Publishing.

https://doi.org/10.1007/978-3-319-70500-2_12

[48] Tsunekazu Saito, Keita Xagawa e Takashi Yamakawa. “Mecanismo de encapsulamento de chave totalmente seguro no modelo de oráculo aleatório quântico”. Em Jesper Buus Nielsen e Vincent Rijmen, editores, Advances in Cryptology – EUROCRYPT 2018. Páginas 520–551. Cam (2018). Springer International Publishing.

https://doi.org/10.1007/978-3-319-78372-7_17

[49] Andris Ambainis, Mike Hamburg e Dominique Unruh. “Provas quânticas de segurança usando oráculos semi-clássicos”. Em Alexandra Boldyreva e Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 269–295. Cam (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_10

[50] Qipeng Liu e Mark Zhandry. “Revisitando fiat-shamir pós-quântico”. Em Alexandra Boldyreva e Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 326–355. Cam (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_12

[51] Jelle Don, Serge Fehr, Christian Majenz e Christian Schaffner. “Segurança da transformação fiat-shamir no modelo quântico de oráculo aleatório”. Em Alexandra Boldyreva e Daniele Micciancio, editores, Advances in Cryptology – CRYPTO 2019. Páginas 356–383. Cam (2019). Springer International Publishing.

https://doi.org/10.1007/978-3-030-26951-7_13

[52] Veronika Kuchta, Amin Sakzad, Damien Stehlé, Ron Steinfeld e Shi-Feng Sun. “Measure-rewind-measure: Provas de modelo de oráculo aleatório quântico mais rígidas para uma maneira de se esconder e segurança cca”. In Annual International Conference on the Theory and Applications of Cryptographic Techniques. Páginas 703–728. Primavera (2020).

https://doi.org/10.1007/978-3-030-45727-3_24

[53] Kai-Min Chung, Siyao Guo, Qipeng Liu e Luowen Qian. "Tight quantum time-space tradeoffs for function inversion". Em 2020, IEEE 61º Simpósio Anual sobre Fundamentos da Ciência da Computação (FOCS). Páginas 673–684. IEEE (2020).

https: / / doi.org/ 10.1109 / FOCS46700.2020.00068

[54] Shuichi Katsumata, Kris Kwiatkowski, Federico Pintore e Thomas Prest. “Técnicas de compressão de texto cifrado escalável para kems pós-quânticos e suas aplicações”. Conferência Internacional sobre Teoria e Aplicação de Criptologia e Segurança da Informação. Páginas 289–320. Primavera (2020).

https://doi.org/10.1007/978-3-030-64837-4_10

[55] Jan Czajkowski. “Indiferenciabilidade quântica de sha-3”. Criptologia ePrint Archive, Relatório 2021/192 (2021). https://ia.cr/2021/192.

https:///ia.cr/2021/192

[56] Kai-Min Chung, Serge Fehr, Yu-Hsuan Huang e Tai-Ning Liao. “Sobre a técnica de oráculo comprimido e segurança pós-quântica de provas de trabalho sequencial”. Em Anne Canteaut e François-Xavier Standaert, editores, Advances in Cryptology – EUROCRYPT 2021. Páginas 598–629. Cham (2021). Springer International Publishing.

https://doi.org/10.1007/978-3-030-77886-6_21

[57] Jeremias Blocki, Seunghoon Lee e Samson Zhou. “Sobre a segurança das provas de trabalho sequencial em um mundo pós-quântico”. In Stefano Tessaro, editor, 2nd Conference on Information-Theoretic Cryptography (ITC 2021). Volume 199 de Leibniz International Proceedings in Informatics (LIPIcs), páginas 22:1–22:27. Dagstuhl, Alemanha (2021). Schloss Dagstuhl – Leibniz-Zentrum für Informatik.

https:///doi.org/10.4230/LIPIcs.ITC.2021.22

[58] Dominique Unruh. “Oráculos de permutação comprimida (e a resistência à colisão de esponja/sha3)”. Criptologia ePrint Archive, Relatório 2021/062 (2021). https://eprint.iacr.org/2021/062.

https: / / eprint.iacr.org/ 2021/062

[59] Alexandru Cojocaru, Juan Garay, Aggelos Kiayias, Fang Song e Petros Wallden. “O protocolo de backbone bitcoin contra adversários quânticos”. Criptologia ePrint Archive, Paper 2019/1150 (2019). https://eprint.iacr.org/2019/1150.

https: / / eprint.iacr.org/ 2019/1150

[60] Ran Canetti. “Segurança e composição de protocolos criptográficos multipartidários”. J. Cryptology 13, 143–202 (2000).

https: / / doi.org/ 10.1007 / s001459910006

[61] Ran Canetti. “Segurança universalmente composta: um novo paradigma para protocolos criptográficos”. No 42º Simpósio Anual sobre Fundamentos da Ciência da Computação, FOCS 2001, 14-17 de outubro de 2001, Las Vegas, Nevada, EUA. Páginas 136–145. Sociedade de Computadores IEEE (2001).

https: / / doi.org/ 10.1109 / SFCS.2001.959888

Citado por

[1] Marcos Allende, Diego López León, Sergio Cerón, Antonio Leal, Adrián Pareja, Marcelo Da Silva, Alejandro Pardo, Duncan Jones, David Worrall, Ben Merriman, Jonathan Gilmore, Nick Kitchener e Salvador E. Venegas-Andraca, “ Resistência quântica em redes blockchain”, arXiv: 2106.06640, (2021).

[2] Robert R. Nerem e Daya R. Gaur, “Condições para mineração quântica vantajosa de Bitcoin”, arXiv: 2110.00878, (2021).

As citações acima são de SAO / NASA ADS (última atualização com êxito 2023-03-09 15:10:32). A lista pode estar incompleta, pois nem todos os editores fornecem dados de citação adequados e completos.

Não foi possível buscar Dados citados por referência cruzada durante a última tentativa 2023-03-09 15:10:29: Não foi possível buscar os dados citados por 10.22331 / q-2023-03-09-944 do Crossref. Isso é normal se o DOI foi registrado recentemente.

Este artigo é publicado na Quantum sob o Atribuição 4.0 do Creative Commons Internacional (CC BY 4.0) licença. Os direitos autorais permanecem com os detentores originais, como os autores ou suas instituições.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://quantum-journal.org/papers/q-2023-03-09-944/

- :é

- 1

- 10

- 11

- 1998

- 1999

- 2001

- 2011

- 2012

- 2014

- 2016

- 2017

- 2018

- 2019

- 2020

- 2021

- 28

- 39

- 7

- 8

- 9

- a

- habilidade

- acima

- RESUMO

- Acesso

- ACM

- ativo

- Adam

- avanços

- adversarial

- afiliações

- contra

- Aggarwal

- Alexander

- algoritmo

- algoritmos

- Todos os Produtos

- análise

- e

- anual

- Anthony

- Aplicação

- aplicações

- arquivo

- SOMOS

- argumentos

- AS

- Associação

- suposição

- ataque

- Ataques

- por WhatsApp.

- AGOSTO

- Autenticação

- autor

- autores

- Espinha dorsal

- Barbados

- baseado

- BE

- Bélgica

- Bitcoin

- Mineração Bitcoin

- blockchain

- dados de blockchain

- Redes Blockchain

- escalabilidade de blockchain

- Segurança blockchain

- blockchains

- Blocos

- Bound

- Break

- Bruxelas

- by

- CA

- Califórnia

- chamada

- CAN

- capacidades

- Capturar

- casas

- cadeia

- correntes

- alterar

- igreja

- classificação

- CO

- comentar

- Commons

- Comunicação

- completar

- complexidade

- computação

- poder computacional

- computador

- Ciência da Computação

- computadores

- computação

- conceito

- condições

- Conferência

- Consenso

- constante

- construir

- controle

- convencer

- direitos autorais

- núcleo

- Custo

- poderia

- cripto

- criptomoedas

- criptografia

- criptografia

- Moeda

- Daniel

- dados,

- segurança dos dados

- Estrutura de dados

- David

- demonstrar

- depende

- concepção

- Dispositivos/Instrumentos

- Diego

- Dificuldade

- diretamente

- discutir

- distribuído

- computação distribuída

- domínio

- durante

- e

- cada

- editor

- Edward

- efeito

- efetivamente

- eficiente

- esforço

- esforços

- elementos

- Entrar em contato direto com Emin

- permitir

- permitindo

- criptografia

- suficiente

- Era

- estabelecer

- Explorado

- extensão

- RÁPIDO

- fc

- Federico

- financeiro

- descoberta

- Primeiro nome

- Escolha

- formal

- Fundações

- da

- cheio

- função

- funções

- fundamental

- Alemanha

- ter

- Gilles

- maior

- garantido

- Harvard

- hash

- Hashing

- Ter

- titulares

- detém

- Como funciona o dobrador de carta de canal

- Como Negociar

- http

- HTTPS

- i

- IEEE

- Impacto

- implementação

- importante

- in

- Em outra

- indicam

- INFORMAÇÕES

- segurança da informação

- e inovações

- instituições

- interesse

- interessante

- Internacionais

- inversão

- investido

- IT

- ESTÁ

- Jan

- JavaScript

- banheiro

- revista

- Chave

- Conhecimento

- conhecido

- rei

- grande

- LAS

- Las Vegas

- Sobrenome

- Deixar

- Palestra

- Ledger

- Lee

- Licença

- vinculação

- Lista

- os

- maquinaria

- a Principal

- principal

- Maioria

- Fazendo

- muitos

- Março

- Marco

- marca

- matemático

- max-width

- mecanismo

- mensagem

- método

- Mineração

- modelo

- modelos

- modulares

- dinheiro

- Mês

- a maioria

- múltiplo

- Nakamoto

- redes

- NEVADA

- Novo

- Nguyen

- Nicolas

- normal

- Notas

- romance

- número

- NY

- obtendo

- Outubro

- of

- oferecer

- on

- aberto

- open source

- ideal

- oráculo

- Oráculos

- original

- Outros

- Outros

- p2p

- página

- pares

- Papel

- papéis

- paradigma

- parte

- partes

- festa

- significativo

- persistência

- Peter

- PKI

- platão

- Inteligência de Dados Platão

- PlatãoData

- potencial

- PoW

- poder

- Prática

- Prime

- Problema

- problemas

- Proceedings

- em processamento

- produzir

- Produto

- prova

- provas

- proteger

- protocolo

- protocolos

- Prove

- fornecer

- fornecido

- publicado

- editor

- editores

- Publishing

- qualidade

- Quantum

- algoritmos quânticos

- Computador quântico

- Computação quântica

- informação quântica

- Frequentes

- Rafael

- acaso

- RAY

- recebido

- recentemente

- recentemente

- registro

- gravação

- reduz

- referências

- registrado

- relacionado

- permanece

- Denunciar

- Recursos

- resultar

- Recompensa

- Richard

- ROBERT

- Roland

- RON

- s

- seguro

- Salvador

- Santa

- Satoshi

- Satoshi Nakamoto

- AMPLIAR

- aumento de escala

- esquemas

- SCI

- Ciência

- Sean

- Pesquisar

- pesquisar

- segurança

- selecionado

- Seqüência

- contexto

- assentamento

- instalação

- sha-3

- Shor

- mostrar

- Shows

- Sião

- Assinaturas

- periodo

- solteiro

- Tamanho

- So

- Sociedade

- solução

- RESOLVER

- Resolvendo

- alguns

- um pouco

- fonte

- gastar

- Estado

- Passo

- estratégias

- mais forte,

- discordaram

- estrutura

- sucesso

- entraram com sucesso

- tal

- adequado

- Espreguiçadeiras

- simpósio

- toma

- Tarefa

- tarefas

- técnicas

- condições

- que

- A

- deles

- Eles

- teórico

- ameaça

- limiar

- mais apertado

- tempo

- Título

- para

- Total

- transação

- Transformação

- tratamento

- para

- subjacente

- Atualizada

- URL

- Estados Unidos

- vário

- VEGAS

- via

- volume

- Vulnerável

- W

- esperar

- BEM

- O Quê

- O que é a

- qual

- enquanto

- largamente

- precisarão

- de

- lobo

- Atividades:

- mundo

- Equivalente há

- seria

- ano

- anos

- zefirnet

- conhecimento zero

- provas de conhecimento zero