16 de novembro de 2022

Joseph Burleson, Michele Korver e Dan Boneh

Nota do editor: Abaixo está o texto completo do artigo “Soluções regulatórias de proteção de privacidade usando provas de conhecimento zero”. Faça o download do PDF, ou leia a postagem de resumo mais curta do blog SUA PARTICIPAÇÃO FAZ A DIFERENÇA.

Introdução

De toda a utilidade que as blockchains programáveis oferecem – segurança, previsibilidade, interoperabilidade e economias autônomas, entre outras – até hoje, as blockchains mais utilizadas não oferecem privacidade. Isso continua sendo um impedimento importante para sua adoção generalizada. Embora nem todos os tokens criptográficos sejam exclusivamente - ou mesmo principalmente - instrumentos financeiros e possam ser usados para uma variedade de propósitos dentro do crescente ecossistema web3, os usuários de blockchain fazem transações uns com os outros em blockchains usando ativos digitais. As arquiteturas atuais da maioria dos blockchains existentes dependem da transparência das transações para promover a confiança, mas essa transparência padrão e a falta de privacidade aumentam o risco de danos ao consumidor ao permitir que outros usuários do blockchain visualizem o histórico de transações e as participações de qualquer detentor de carteira. A característica de pseudônimo das blockchains é a principal proteção contra maus atores, mas é facilmente superada. As práticas modernas de análise de blockchain mostraram que a análise heurística das interações do usuário pode ser usada para perfurar essa privacidade, e qualquer pessoa que faça transações com um titular de carteira pode efetivamente ver todo o seu perfil financeiro. Consequentemente, embora forneça um benefício líquido no rastreamento de atividades financeiras ilícitas, a transparência das transações torna os usuários de tecnologias blockchain particularmente vulneráveis a fraudes, engenharia social e roubo de ativos por pessoas mal-intencionadas, bem como danos incipientes causados pela revelação de dados financeiros confidenciais a terceiros.

A natureza transparente dos livros públicos em blockchains contrasta fortemente com a privacidade padrão do sistema financeiro tradicional, que surge do registro de transações em livros privados mantidos por intermediários financeiros, apoiados por direitos estatutários à privacidade financeira e controles humanos sobre o acesso a informações financeiras sensíveis. De fato, as regulamentações e orientações promulgadas pelo Escritório de Controle de Ativos Estrangeiros (OFAC) do Departamento do Tesouro, responsável pelo regime de sanções financeiras dos EUA, e pela Rede de Repressão a Crimes Financeiros (FinCEN), responsável pelos regulamentos antilavagem de dinheiro dos EUA e supervisão, juntamente com seus estatutos de habilitação, foram concebidos para obrigar a transparência a superar a opacidade inerente do sistema financeiro tradicional e a privacidade que ele oferece. Os requisitos de manutenção de registros e relatórios decorrentes desses estatutos exigem que os intermediários financeiros mantenham e divulguem informações ao governo (bem como tomem outras medidas, como bloquear o acesso a ativos) a fim de apoiar as investigações de aplicação da lei, impedir o financiamento do terrorismo e promover a segurança nacional políticas, entre outras coisas. É importante ressaltar que essas medidas criam exceções aos direitos de privacidade protegidos e representam um equilíbrio – embora imperfeito – entre os direitos de privacidade e os requisitos de conformidade.

Nenhuma dessas proteções – nem as proteções práticas de privacidade oferecidas pela opacidade inerente dos livros privados, nem o reconhecimento legal explícito dos direitos à privacidade financeira – existe em relação aos usuários em blockchains públicos. Além disso, as tentativas de importar medidas (como a identificação do cliente e a devida diligência, coloquialmente conhecidas como requisitos “conheça seu cliente” ou “KYC”) correm o risco de minar até mesmo os níveis mínimos de privacidade oferecidos pelo pseudônimo, criando “pote de mel” de informações que atraem ataques maliciosos e ameaças internas. Embora o comprometimento dessas informações cause danos ao consumidor no sistema financeiro tradicional, ele agrava perigosamente o já elevado risco de roubo, fraude e até danos físicos que existem como resultado da total transparência financeira.

Embora existam blockchains de camada 1 mais novos e adotados de forma mais restrita que se concentram principalmente na privacidade, para aqueles blockchains que não são inerentemente privados, os usuários precisam confiar em uma série de protocolos de contratos inteligentes e blockchains de camada 2 que anonimizam os dados da transação, muitos dos quais que usam provas de conhecimento zero, técnicas criptográficas de preservação da privacidade, para alcançar o anonimato. Esses protocolos e blockchains têm sido comumente ridicularizados como tendo propósitos exclusivamente nefastos (inclusive por serem rotulados de “misturadores”) e, embora seja irrefutável que uma parte de seu volume tenha vínculos com hacks e outro fins ilícitos,1 há um valor inegável no avanço da tecnologia de preservação da privacidade para fins legais. Na verdade, essas tecnologias podem permitir que consumidores legítimos se beneficiem de um nível de privacidade financeira e proteção ao consumidor além do que é usufruído pelos consumidores de serviços financeiros tradicionais. As mesmas soluções que maximizam a privacidade, no entanto, podem frustrar a capacidade do governo de realizar investigações, combater atividades financeiras ilícitas ou recuperar ativos roubados em prol da aplicação da lei e dos objetivos de segurança nacional. Isso significa que a tecnologia blockchain necessariamente força uma escolha entre conformidade para detectar, prevenir e interromper atividades financeiras ilícitas, por um lado, e privacidade e proteção ao consumidor, por outro lado?

Este artigo argumenta enfaticamente que a resposta é não. A resolução dessa tensão usando técnicas criptográficas modernas – ao contrário das estruturas existentes que dependem de controles humanos – não é necessariamente um jogo de soma zero. Conciliar as necessidades de privacidade dos usuários com as necessidades informacionais e de segurança nacional dos reguladores e policiais é possível e necessário. Este artigo propõe possíveis casos de uso para provas de conhecimento zero em protocolos blockchain que podem atingir ambos os conjuntos de objetivos. Primeiro, descrevemos os fundamentos da tecnologia de prova de conhecimento zero, seguidos por uma visão geral dos regimes legais e regulatórios relevantes que podem ser aplicados. Em seguida, usando o Tornado Cash como exemplo, apresentamos várias soluções de alto nível que desenvolvedores e formuladores de políticas podem considerar.

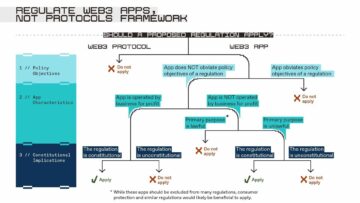

IAo escrever isso, os autores afirmam a importante premissa: “regular aplicativos, não protocolos. "2 Nos Estados Unidos, é uma prática comum para a camada de aplicação executar a triagem de sanções usando técnicas de geo-fencing e restringindo o acesso do usuário por meio de uma variedade de medidas. Embora essas restrições sejam úteis, elas não são à prova de falhas, e pessoas mal-intencionadas podem contornar esses controles. Como resultado, certas tecnologias de preservação da privacidade que podem ser suscetíveis de uso por partes sancionadas optaram por incluir restrições no nível do protocolo para tratar de questões de segurança nacional. Os autores não assumem que todas as tecnologias de preservação da privacidade devam tomar a mesma decisão; os desenvolvedores devem ter a liberdade de escolher se querem ou não adotar restrições em nível de protocolo para se proteger contra o uso por agentes ilícitos e possíveis responsabilidades regulatórias. Para aqueles que optam por adotar proteções, simplesmente oferecemos possíveis alternativas a serem consideradas que podem tornar essas soluções mais eficazes, além de limitar o potencial de serem usadas para censura.

BACKGROUND

Alcançando privacidade usando provas de conhecimento zero

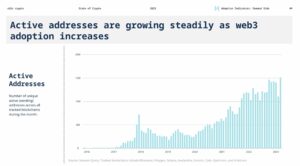

É improvável que a tecnologia blockchain alcance a adoção convencional sem garantir a privacidade. Por exemplo, quando se trata de infraestrutura financeira, usuários em potencial de sistemas de pagamentos baseados em blockchain podem relutar em usar esses sistemas se seus salários ou outras informações financeiras confidenciais, incluindo pagamentos por serviços como tratamentos médicos, forem visíveis publicamente. O mesmo pode ser dito para serviços de redes sociais, protocolos de empréstimos descentralizados, plataformas filantrópicas e qualquer outro caso de uso em que os usuários valorizem a privacidade de suas informações.

Os dados corroboram essa posição. A média móvel de 30 dias do valor de mercado da criptomoeda recebido por serviços ou protocolos de preservação da privacidade na cadeia atingiu US$ 52 milhões em 29 de abril de 2022, um aumento de quase 200% em relação aos 12 meses anteriores.3 Para contextualizar, muitos protocolos de preservação de privacidade usam criptografia algorítmica para facilitar um endereço de blockchain que deposita ativos digitais em um pool de ativos fungíveis semelhantes, seguido por outro endereço de blockchain controlado pelo mesmo usuário retirando o mesmo número e tipo de ativos desse pool, efetivamente quebrando a cadeia de custódia e inibindo a rastreabilidade das transações. Alguns desses protocolos e alguns blockchains de camada 2 usam algoritmos conhecidos como provas de conhecimento zero para tornar as transações anônimas sem expor informações confidenciais do usuário à cadeia.

As provas de conhecimento zero permitem transações privadas em um blockchain público. Em sua essência, uma prova de conhecimento zero é uma maneira de uma parte, chamada de “provador”, convencer outra parte, um “verificador”, de que uma determinada afirmação é verdadeira, sem revelar nada sobre os dados subjacentes que fazem a afirmação. verdadeiro. Por exemplo, o provador pode provar o conhecimento da solução para um quebra-cabeça Sudoku sem revelar nada sobre a solução. O mais interessante é que uma pessoa pode provar que tem idade para comprar álcool ou votar, sem revelar o nome e a data de nascimento impressos na carteira de motorista. (Tecnicamente, eles provariam sem saber que possuem documentos assinados pelo governo e que sua data de nascimento nesses documentos estabelece a idade exigida da pessoa.) A prova convence o verificador de que esse fato é verdadeiro, sem revelar qualquer outro em formação.4

Pode-se construir uma variedade de mecanismos de privacidade usando ferramentas de conhecimento zero. Por exemplo, Alice pode enviar fundos para um serviço que mantém os detalhes da transação privados, e o serviço fornece a Alice um recibo de seu depósito. O serviço, assim como o público, fica sabendo que Alice enviou fundos. Mais tarde, quando Alice quiser retirar os fundos do serviço, ela constrói uma prova de conhecimento zero de que possui um recibo válido e que ainda não retirou os fundos associados a esse recibo. A prova não revela nada sobre a identidade de Alice, mas convence o serviço de que está interagindo com alguém que pode sacar esses fundos. Aqui, a prova de conhecimento zero é usada para convencer o serviço de que a reivindicação de retirada é válida, mantendo a identidade do sacador privada.

De forma crítica, as provas de conhecimento zero protegem a privacidade, permitindo a divulgação seletiva das informações necessárias para avaliar a conformidade com as políticas, sem expor todas as informações subjacentes. As provas de conhecimento zero podem permitir vários graus de privacidade, incluindo privacidade total, onde ninguém pode rastrear uma transação, ou privacidade de todos, exceto de algumas partes específicas. Embora haja uma série de razões legais pelas quais as pessoas podem precisar de uma forte proteção de privacidade, essas tecnologias também podem ser um ímã para pessoas mal-intencionadas. Assim como o uso geral de protocolos de preservação de privacidade atingiu o pico em 2022, o mesmo aconteceu com a proporção relativa de valor recebido de fontes ilícitas, com endereços de blockchain ilícitos respondendo por aproximadamente 23% de todos os fundos enviados para esses protocolos este ano até o segundo trimestre. Quase toda essa atividade ilícita se originou de entidades sancionadas ou consistiu em fundos roubados.5 Apesar da tecnologia de preservação da privacidade utilizada por esses protocolos, as empresas de análise de blockchain, como Chainalysis e TRM Labs, às vezes são capazes de para rastrear fundos ilícitos fluindo por esses protocolos onde eles não têm volumes suficientes para mascarar a atividade, ou onde os volumes que eles têm não são suficientemente diversos.6 Além disso, mesmo quando os atores ilícitos exploram a tecnologia de proteção da privacidade, eles ainda enfrentam desafios para retirar seus ativos da cadeia, já que as rampas de entrada e saída fiduciárias são, na maioria dos casos, consideradas instituições financeiras nos principais centros financeiros e outras jurisdições em todo o mundo, e assim sujeito aos requisitos AML/CFT.7 No entanto, a implementação e a aplicação desses requisitos globalmente são, na melhor das hipóteses, desiguais e inexistentes em algumas jurisdições, oferecendo um clima favorável para atores ilícitos trocarem ativos digitais por moeda fiduciária. Como resultado, embora os protocolos de preservação da privacidade sejam essenciais para manter as informações legítimas do usuário privadas, eles criam vulnerabilidades nos ecossistemas de blockchain para os atores ilícitos explorarem. A conformidade com os regimes legais e regulatórios internacionais é complexa, com certeza, mas uma implementação padronizada e compatível com as regulamentações de provas de conhecimento zero em protocolos de blockchain descentralizados pode resolver algumas vulnerabilidades importantes e, ao mesmo tempo, beneficiar os participantes da web3.

Regimes Regulatórios Aplicáveis

Compreender como as provas de conhecimento zero podem superar a aparente escolha binária entre conformidade e privacidade requer uma apreciação dos requisitos regulamentares jurisdicionais específicos relacionados ao combate à atividade financeira ilícita. Nos EUA, as regulamentações com maior probabilidade de afetar os protocolos de preservação da privacidade podem ser categorizadas em dois regimes jurídicos principais: (A) sob a série de estatutos e regulamentações federais comumente conhecidas como Bank Secrecy Act (BSA) – (i) Programa de identificação do cliente e requisitos de devida diligência do cliente (comumente referidos como padrões "Know Your Customer" ou "KYC") e (ii) monitoramento de transações, bem como outros requisitos de manutenção de registros e relatórios;8 e (B) em tempo de guerra presidencial e poderes de emergência nacional – programas de sanções dos EUA.9 Os participantes do mercado Web3 devem atender aos requisitos legais de ambos os regimes, a fim de minimizar qualquer risco de aplicação por não conformidade e mitigar o uso ilícito de protocolos e plataformas. Além disso, qualquer incumprimento pode resultar em consequências graves, incluindo penalidades civis e processos criminais.10

A BSA exige que certas instituições financeiras e outras entidades relacionadas cumpram várias obrigações de monitoramento, manutenção de registros e relatórios. O objetivo dessas obrigações é auxiliar o FinCEN, OFAC e agências de aplicação da lei na identificação, prevenção e repressão de lavagem de dinheiro, financiamento do terrorismo e atividade fraudulenta, bem como na identificação e bloqueio de ativos no sistema financeiro dos EUA pertencentes às partes sancionadas de acordo com os objetivos de segurança nacional e política externa. A total conformidade com a BSA e os regimes de sanções criam um rastro de papel claro e auditável de atividades ilícitas para os reguladores e aplicação da lei seguirem e é fundamental para sua aplicação bem-sucedida.11

As entidades cobertas ou obrigadas pela BSA incluem instituições financeiras tradicionais, como bancos, bem como negócios de serviços financeiros (MSBs), como negociantes de moeda, cambistas e transmissores de dinheiro, entre outros.12 O FinCEN tem ainda clarificado que indivíduos e entidades que emitem, administram ou trocam Moeda Virtual Conversível (CVC), ou valor que substitua a moeda, também são considerados MSBs e, portanto, sujeitos a todas as obrigações de conformidade aplicáveis sob o BSA.13 Dependendo dos fatos e circunstâncias da operação ou modelo de negócios de um serviço de mixagem, um mixer pode ser considerado um MSB e estar sujeito aos requisitos de registro e conformidade da BSA. Isso ocorre porque certos serviços de mixagem podem permitir valor que substitui a moeda passar de carteiras dentro da plataforma para carteiras fora da plataforma.14 Em contraste, blockchains descentralizados que preservam a privacidade provavelmente não envolvem transmissão de dinheiro. Como o FinCEN declara explicitamente em sua orientação mais recente, emitida em 2019, código ou software não custodial e autoexecutável, mesmo que desempenhe funções de mixagem, não acionará no momento as obrigações da BSA:

Um provedor de software anônimo não é um transmissor de dinheiro. Os regulamentos do FinCEN isentam da definição de transmissor de dinheiro as pessoas que fornecem “serviços de entrega, comunicação ou acesso à rede usados por um transmissor de dinheiro para oferecer suporte a serviços de transmissão de dinheiro”. [31 CFR § 1010.100(ff)(5)(ii)]. Isso ocorre porque os fornecedores de ferramentas (comunicações, hardware ou software) que podem ser utilizados na transmissão de dinheiro, como software de anonimato, estão envolvidos no comércio e não na transmissão de dinheiro.15

A aplicação dos requisitos de cumprimento de sanções é um pouco menos clara. Os regimes de sanções administrados pela OFAC se aplicam a todas as pessoas dos EUA, tanto pessoas físicas quanto jurídicas, onde quer que residam, e exigem que identifiquem, bloqueiem e separem transações envolvendo propriedade das partes sancionadas. Embora a OFAC tenha estabelecido que os regimes de sanções não se aplicam à publicação de software e tecnologias de preservação da privacidade para se,16 a falha em implementar medidas para evitar que as partes sancionadas abusem dessas tecnologias – como discutido em mais detalhes abaixo – corre o risco de respostas do OFAC que podem minar a viabilidade de tais tecnologias, como foi recentemente o caso do Tornado Cash.17

Padrões KYC e monitoramento de transações

Aqueles indivíduos ou entidades cujos modelos de negócios são classificados como MSBs devem cumprir certos requisitos de coleta de informações e monitoramento de transações para cumprir suas obrigações sob o BSA. Os MSBs são obrigados a obter informações KYC de pessoas que usam seus serviços para realizar transações, a fim de verificar a identidade dessas pessoas.18 No mínimo, os MSBs devem obter um nome de usuário, endereço e número de identificação fiscal como parte do processo KYC.19

Após a integração, os MSBs também devem monitorar as transações realizadas por meio de suas plataformas e relatar qualquer atividade suspeita que possa sinalizar conduta ilegal por meio do preenchimento de Relatórios de Atividade Suspeita (SARs). A BSA exige que os MSBs registrem um SAR dentro de 30 dias se souberem ou suspeitarem que uma transação em sua plataforma pode envolver atividade ilegal, desde que tal transação envolva a transferência de pelo menos US$ 2,000 no total. A fim de incentivar o arquivamento oportuno, o arquivamento adequado de um SAR com relação a uma transação protegerá o MSB de toda responsabilidade civil relacionada a essa transação.20

Embora a BSA também imponha outros requisitos de manutenção de registros e relatórios aos MSBs, como o arquivamento de Relatórios de Transação de Moeda (CTR), esse requisito atualmente não se aplica a ativos digitais e não é imediatamente relevante para os presentes propósitos.21

Sanções

O FinCEN tem total autoridade para administrar o BSA, promulgar as regras e ajuizar ações de execução contra aqueles que violam o BSA, mas o OFAC tem um mandato jurisdicional muito mais amplo. A maioria sanções econômicas vêm da autoridade delegada ao Presidente na Lei Internacional de Poderes Econômicos de Emergência (IEEPA) e na Lei Nacional de Emergências (NEA).22 Assim, as sanções são um poder de guerra e relacionado à segurança nacional promulgado por Ordem Executiva. A OFAC supervisiona todas as transações financeiras nos Estados Unidos e pode sancionar qualquer indivíduo, entidade ou país que represente uma ameaça à segurança nacional. Como resultado, se uma pessoa ou entidade designada pela OFAC tiver interesse em qualquer transação processada ou propriedade mantida por qualquer pessoa ou entidade dos EUA, incluindo, entre outros, entidades obrigadas pela BSA, como MSBs e bancos, a pessoa ou entidade dos EUA seria obrigado a (i) bloquear (congelar) a transação proibida e quaisquer contas ou propriedades relacionadas à pessoa especificada e/ou (ii) colocar quaisquer fundos recebidos em conexão com tal transação em uma conta segregada e bloqueada, e ( iii) arquivar certos relatórios com OFAC. Em ambos os casos, nenhuma pessoa ou entidade dos EUA pode processar tal transação e/ou liberar tais fundos até que a OFAC remova o indivíduo ou entidade em questão da lista de sanções, o programa de sanções aplicável seja rescindido ou a OFAC autorize explicitamente a liberação de fundos retidos por meio da concessão de uma licença.23

Para sanções relacionadas a transações de criptomoeda, a autoridade geralmente vem da EO 13694, que se concentra em “atividades cibernéticas maliciosas significativas. "24 Indivíduos que violarem as sanções econômicas podem enfrentar penalidades civis ou criminais.25 Deve-se observar que o padrão de responsabilidade administrativa ou civil para violações de sanções é a responsabilidade estrita, o que significa que alguém pode ser responsabilizado por enviar ou receber uma transação ou por não bloquear propriedade associada a uma pessoa, entidade ou país sancionado, mesmo se não houvesse intenção de fazê-lo.26 Isso efetivamente impõe um requisito de devida diligência para investigar a origem dos fundos ao se envolver em atividades financeiras ou comerciais. A responsabilidade criminal, por outro lado, exige uma demonstração de dolo – que a pessoa que violou as sanções teve a intenção de fazê-lo. Processos criminais por violações de sanções são apresentados pelo Departamento de Justiça sob IEEPA ou estatutos de lavagem de dinheiro codificados no Título 18 do Código dos EUA.27 A conclusão importante, no entanto, em relação à responsabilidade por sanções e aos requisitos de conformidade da OFAC é que essas obrigações se aplicam a todos os pessoas e entidades nos EUA ou fazendo negócios nos EUA e não estão vinculadas a se a pessoa ou entidade é ou não coberta pela BSA.

Otimizando protocolos de privacidade para mitigar o risco financeiro ilícito

O potencial de aprimoramento da privacidade proporcionado pelas provas de conhecimento zero está em tensão com a estrutura regulatória mencionada anteriormente. A capacidade da tecnologia de proteger os detalhes da transação significa que ela pode não se prestar prontamente à conformidade total com os regulamentos, como os requisitos da BSA - embora permaneça uma questão em aberto se e em que medida os contratos e códigos inteligentes estão sujeitos aos requisitos dos regulamentos descritos. Como mencionado acima, em sua orientação de 2019, o FinCEN isenta explicitamente o código de software do escopo da BSA e, portanto, um protocolo verdadeiramente descentralizado, sem nenhum indivíduo ou grupo por trás de sua operação, não é necessário - nem está claro como poderia - coletar e reter Informações KYC ou arquivar SARs sobre usuários. Da mesma forma, os estatutos de habilitação e a ordem executiva de segurança cibernética que regeriam a imposição de quaisquer sanções referem-se a “propriedade e interesses na propriedade" do pessoas e entidades visadas, o que sugere que o próprio software e código de computador está fora do escopo das sanções.28 E recente orientação da OFAC parece indicar que a publicação de software não é em si uma atividade passível de sanção.29 No entanto, à luz da designação da OFAC de certos endereços de contratos inteligentes associados ao Tornado Cash, essa conclusão está longe de ser clara.

No entanto, provas de conhecimento zero podem ser projetadas para mitigar alguns riscos de exposição a atividades financeiras ilícitas e responsabilidade por sanções econômicas por meio de protocolos de aprimoramento da privacidade, incluindo a mitigação dos próprios riscos de segurança nacional que as sanções da OFAC procuram abordar. Em particular, existem várias medidas que os protocolos com foco na privacidade poderiam implementar para melhor gerenciar esses riscos, sem prejudicar sua eficácia. Três medidas viáveis estão resumidas abaixo, cada uma das quais é avaliada no contexto do protocolo de proteção de privacidade Tornado Cash.

O Exemplo de Dinheiro Tornado

Uma maneira de demonstrar o potencial de provas de conhecimento zero para superar a atual escolha binária entre responsabilidade potencial sob regimes de sanções existentes levantadas por tecnologias de aprimoramento da privacidade é através da lente de Tornado Cash – o protocolo de aprimoramento da privacidade recentemente sancionado pela OFAC. Tornado Cash é um protocolo implantado na blockchain Ethereum que busca anonimizar os ativos do usuário para proteger sua privacidade. Qualquer um poderia enviar fundos de seu endereço Ethereum para os contratos inteligentes Tornado Cash, e esses fundos permaneceriam depositados nos contratos até que o proprietário optasse por retirá-los. Normalmente, os usuários esperariam várias semanas, meses ou até anos antes de sacar, pois o período intermediário (durante o qual outros usuários depositam e sacam fundos) pode aumentar ou diminuir a eficácia dos recursos de preservação da privacidade do Tornado Cash. Após a retirada, o protocolo utilizou tecnologia de prova de conhecimento zero para transferir os fundos para um novo endereço Ethereum, quebrando o link entre o endereço do qual os fundos foram inicialmente depositados no Tornado e o novo endereço para o qual os fundos foram posteriormente retirados do Tornado.30 O protocolo Tornado Cash é imutável, confiável e totalmente automatizado.31 O anonimato fornecido pelo Tornado Cash dependia de vários usuários empregando simultaneamente o serviço para quebrar a conexão entre endereços de carteira usados para depósitos e saques. Além disso, os usuários mantinham um certificado que somente eles poderiam revelar que comprovava a propriedade dos tokens depositados. Consistente com o recente aumento no uso ilícito de mixers, a plataforma Tornado Cash foi usada de forma semelhante e frequente para lavar fundos roubados. Por exemplo, no hack da ponte Ronin em abril de 2022, aproximadamente $ 600 milhões foram roubados da ponte e transferidos para um endereço Ethereum de propriedade do invasor. Alguns dias depois, os hackers moveram algumas das fundos roubados em Tornado Cash.32 Em agosto 8, 2022, OFAC designado, entre outras coisas, o site tornado.cash e vários endereços Ethereum associados ao serviço, muitos dos quais eram endereços de contratos inteligentes sem um detentor de chave identificável.33 No anúncio público que acompanha a designação, o Tesouro apontou mais de US$ 7 bilhões em receitas ilícitas lavadas por meio do Tornado Cash, incluindo US$ 455 milhões lavados pelo sindicato de hackers patrocinado pelo Estado norte-coreano conhecido como Lazarus Group, e somas significativas associadas ao Ponte da Harmonia34 e assaltos nômades.35 Embora os usuários se envolvam em uma quantidade significativa de atividades de transações legítimas por meio do Tornado Cash, o Tesouro optou por agir contra o protocolo e seus contratos inteligentes, apesar dos consideráveis impactos colaterais sobre terceiros inocentes, incluindo impedir que indivíduos não sancionados retirem fundos totalmente legítimos depositados usando o protocolo. Essa questão decorre da natureza descentralizada e não custodial do Tornado Cash, o que dificulta a identificação de uma organização ou pessoa física responsável por suas atividades. Como resultado, a aplicação de técnicas tradicionais de imposição de sanções e o bloqueio de interesses de propriedade nesse contexto podem representar desafios jurídicos técnicos. Embora tais protocolos às vezes sejam lançados apenas como tentativas de contornar os requisitos regulatórios, do ponto de vista da segurança cibernética, a arquitetura técnica do Tornado Cash também pode representar a tecnologia robusta de preservação da privacidade necessária para impedir que terceiros não autorizados e agentes mal-intencionados obtenham informações confidenciais de indivíduos e empresas que operam na cadeia. Essa abordagem é preferida e pode ser tecnologicamente muito superior aos controles operacionais tradicionais que restringem o acesso às informações impostas por sistemas de custódia mais centralizados e que se mostraram cada vez mais vulneráveis a ataques mal-intencionados e ameaças internas.

Em seu comunicado à imprensa que acompanha a designação da OFAC, o Tesouro indicou que “[d]apesar das garantias públicas em contrário, a Tornado Cash repetidamente falhou em impor controles eficazes projetados para impedi-la de lavar fundos para cibercriminosos. . . .”36 Na verdade, e conforme descrito com mais detalhes abaixo, o Tornado Cash tinha alguns controles técnicos para se proteger contra o uso da plataforma para atividades financeiras ilícitas. A questão é: havia controles técnicos mais eficazes, como os que alavancam provas de conhecimento zero, que a Tornado Cash poderia ter implementado e que teria persuadido o Tesouro a não tomar as medidas que tomou? Vamos considerar essas soluções à prova de conhecimento zero, incluindo algumas implementadas pela Tornado Cash e outras que podem melhorar a eficácia. Embora nenhuma dessas abordagens isoladamente seja uma bala de prata, juntas podem melhorar a capacidade de detectar, impedir e interromper atividades financeiras ilícitas e o uso de protocolos de privacidade por agentes estatais sancionados. São eles: (i) triagem de depósitos – verificação de carteiras que fazem transações de entrada em relação a listas de bloqueio e listas de permissão; (ii) triagem de retirada – verificação de carteiras que estão solicitando fundos devolvidos contra listas de bloqueio e listas de permissão; e (iii) desanonimização seletiva – um recurso que forneceria aos reguladores federais e às autoridades policiais acesso às informações da transação.

Triagem de Depósito

Os ativos digitais nativos da blockchain Ethereum ou ligados a ela por outra cadeia podem ser trocados por ETH e depositados no Tornado Cash em uma tentativa de preservar a privacidade das transações dos usuários. Para evitar depósitos de ativos provenientes de pessoas sancionadas ou carteiras conectadas a exploits ou hacks, a Tornado Cash usou a triagem de depósitos que dependia de uma “lista de bloqueio” de endereços designados. O uso adicional de uma “lista de permissões”, no entanto, pode ser usado para abordar questões de segurança nacional e, ao mesmo tempo, minimizar os riscos para usuários legais do protocolo, conforme descrito abaixo.

Lista de bloqueio

A triagem de depósito do Tornado Cash permitiu restringir automaticamente quem pode usar o protocolo bloqueando quaisquer depósitos propostos de endereços que são sancionados ou bloqueados pelo governo dos EUA.. A Tornado Cash conseguiu isso utilizando uma empresa de análise de blockchain serviço oracle on-chain para testar se um endereço está atualmente designado em listas de embargos econômicos ou comerciais (ou “listas de bloqueio”) de várias entidades, incluindo EUA, UE ou ONU37 Os contratos inteligentes da Tornado Cash seriam “chamar” o contrato da empresa de análise antes de aceitar fundos em um de seus pools.38 Uma solicitação de depósito falharia se os fundos fossem de um dos endereços bloqueados incluídos na lista de Cidadãos Especialmente Designados (SDN) da empresa de análise.

Embora a triagem de depósitos usando listas de bloqueio seja um bom primeiro passo, existem vários problemas práticos com esse mecanismo. Primeiro, quando os cibercriminosos roubam fundos de uma vítima, eles podem imediatamente transferir os fundos para o Tornado Cash antes mesmo que a vítima perceba que os fundos sumiram e certamente antes que uma empresa de análise sinalize os fundos como roubados ou na lista SDN em seu software . Em segundo lugar, caso o endereço do cibercriminoso seja colocado na lista SDN antes de depositar no Tornado Cash, o ladrão pode simplesmente transferir os fundos para um novo endereço e imediatamente depositar os fundos no Tornado Cash a partir desse novo endereço, antes que o novo endereço é adicionado à lista de sanções. Sindicatos de hackers sofisticados, como o Lazarus Group da RPDC, usam essas técnicas de maneira bastante eficaz para evitar a detecção. Mas as empresas de análise de blockchain tentam superar essa limitação usando análise de endereço de mudança e heurística para identificar carteiras não designadas que também são controladas por grupos designados.39 Por fim, confiar em uma entidade não governamental como árbitro da verdade com relação a quem ou o que está em uma lista de sanções pode resultar em problemas de precisão que seriam difíceis de identificar e corrigir. Por exemplo, uma empresa de análise pode incluir por engano um endereço em sua lista de bloqueio, e não está claro se o proprietário de tal endereço teria algum recurso para corrigir o erro (ao contrário do caso de instituições financeiras tradicionais que podem enviar reclamações de seus clientes). Há também o problema de qual lista de sanções será adicionada, uma vez que todas as sanções representam decisões políticas do governo que as emitiu.

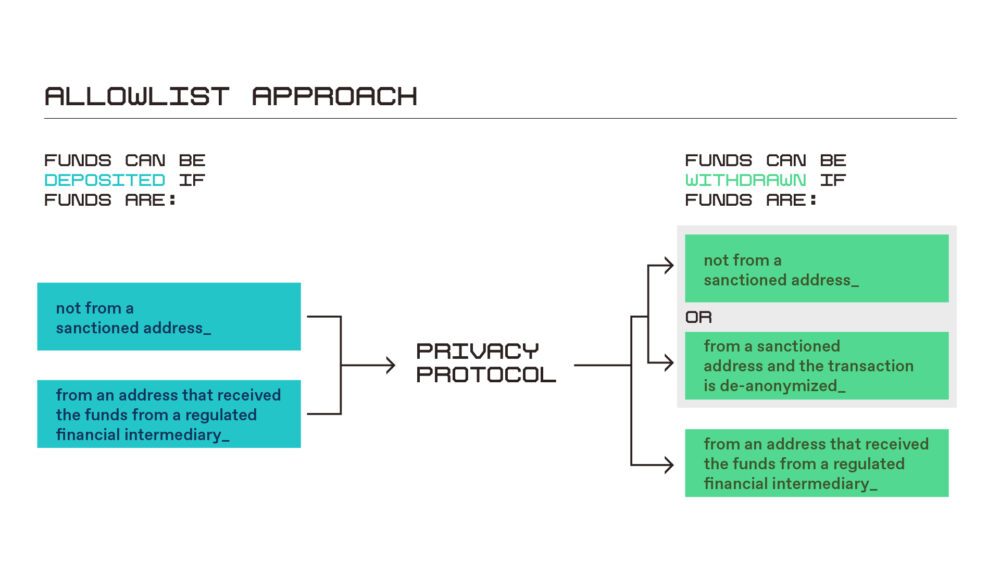

lista de permissões

A fim de reduzir o risco de que uma empresa de análise ou entidade governamental possa usar listas de bloqueio para censurar injustamente usuários cumpridores da lei, os protocolos de preservação da privacidade podem considerar uma forma mais robusta de triagem de depósito que também depende de uma “lista de permissões” de endereços de carteira aos quais as restrições de triagem de depósito não se aplicam. Essa lista de permissões consistiria em endereços de carteira associados a intermediários financeiros regulamentados - como fiat on-ramps como Coinbase - que realizam uma triagem abrangente de KYC como parte de seus processos de integração, evitando assim a necessidade do protocolo de preservação da privacidade para rastrear esses endereços, como retratado abaixo.

Essa abordagem permitiria que um usuário depositasse fundos em um protocolo de proteção de privacidade apenas se o endereço de depósito (i) não estivesse na lista SDN da empresa de análise aplicável (ou seja, o endereço não é em uma lista de bloqueio) ou (ii) recebeu esses fundos de um intermediário financeiro regulamentado (ou seja, o endereço is na lista de permissões). Essa lista de permissões pode ser gerenciada e atualizada ao longo do tempo pela organização autônoma descentralizada (DAO) que controla o protocolo ou pode ser obtida de um oráculo on-chain de endereços associados a intermediários financeiros regulamentados (semelhante ao oráculo da lista de bloqueio operado pela Chainalysis). Certas tecnologias de preservação da privacidade podem levar esse conceito um passo adiante, conectando seu protocolo diretamente a intermediários financeiros regulamentados, permitindo que os usuários depositem fundos diretamente desses intermediários no protocolo, sem a necessidade de transferir os fundos para um endereço de carteira separado primeiro.

Utilizar uma lista de bloqueio e uma lista de permissão como parte do processo de triagem de depósito tem várias vantagens distintas sobre uma abordagem apenas de lista de bloqueio. Primeiro, um usuário legal que seja adicionado erroneamente ou maliciosamente a uma lista de bloqueio seria capaz de evitar a censura, desde que utilizasse um intermediário financeiro regulamentado para depositar seus fundos no protocolo. E como a maioria dos atores ilegais não deveria poder abrir uma conta com um intermediário financeiro regulamentado, eles não poderiam tirar proveito da lista de permissões e permaneceriam sujeitos à censura, abordando assim as preocupações de segurança nacional. Além disso, uma abordagem de lista de permissões melhoraria a privacidade dos clientes de todos os intermediários financeiros regulamentados, pois garantiria sua capacidade de aproveitar os benefícios dos protocolos de preservação da privacidade sem medo de censura.

Em última análise, embora a triagem de depósitos facilite as obrigações da Tornado Cash de bloquear transações proibidas, para outros provedores de serviços de privacidade que possam ser considerados um MSB e sujeitos à BSA, ou para indivíduos ou entidades que possam ser obrigados a realizar uma avaliação de risco relacionada a sanções de atividades comerciais, não melhoraria os recursos de monitoramento de transações dessas entidades para fins de avaliação de risco.40 A triagem de depósitos é um bom primeiro passo, mas é improvável que reduza completamente o uso ilícito de financiamento do protocolo.

Triagem de Retirada

Para os endereços de carteira que não estão incluídos em uma lista de permissões conforme descrito acima, uma abordagem adicional para triagem de depósito seria verificar os oráculos sobre retirada e bloquear quaisquer retiradas propostas por endereços sancionados ou endereços que foram identificados como associados a atividades ilegais. Por exemplo, suponha que um ator ilícito envie fundos para a Tornado Cash de um endereço imediatamente após um hack. No momento do depósito, o endereço não está na lista de permissões e não foi identificado como associado a fundos roubados ou pessoas ou entidades sancionadas, e o depósito foi concluído com sucesso. No entanto, se o ator ilícito tentar retirar os fundos posteriormente e, durante o período intermediário, o endereço for sinalizado como associado a fundos roubados ou em uma lista de sanções, a solicitação de retirada falhará. Os fundos permanecerão congelados e o ladrão não poderá retirá-los. Essa abordagem tem vários benefícios. Primeiro, evita que o ladrão lave os fundos com o protocolo Tornado Cash. Em segundo lugar, a implementação de um ponto de verificação de saque pela Tornado Cash atua como um impedimento e deve deixar claro para atores nefastos que, se eles enviarem fundos roubados para a Tornado Cash, esses fundos poderão ser congelados pelos contratos inteligentes indefinidamente, impedindo-os de acessar os frutos de seus atividade ilícita. Esse impedimento afetaria apenas os cibercriminosos e não afetaria os usuários cumpridores da lei do Tornado Cash. De fato, dada a característica do período de tempo do depósito discutida acima, e a probabilidade de que atores ilícitos depositem fundos no Tornado Cash por períodos de tempo mais longos, a fim de anonimizar sua fonte com mais eficiência, esse recurso de triagem de retirada seria muito útil em sua capacidade de triagem contra atualizando continuamente as listas de sanções do Tesouro.

Embora a triagem de retirada possa abordar muitas das deficiências da triagem de depósito, como a triagem de depósito, ela faz pouco para abordar quaisquer avaliações de risco necessárias.41 Além disso, perpetuaria a dependência da Tornado Cash na operação fiel dos oráculos de sanções das empresas de análise de blockchain. Além disso, assim como na triagem de depósitos, há também o problema da censura do governo – apenas no caso da triagem de retirada, o uso indevido da lista de sanções por parte do governo pode resultar na perda de fundos do usuário.

Desanonimização seletiva

A desanonimização seletiva é uma terceira abordagem para atender a possíveis requisitos regulatórios e vem em dois tipos: voluntário e involuntário.

Desanonimização seletiva voluntária

Por meio de sua função de recibo de depósito, o Tornado Cash implementado uma forma de desanonimização seletiva voluntária, que fornece a uma pessoa que acredita ter sido adicionada erroneamente a uma lista de sanções a opção de desanonimizar os detalhes de sua transação para partes selecionadas ou designadas.42 Se uma função semelhante de desanonimização voluntária fosse combinada com a triagem de retirada de endereços de carteira que não estão em uma lista de permissões, um usuário poderia optar por desanonimizar sua transação, e o contrato Tornado responsável pelas retiradas removeria qualquer bloqueio em vigor como resultado de o processo de triagem de retirada descrito acima. Como resultado, um usuário receberia seus fundos, mas o usuário não teria recebido os benefícios da tecnologia de preservação de privacidade do Tornado, pois seu endereço de saque estaria claramente vinculado na cadeia ao seu endereço de depósito. A desanonimização voluntária permitiria que protocolos como o Tornado Cash abordassem certas deficiências da triagem de retirada (por exemplo, usuários inocentes não correriam o risco de congelar seus fundos), mas também reduziria a eficácia da triagem de retirada como um impedimento porque os maus atores poderiam então retirar seus fundos do Tornado simplesmente desanonimizando sua transação. Nesse cenário, os usuários ilícitos não receberiam nenhum benefício por terem usado o serviço de aprimoramento da privacidade.

Desanonimização Seletiva Involuntária

A desanonimização seletiva involuntária é uma medida adicional que pode ser integrada aos contratos inteligentes da Tornado Cash para fornecer ao governo a capacidade de rastrear e rastrear receitas ilícitas. Embora a aplicabilidade dos requisitos da BSA a serviços web3 sem custódia não seja provável, a rastreabilidade associada aos protocolos de blockchain representa um controle fundamental para prevenir atividades financeiras ilícitas de forma mais ampla, inclusive por partes sancionadas. A desanonimização seletiva involuntária representa uma ferramenta poderosa para manter a rastreabilidade para fins autorizados, protegendo a privacidade contra agentes mal-intencionados e terceiros não autorizados. A questão principal é: quem mantém a chave privada para desbloquear a rastreabilidade?

Uma solução pode envolver o fornecimento de uma chave privada para uma organização neutra do tipo gatekeeper ou entidade confiável semelhante e outra chave privada para autoridades governamentais. Ambas as chaves precisariam ser usadas para anonimizar uma transação de depósito e retirada que não se originou de um endereço de carteira na lista de permissões, e os detalhes de tal transação só seriam revelados à agência de aplicação da lei que solicitou tal desativação. -anonimização. O papel da organização gatekeeper seria resistir à desanonimização sem que a aplicação da lei primeiro obtenha e apresente um mandado válido ou ordem judicial para a desanonimização. Isso não apenas permitiria que a aplicação da lei identificasse o endereço de origem que forneceu os fundos usados para qualquer retirada do Tornado Cash, permitindo assim que o governo cumprisse seu mandato de execução e segurança nacional, mas também aliviaria o governo do ônus de manter o chaves, o que seria abaixo do ideal tanto para o governo quanto para os usuários do Tornado Cash.

Existem vários desafios associados a esta abordagem. Primeiro, não está claro quais entidades teriam acesso às chaves privadas. Nenhuma organização de gatekeeper conhecida em operação hoje é configurada para gerenciar tal processo. Além disso, há inúmeras questões jurisdicionais. Todos os países – mesmo os regimes repressivos – terão suas próprias chaves privadas, fornecendo-lhes acesso aos dados das transações? Em caso afirmativo, como garantir que tais regimes não retirem o anonimato das transações de cidadãos americanos? Além disso, como a organização do porteiro e as autoridades governamentais administrariam suas chaves para garantir que não fossem roubadas? Essas questões não são novas. Eles surgem em todas as discussões sobre o depósito de chaves, que é o que é a desanonimização seletiva involuntária. Essa solução é eternamente impopular e repleta de desafios operacionais – a ideia de uma “porta dos fundos”. No entanto, é uma opção que os desenvolvedores podem considerar para atender aos requisitos regulatórios ou mitigar o uso de plataformas para fins ilícitos.

Uma solução possível para os desafios anteriores seria permitir que um usuário, durante a retirada, escolha qual chave pública deseja usar para criptografar o endereço.43 O contrato Tornado Cash pode ter várias chaves públicas de aplicação da lei, digamos, uma chave pública para cada país. Durante a retirada, o usuário pode escolher com qual chave pública criptografar com base em sua jurisdição local. O usuário pode precisar fornecer evidências de sua jurisdição, e isso determinaria qual chave pública ele usaria para criptografia. Essa evidência pode ser ocultada sob a prova de conhecimento zero, para que ninguém além da agência governamental relevante aprenda a jurisdição da retirada.44 Em teoria, isso abordaria a questão de regimes repressivos terem acesso à chave secreta de uma transação, mas não aborda a possibilidade de que um governo malicioso possa exigir que os detentores de chaves forneçam suas chaves privadas sob o disfarce de boa-fé - mas de má-fé - processo juridico.

Para essas entidades obrigadas pela BSA, a anonimização seletiva teria o benefício de manter a viabilidade regulatória da triagem de retirada, incluindo a capacidade de conduzir a triagem de sanções exigida pela OFAC, bem como a capacidade de coletar informações KYC e dados de transações e, potencialmente, arquivo SAR. Além disso, o método de anonimato seletivo involuntário descrito acima pode ser modificado de modo que os dois detentores de chaves tenham apenas chaves privadas para informações especificamente necessárias para serem coletadas, retidas e relatadas sob o BSA (por exemplo, informações KYC e SARs) e podem apresente essas chaves apenas ao FinCEN e OFAC, ou à aplicação da lei mediante citação de processo legal válido. Essa abordagem ajudaria a garantir a privacidade dos dados dos usuários, ao mesmo tempo em que permitiria que as agências governamentais cumprissem seus mandatos regulatórios.

Conclusão

Para que as tecnologias web3 floresçam nos Estados Unidos, o desenvolvimento de soluções regulatórias que protejam a privacidade é crucial. Ao formular essas abordagens, as provas de conhecimento zero podem fornecer uma ferramenta poderosa para impedir que criminosos cibernéticos e atores estatais adversários usem a tecnologia blockchain para fins ilícitos, ao mesmo tempo em que protegem a privacidade das informações pessoais, dados e atividades financeiras dos usuários. Dependendo do modelo operacional e econômico e das obrigações de conformidade regulatória para um determinado protocolo ou plataforma, o uso de provas de conhecimento zero pode permitir a triagem de depósitos, triagem de retirada e desanonimização seletiva para atender a essas obrigações e proteger melhor o ecossistema do uso ilícito e evitar danos à segurança dos EUA e de outras nações. A diversidade de atividades no espaço blockchain pode exigir que desenvolvedores e fundadores considerem várias abordagens, incluindo as apresentadas neste artigo, ao abordar o risco financeiro ilícito.

Reiterando o princípio discutido anteriormente de que protocolos não devem ser regulamentados e que os desenvolvedores devem ter total liberdade para escolher se querem ou não adotar restrições em nível de protocolo para aliviar esses riscos importantes, é a esperança dos autores que essas ideias estimulem discussões criativas, mais pesquisas e desenvolvimento em torno das possibilidades de provas de conhecimento zero entre construtores e formuladores de políticas.

Faça o download do papel completo, ou leia a postagem de resumo do blog SUA PARTICIPAÇÃO FAZ A DIFERENÇA.

***

Notas finais

1 See O uso do criptomixer atinge máximos históricos em 2022, com atores de estado-nação e cibercriminosos contribuindo com um volume significativo, Chainalysis (14 de julho de 2022), https://blog.chainalysis.com/reports/cryptocurrency-mixers; ver também Sanções do Tesouro dos EUA amplamente utilizadas Crypto Mixer Tornado Cash, TRM Labs (8 de agosto de 2022), https://www.trmlabs.com/post/u-s-treasury-sanctions-widely-used-crypto-mixer-tornado-cash.

2 Miles Jennings, Regular aplicativos web3, não protocolos, a16z Crypto (29 de setembro de 2022), https://a16zcrypto.com/web3-regulation-apps-not-protocols/.

3 See Cadeia, supra nota 1.

4 A maneira como um provador consegue isso é primeiro codificando a afirmação a ser provada como uma série de polinômios (a soma de uma série de termos algébricos) que são identicamente zero se e somente se a afirmação for verdadeira. Essa codificação – geralmente chamada de “aritmetização” da declaração – é o passo mágico que torna possíveis as provas de conhecimento zero. O provador então convence o verificador de que os polinômios são de fato identicamente zero.

5 See Cadeia, supra nota 1.

6 Veja o Lazarus Group da Coréia do Norte movimentar fundos por meio do Tornado Cash, TRM Labs (28 de abril de 2022), https://www.trmlabs.com/post/north-koreas-lazarus-group-moves-funds-through-tornado-cash.

7 “AML” é anti-lavagem de dinheiro e “CFT” é contra o financiamento do terrorismo. See Fin. Rede Enf't de Crimes, História das Leis de Combate à Lavagem de Dinheiro, https://www.fincen.gov/history-anti-money-laundering-laws.

8 31 USC § 5311 e segs.

9 See Departamento do Tesouro dos EUA, Escritório de Controle de Ativos Estrangeiros (OFAC) – Programa de Sanções e Informações, https://home.treasury.gov/policy-issues/office-of-foreign-assets-control-sanctions-programs-and-information.

10 Por exemplo, em 2021, o suposto operador do Bitcoin Fog, um serviço de mixagem, foi preso e acusado de lavagem de dinheiro, operação de um negócio de transmissão de dinheiro não licenciado e transmissão de dinheiro sem licença no Distrito de Columbia. See Comunicado à imprensa, Departamento de Justiça dos EUA, indivíduo preso e acusado de operar o notório “Mixer” da criptomoeda darknet (28 de abril de 2021), https://www.justice.gov/opa/pr/individual-arrested-and-charged-operating-notorious-darknet-cryptocurrency-mixer.

11 31 USC § 5311.

12 Definições relacionadas e registro de empresas de serviços monetários, 64 Federal. Reg. 45438 (agosto de 1999), https://www.govinfo.gov/content/pkg/FR-1999-08-20/pdf/FR-1999-08-20.pdf.

13 Fin. Rede Enf't de Crimes, Aplicação dos regulamentos do FinCEN a pessoas que administram, trocam ou usam moedas virtuais, FIN-2013-G001 (18 de março de 2013), https://www.fincen.gov/sites/default/files/shared/FIN-2013-G001.pdf.

14 A transmissão de dinheiro envolve a transmissão de fundos, CVC ou valor que substitua moeda para outro local ou pessoa por qualquer meio. See Fin. Rede Enf't de Crimes, Aplicação dos regulamentos do FinCEN a certos modelos de negócios que envolvem moedas virtuais conversíveis, FIN-2019-G001 (9 de maio de 2019), https://www.fincen.gov/sites/default/files/2019-05/FinCEN%20Guidance%20CVC%20FINAL%20508.pdf.

15 Id. aos 20, 23-24.

16 Perguntas mais frequentes, Departamento do Tesouro dos EUA desligado. de Controle de Ativos Estrangeiros (“OFAC”), nº 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076 (“Embora o envolvimento em qualquer transação com o Tornado Cash ou sua propriedade bloqueada ou interesses em propriedade seja proibido para pessoas dos EUA, interagir com o próprio código-fonte aberto, de uma forma que não envolva uma transação proibida com o Tornado Cash, não é proibido. Por exemplo, os americanos não seriam proibidos pelos regulamentos de sanções dos EUA de copiar o código-fonte aberto e disponibilizá-lo online para outros visualizarem…”).

17 Comunicado de imprensa, Departamento do Tesouro dos EUA, Sanções do Tesouro dos EUA Notorious Virtual Currency Mixer Tornado Cash (8 de agosto de 2022), https://home.treasury.gov/news/press-releases/jy0916.

18 Alexandra D. Comolli & Michele R. Korver, Surfando na primeira onda de lavagem de dinheiro com criptomoedas, 69 DOJ J. FED. L. & PRAC. 3 (2021).

19 31 CFR § 1010.410.

20 31 CFR § 1022.320(a)(1); 31 USC § 5318(g)(3).

21 Os CTRs exigem relatórios de transações em dinheiro ou moedas acima de US$ 10,000 realizadas por ou em nome de uma pessoa, bem como transações em várias moedas que agregam mais de US$ 10,000 em um único dia. Eles não se aplicam a ativos digitais atualmente, embora haja uma regra pendente que pode expandir os requisitos do tipo CTR para transações CVC que atendem a determinados critérios. See 31 CFR § 1010.311; ver também Fin. Crimes Enf't Network, Notice to Customers: A CTR Reference Guide, https://www.fincen.gov/sites/default/files/shared/CTRPamphlet.pdf.

22 See 50 USC § 1702(a); Nina M. Hart, Aplicação de Sanções Econômicas: Uma Visão Geral, Relatórios do Serviço de Pesquisa do Congresso (18 de março de 2022), https://crsreports.congress.gov/product/pdf/IF/IF12063.

23 Fed. Fin. Conselho de Exame de Instituições, Manual de Exame da Lei de Sigilo Bancário (BSA)/Lavagem de Dinheiro (AML) (2021) https://bsaaml.ffiec.gov/manual/OfficeOfForeignAssetsControl/01.

24 See Perguntas frequentes sobre sanções cibernéticas da OFAC, nºs 444, 445 e 447, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546. Sanções envolvendo criptomoedas também podem vir de ordens executivas específicas de cada país, como as dirigidas à Rússia, Irã ou Coreia do Norte.

25 See 31 CFR Apx. A a Pt. 501; 50 USC § 1705.

26 A responsabilidade civil surge sem ter conhecimento ou razão para saber que alguém estava envolvido em uma violação de sanções.

27 Veja, por exemplo, 18 USC §§ 1956, 1957 e 1960.

28 See OFAC, Orientação de conformidade de sanções para a indústria de moeda virtual (15 de outubro de 2021) (declarando que os programas de conformidade com sanções e avaliações de risco se aplicam a “empresas”), https://home.treasury.gov/system/files/126/virtual_currency_guidance_brochure.pdf [doravante: “Orientação OFAC”]; mas veja Perguntas Frequentes, OFAC, nº 445, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546, (declarando “[uma] questão geral, os americanos, incluindo empresas que facilitam ou se envolvem em comércio on-line, são responsáveis por garantir que não se envolvam em transações ou negociações não autorizadas com pessoas nomeadas em qualquer uma das listas de sanções da OFAC ou operem em jurisdições visados por programas de sanções abrangentes. Essas pessoas, incluindo empresas de tecnologia, devem desenvolver um programa de conformidade personalizado e baseado em risco, que pode incluir a triagem da lista de sanções ou outras medidas apropriadas.”).

29 Perguntas Frequentes, OFAC, nº 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076.

30 Veja geralmente Dinheiro Tornado, https://tornado.cash (2022).

31 Uma nova versão do Tornado Cash, chamada Nova, oferece suporte a transferências diretas de conta para conta sem a necessidade de sacar fundos primeiro do Tornado. Veja geralmente Tornado Dinheiro Nova, https://nova.tornadocash.eth.link (2022).

32 Tim Hakki, Quase US $ 7 milhões de fundos hackeados do Ronin enviados para o Privacy Mixer Tornado Cash, Decrypt (4 de abril de 2022), https://decrypt.co/96811/nearly-7m-hacked-ronin-funds-sent-privacy-mixer-tornado-cash.

33 See Perguntas Frequentes sobre Sanções Cibernéticas da OFAC, nºs 1076 e 1095, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546.

34 See Elizabeth Howcroft e outros, Harmony, empresa cripto dos EUA, atingida por roubo de US$ 100 milhões, Reuters (24 de junho de 2022), https://www.reuters.com/technology/us-crypto-firm-harmony-hit-by-100-million-heist-2022-06-24.

35 See Elizabeth Howcroft, Empresa cripto americana Nomad atingida por roubo de US$ 190 milhões, Reuters (3 de agosto de 2022), https://www.reuters.com/technology/us-crypto-firm-nomad-hit-by-190-million-theft-2022-08-02.

36 Ver supra nota 17.

37 Consulte o oráculo Chainalysis para triagem de sanções, Chainálise, https://go.chainalysis.com/chainalysis-oracle-docs.html.

38 Jeff Benson, Ferramenta de privacidade Ethereum Tornado Cash diz que usa Chainalysis para bloquear carteiras sancionadas, Decrypt (15 de abril de 2022), https://decrypt.co/97984/ethereum-privacytool-Tornado-cash-uses-chainalysis-block-sanctioned-wallets.

39 See Brian Armstrong e Vitalik Buterin discutem descentralização, privacidade e muito mais, Coinbase: Around the Block, às 35:00 (30 de agosto de 2022) (disponível no Spotify), https://open.spotify.com/episode/2vzctO7qgvYqGLKbnMnqha?si=X3eu221IRvGIJn3kd4tWFA&nd=1; ver, por exemplo, Ben Fisch, Estudo de caso de privacidade configurável: pools de privacidade particionados, Espresso Systems (11 de setembro de 2022), https://www.espressosys.com/blog/configurable-privacy-case-study-partitioned-privacy-pools.

40 See Orientação da OFAC em 12-16 (delineando as obrigações de avaliação de risco).

41 Id.

42 Veja geralmente Dinheiro Tornado, Conformidade Tornado.cash, Médio (3 de junho de 2020), https://tornado-cash.medium.com/tornado-cash-compliance-9abbf254a370.

43 O novo protocolo Tornado Nova suporta transferências privadas enquanto os fundos estão no sistema Tornado. Nesse caso, o “endereço” criptografado sob a chave pública de aplicação da lei deve ser toda a cadeia de transações que levou à retirada dos fundos atualmente – mais dados do que apenas um único endereço.

44 See Peixe, supra nota 39.

***

Agradecimentos: Agradecemos a Jai Ramaswamy e Miles Jennings por seus comentários e contribuições aos conceitos da peça, incluindo a proposta de “lista de permissões” de Miles. Obrigado também a David Sverdlov, que ajudou a montar isso.

***

Editor: Robert Hackett

***

José Burleson é consultor geral associado da a16z crypto, onde assessora a empresa e suas empresas de portfólio em questões jurídicas, de governança e descentralização.

Michele Korver é o chefe de regulamentação da a16z crypto. Anteriormente, ela atuou como consultora-chefe de moeda digital do FinCEN, consultora de moeda digital do DOJ e como advogada adjunta dos Estados Unidos.

Dan Boneh é consultor sênior de pesquisa da a16z crypto. Ele é professor de ciência da computação na Universidade de Stanford, onde dirige o Grupo de Criptografia Aplicada; co-dirige o Stanford Center for Blockchain Research; e codirige o Stanford Computer Security Lab.

***

As opiniões expressas aqui são as do pessoal individual da AH Capital Management, LLC (“a16z”) citadas e não são as opiniões da a16z ou de suas afiliadas. Certas informações aqui contidas foram obtidas de fontes de terceiros, inclusive de empresas do portfólio de fundos administrados pela a16z. Embora retiradas de fontes consideradas confiáveis, a16z não verificou essas informações de forma independente e não faz representações sobre a precisão atual ou duradoura das informações ou sua adequação a uma determinada situação. Além disso, esse conteúdo pode incluir anúncios de terceiros; a16z não revisou tais anúncios e não endossa nenhum conteúdo de publicidade neles contido.

Este conteúdo é fornecido apenas para fins informativos e não deve ser considerado como aconselhamento jurídico, comercial, de investimento ou fiscal. Você deve consultar seus próprios conselheiros sobre esses assuntos. As referências a quaisquer valores mobiliários ou ativos digitais são apenas para fins ilustrativos e não constituem uma recomendação de investimento ou oferta para fornecer serviços de consultoria de investimento. Além disso, este conteúdo não é direcionado nem destinado ao uso por quaisquer investidores ou potenciais investidores, e não pode, em nenhuma circunstância, ser invocado ao tomar uma decisão de investir em qualquer fundo administrado pela a16z. (Uma oferta para investir em um fundo a16z será feita apenas pelo memorando de colocação privada, contrato de subscrição e outra documentação relevante de tal fundo e deve ser lida na íntegra.) Quaisquer investimentos ou empresas de portfólio mencionados, referidos ou descritos não são representativos de todos os investimentos em veículos administrados pela a16z, e não pode haver garantia de que os investimentos serão rentáveis ou que outros investimentos realizados no futuro terão características ou resultados semelhantes. Uma lista de investimentos feitos por fundos administrados por Andreessen Horowitz (excluindo investimentos para os quais o emissor não deu permissão para a a16z divulgar publicamente, bem como investimentos não anunciados em ativos digitais negociados publicamente) está disponível em https://a16z.com/investments /.

Os gráficos e gráficos fornecidos são apenas para fins informativos e não devem ser considerados ao tomar qualquer decisão de investimento. O desempenho passado não é indicativo de resultados futuros. O conteúdo fala apenas a partir da data indicada. Quaisquer projeções, estimativas, previsões, metas, perspectivas e/ou opiniões expressas nestes materiais estão sujeitas a alterações sem aviso prévio e podem diferir ou ser contrárias às opiniões expressas por outros. Consulte https://a16z.com/disclosures para obter informações adicionais importantes.

- criptografia a16z

- Andreessen Horowitz

- Bitcoin

- blockchain

- conformidade do blockchain

- conferência blockchain

- coinbase

- Coingenius

- Consenso

- Criptografia e Web3

- conferência de criptografia

- crypto mining

- criptomoedas

- Descentralizada

- DeFi

- Ativos Digitais

- ethereum

- aprendizado de máquina

- token não fungível

- platão

- platão ai

- Inteligência de Dados Platão

- Platoblockchain

- PlatãoData

- jogo de platô

- Política e Regulamento

- Polygon

- prova de participação

- segurança e privacidade

- W3

- zefirnet

- provas de conhecimento zero