Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, Moscou 119991, Rússia

Departamento de Matemática e Centro NTI para Comunicações Quânticas, Universidade Nacional de Ciência e Tecnologia MISIS, Moscou 119049, Rússia

QRate, Skolkovo, Moscou 143025, Rússia

Acha este artigo interessante ou deseja discutir? Scite ou deixe um comentário no SciRate.

Sumário

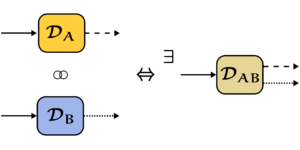

A incompatibilidade de detecção-eficiência é um problema comum em sistemas práticos de distribuição de chaves quânticas (QKD). As provas de segurança atuais de QKD com incompatibilidade de detecção e eficiência dependem da suposição da fonte de luz de fóton único no lado do emissor ou na suposição da entrada de fóton único do lado do receptor. Essas suposições impõem restrições à classe de possíveis estratégias de espionagem. Aqui apresentamos uma prova de segurança rigorosa sem essas premissas e, assim, resolvemos esse importante problema e comprovamos a segurança do QKD com incompatibilidade de detecção-eficiência contra ataques gerais (no regime assintótico). Em particular, adaptamos o método do estado chamariz para o caso de incompatibilidade detecção-eficiência.

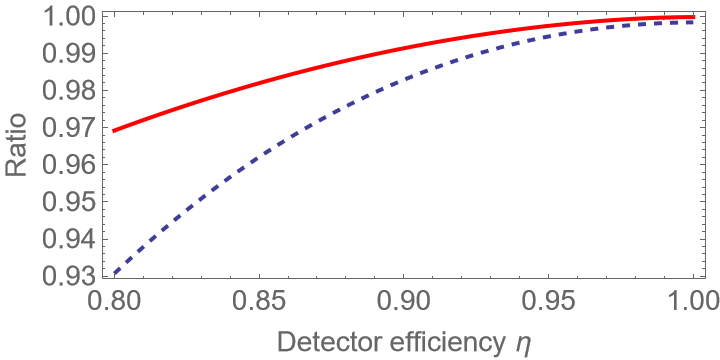

Imagem em destaque: Diminuição da taxa de chave secreta no caso de incompatibilidade de eficiência de detecção em relação ao caso sem incompatibilidade: A proporção da taxa de chave secreta no caso de incompatibilidade com as eficiências do detector 1 e $eta$ para a taxa de chave secreta em o caso sem incompatibilidade com ambas as eficiências iguais a $(1+eta)/2$. Linha contínua: sem erros $Q=0$, linha tracejada: taxa de erro relativamente alta $Q=0.09$ (próximo do valor crítico para o caso de detecção perfeita $Qapprox0.11$). Se a incompatibilidade for pequena, a diminuição da taxa de chave secreta será relativamente pequena, mesmo para altas taxas de erro.

Resumo popular

No entanto, as provas de segurança que levam em conta certas imperfeições dos dispositivos de hardware ainda são um desafio. Uma dessas imperfeições é a chamada incompatibilidade de detecção-eficiência, onde dois detectores de fóton único têm diferentes eficiências quânticas, ou seja, diferentes probabilidades de detecção de fótons. Tal problema deve ser levado em consideração porque é praticamente impossível fazer dois detectores absolutamente idênticos.

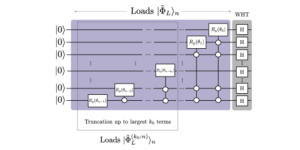

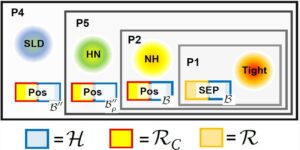

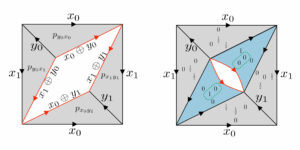

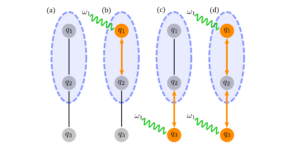

Matematicamente, a prova de segurança para QKD com incompatibilidade de detecção-eficiência para o caso geral é desafiadora porque o espaço de Hilbert com o qual lidamos é de dimensão infinita (uma redução para um espaço de dimensão finita que é possível para o caso de detectores idênticos não funciona aqui ). Portanto, eram necessárias abordagens fundamentalmente novas para provar a segurança. O principal novo método proposto neste trabalho é um limite analítico do número de eventos de detecção de multifótons usando as relações de incerteza entrópica. Isso nos permite reduzir o problema a um problema de dimensão finita. Para a solução analítica do problema de dimensão finita (que ainda não é trivial), propomos o uso de simetrias do problema.

Assim, neste artigo, provamos a segurança do protocolo BB84 com incompatibilidade de detecção-eficiência e derivamos analiticamente limites para a taxa de chave secreta neste caso. Também adaptamos o método do estado chamariz para o caso de incompatibilidade detecção-eficiência.

► dados BibTeX

► Referências

[1] CH Bennett e G. Brassard, Quantum cryptography: Public key distribution and coin tossing, em Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, Índia (IEEE, Nova York, 1984), p. 175.

[2] D. Mayers, Distribuição de chave quântica e transferência inconsciente de strings em canais ruidosos, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

[3] D. Mayers, Segurança incondicional em criptografia quântica, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

[4] PW Shor e J. Preskill, Simples prova de segurança do protocolo de distribuição de chave quântica BB84, Phys. Rev. Lett. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

[5] R. Renner, Segurança da distribuição de chaves quânticas, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

[6] M. Koashi, Prova de segurança simples de distribuição de chaves quânticas com base na complementaridade, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] M. Tomamichel, CCW Lim, N. Gisin e R. Renner, Tight finite-key analysis for quantum cryptography, Nat. Comum. 3 (634).

https: / / doi.org/ 10.1038 / ncomms1631

[8] M. Tomamichel e A. Leverrier, Uma prova de segurança amplamente independente e completa para distribuição de chaves quânticas, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin, G. Ribordy, W. Tittel e H. Zbinden, criptografia quântica, Rev. Mod. Física 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

[10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus e M. Peev, criptografia quântica, Rev. Mod. Física 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[11] E. Diamanti, H.-K. Lo, B. Qi e Z. Yuan, desafios práticos na distribuição de chaves quânticas, npj Quant. Inf. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

[12] F. Xu, X. Ma, Q. Zhang, H.-K. Lo e J.-W. Pan, distribuição segura de chaves quânticas com dispositivos realistas, Rev. Mod. Física 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

[13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt e G. Leuchs, Ataques em sistemas práticos de distribuição de chaves quânticas (e como preveni-los), Física Contemporânea 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

[14] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo e X. Ma, Prova de segurança de distribuição de chaves quânticas com incompatibilidade de eficiência de detecção, Quant. Inf. Computar. 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm? id = 2021256.2021264

[15] L. Lydersen e J. Skaar, Segurança de distribuição de chaves quânticas com falhas de detector dependentes de bits e bases, Quant. Inf. Computar. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[16] A. Winick, N. Lütkenhaus e PJ Coles, taxas de chave numérica confiáveis para distribuição de chave quântica, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[17] MK Bochkov e AS Trushechkin, Segurança da distribuição de chaves quânticas com incompatibilidade de detecção-eficiência no caso de fóton único: Limites apertados, Phys. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

[18] J. Ma, Y. Zhou, X. Yuan e X. Ma, Interpretação operacional da coerência na distribuição de chaves quânticas, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

[19] NJ Beaudry, T. Moroder e N. Lütkenhaus, modelos Squashing para medições ópticas em comunicação quântica, Phys. Rev. Lett. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

[20] T. Tsurumaru e K. Tamaki, Prova de segurança para sistemas de distribuição de chave quântica com detectores de limiar, Phys. Rev. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

[21] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder e N. Lütkenhaus, modelo Squashing para detectores e aplicações para protocolos de distribuição de chave quântica, Phys. Rev. A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

[22] Y. Zhang, PJ Coles, A. Winick, J. Lin e N. Lütkenhaus, Prova de segurança da distribuição prática de chaves quânticas com incompatibilidade de detecção e eficiência, Phys. Rev. Res. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[23] M. Dušek, M. Jahma e N. Lütkenhaus, discriminação de estado inequívoca em criptografia quântica com estados coerentes fracos, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

[24] N. Lütkenhaus e M. Jahma, distribuição de chave quântica com estados realistas: estatísticas de número de fótons no ataque de divisão de número de fótons, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] H.-K. Lo, X. Ma e K. Chen, distribuição de chaves quânticas de estado Decoy, Phys. Rev. Lett. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

[26] X.-B. Wang, Vencendo o ataque de divisão do número de fótons na criptografia quântica prática, Phys. Rev. Lett. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

[27] X. Ma, B. Qi, Y. Zhao e H.-K. Lo, estado de chamariz prático para distribuição de chaves quânticas, Phys. Rev. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

[28] Z. Zhang, Q. Zhao, M. Razavi e X. Ma, limites de taxa de chave aprimorados para sistemas práticos de distribuição de chave quântica de estado de chamariz, Phys. Rev. A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

[29] AS Trushechkin, EO Kiktenko e AK Fedorov, Questões práticas na distribuição de chaves quânticas de estado de chamariz com base no teorema do limite central, Phys. Rev. A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

[30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone e P. Villoresi, distribuição de chave quântica simples com sincronização baseada em qubit e um codificador de polarização autocompensador, Optica 8, 284–290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

[31] Y. Zhang e N. Lütkenhaus, verificação de emaranhamento com incompatibilidade de detecção-eficiência, Phys. Rev. A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

[32] F. Dupuis, O. Fawzi e R. Renner, acumulação de entropia, Comm. Matemática. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis e O. Fawzi, acumulação de entropia com termo de segunda ordem melhorado, IEEE Trans. Inf. Teoria 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

[34] T. Metger e R. Renner, Segurança da distribuição de chaves quânticas da acumulação de entropia generalizada, arXiv: 2203.04993 (2022).

arXiv: 2203.04993

[35] AS Holevo, Sistemas Quânticos, Canais, Informação. Uma introdução matemática (De Gruyter, Berlim, 2012).

[36] CHF Fung, X. Ma e HF Chau, questões práticas no pós-processamento de distribuição de chave quântica, Phys. Rev. A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[37] I. Devetak e A. Winter, Destilação de chave secreta e emaranhamento de estados quânticos, Proc. R. Soc. Londres, Sér. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[38] CH Bennett, G. Brassard e ND Mermin, criptografia quântica sem o teorema de Bell, Phys. Rev. Lett. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

[39] M. Curty, M. Lewenstein e N. Lütkenhaus, Emaranhamento como pré-condição para distribuição segura de chaves quânticas, Phys. Rev. Lett. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

[40] A. Ferenczi e N. Lütkenhaus, Simetrias na distribuição de chaves quânticas e a conexão entre ataques ótimos e clonagem ótima, Phys. Rev. A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

[41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin e AK Fedorov, reconciliação de informações cegas simétricas para distribuição de chaves quânticas, Phys. Rev. Aplicado 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[42] EO Kiktenko, AS Trushechkin e AK Fedorov, reconciliação de informações cegas simétricas e verificação baseada em função de hash para distribuição de chaves quânticas, Lobachevskii J. Math. 39 (992).

https: / / doi.org/ 10.1134 / S1995080218070107

[43] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev e AK Fedorov, estimativa de erro no estágio de reconciliação de informações da distribuição de chaves quânticas, J. Russ. Laser Res. 39 (558).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

[44] D. Gottesman, H.-K. Lo, N. Lütkenhaus e J. Preskill, Segurança da distribuição de chaves quânticas com dispositivos imperfeitos, Quant. Inf. Computar. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[45] M. Berta, M. Christandl, R. Colbeck, JM Renes e R. Renner, O princípio da incerteza na presença da memória quântica, Nature Phys. 6 (659).

https: / / doi.org/ 10.1038 / NPHYS1734

[46] PJ Coles, L. Yu, V Gheorghiu e RB Griffiths, Tratamento teórico da informação de sistemas tripartidos e canais quânticos, Phys. Rev. A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

[47] PJ Coles, EM Metodiev e N. Lütkenhaus, Abordagem numérica para distribuição de chave quântica não estruturada, Nat. Comum. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

[48] Y. Zhao, CHF Fung, B. Qi, C. Chen e H.-K. Lo, Quantum hacking: Demonstração experimental de ataque de deslocamento de tempo contra sistemas práticos de distribuição de chave quântica, Phys. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[49] A. Müller-Hermes e D. Reeb, Monotonicidade da entropia relativa quântica sob mapas positivos, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen e JBM Uffink, Generalized entrópica relações de incerteza, Phys. Rev. Lett. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

[51] S. Sajeed, P. Chaiwongkhot, J.‑P. Bourgoin, T. Jennewein, N. Lütkenhaus e V. Makarov, Lacuna de segurança na distribuição de chaves quânticas de espaço livre devido à incompatibilidade de eficiência do detector de modo espacial, Phys. Rev. A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

[52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi e P. Wallden, Avanços em criptografia quântica, Adv. Optar. Fóton. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent e D. Pitalúa-García, Ataques multifóton e canal lateral em criptografia quântica desconfiada, PRX Quantum 2, 030338 (2021).

https: / / doi.org/ 10.1103 / PRXQuantum.2.030338

Citado por

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman e Rajkumar Buyya, “Computação Quântica: Uma Taxonomia, Revisão Sistemática e Direções Futuras”, arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent e Damián Pitalúa-García, “Multiphoton and Side-Channel Attacks in Mistrustful Quantum Cryptography”, PRX Quantum 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin e Norbert Lütkenhaus, "Prova de segurança da distribuição prática de chaves quânticas com incompatibilidade de detecção e eficiência", Pesquisa de Revisão Física 3 1, 013076 (2021).

As citações acima são de SAO / NASA ADS (última atualização com êxito 2022-07-22 09:35:20). A lista pode estar incompleta, pois nem todos os editores fornecem dados de citação adequados e completos.

Não foi possível buscar Dados citados por referência cruzada durante a última tentativa 2022-07-22 09:35:19: Não foi possível buscar os dados citados por 10.22331 / q-2022-07-22-771 do Crossref. Isso é normal se o DOI foi registrado recentemente.

Este artigo é publicado na Quantum sob o Atribuição 4.0 do Creative Commons Internacional (CC BY 4.0) licença. Os direitos autorais permanecem com os detentores originais, como os autores ou suas instituições.