Internetul este un mediu haotic - pachetele tind să circule dintr-un set uniform distribuit de surse către o varietate de destinații.

Cu toate acestea, în timpul unui atac de refuz de serviciu distribuit (DDoS), haosul devine brusc mai ordonat: un număr mare de dispozitive trimit pachete de rețea la un număr limitat de adrese într-un interval de timp mic. Analizând astfel de schimbări neobișnuite în entropia Internetului, un grup de cercetători de la Laboratorul Național Pacific Northwest (PNNL) a spus că pot identifica 99% din atacurile DDoS cu o rată de fals pozitive de numai 2% în medie. Ei și-au comparat metoda cu un set de 10 algoritmi standard, care au identificat afară 52% dintre atacuri în medie și 62% dintre atacuri în cel mai bun scenariu.

Algoritmul – pe care cercetătorii l-au numit „detecția atacurilor DDoS prin analiza diferențială a entropiei generalizate” sau DoDGE – este mai precis și mai puțin predispus la identificarea falsă a unui atac decât alte măsuri, spune Omer Subasi, informatician la PNNL și autor. a unei lucrări pe tema prezentată la Conferința internațională IEEE privind securitatea și reziliența cibernetică.

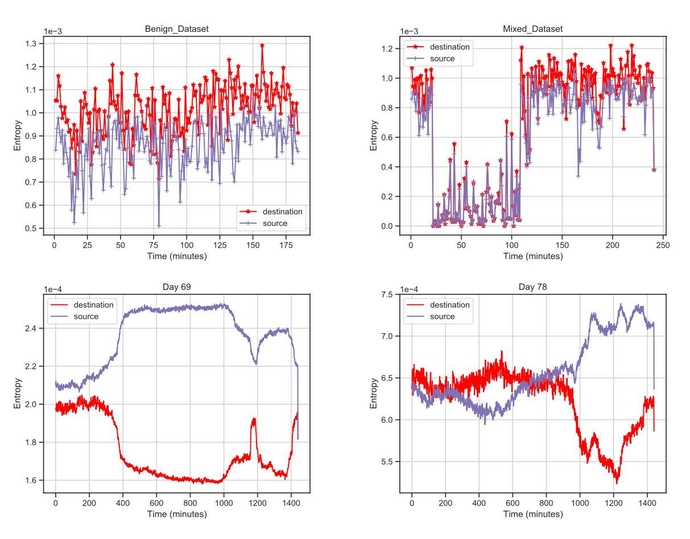

„În circumstanțe normale, traficul de la emițători și către receptori este relativ bine distribuit, iar acest nivel de entropie rămâne destul de stabil”, spune el. „Cu toate acestea, în scenarii de atac, detectăm un dezechilibru între emițători și receptori. Cuantificând modul în care se schimbă acest lucru în timp și gradul de schimbare, suntem capabili să identificăm atacurile în curs.”

În timp ce atacurile ransomware și business email compromise (BEC) tind să atragă cea mai mare atenție din partea grupurilor de securitate, atacurile DDoS continuă să fie cea mai de impact pentru afaceri. În ultimii patru ani, atacurile DDoS au reprezentat cea mai mare parte a incidentelor de securitate raportate de companii, conform raportului anual Verizon „Raport privind investigațiile privind încălcarea datelor. "

Metode mai bune de detectare pot ajuta companiile să răspundă mai rapid la atacuri și să pună în aplicare contramăsuri mai bune, spune Allen West, cercetător la Akamai.

„Potând confirma dacă un atac DDoS are loc în prezent, permite apărătorilor să implementeze cu încredere mecanisme de apărare țintite, cum ar fi filtrarea precisă a traficului și alte servicii de protecție specifice DDoS”, spune el. „De asemenea, dă putere organizației țintă să adune mai multe informații despre incident, care sunt valoroase din punct de vedere al informațiilor, ceea ce le poate permite să deducă sursa sau motivul din spatele atacurilor.”

Haosul pe internet este normal

Cea mai comună abordare pentru detectarea atacurilor de refuzare a serviciului (DoS) este crearea unui prag - o lățime de bandă superioară sau un număr de pachete peste care o creștere a traficului este considerată un atac. Cercetarea PNNL măsoară, în schimb, entropia traficului de rețea, concentrându-se în mod special asupra modului în care două măsuri de entropie se schimbă: La țintă, cererile pentru o anumită resursă cresc în timpul unui atac DDoS, ceea ce duce la o entropie mai mică, în timp ce numărul de surse crește, crescând entropia. .

Privind micile schimbări de-a lungul timpului, cercetătorii au făcut diferența între creșterea traficului legitim – așa-numitele „evenimente flash” – și atacuri reale, spune Kevin Barker, investigator principal la PNNL.

„Numai unele dintre lucrările existente încearcă chiar să abordeze această problemă a diferențierii”, spune el. „Soluțiile alternative fie folosesc praguri, fie sunt bazate pe ML/AI, care necesită date mari și implică formare și recalificare costisitoare pentru a se adapta.”

Capacitatea de a diferenția rapid între un atac adevărat și o creștere a traficului legitim datorită, de exemplu, unui eveniment de știri sau conținut viral, este esențială pentru a determina un răspuns, spune Akamai's West.

„În cazul unui atac DDoS, eforturile de identificare și blocare a traficului rău intenționat, păstrând în același timp traficul legitim, vor fi prioritatea principală”, spune West. „Cu „evenimente flash”, totuși, pot fi luate diferite acțiuni pentru a gestiona această sarcină cât mai grațios posibil, fără a lua măsuri mai agresive.”

Falsele pozitive încă trebuie să cadă

Detectarea pe bază de entropie a atacurilor DDoS se îmbunătățește semnificativ cu metodele bazate pe prag, cu o rată relativ mică de clasificare greșită a conținutului legitim (cunoscut ca fals pozitiv), potrivit cercetătorilor. Tehnica a avut rate de fals pozitive de mai puțin de 7% în toate cazurile și mai puțin de 2% în medie pe 10 seturi de date din lumea reală.

Cu toate acestea, pentru a fi utile în lumea reală, astfel de tehnici trebuie să aibă o rată de fals pozitive care se apropie de zero, spune Patrick Donahue, vicepreședinte de produs la Cloudflare.

„De-a lungul anilor, am văzut tehnici de cercetare publicate care par să funcționeze bine în parametrii definiți în mod restrâns ai laboratorului, dar nu sunt eficiente sau nu se pot scala”, spune el. „De exemplu, ratele fals pozitive pe care clienții din lumea reală le vor tolera și ratele de eșantionare necesare pentru a le detecta la scară diferă adesea semnificativ de ceea ce este acceptabil în laborator.”

Cercetătorii PNNL subliniază că algoritmii lor sunt adaptativi, astfel încât rata de fals pozitive poate fi redusă la minimum prin sacrificarea unei anumite precizii în detectarea atacurilor. Mai mult, în scenariile din lumea reală, pot fi folosite date suplimentare pentru a mări algoritmul de bază.

Deoarece este relativ ușor din perspectivă computațională, algoritmul DoDGE ar putea avea beneficii pentru construirea unei infrastructuri rezistente pentru rețelele 5G, care ar trebui să crească semnificativ numărul de dispozitive conectate, a declarat Barker de la PNNL în anunțul laboratorului.

„Cu atât de multe dispozitive și sisteme conectate la internet, există mult mai multe oportunități decât înainte de a ataca sistemele rău intenționat”, a spus Barker. „Și tot mai multe dispozitive, cum ar fi sistemele de securitate pentru acasă, senzorii și chiar instrumentele științifice sunt adăugate în rețele în fiecare zi. Trebuie să facem tot ce putem pentru a opri aceste atacuri.”

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoData.Network Vertical Generative Ai. Împuterniciți-vă. Accesați Aici.

- PlatoAiStream. Web3 Intelligence. Cunoștințe amplificate. Accesați Aici.

- PlatoESG. Automobile/VE-uri, carbon, CleanTech, Energie, Mediu inconjurator, Solar, Managementul deșeurilor. Accesați Aici.

- BlockOffsets. Modernizarea proprietății de compensare a mediului. Accesați Aici.

- Sursa: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :este

- 10

- 2%

- 5G

- 7

- a

- capacitate

- Capabil

- Despre Noi

- mai sus

- acceptabil

- Conform

- precis

- peste

- acțiuni

- curent

- adapta

- adăugat

- Suplimentar

- adresa

- adrese

- agresiv

- Algoritmul

- algoritmi

- TOATE

- permite

- permite

- de asemenea

- alternativă

- an

- analiză

- analiza

- și

- Anunț

- anual

- apărea

- abordare

- se apropie

- SUNT

- AS

- At

- ataca

- Atacuri

- atenţie

- autor

- in medie

- Lățime de bandă

- de bază

- BE

- BEC

- devine

- înainte

- în spatele

- fiind

- Beneficiile

- Mai bine

- între

- Bloca

- a stimula

- stimularea

- atât

- încălcarea

- Clădire

- afaceri

- compromis de e-mail de afaceri

- întreprinderi

- dar

- by

- CAN

- cazuri

- cauzată

- Schimbare

- Modificări

- Haos

- Grafice

- împrejurări

- Cloudflare

- Comun

- Companii

- comparație

- compromis

- calculator

- Conferință

- cu încredere

- Confirma

- legat

- luate în considerare

- conţinut

- costisitor

- ar putea

- crea

- critic

- În prezent

- clienţii care

- Cyber

- securitate cibernetică

- de date

- seturi de date

- seturi de date

- zi

- DDoS

- DDoS atac

- apărătorii

- Apărare

- definit

- Grad

- implementa

- destinații

- detecta

- Detectare

- determinarea

- Dispozitive

- diferi

- diferenţă

- diferit

- distinge

- diferențiat

- Diferenţiere

- distribuite

- do

- DOS

- numit

- două

- în timpul

- Eficace

- Eforturile

- oricare

- imputerniceste

- Chiar

- eveniment

- evenimente

- Fiecare

- in fiecare zi

- tot

- exemplu

- existent

- de aşteptat

- destul de

- fals

- filtrare

- bliț

- debit

- concentrându-se

- Pentru

- patru

- FRAME

- din

- aduna

- cea mai mare

- grup

- Grupului

- creste

- HAD

- manipula

- Avea

- he

- ajutor

- Acasă

- Cum

- Totuși

- HTTPS

- identificat

- identifica

- dezechilibru

- impactant

- in

- incident

- Crește

- informații

- Infrastructură

- in schimb

- instrumente

- Inteligență

- Internațional

- Internet

- Investigații

- IT

- jpg

- păstrare

- cunoscut

- de laborator

- laborator

- mare

- conducere

- Conduce

- stânga

- legitim

- mai puțin

- Nivel

- categorie ușoară

- ca

- Limitat

- încărca

- cautati

- Principal

- multe

- material

- max-width

- Mai..

- măsuri

- mecanisme

- mediu

- metodă

- Metode

- mai mult

- În plus

- cele mai multe

- național

- Nevoie

- reţea

- trafic de retea

- rețele

- ştiri

- normală.

- număr

- of

- de multe ori

- on

- în curs de desfășurare

- afară

- Oportunităţi

- or

- organizație

- Altele

- peste

- Pacific

- pachete

- Hârtie

- parametrii

- trecut

- patrick

- perspectivă

- Loc

- Plato

- Informații despre date Platon

- PlatoData

- Punct

- Punct de vedere

- pozitiv

- posibil

- precis

- Precizie

- prezentat

- preşedinte

- Principal

- prioritate

- Problemă

- Produs

- protecţie

- publicat

- pune

- repede

- Ransomware

- rată

- tarife

- real

- lumea reală

- motiv

- relativ

- rămășițe

- Raportat

- cereri de

- necesita

- necesar

- cercetare

- cercetător

- cercetători

- elastic

- resursă

- Răspunde

- răspuns

- dreapta

- s

- sacrificare

- Said

- spune

- Scară

- scenariu

- scenarii

- ştiinţific

- Om de stiinta

- securitate

- văzut

- trimite

- senzori

- Servicii

- set

- Seturi

- Distribuie

- Arăta

- semnificativ

- mic

- So

- Fotbal

- soluţii

- unele

- Sursă

- Surse

- specific

- specific

- stabil

- standard

- stabilit

- Încă

- Stop

- stres

- astfel de

- apare

- supratensiunile

- sisteme

- luate

- luare

- Ţintă

- vizate

- tehnici de

- decât

- acea

- Sursa

- lor

- Lor

- Acolo.

- Acestea

- ei

- acest

- prag

- timp

- la

- top

- subiect

- trafic

- Pregătire

- adevărat

- Două

- incapabil

- în

- utilizare

- utilizat

- Valoros

- varietate

- Ve

- Verizon

- de

- viciu

- Vicepreședinte

- Vizualizare

- virale

- conținut viral

- we

- BINE

- Vest

- dacă

- care

- în timp ce

- voi

- cu

- fără

- Apartamente

- lume

- ani

- zephyrnet

- zero