Timp de citit: 5 minute

Timp de citit: 5 minute

În primele săptămâni ale anului 2018, infractorii cibernetici au vizat cinci universități, 23 de companii private și mai multe organizații guvernamentale. În ciuda noului, sofisticat tipuri de malware atacatorii au folosit, nu au putut pătrunde în apărarea Comodo.

Infractorii cibernetici au încercat să construiască un lanț complicat pentru a ocoli mijloacele tehnice de securitate și a înșela vigilența umană.

Analiștii de la Comodo Laboratoare de cercetare a amenințărilor au remarcat că hackerii nu au trimis malware-ul pe calea obișnuită ca atașament de e-mail, ci au încercat să-l camufleze în mai multe straturi. În primul rând, e-mailul de phishing a fost deghizat într-un mesaj de la FedEx. După cum arată captura de ecran, mesajul a folosit trucuri viclene de inginerie socială pentru a genera clicuri ale utilizatorilor pe linkul rău intenționat. În al doilea rând, linkul rău intenționat în sine este, de asemenea, bine deghizat - ca link pe Google Drive. Aceste trucuri au reușit să înșele mulți utilizatori.

Când un utilizator face clic pe link, site-ul atacatorilor se deschide în browserul lor, cu fișierul rău intenționat „Lebal copy.exe” de descărcat. Acordați o atenție deosebită barei de adrese: după cum puteți vedea, „secure”, „https” și „drive.google.com” sunt prezente acolo, așa că chiar și un utilizator vigilent în securitate ar putea să nu observe nimic suspect și să îl considere un site de încredere . De fapt, cum poate cineva să știe să nu aibă încredere în ceva cu „google.com” în bara de adrese? Dar... realitatea ustură. Pentru mulți, este greu de crezut, dar infractorii cibernetici calificați folosesc drive.google.com pentru a-și plasa malware de tip phishing. Și acest caz nu este un incident izolat, așa că Google – precum și multe alte servicii de stocare în cloud – ar trebui cu siguranță să ia măsuri urgente pentru a rezolva această problemă. Cel puțin, acestea ar trebui să ofere constant în timp real verifică pentru malware. Acest lucru ar ajuta la reducerea activității rău intenționate de acest tip.

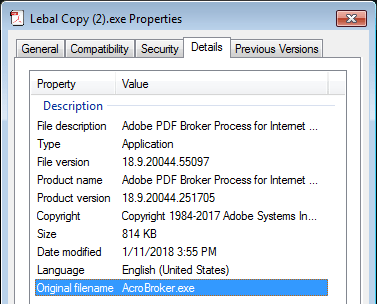

De reținut, de asemenea, fișierul rău intenționat este, de asemenea, deghizat dificil - ca document Adobe Acrobat. Nu numai că are o pictogramă similară fișierelor .pdf, dar chiar și informațiile despre versiunea fișierului:

Desigur, toate cele de mai sus sunt înșelătoare: „Copia legală” este un malware periculos, care urmărește să-ți scoată secretele.

Ce poate face exact „lebal_copy.exe” computerului tău?

Analiștii Comodo au definit tipul fișierului ca troian (TrojWare.Win32.Pony.IENG și TrojWare.MSIL.Injector.~SHI, mai exact) – malware creat pentru a fura informații.

Dar ce fel de informații?

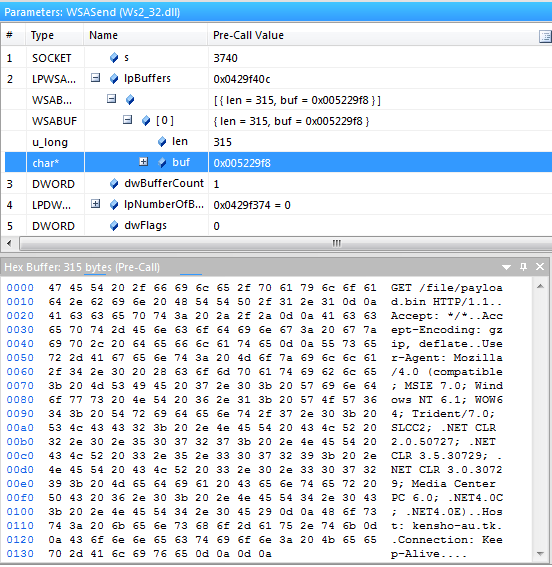

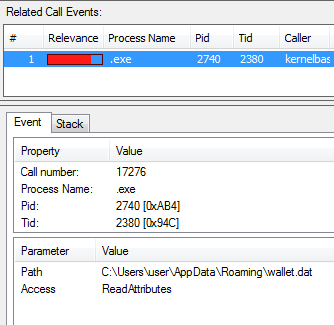

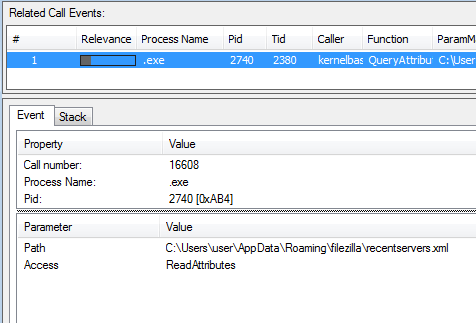

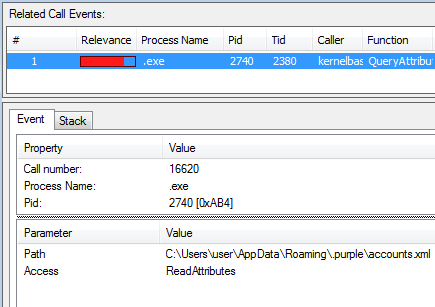

Descărcat, malware-ul află versiunea sistemului de operare și a aplicațiilor care rulează pe o mașină victimă. Apoi fură date private din browserele utilizatorului, inclusiv cookie-uri și acreditări, și caută informații despre clienții de e-mail și mesagerie instantanee. Apoi scoate acreditările de la clienții FTP precum FileZilla sau WinSCP și încearcă să localizeze și să acceseze portofelele criptomonede precum Bitcoin sau Electrum. Pe scurt, ia tot ce poate extrage dintr-o mașină victimă. În cele din urmă, face o conexiune cu serverul de comandă și control al infractorilor cibernetici și transmite toate informațiile adunate atacatorilor. De asemenea, încearcă să dezactiveze mijloacele de apărare ale sistemului de operare și să se ascundă instrumente antimalware în diverse moduri sofisticate.

După cum au dezvăluit analiștii Comodo, acest atac, care vizează 30 de servere de e-mail, a fost furnizat de la o adresă IP 177.154.128.114 și de la domeniul dpsp.com.br din Sao Paolo, Brazilia. Toate cele 328 de e-mailuri de phishing au fost trimise pe parcursul unei zile – 8 ianuarie.

„E-mailurile de phishing devin mai sofisticate și mai rafinate”, a comentat Fatih Orhan, șeful Comodo Threat Research Labs. „Cibercriminalii inventează în mod activ noi metode pentru a păcăli utilizatorii să facă clic pe un link de momeală. După cum putem vedea din exemplul de mai sus, nu este atât de ușor să distingeți un fișier sau un link rău intenționat, chiar și pentru un securitate cibernetică utilizator conștient. De aceea, pentru asigurarea securității în prezent, companiile trebuie nu numai să formeze oamenii pentru abilitățile de vigilență în domeniul securității cibernetice, ci și să folosească mijloace tehnice de protecție fiabile. Obiectele acestui atac nu au fost afectate. doar pentru că se pregătiseră din timp: protejându-și rețelele cu inteligența Comodo. Și asta a fost decizia corectă, pentru că este mult mai ușor să previi un atac decât să-i depășești consecințele.”

Trăiți în siguranță cu Comodo!

Analiza tehnica

Nume de fișier: Lebal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Data: 11 2018 ianuarie

1. Rezumat

Fișierul este un executable portabil de 814 KB care încearcă să uzurpare identitatea unui document Adobe Acrobat pentru a păcăli utilizatorul să-l ruleze. Pentru mai multă plauzibilitate, a fost deghizat cu pictograma unui fișier .pdf și informații despre versiunea fișierului fals:

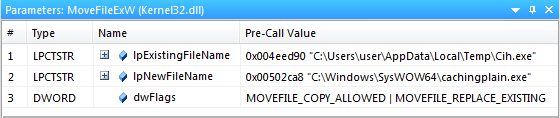

După rulare, pică tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) și copiază MSBuild.exe

executabil din Windows ca .exe.

Scopul copierii MSBuild.exe este de a-l rula și de a-l injecta cu instrucțiunile proprii malware. Deoarece este semnat digital cu certificatul „Microsoft Corporation”, unele aplicații de securitate ar putea permite acțiunile sale, permițând astfel malware-ului să aibă acces la internet și la resursele locale după bunul plac.

După efectuarea injecției, malware-ul descarcă fișierul kensho-au.tk/file/payload.bin, îl mută în WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00d4eac) îl execută și îl execută temporar în folderul system1 și îl execută temporar.

Permite atacatorului să ofere malware-ului actualizări continue și componente noi sau să instaleze programe malware suplimentare pe gazda compromisă.

Scopul principal al malware-ului este de a fura informații sensibile. Încearcă să colecteze următoarele date:

— date private din browserele web, inclusiv cookie-uri și acreditările de conectare;

— portofele criptomonede precum Bitcoin sau Electrum;

— acreditări de la clienți (s)ftp cunoscuți, cum ar fi FileZilla sau WinSCP;

— conturi de mesagerie instant;

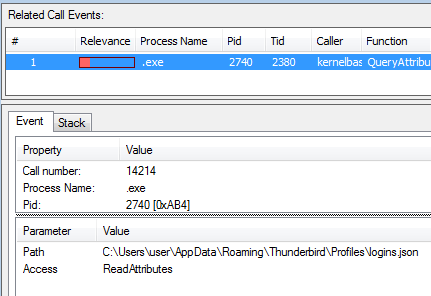

— conturi de clienți de e-mail (Thunderbird și Outlook):

Datele colectate sunt trimise la http://datacntrsecured.com/securityfilesdoc/gate.php

3. Concluzie

Programul malware este creat pentru a extrage cât mai multe informații private posibil pentru o varietate de scopuri rău intenționate, de exemplu:

–conturile de e-mail furate pot fi folosite pentru a trimite mesaje spam;

– acreditările ftp oferă acces la site-uri web pentru a le compromite;

– conturile de criptomonede pot fi încasate imediat.

Orice informație furată poate fi utilizată de infractorii cibernetici dacă utilizatorii afectați nu vor lua măsurile adecvate în timp.

4. Indicatori de compromis

– prezența fișierului .exe în folderul %temp%.

– prezența fișierului tmp.exe în folderul %temp%.

– prezența fișierului WinNtBackend-2955724792077800.tmp.exe în folderul %temp%

5. Detectare

malware este detectat de produsele Comodo cu numele TrojWare.Win32.Pony.IENG și TrojWare.MSIL.Injector.~SHI

Resurse conexe:

Cel mai bun software antivirus

Cele mai bune instrumente de eliminare a programelor malware

Scanner de programe malware pentru site-uri web

INCEPE O PROBĂ GRATUITĂ OBȚINEȚI-ȚI GRATUIT SCORECARDUL DE SECURITATE INSTANTANALĂ

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Capabil

- Despre Noi

- mai sus

- acces

- Conturi

- acțiuni

- activ

- activitate

- de fapt

- Suplimentar

- adresa

- chirpici

- avansa

- avansat

- TOATE

- permite

- analiști

- și

- antivirus

- oricine

- aplicatii

- adecvat

- ataca

- Încercările

- atenţie

- înapoi

- momeală

- bar

- deoarece

- deveni

- Crede

- Bitcoin

- Blog

- Brazilia

- browser-ul

- browsere

- construi

- apel

- caz

- certificat

- lanţ

- clientii

- Cloud

- Stocare in cloud

- colecta

- COM

- a comentat

- Companii

- complicat

- componente

- compromis

- compromis

- calculator

- conexiune

- Consecințele

- constant

- continuu

- fursecuri

- copiere

- Contracara

- Curs

- a creat

- scrisori de acreditare

- cryptocurrency

- portofele de criptare

- Tăiat

- cybercriminals

- Securitate cibernetică

- Periculos

- de date

- zi

- decizie

- Apărare

- definit

- categoric

- În ciuda

- detectat

- FĂCUT

- digital

- distinge

- document

- domeniu

- Descarca

- download-uri

- conduce

- Picături

- în timpul

- mai ușor

- Electrum

- e-mailuri

- Inginerie

- asigurare

- Chiar

- eveniment

- tot

- exact

- exemplu

- Executa

- extrage

- puțini

- Fișier

- Fişiere

- În cele din urmă

- descoperiri

- First

- următor

- Gratuit

- din

- genera

- obține

- Da

- Guvern

- hackeri

- Greu

- cap

- ajutor

- Ascunde

- gazdă

- Cum

- HTTPS

- uman

- ICON

- imediat

- afectate

- in

- incident

- Inclusiv

- Indicatorii

- informații

- Instalarea

- instanță

- clipă

- instrucțiuni

- Inteligență

- Internet

- IP

- Adresa IP

- izolat

- IT

- în sine

- Jan

- ianuarie

- Copil

- Cunoaște

- cunoscut

- Labs

- straturi

- închiriere

- LINK

- linux

- local

- Se pare

- maşină

- Principal

- FACE

- malware

- multe

- max-width

- mijloace

- mesaj

- mesaje

- Mesager

- Metode

- ar putea

- minim

- mai mult

- mişcă

- nume

- Nevoie

- rețele

- Nou

- notat

- obiecte

- ONE

- deschide

- comandă

- organizații

- OS

- Altele

- Perspectivă

- Învinge

- propriu

- Paul

- parametrii

- trece

- Plătește

- PC

- oameni

- efectuarea

- Phishing

- PHP

- plasare

- Plato

- Informații despre date Platon

- PlatoData

- posibil

- precis

- pregătit

- prezenţă

- prezenta

- împiedica

- privat

- Companii private

- informații private

- Problemă

- Produse

- protectoare

- protecţie

- furniza

- prevăzut

- Trage

- scop

- scopuri

- în timp real

- Realitate

- rafinat

- legate de

- de încredere

- îndepărtare

- cercetare

- Resurse

- Dezvăluit

- Traseul

- Alerga

- funcţionare

- cum

- sao paolo

- scorecard

- Al doilea

- sigur

- securitate

- sensibil

- Servere

- Servicii

- câteva

- Pantaloni scurți

- să

- Emisiuni

- semnat

- asemănător

- teren

- calificat

- aptitudini

- So

- Social

- Inginerie sociala

- Software

- REZOLVAREA

- unele

- ceva

- sofisticat

- spam-

- special

- fură

- paşi

- furate

- depozitare

- suspicios

- Lua

- vizate

- Tehnic

- temporar

- lor

- amenințare

- timp

- la

- astăzi

- Tren

- troian

- Încredere

- demn de încredere

- ÎNTORCĂ

- Universități

- actualizări

- urgent

- utilizare

- Utilizator

- utilizatorii

- utilizate

- varietate

- diverse

- versiune

- de

- Victimă

- Portofele

- modalități de

- web

- Browsere web

- site-uri web

- săptămâni

- Vestic

- Ce

- Ce este

- voi

- ferestre

- lume

- ar

- Tu

- Ta

- zephyrnet