Versiunile în cloud ale managerului platformei de dezvoltare software JetBrains TeamCity au fost deja actualizate împotriva unei noi perechi de vulnerabilități critice, dar implementările on-premise necesită corecție imediată, a avertizat un aviz de securitate al furnizorului în această săptămână.

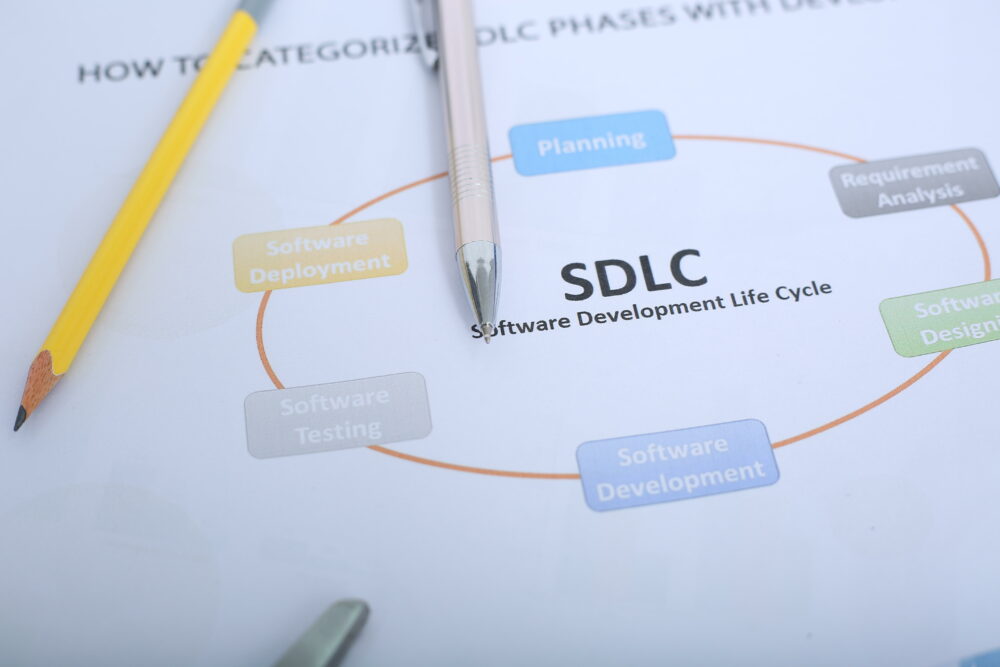

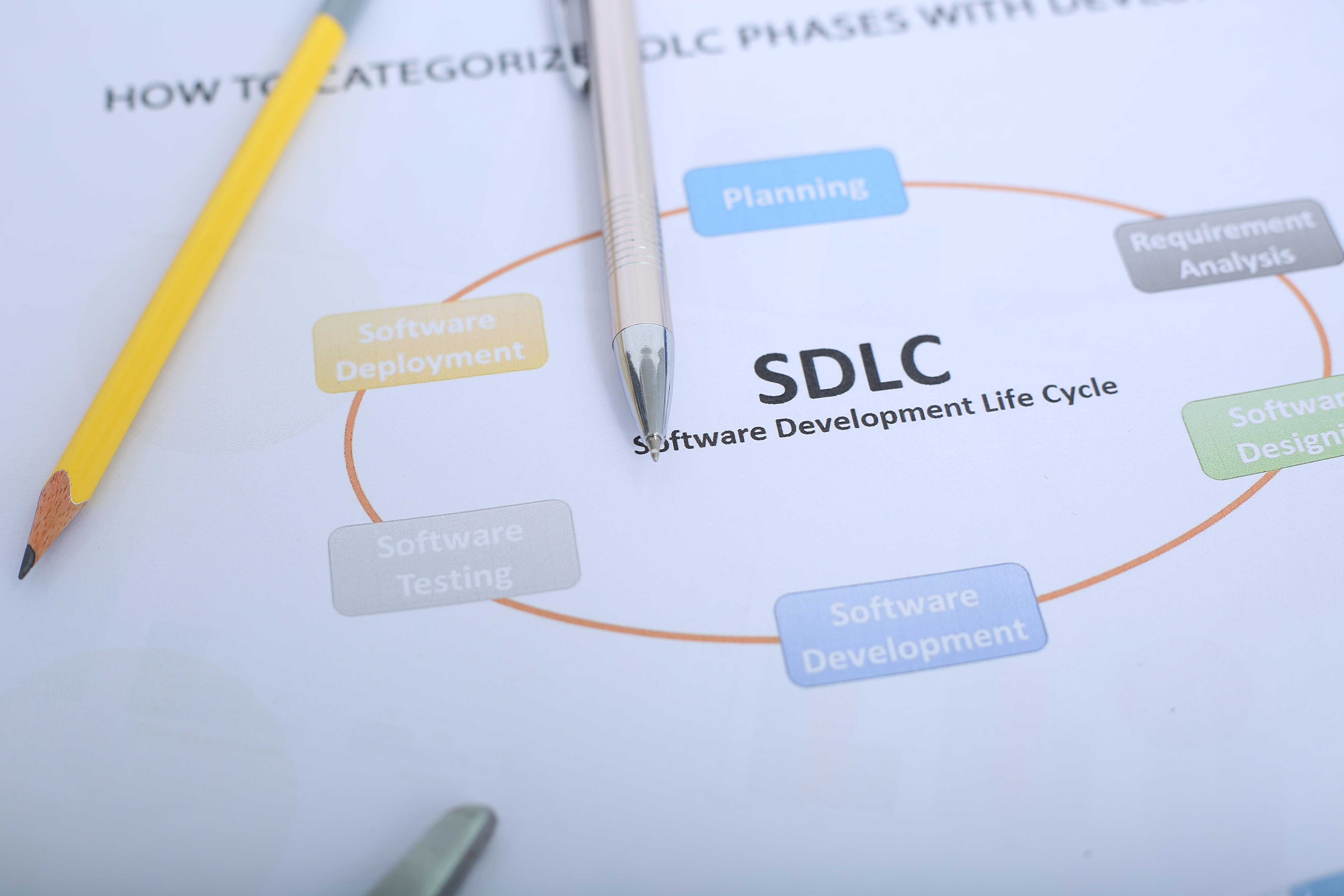

Aceasta este a doua rundă a vulnerabilități critice ale TeamCity în ultimele două luni. Ramificațiile ar putea fi largi: platforma ciclului de viață al dezvoltării software (SDLC) a companiei este utilizată în 30,000 de organizații, inclusiv Citibank, Nike și Ferrari.

Instrumentul TeamCity gestionează pipeline CI/CD de dezvoltare software, care este procesul prin care codul este construit, testat și implementat. Noile vulnerabilități, urmărite sub CVE-2024-27198 și CVE-2024-27199, ar putea permite actorilor amenințărilor să ocolească autentificarea și să obțină controlul administrativ al serverului TeamCity al victimei, potrivit unui postare pe blog de la TeamCity.

Defectele au fost găsite și raportate de Rapid7 în februarie, a adăugat compania. Echipa Rapid7 este gata să lanseze detalii tehnice complete iminent, ceea ce face imperativ ca echipele care rulează versiuni TeamCity on-premises până în 2023.11.3 să-și corecteze sistemele înainte ca actorii amenințărilor să prindă oportunitatea, a sfătuit compania.

Pe lângă lansarea unei versiuni actualizate TeamCity, 2023-11.4, furnizorul a oferit un plugin de corecție de securitate pentru echipele care nu au putut face upgrade rapid.

Mediul CI/CD este fundamental pentru lanțul de aprovizionare software, făcându-l un vector de atac atractiv pentru grupurile sofisticate de amenințări persistente avansate (APT).

Bug JetBrains TeamCity pune în pericol lanțul de aprovizionare cu software

La sfârșitul anului 2023, guvernele din întreaga lume au tras un semnal de alarmă că grupul APT29 susținut de stat rus (alias Nobelium, Midnight Blizzard și Cozy Bear - actorul amenințării din spatele anului 2020). Atacul SolarWinds) exploata în mod activ un similar vulnerabilitate în JetBrains TeamCity care ar putea, de asemenea, să permită atacuri cibernetice în lanțul de aprovizionare cu software.

„Abilitatea unui atacator neautentificat de a ocoli verificările de autentificare și de a obține control administrativ reprezintă un risc semnificativ nu numai pentru mediul imediat, ci și pentru integritatea și securitatea software-ului dezvoltat și implementat prin astfel de conducte CI/CD compromise”, Ryan Smith , șeful de produs pentru Deepfence, a declarat într-un comunicat.

Smith a adăugat că datele arată o „creștere notabilă” atât a volumului, cât și a complexității atacurilor cibernetice din lanțul de aprovizionare cu software în general.

„Recentul incident JetBrains servește ca o reamintire clară a criticității gestionării prompte a vulnerabilităților și a strategiilor proactive de detectare a amenințărilor”, a spus Smith. „Prin promovarea unei culturi a agilității și rezilienței, organizațiile își pot îmbunătăți capacitatea de a contracara amenințările emergente și de a-și proteja activele digitale în mod eficient.”

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoData.Network Vertical Generative Ai. Împuterniciți-vă. Accesați Aici.

- PlatoAiStream. Web3 Intelligence. Cunoștințe amplificate. Accesați Aici.

- PlatoESG. carbon, CleanTech, Energie, Mediu inconjurator, Solar, Managementul deșeurilor. Accesați Aici.

- PlatoHealth. Biotehnologie și Inteligență pentru studii clinice. Accesați Aici.

- Sursa: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :este

- :nu

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- capacitate

- Conform

- peste

- activ

- actori

- adăugat

- plus

- admin

- administrativ

- avansat

- avizat

- consultativ

- împotriva

- Propriul rol

- alarmă

- permite

- deja

- de asemenea

- an

- și

- APT

- AS

- Bunuri

- ataca

- atacator

- atractiv

- Autentificare

- BE

- Urs

- fost

- înainte

- în spatele

- fiind

- atât

- Bug

- gandaci

- construit

- dar

- by

- by-pass

- CAN

- Captură

- lanţ

- Verificări

- Citibank

- cod

- companie

- complexitate

- compromis

- Control

- ar putea

- critic

- criticitate

- Cultură

- atacuri cibernetice

- de date

- dislocate

- implementări

- detalii

- Detectare

- dezvoltat

- Dezvoltare

- digital

- Active digitale

- în mod eficient

- șmirghel

- spori

- Mediu inconjurator

- exploatând

- februarie

- Ferrari

- defecte

- Pentru

- promovarea

- găsit

- din

- Complet

- fundamental

- Câştig

- General

- obține

- guvernele

- grup

- Grupului

- Avea

- cap

- HTTPS

- imediat

- imperativ

- in

- incident

- Inclusiv

- integritate

- IT

- jpg

- Târziu

- ciclu de viață

- Efectuarea

- administrare

- manager

- gestionează

- miezul nopţii

- luni

- Nevoie

- Nou

- NIKE

- notabil

- of

- oferit

- afară

- pe

- Oportunitate

- organizații

- pereche

- trecut

- Plasture

- patching

- conducte

- platformă

- Plato

- Informații despre date Platon

- PlatoData

- conecteaza

- gata

- ridică

- Post

- Proactivă

- proces

- Produs

- repede

- ridicat

- ramificații

- recent

- eliberaţi

- eliberarea

- aducere aminte

- Raportat

- elasticitate

- Risc

- rotund

- funcţionare

- Rusă

- Ryan

- s

- salvgarda

- Said

- Al doilea

- securitate

- plasture de securitate

- serverul

- servește

- Emisiuni

- semnificativ

- asemănător

- fierar

- Software

- de dezvoltare de software

- lanțul de aprovizionare cu software

- sofisticat

- puternic

- Declarație

- strategii

- astfel de

- livra

- lanțului de aprovizionare

- sisteme

- echipă

- echipe

- Tehnic

- testat

- acea

- lor

- acest

- în această săptămână

- amenințare

- actori amenințători

- amenințări

- Prin

- contracara

- la

- instrument

- Două

- incapabil

- în

- actualizat

- upgrade-ul

- utilizat

- vânzător

- versiune

- Versiunile

- Victimă

- volum

- Vulnerabilitățile

- vulnerabilitate

- a avertizat

- a fost

- săptămână

- au fost

- care

- larg

- la nivel internațional.

- zephyrnet