1NTT Research, Саннивейл, США

2Центр квантовых технологий Национального университета Сингапура, Сингапур

Находите эту статью интересной или хотите обсудить? Scite или оставить комментарий на SciRate.

Абстрактные

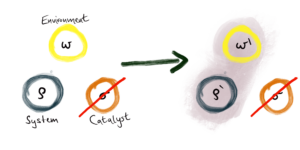

Защита устройства хранения данных от злоумышленников была хорошо изученной темой в классической криптографии. Такие модели предоставляют злоумышленнику доступ к «черному ящику», и цель состоит в том, чтобы защитить сохраненное сообщение или прервать протокол в случае какого-либо вмешательства.

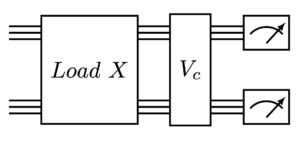

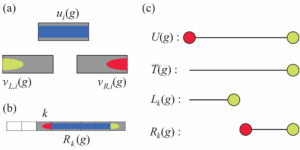

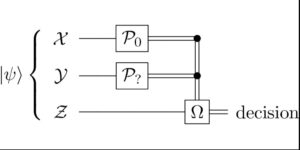

В этой работе мы расширяем сферу применения теории кодов обнаружения несанкционированного доступа против противника с квантовыми возможностями. Рассматриваются схемы кодирования и декодирования, которые используются для кодирования $k$-кубитного квантового сообщения $vert mrangle$ для получения $n$-кубитного квантового кодового слова $vert {psi_m} rangle$. Квантовое кодовое слово $vert {psi_m} rangle$ может быть изменено с помощью унитарного $U$ из некоторого известного унитарного семейства $mathcal{U}_{mathsf{Adv}}$ (действующего на $mathbb{C}^{2) ^n}$).

Во-первых, мы приступаем к общему исследованию $textit{кодов обнаружения квантового вмешательства}$, которые определяют наличие какого-либо вмешательства, вызванного действием унитарного оператора. В случае отсутствия вмешательства мы хотели бы вывести исходное сообщение. Мы показываем, что квантовые коды обнаружения взлома существуют для любого семейства унитарных операторов $mathcal{U}_{mathsf{Adv}}$, таких что $vertmathcal{U}_{mathsf{Adv}} vert lt 2^{2^{ альфа n}}$ для некоторой константы $альфа в (0,1/6)$; при условии, что унитарные операторы не слишком близки к тождественному оператору. Конструируемые нами квантовые коды обнаружения взлома можно рассматривать как квантовые варианты $textit{классических кодов обнаружения взлома}$, изученных Джафарголи и Вичсом ['15], которые, как известно, также существуют при аналогичных ограничениях.

Кроме того, мы показываем, что когда набор сообщений $mathcal{M}$ является классическим, такая конструкция может быть реализована как $textit{неподатливый код}$ против любого $mathcal{U}_{mathsf{Adv}}$ размером до $2^{2^{alpha n}}$.

► Данные BibTeX

► Рекомендации

[1] Захра Джафарголи и Дэниел Вичс. «Обнаружение несанкционированного доступа и постоянные неподатливые коды». Евгений Додис и Йеспер Буус Нильсен, редакторы журнала «Теория криптографии». Страницы 451–480. Берлин, Гейдельберг (2015). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-662-46494-6_19

[2] М. Черагчи и В. Гурусвами. «Емкость неподатливых кодов». Транзакции IEEE по теории информации 62, 1097–1118 (2016).

https: / / doi.org/ 10.1109 / TIT.2015.2511784

[3] Себастьян Фауст, Пратьяй Мукерджи, Даниэле Вентури и Дэниел Вичс. «Эффективные неподатливые коды и генерация ключей для многоразмерных схем взлома». В Фонг К. Нгуен и Элизабет Освальд, редакторы, «Достижения в криптологии – EUROCRYPT 2014». Страницы 111–128. Берлин, Гейдельберг (2014). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-55220-5_7

[4] Рональд Крамер, Евгений Додис, Серж Фер, Карлес Падро и Дэниел Вичс. «Обнаружение алгебраических манипуляций с применением надежного разделения секретов и нечетких экстракторов». В Найджеле Смарте, редакторе журнала «Достижения в криптологии» – EUROCRYPT, 2008. Страницы 471–488. Берлин, Гейдельберг (2008). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-540-78967-3_27

[5] Рональд Крамер, Карлес Падро и Чаопин Син. «Оптимальные алгебраические коды обнаружения манипуляций в модели с постоянной ошибкой». Евгений Додис и Йеспер Буус Нильсен, редакторы журнала «Теория криптографии». Страницы 481–501. Берлин, Гейдельберг (2015). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-662-46494-6_20

[6] Питер В. Шор. «Схема уменьшения декогеренции в памяти квантового компьютера». Физический обзор А 52, R2493 (1995).

https: / / doi.org/ 10.1103 / PhysRevA.52.R2493

[7] Роберт Калдербэнк и Питер В. Шор. «Хорошие квантовые коды исправления ошибок существуют». Physical Review A 54, 1098 (1996).

https: / / doi.org/ 10.1103 / PhysRevA.54.1098

[8] Дэниел Готтесман. «Коды стабилизатора и квантовая коррекция ошибок». Кандидатская диссертация. Калтех. (1997). URL: https://thesis.library.caltech.edu/2900/2/THESIS.pdf.

https://thesis.library.caltech.edu/2900/2/THESIS.pdf

[9] А.Ю. Китаев. «Отказоустойчивые квантовые вычисления от anyons». Анналы физики 303, 2–30 (2003).

https://doi.org/10.1016/s0003-4916(02)00018-0

[10] Эндрю М. Стейн. «Коды, исправляющие ошибки в квантовой теории». Physical Review Letters 77, 793 (1996).

https: / / doi.org/ 10.1103 / PhysRevLett.77.793

[11] Горжан Алагич и Кристиан Маенц. «Квантовая неподатливость и аутентификация». Джонатан Кац и Ховав Шахам, редакторы, «Достижения в криптологии – КРИПТО 2017». Страницы 310–341. Чам (2017). Международное издательство Спрингер.

https://doi.org/10.1007/978-3-319-63715-0_11

[12] Андрис Амбайнис, Ян Боуда и Андреас Винтер. «Неподатливое шифрование квантовой информации». Журнал математической физики 50, 042106 (2009).

https: / / doi.org/ 10.1063 / 1.3094756

[13] А. Бродбент и Себастьен Лорд. «Неклонируемое квантовое шифрование с помощью случайных оракулов». IACR Криптол. Электронная печать Арка. 2019, 257 (2019).

https: / / doi.org/ 10.4230 / LIPIcs.TQC.2020.4

[14] Дэниел Готтесман. «Неклонируемое шифрование». Квантовая информация. Вычислить. 3, 581–602 (2003).

https: / / doi.org/ 10.26421 / qic3.6-2

[15] Стефан Дзембовский, Кшиштоф Петшак и Дэниел Вичс. «Неподатливые коды». Журнал ACM 65 (2018).

https: / / doi.org/ 10.1145 / 3178432

[16] Михир Белларе, Дэвид Кэш и Рэйчел Миллер. «Криптография защищена от атак и фальсификации связанных ключей». Дон Хун Ли и Сяоюнь Ван, редакторы, «Достижения в криптологии – ASIACRYPT 2011». Страницы 486–503. Берлин, Гейдельберг (2011). Шпрингер Берлин Гейдельберг.

[17] Михир Белларе и Дэвид Кэш. «Псевдослучайные функции и перестановки надежно защищены от атак с использованием связанных ключей». В Таль Рабине, редакторе, «Достижения в криптологии – КРИПТО 2010». Страницы 666–684. Берлин, Гейдельберг (2010). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-14623-7_36

[18] Михир Белларе и Тадаёши Коно. «Теоретическое рассмотрение атак со связанными ключами: Rka-prps, rka-prfs и приложения». В Эли Бихаме, редакторе журнала «Достижения в криптологии» — EUROCRYPT, 2003. Страницы 491–506. Берлин, Гейдельберг (2003). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/3-540-39200-9_31

[19] Михир Белларе, Кеннет Г. Патерсон и Сьюзен Томсон. «Безопасность Rka за линейным барьером: Ibe, шифрование и подписи». В Сяоюнь Ван и Казуэ Сако, редакторы, «Достижения в криптологии – ASIACRYPT 2012». Страницы 331–348. Берлин, Гейдельберг (2012). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-34961-4_21

[20] Себастьян Фауст, Кшиштоф Петшак и Даниэле Вентури. «Схемы с защитой от несанкционированного доступа: как обменять утечку на устойчивость к несанкционированному вмешательству». Лука Ачето, Моника Хенцингер и Иржи Сгалл, редакторы журналов «Автоматы», «Языки и программирование». Страницы 391–402. Берлин, Гейдельберг (2011). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-22006-7_33

[21] Розарио Дженнаро, Анна Лысянская, Таль Малкин, Сильвио Микали и Таль Рабин. «Алгоритмическая защита от несанкционированного доступа (ATP): теоретические основы защиты от несанкционированного доступа к оборудованию». В Мони Наоре, редакторе журнала «Теория криптографии». Страницы 258–277. Берлин, Гейдельберг (2004). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-540-24638-1_15

[22] Випул Гоял, Адам О'Нил и Ванишри Рао. «Безопасные хеш-функции с коррелированным входом». Юваль Ишай, редактор журнала «Теория криптографии». Страницы 182–200. Берлин, Гейдельберг (2011). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-19571-6_12

[23] Юваль Ишаи, Манодж Прабхакаран, Амит Сахай и Дэвид Вагнер. «Частные каналы ii: Хранение секретов в несанкционированных каналах». У Сержа Водене, редактора журнала «Достижения в криптологии» – EUROCRYPT, 2006. Страницы 308–327. Берлин, Гейдельберг (2006). Шпрингер Берлин Гейдельберг.

https: / / doi.org/ 10.1007 / 11761679_19

[24] Яэль Тауман Калаи, Бхавана Канукурти и Амит Сахай. «Криптография с несанкционированной и дырявой памятью». В книге Филиппа Рогауэя, редактора журнала «Достижения в криптологии – КРИПТО 2011». Страницы 373–390. Берлин, Гейдельберг (2011). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-22792-9_21

[25] Кшиштоф Петржак. «Подпространство lwe». Рональд Крамер, редактор журнала «Теория криптографии». Страницы 548–563. Берлин, Гейдельберг (2012). Шпрингер Берлин Гейдельберг.

https://doi.org/10.1007/978-3-642-28914-9_31

[26] Тьяго Бергамаски. «Коды обнаружения манипуляций Паули и приложения для квантовой связи по состязательным каналам» (2023). Доступно по адресу https://arxiv.org/abs/2304.06269.

Arxiv: 2304.06269

[27] Дивеш Аггарвал, Нареш Гауд Бодду и Рахул Джайн. «Квантовые безопасные неподатливые коды в модели с разделенным состоянием». Транзакции IEEE по теории информации (2023).

https: / / doi.org/ 10.1109 / TIT.2023.3328839

[28] Роман Вершинин. «Введение в неасимптотический анализ случайных матриц» (2010). arXiv:1011.3027.

Arxiv: 1011.3027

[29] Иньчжэн Гу. «Моменты случайных матриц и функция Вайнгартена» (2013).

https://qspace.library.queensu.ca/server/api/core/bitstreams/cee37ba4-2035-48e0-ac08-2974e082a0a9/content

[30] Дон Вайнгартен. «Асимптотическое поведение групповых интегралов в пределе бесконечного ранга». Журнал математической физики 19, 999–1001 (1978).

https: / / doi.org/ 10.1063 / 1.523807

[31] Бенуа Коллинз. «Моменты и кумулянты полиномиальных случайных величин на унитарных группах, интеграл Ицыксона-Зубера и свободная вероятность». Уведомления о международных математических исследованиях 2003, 953–982 (2003).

https: / / doi.org/ 10.1155 / S107379280320917X

[32] Бенуат Коллинз и Петр Сняди. «Интегрирование по мере Хаара на унитарной, ортогональной и симплектической группе». Коммуникации в математической физике 264, 773–795 (2006). arXiv:math-ph/0402073.

https://doi.org/10.1007/s00220-006-1554-3

Arxiv: математика-фот / 0402073

[33] Нареш Гауд Бодду, Випул Гоял, Рахул Джайн и Жоау Рибейру. «Неподатливые коды с разделенным состоянием и схемы разделения секретов для квантовых сообщений» (2023). arXiv: 2308.06466.

Arxiv: 2308.06466

Цитируется

[1] Тьяго Бергамаски, «Коды обнаружения манипулирования Паули и приложения к квантовой коммуникации по состязательным каналам», Arxiv: 2304.06269, (2023).

Приведенные цитаты из САО / НАСА ADS (последнее обновление успешно 2023-11-08 15:27:22). Список может быть неполным, поскольку не все издатели предоставляют подходящие и полные данные о цитировании.

Не удалось получить Перекрестная ссылка на данные во время последней попытки 2023-11-08 15:27:21: Не удалось получить цитируемые данные для 10.22331 / q-2023-11-08-1178 от Crossref. Это нормально, если DOI был зарегистрирован недавно.

Эта статья опубликована в Quantum под Creative Commons Attribution 4.0 International (CC BY 4.0) лицензия. Авторское право остается за первоначальными правообладателями, такими как авторы или их учреждения.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://quantum-journal.org/papers/q-2023-11-08-1178/

- :имеет

- :является

- :нет

- $UP

- 1

- 10

- 11

- 12

- 13

- 14

- 15%

- 16

- 17

- 19

- 1995

- 1996

- 20

- 2006

- 2008

- 2011

- 2012

- 2013

- 2014

- 2015

- 2016

- 2017

- 2018

- 2019

- 2020

- 2023

- 22

- 23

- 24

- 25

- 26%

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 50

- 54

- 7

- 77

- 8

- 9

- a

- выше

- АБСТРАКТ НАЯ

- доступ

- ACM

- действующий

- Действие

- Адам

- авансы

- состязательный

- принадлежность

- против

- Аггарваль

- цель

- Все

- причислены

- an

- анализ

- и

- Эндрю

- любой

- Приложения

- МЫ

- AS

- At

- нападки

- попытка

- Аутентификация

- автор

- Авторы

- доступен

- барьер

- BE

- было

- поведение

- Берлин

- Beyond

- Ломать

- by

- CAN

- возможности

- случаев

- Наличный расчёт

- вызванный

- каналы

- Закрыть

- Коды

- комментарий

- Commons

- Связь

- Связь

- полный

- вычисление

- компьютер

- Рассматривать

- считается

- постоянная

- строить

- строительство

- (CIJ)

- авторское право

- может

- крипто-

- криптография

- CSS

- Дэниел

- данным

- Давид

- Декодирование

- обнаруживать

- обнаружение

- устройство

- обсуждать

- Дон

- в течение

- редактор

- редакторы

- шифрование

- ошибка

- существовать

- продлить

- семья

- Что касается

- Устои

- Бесплатно

- от

- функция

- Функции

- Общие

- Дайте

- группы

- Аппаратные средства

- Гарвардский

- хэш

- держатели

- Как

- How To

- HTTPS

- Личность

- IEEE

- if

- ii

- in

- Бесконечный

- info

- информация

- инициировать

- учреждения

- рефлексологии

- интересный

- Мультиязычность

- Января

- JavaScript

- Ионафан

- журнал

- хранение

- Кеннет

- известный

- Языки

- Фамилия

- Оставлять

- подветренный

- Библиотека

- Лицензия

- такое как

- ОГРАНИЧЕНИЯ

- Список

- Манипуляция

- математический

- математика

- Май..

- проводить измерение

- Память

- сообщение

- Сообщения

- мельник

- модель

- Модели

- Месяц

- Мукерджи

- национальный

- Нгуен

- нет

- "обычные"

- ноябрь

- получать

- of

- on

- открытый

- оператор

- Операторы

- or

- Оракулы

- оригинал

- выходной

- за

- страниц

- бумага & картон

- Питер

- кандидат наук

- физический

- Физика

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Программирование

- для защиты

- протокол

- доказуемо

- обеспечивать

- при условии

- опубликованный

- издатель

- Издатели

- Издательство

- Квантовый

- Квантовый компьютер

- квантовая коррекция ошибок

- квантовая информация

- случайный

- ранг

- реализованный

- недавно

- снижение

- Рекомендации

- зарегистрированный

- остатки

- исследованиям

- уважение

- Ограничения

- обзоре

- РОБЕРТ

- надежный

- римский

- схемы

- сфера

- Secret

- секреты

- безопасный

- безопасность

- набор

- разделение

- Шор

- показывать

- Подписи

- аналогичный

- Сингапур

- Размер

- умный

- некоторые

- Штефана

- диск

- хранить

- учился

- Кабинет

- Успешно

- такие

- подходящее

- Сьюзен

- противовзломные

- технологии

- который

- Ассоциация

- их

- теоретический

- теория

- Там.

- диссертация

- этой

- Название

- в

- слишком

- тема

- торговать

- Сделки

- лечение

- под

- Университет

- обновление

- URL

- используемый

- с помощью

- объем

- W

- хотеть

- законопроект

- we

- когда

- , которые

- Зима

- Работа

- бы

- год

- зефирнет