Ko sem snoval idejo za podjetje, ki bi postalo Veza, smo s soustanovitelji intervjuvali na desetine direktorjev za informacijsko varnost (CISO) in direktorjev za informatiko (CIO). Ne glede na velikost in zrelost njihovih sodobnih tehnološko podkovanih podjetij smo vedno znova slišali eno temo: niso mogli videti, kdo ima dostop do najbolj občutljivih podatkov njihovega podjetja. Vsak izmed njih je podpisal načelo najmanj privilegij, vendar nobeden od njih ni mogel povedati, kako blizu je bilo njihovo podjetje temu.

"Najmanj privilegij" je opredeljen z NIST's Computer Security Resource Center kot "načelo, da mora biti varnostna arhitektura zasnovana tako, da ima vsak subjekt minimalne sistemske vire in pooblastila, ki jih subjekt potrebuje za opravljanje svoje funkcije." Sliši se preprosto, a stvari so se spremenile. Podatki so zdaj razpršeni v več oblakih, na stotine aplikacij SaaS ter starih in novih sistemov. Posledica tega je, da vsa sodobna podjetja kopičijo "dolg za dostop" - nepotrebna dovoljenja, ki so bila bodisi preširoka na začetku ali pa niso več potrebna po zamenjavi službe ali odpovedi.

A Študija KPMG ugotovili, da je 62 % anketirancev v ZDA samo v letu 2021 doživelo vdor ali kibernetski incident. Če kateri koli zaposleni postane žrtev lažnega predstavljanja, vendar ima dostop le do neobčutljivih informacij, morda sploh ne bo nobenega gospodarskega vpliva. Najmanjši privilegij ublaži škodo zaradi napada.

Obstajajo tri ovire za doseganje najmanjših privilegijev: prepoznavnost, obseg in meritve.

Prepoznavnost je temelj

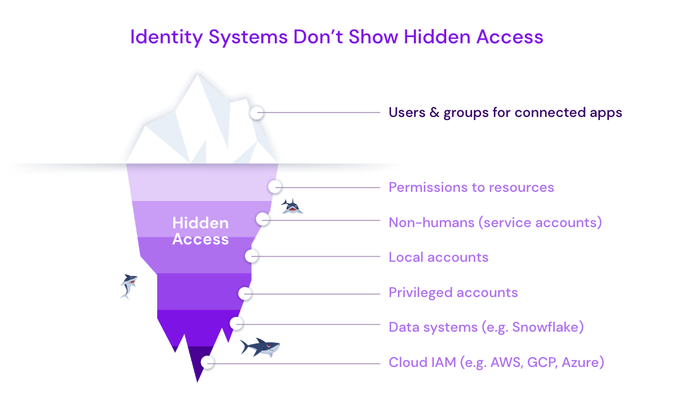

Težko je upravljati nekaj, česar ne vidite, dovoljenja za dostop pa so razpršena po neštetih sistemih v podjetju. Številni se upravljajo lokalno znotraj edinstvenega nadzora dostopa do sistema (npr. skrbniška dovoljenja Salesforce). Tudi ko podjetja implementirajo ponudnika identitete, kot je Okta, Ping ali ForgeRock, je to le vrh ledene gore. Ne more prikazati vseh dovoljenj, ki so pod vodno črto, vključno z lokalnimi računi in računi storitev.

To je še posebej pomembno danes, ko veliko podjetij odpušča. Delodajalci ob odpovedi zaposlenim prekličejo dostop do omrežja in SSO (single sign-on), vendar se to ne razširi vse do neštetih sistemov, v katerih je imel zaposleni pravice. To postane dolg za neviden dostop.

Pri podjetjih, kjer skladnost z zakonodajo zahteva redne preglede dostopa, je pregledovanje ročno, dolgočasno in občutljivo na opustitve. Zaposleni so napoteni, da ročno preiščejo posamezne sisteme. Razumevanje teh poročil (pogosto posnetkov zaslona) je morda mogoče za majhno podjetje, vendar ne za podjetje s sodobnim podatkovnim okoljem.

Lestvica

Vsako podjetje ima lahko na tisoče identitet za zaposlene in na tisoče drugih za ne-ljudje, kot so storitveni računi in roboti. Obstaja lahko na stotine »sistemov«, vključno s storitvami v oblaku, aplikacijami SaaS, aplikacijami po meri in podatkovnimi sistemi, kot sta SQL Server in Snowflake. Vsak ponuja na desetine ali stotine možnih dovoljenj za poljubno število razdrobljenih podatkovnih virov. Ker obstaja odločitev o dostopu, ki jo je treba sprejeti za vsako možno kombinacijo teh, si je enostavno predstavljati izziv preverjanja milijona odločitev.

Da bi kar najbolje izkoristila slabo situacijo, podjetja uberejo bližnjico in vlogam in skupinam dodelijo identitete. To odpravi težavo z lestvico, vendar poslabša težavo z vidljivostjo. Varnostna ekipa bo morda lahko videla, kdo pripada skupini, in pozna oznako te skupine, vendar oznake ne povedo celotne zgodbe. Skupina ne vidi dostopa na ravni tabel ali stolpcev. Ko ekipe za upravljanje dostopa do identitete (IAM) prejemajo neskončen tok zahtev za dostop, je skušnjava odobriti najbolj primerno skupino, tudi če ta skupina zagotavlja širši dostop, kot je potrebno.

Podjetja ne morejo premagati izziva obsega brez avtomatizacije. Ena od rešitev je časovno omejen dostop. Na primer, če je zaposleni dobil dostop do skupine, vendar 90 dni ne uporablja 60 % dovoljenj, je verjetno dobro, da ta dostop obrežete.

Meritve

Če tega ne morete izmeriti, ga ne morete upravljati in nihče danes nima orodij, s katerimi bi kvantificiral, koliko "privilegijev" je bilo podeljenih.

CISO in njihove varnostne ekipe potrebujejo nadzorno ploščo za upravljanje najmanjših privilegijev. Tako kot je Salesforce dal prodajnim ekipam objektni model in nadzorne plošče za upravljanje prihodkov, nova podjetja ustvarjajo enake temelje za upravljanje dostopa.

Kako bodo ekipe količinsko opredelile svoj dostop? Se bo imenovalo "točke privilegijev"? Skupna ocena dovoljenj? 2017 papir skoval metriko za izpostavljenost baze podatkov, imenovano "veličina tveganja kršitve." Kakor koli temu rečemo, bo porast te metrike prelomen trenutek v varnosti, ki je na prvem mestu identiteta. Tudi če je metrika nepopolna, bo miselnost podjetja preusmerila k upravljanju najmanjših privilegijev, kot je poslovni proces.

Gredo naprej

Pokrajina se je spremenila in z ročnimi metodami je postalo praktično nemogoče doseči najmanj privilegijev. Za odpravo tega bodo potrebne nove tehnologije, procesi in miselnost. Direktorji CISO in CIO, s katerimi delam, menijo, da je možno pridobiti najmanj privilegijev, in preudarno vlagajo, da presežejo najmanjši minimum četrtletnih pregledov dostopa. Ne bo dolgo, ko bodo ročni pregledi stvar preteklosti, avtomatizacija pa bo ukrotila kompleksnost sodobnega nadzora dostopa.

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://www.darkreading.com/attacks-breaches/everybody-wants-least-privilege-so-why-isn-t-anyone-achieving-it

- : je

- 2017

- 2021

- 7

- a

- Sposobna

- dostop

- računi

- Akumulirajte

- Doseči

- doseganju

- čez

- naslovi

- admin

- po

- vsi

- sam

- in

- kdo

- aplikacije

- Arhitektura

- SE

- AS

- At

- napad

- Avtomatizacija

- Slab

- BE

- postanejo

- postane

- pred

- Verjemite

- spodaj

- BEST

- Poleg

- bote

- kršitev

- široka

- širši

- poslovni

- Poslovni proces

- by

- klic

- se imenuje

- CAN

- ne more

- izziv

- spremenite

- preverjanje

- šef

- Zapri

- Cloud

- storitev v oblaku

- soustanovitelji

- skoval

- Stolpci

- kombinacija

- Podjetja

- podjetje

- kompleksnost

- skladnost

- računalnik

- Računalniška varnost

- vodenje

- nadzor

- Nadzor

- bi

- Ustvarjanje

- po meri

- cyber

- Armaturna plošča

- datum

- Baze podatkov

- Dnevi

- Dolg

- Odločitev

- odločitve

- opredeljen

- zasnovan

- desetine

- e

- vsak

- Gospodarska

- Gospodarski vpliv

- bodisi

- Zaposlen

- Zaposleni

- delodajalci

- Podjetje

- entiteta

- okolje

- zlasti

- Tudi

- Tudi vsak

- Primer

- izkušen

- Izpostavljenost

- Falls

- prva

- za

- ForgeRock

- je pokazala,

- Fundacija

- funkcija

- dana

- dobro

- odobreno

- Grafično

- skupina

- Skupine

- strani

- Trdi

- Imajo

- Slišal

- skrita

- Kako

- HTML

- HTTPS

- Stotine

- i

- Ideja

- identitete

- identiteta

- vpliv

- izvajati

- nemogoče

- in

- nesreča

- Vključno

- individualna

- Podatki

- Informacijski pooblaščenci

- varnost informacij

- razgovor

- razišče

- naložbe

- IT

- ITS

- Job

- Vedite

- label

- Oznake

- Pokrajina

- odpuščanje

- Pravne informacije

- Stopnja

- kot

- lokalna

- lokalno

- Long

- več

- Znamka

- Izdelava

- upravljanje

- upravlja

- upravljanje

- upravljanje

- mandati

- Navodilo

- več

- Matter

- zapadlosti

- max širine

- merjenje

- Metode

- meritev

- Meritve

- morda

- milijonov

- Miselnost

- minimalna

- Model

- sodobna

- Trenutek

- več

- Najbolj

- premikanje

- več

- potrebno

- Nimate

- potrebe

- mreža

- Novo

- Nove tehnologije

- NIH

- nst

- Številka

- predmet

- ovire

- of

- Ponudbe

- uradniki

- OKTA

- Staro

- on

- ONE

- Premagajte

- preteklosti

- Izvedite

- periodično

- Dovoljenje

- Dovoljenja

- Ribarjenje

- ping

- Kraj

- platon

- Platonova podatkovna inteligenca

- PlatoData

- plus

- točke

- mogoče

- praktično

- Načelo

- verjetno

- problem

- Postopek

- Procesi

- Ponudnik

- RE

- prejema

- pomembno

- Poročila

- zahteva

- zahteva

- vir

- viri

- povzroči

- prihodki

- Mnenja

- Rise

- Tveganje

- vloge

- s

- SaaS

- prodaja

- prodajni center

- Enako

- Lestvica

- galerija

- varnost

- Občutek

- občutljiva

- Storitev

- Storitve

- premik

- shouldnt

- Prikaži

- Razstave

- Enostavno

- saj

- sam

- Razmere

- Velikosti

- majhna

- So

- Rešitev

- Nekaj

- namaz

- Zgodba

- tok

- taka

- sistem

- sistemi

- Bodite

- skupina

- Skupine

- Tehnologije

- da

- O

- njihove

- Njih

- tema

- te

- stvar

- stvari

- tisoče

- 3

- Nasvet

- do

- danes

- tudi

- orodja

- Skupaj za plačilo

- proti

- edinstven

- us

- uporaba

- vidljivost

- Ranljivi

- način..

- ki

- WHO

- celoti

- bo

- z

- v

- brez

- Zmagali

- delo

- bi

- Vi

- zefirnet