Internet är ett kaotiskt medium - paket tenderar att flöda från en enhetligt fördelad uppsättning källor till en mängd olika destinationer.

Men under en DDoS-attack (distributed denial-of-service) blir kaoset plötsligt mer ordnat: Ett stort antal enheter skickar nätverkspaket till ett begränsat antal adresser inom en kort tidsram. Genom att analysera sådana ovanliga förändringar i Internets entropi sa en grupp forskare vid Pacific Northwest National Laboratory (PNNL) att de kan identifiera 99 % av DDoS-attacker med endast 2 % falskt positiva i genomsnitt. De jämförde sin metod med en uppsättning av 10 standardalgoritmer, som identifierade endast 52 % av attackerna i genomsnitt och 62 % av attackerna i bästa fall.

Algoritmen - som forskarna kallade "DDoS-attackdetektering via differentiell analys av generaliserad entropi" eller DoDGE - är både mer exakt och mindre benägen att felaktigt identifiera en attack än andra åtgärder, säger Omer Subasi, datavetare vid PNNL och en författare av en artikel om ämnet som presenteras för IEEE International Conference on Cyber Security and Resilience.

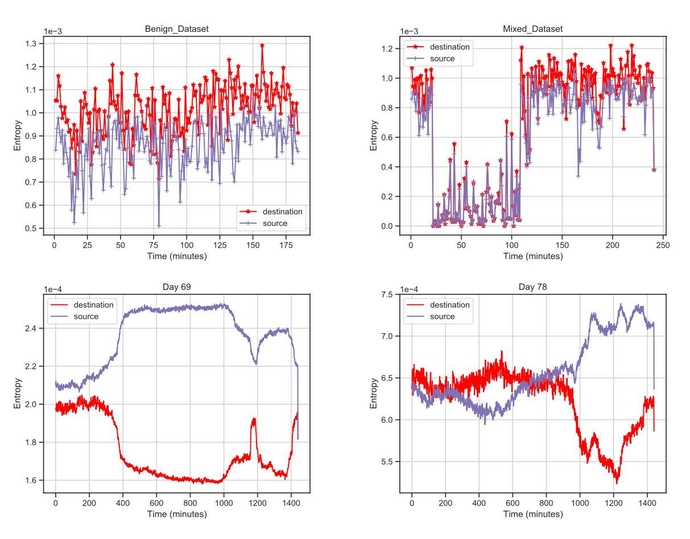

"Under normala omständigheter är trafiken från avsändare och till mottagare relativt väl fördelad, och denna nivå av entropi förblir ganska stabil", säger han. "Men under attackscenarier upptäcker vi en obalans mellan avsändare och mottagare. Genom att kvantifiera hur detta förändras över tid och graden av förändring kan vi identifiera pågående attacker.”

Medan ransomware och business email compromise (BEC) attacker tenderar att få mest uppmärksamhet från säkerhetsgrupper, DDoS attacker fortsätter att vara den mest effektfulla för företag. Under de senaste fyra åren har DDoS-attacker stått för den största andelen säkerhetsincidenter som rapporterats av företag, enligt Verizons årliga "Rapport om dataöverträdelser. "

Bättre metoder för upptäckt kan hjälpa företag att reagera snabbare på attacker och sätta in bättre motåtgärder, säger Allen West, forskare vid Akamai.

"Att kunna bekräfta om en DDoS-attack för närvarande äger rum gör att försvarare med säkerhet kan distribuera riktade försvarsmekanismer, såsom exakt trafikfiltrering och andra DDoS-specifika skyddstjänster", säger han. "Det ger också målorganisationen möjlighet att samla in mer information om incidenten som är värdefull ur underrättelsesynpunkt, vilket kan göra det möjligt för dem att härleda källan eller orsaken bakom attackerna."

Internetkaos är normalt

Det vanligaste tillvägagångssättet för att upptäcka denial-of-service (DoS)-attacker är att skapa en tröskel - en toppbandbredd eller paketantal över vilken en ökning av trafiken anses vara en attack. PNNL-forskningen mäter istället entropin för nätverkstrafik, speciellt med fokus på hur två mått på entropi förändras: Vid målet ökar begäranden om en specifik resurs under en DDoS-attack, vilket leder till mindre entropi, medan antalet källor växer, vilket ökar entropin .

Genom att titta på de små förändringarna över tiden skilde forskarna mellan ökningar av legitim trafik - så kallade "flash-händelser" - och faktiska attacker, säger Kevin Barker, en huvudutredare vid PNNL.

"Endast en del av det befintliga arbetet försöker till och med ta itu med detta problem med differentiering", säger han. "Alternativa lösningar använder antingen trösklar eller är ML/AI-baserade, vilket kräver stor data och medför kostsam utbildning och omskolning för att anpassa sig."

Möjligheten att snabbt skilja mellan en sann attack och en ökning av legitim trafik på grund av till exempel en nyhetshändelse eller viralt innehåll är avgörande för att bestämma ett svar, säger Akamai's West.

"Med en DDoS-attack kommer ansträngningar att identifiera och blockera skadlig trafik och samtidigt behålla legitim trafik att vara huvudprioriteringen," säger West. "Med "flash-händelser" kan dock olika åtgärder vidtas för att hantera denna belastning så graciöst som möjligt utan att vidta mer aggressiva åtgärder."

Falskt positivt måste fortfarande falla

Den entropibaserade upptäckten av DDoS-attacker förbättras avsevärt med tröskelbaserade metoder, med en relativt liten frekvens av felklassificering av legitimt innehåll (känd som ett falskt positivt), enligt forskarna. Tekniken hade falsk-positiva frekvenser på mindre än 7% i alla fall och mindre än 2% i genomsnitt över 10 verkliga datamängder.

Men för att vara användbara i den verkliga världen måste sådana tekniker ha en falsk-positiv frekvens som närmar sig noll, säger Patrick Donahue, produktchef på Cloudflare.

"Under åren har vi sett forskningstekniker publicerade som verkar fungera bra i labbets snävt definierade parametrar men som inte är effektiva eller inte kan skalas", säger han. "Till exempel, de falska positiva frekvenserna som kunder i den verkliga världen kommer att tolerera och de samplingsfrekvenser som krävs för att upptäcka i stor skala skiljer sig ofta väsentligt från vad som är acceptabelt i labbet."

PNNL-forskarna betonar att deras algoritmer är adaptiva, så den falska positiva frekvensen kan minimeras genom att offra viss precision vid attackdetektering. Dessutom, i verkliga scenarier, kan ytterligare data användas för att utöka den grundläggande algoritmen.

Eftersom den är relativt lätt ur ett beräkningsperspektiv, kan DoDGE-algoritmen ha fördelar för att bygga motståndskraftig infrastruktur för 5G-nätverk, vilket förväntas öka antalet anslutna enheter avsevärt, uppgav PNNL:s Barker i labbets tillkännagivande.

"Med så många fler enheter och system anslutna till internet finns det många fler möjligheter än tidigare att attackera system på ett skadligt sätt," sa Barker. "Och fler och fler enheter som hemsäkerhetssystem, sensorer och till och med vetenskapliga instrument läggs till i nätverk varje dag. Vi måste göra allt vi kan för att stoppa dessa attacker."

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Fordon / elbilar, Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- BlockOffsets. Modernisera miljökompensation ägande. Tillgång här.

- Källa: https://www.darkreading.com/dr-tech/analyzing-network-chaos-leads-to-better-ddos-detection

- :är

- 10

- 2%

- 5G

- 7

- a

- förmåga

- Able

- Om Oss

- ovan

- godtagbart

- Enligt

- exakt

- tvärs

- åtgärder

- faktiska

- anpassa

- lagt till

- Annat

- adress

- adresser

- aggressiv

- algoritm

- algoritmer

- Alla

- tillåter

- tillåter

- också

- alternativ

- an

- analys

- analys

- och

- Tillkännagivande

- årsringar

- visas

- tillvägagångssätt

- närmar sig

- ÄR

- AS

- At

- attackera

- Attacker

- uppmärksamhet

- Författaren

- genomsnitt

- Bandbredd

- grundläggande

- BE

- BEC

- blir

- innan

- bakom

- Där vi får lov att vara utan att konstant prestera,

- Fördelarna

- Bättre

- mellan

- Blockera

- lyft

- öka

- båda

- brott

- Byggnad

- företag

- företags e-postkompromiss

- företag

- men

- by

- KAN

- fall

- orsakas

- byta

- Förändringar

- Kaos

- Diagram

- omständigheter

- CloudFlare

- Gemensam

- Företag

- jämfört

- kompromiss

- dator

- Konferens

- självsäkert

- Bekräfta

- anslutna

- anses

- innehåll

- kostsam

- kunde

- skapa

- kritisk

- För närvarande

- Kunder

- cyber

- Cybersäkerhet

- datum

- datauppsättningar

- datauppsättningar

- dag

- DDoS

- DDoS-attack

- Försvararna

- Försvar

- definierade

- Examen

- distribuera

- destinationer

- upptäcka

- Detektering

- bestämmande

- enheter

- skilja sig

- Skillnaden

- olika

- skilja

- differentierad

- Differentiering

- distribueras

- do

- DOS

- dubbade

- grund

- under

- Effektiv

- ansträngningar

- antingen

- bemyndigar

- Även

- händelse

- händelser

- Varje

- varje dag

- allt

- exempel

- befintliga

- förväntat

- ganska

- falsk

- filtrering

- Blixt

- flöda

- fokusering

- För

- fyra

- RAM

- från

- samla

- störst

- Grupp

- Gruppens

- Växer

- hade

- hantera

- Har

- he

- hjälpa

- Hem

- Hur ser din drömresa ut

- Men

- HTTPS

- identifierade

- identifiera

- obalans

- effektfull

- in

- incident

- Öka

- informationen

- Infrastruktur

- istället

- instrument

- Intelligens

- Internationell

- Internet

- Undersökningar

- IT

- jpg

- hålla

- känd

- lab

- laboratorium

- Large

- ledande

- Leads

- vänster

- legitim

- mindre

- Nivå

- lättvikt

- tycka om

- Begränsad

- läsa in

- du letar

- Huvudsida

- många

- väsentligt

- max-bredd

- Maj..

- åtgärder

- mekanismer

- Medium

- metod

- metoder

- mer

- Dessutom

- mest

- nationell

- Behöver

- nät

- nätverkstrafik

- nätverk

- nyheter

- normala

- antal

- of

- Ofta

- on

- pågående

- endast

- möjligheter

- or

- organisation

- Övriga

- över

- stilla havet

- paket

- Papper

- parametrar

- Tidigare

- patrick

- perspektiv

- Plats

- plato

- Platon Data Intelligence

- PlatonData

- Punkt

- Synvinkel

- positiv

- möjlig

- exakt

- Precision

- presenteras

- VD

- Principal

- prioritet

- Problem

- Produkt

- skydd

- publicerade

- sätta

- snabbt

- Ransomware

- Betygsätta

- rates

- verklig

- verkliga världen

- Anledningen

- relativt

- resterna

- Rapporterad

- förfrågningar

- kräver

- Obligatorisk

- forskning

- forskaren

- forskare

- elastisk

- resurs

- Svara

- respons

- höger

- s

- offra

- Nämnda

- säger

- Skala

- scenario

- scenarier

- vetenskaplig

- Forskare

- säkerhet

- sett

- sända

- sensor

- Tjänster

- in

- uppsättningar

- Dela

- show

- signifikant

- Small

- So

- Fotboll

- Lösningar

- några

- Källa

- Källor

- specifik

- specifikt

- stabil

- standard

- anges

- Fortfarande

- Sluta

- påkänning

- sådana

- uppstår

- Ökar

- System

- tagen

- tar

- Målet

- riktade

- tekniker

- än

- den där

- Smakämnen

- källan

- deras

- Dem

- Där.

- Dessa

- de

- detta

- tröskelvärde

- tid

- till

- topp

- ämne

- trafik

- Utbildning

- sann

- två

- oförmögen

- under

- användning

- Begagnade

- Värdefulla

- mängd

- Ve

- verizon

- via

- vice

- Vice President

- utsikt

- virala

- viralt innehåll

- we

- VÄL

- väster

- om

- som

- medan

- kommer

- med

- utan

- Arbete

- världen

- år

- zephyrnet

- noll-