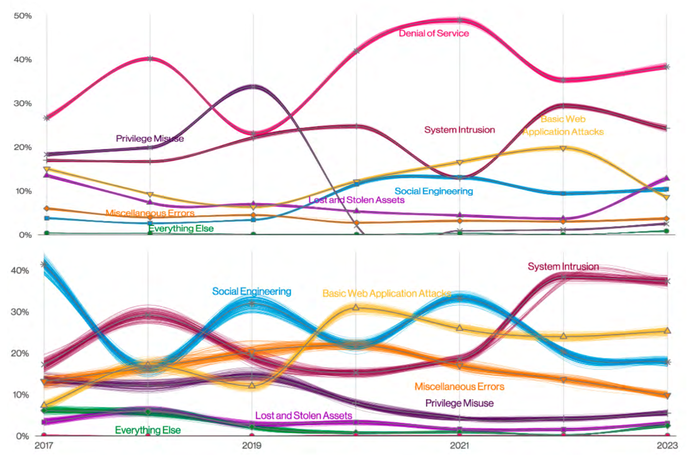

Denial-of-service-attacker fortsatte att dominera hotbilden 2022, men intrång – de säkerhetsincidenter som resulterade i bekräftad dataförlust – inkluderade mer sannolikt systemintrång, grundläggande webbapplikationsattacker och social ingenjörskonst.

Av mer än 16,300 2023 säkerhetsincidenter som analyserades i Verizons "6,250 Data Breach Investigations Report" var mer än 38 5,200, eller 32 %, överbelastningsattacker, medan nästan XNUMX XNUMX, eller XNUMX %, var bekräftade dataintrång. Även om överbelastningsattackerna var störande tills de mildrades – mycket av informationen i rapporten kom från DOS-försvarsleverantörer snarare än offer – ledde dataintrång genom systemintrång, webbapplikationskompromisser och social ingenjörskonst vanligtvis i betydande effekter på företag.

De två främsta attacktyperna i rapporten – DOS-attacker och systemintrång – riktar sig mot olika delar av CIA-triaden (Konfidentialitet, Integritet, Tillgänglighet). Systemintrång påverkar vanligtvis konfidentialitet och integritet, medan denial-of-service-attacker riktar sig mot tillgänglighet, säger Erick Galinkin, huvudforskare på sårbarhetshanteringsföretaget Rapid7.

"I slutändan är användningen av DDoS för att sätta press på ett mål och tvinga dem att fokusera på att få tillbaka tillgängligheten", säger han. "Detta kan användas som en del av en utpressningskampanj, för att distrahera ett mål från samtidiga kompromissförsök, eller till och med som en fristående taktik för att störa något mål."

Data belyser skillnaderna i hotaktiviteter som blir anmärkningsvärda incidenter och de som orsakar verklig skada för företag. Skadan som orsakades av den genomsnittliga ransomware-incidenten, som stod för 24 % av alla intrång, fördubblades till $26,000 XNUMX, enligt rapporten. Däremot resulterade endast fyra av de 6,248 XNUMX överbelastningsincidenterna i avslöjande av data, "2023 Data Break Investigations Report" anges.

Rapporten underströk också det faktum att även om mönster är informativa kan de också variera kraftigt, säger Joe Gallop, chef för intelligensanalys på Cofense, ett e-postsäkerhetsföretag.

"Varje incident är olika, vilket gör det mycket svårt att komma med en uttömmande och exklusiv, men ändå detaljerad uppsättning incidentkategorier", säger han. "På grund av överlappningen mellan olika metoder, och potentialen för en attackkedja att cykla mellan aktiviteter som kan falla under flera kategorier, är det extremt viktigt att upprätthålla ett holistiskt förhållningssätt till säkerhet."

Fler systemintrång, eftersom mer ransomware

Det vanligaste mönstret i kategorin systemintrång är skadlig programvara installerad på en dator eller enhet, följt av dataexfiltrering och slutligen attacker mot tillgängligheten av ett system eller data – alla kännetecken för ransomware-attacker. Faktum är att ransomware stod för mer än 80 % av alla åtgärder i kategorin systemintrång, enligt DBIR.

På grund av den fortsatta populariteten för ransomware, bör systemintrångsmönstret vara ett företag fokuserar på att upptäcka, säger David Hylender, senior manager för hotintelligens på Verizon.

"Den främsta anledningen till att systemintrång har stigit till toppen är det faktum att det är mönstret där ransomware finns", säger han. "Eftersom ransomware fortsätter att vara allestädes närvarande bland organisationer av alla storlekar, vertikaler och geografiska platser, fortsätter mönstret för systemintrång att växa."

Ändå leder andra attackvektorer också till intrång, inklusive grundläggande webbattacker och social ingenjörskonst. En fjärdedel (25 %) av överträdelserna orsakades av grundläggande webbapplikationsattacker, medan 18 % av överträdelserna orsakades av social ingenjörskonst. Och inom kategorin systemintrång stod attacker genom webbapplikationer för en tredjedel av alla attacker som resulterade i ett systemintrång.

Anställda som är kritiska till försvaret

En incident som börjar som social ingenjörskonst kan snabbt förvandlas till ett systemintrång när attackkedjan fortskrider. Faktum är att blandningen av incidenter gör att skydda system och data mot intrång till en mycket holistisk övning, säger Rapid7:s Galinkin.

Den defensiva strategin beror också på vad organisationer värderar. I en sjukvårdsinställning kommer en DDoS-attack vanligtvis att påverka offentliga resurser, såsom betalnings- eller schemaläggningsportaler, som är kritiska, men kanske inte påverkar kärnfunktionaliteten i patientvården, säger han.

"De saker som en enskild organisation värdesätter kan variera mycket," säger Galinkin. ”Därför är det viktigt för organisationer att överväga vilka deras viktigaste resurser och tillgångar är, och sedan utvärdera hur olika hot kan riktas mot dessa resurser. I slutändan kommer det att informera det bästa försvaret."

Men eftersom social ingenjörskonst har ett så brett fotavtryck över olika typer av överträdelser, är anställda en viktig del av det defensiva pusslet, säger Cofense's Gallop.

"Eftersom 74 % av alla intrång i rapporten inkluderade ett mänskligt element är det viktigt att ta itu med mänskliga sårbarheter", säger han. "Anställda bör utbildas i att vara skeptiska till sociala ingenjörsförsök, att känna igen misstänkta länkar och att aldrig dela referenser."

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- EVM Finans. Unified Interface for Decentralized Finance. Tillgång här.

- Quantum Media Group. IR/PR förstärkt. Tillgång här.

- PlatoAiStream. Web3 Data Intelligence. Kunskap förstärkt. Tillgång här.

- Källa: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- : har

- :är

- :inte

- :var

- $UPP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- Enligt

- tvärs

- åtgärder

- aktiviteter

- adresse

- påverka

- mot

- Alla

- också

- bland

- an

- analys

- och

- Ansökan

- tillämpningar

- tillvägagångssätt

- ÄR

- AS

- Tillgångar

- At

- attackera

- Attacker

- Försök

- tillgänglighet

- genomsnitt

- tillbaka

- grundläggande

- BE

- därför att

- blir

- BÄST

- mellan

- blandning

- brott

- överträdelser

- bred

- företag

- men

- by

- kom

- Kampanj

- KAN

- vilken

- kategorier

- Kategori

- Orsak

- orsakas

- kedja

- Diagram

- cia

- komma

- Gemensam

- Företag

- företag

- kompromiss

- dator

- konfidentialitet

- BEKRÄFTAT

- Tänk

- fortsatte

- fortsätter

- Däremot

- Kärna

- referenser

- kritisk

- cykel

- datum

- dataintrång

- Dataöverträdelser

- dataförlust

- David

- DDoS

- DDoS-attack

- Försvar

- defensiv

- beror

- detaljerad

- anordning

- skillnader

- olika

- svårt

- avslöjande

- Störa

- störande

- Dominera

- DOS

- fördubblats

- elementet

- anställda

- Teknik

- utvärdera

- Även

- Varje

- Exklusiv

- Motionera

- exfiltrering

- utpressning

- extremt

- Faktum

- Höst

- Slutligen

- Firm

- Fokus

- följt

- Fotavtryck

- För

- kraft

- fyra

- från

- funktionalitet

- geografisk

- få

- Väx

- skada

- he

- hälso-och sjukvård

- höjdpunkter

- helhetssyn

- Hur ser din drömresa ut

- HTTPS

- humant

- Mänskligt element

- Inverkan

- Konsekvenser

- med Esport

- in

- incident

- ingår

- Inklusive

- individuellt

- underrätta

- informativ

- installerad

- integritet

- Intelligens

- in

- Undersökningar

- IT

- JOE

- liggande

- ledande

- sannolikt

- linje

- länkar

- platser

- förlust

- bibehålla

- göra

- Framställning

- ledning

- chef

- max-bredd

- Maj..

- metoder

- kanske

- mer

- mest

- mycket

- aldrig

- anmärkningsvärd

- of

- on

- ONE

- endast

- or

- organisation

- organisationer

- Övriga

- Smärta

- del

- reservdelar till din klassiker

- Patienten

- Mönster

- mönster

- betalning

- bit

- plato

- Platon Data Intelligence

- PlatonData

- popularitet

- potentiell

- tryck

- primär

- Principal

- skydda

- leverantörer

- sätta

- pussel

- Kvartal

- snabbt

- Ransomware

- Ransomware-attacker

- snarare

- verklig

- Anledningen

- känner igen

- rapport

- forskaren

- Resurser

- Stigit

- s

- säger

- schemaläggning

- säkerhet

- senior

- in

- inställning

- flera

- Dela

- skall

- signifikant

- eftersom

- storlekar

- skeptisk

- Social hållbarhet

- Samhällsteknik

- Mjukvara

- några

- Källa

- fristående

- startar

- Strategi

- sådana

- misstänksam

- system

- System

- Målet

- än

- den där

- Smakämnen

- deras

- Dem

- sedan

- de

- saker

- Tredje

- detta

- de

- hot

- hot

- Genom

- till

- topp

- tränad

- SVÄNG

- två

- typer

- typiskt

- allmänt förekommande

- Ytterst

- under

- tills

- användning

- Begagnade

- vanligen

- värde

- Värden

- olika

- verizon

- vertikaler

- mycket

- offer

- sårbarheter

- sårbarhet

- webb

- webbapplikation

- webbapplikationer

- były

- Vad

- som

- medan

- brett

- kommer

- med

- inom

- ännu

- zephyrnet