Läsningstid: 3 minuter

Digital transformation skapar en mängd nya möjligheter för dagens företag, men det ökar också riskerna för säkerheten för deras data och informationstillgångar. Från "att leva utanför landet"-attacker till nya stammar av ransomware, det verkar som om varje ny dag medför potentiella faror. Med angripare ständigt innovativa kan det vara en verklig utmaning att designa en robust informationssäkerhetsarkitektur som är tillräckligt motståndskraftig för att försvara sig mot ännu okända hot.

Det är därför det är viktigt att anta Nollförtroende modell för informationssäkerhet. Att sätta Zero Trust i centrum för din säkerhetsarkitektur innebär att eliminera tanken på att det finns en zon innanför företagsnätverkets omkrets där all trafik kan litas på. Det innebär att avskaffa "Default Allow" – för användaråtgärder, för trafik och för okänd filkörning – i hela din IT-miljö. Det innebär att segmentera nätverket, begränsa sidorörelser och återkalla standardbehörigheter. Zero Trust antar att varje okänt – en fil, datapaket eller användaråtgärd – medför risker och försöker identifiera och innehålla alla potentiella risker, för att försvara sig mot morgondagens hot såväl som gårdagens.

Zero Trust kan ge en plan för din informationssäkerhetsarkitektur, men det är också ett tankesätt. Dessa tre centrala begrepp är kärnan.

1. Lita aldrig på, verifiera alltid.

Du måste sluta tro att användare och enheter inom ditt nätverks omkrets kan lita på. Anta istället att all trafik är potentiell hottrafik tills motsatsen bevisats.

2. Skydda kund- och affärsdata.

Nollförtroende är i grunden ett datacentrerat tillvägagångssätt. Att säkra din data börjar med en grundlig förståelse för var den lagras, hur den används, varför den är känslig och vad som kan utsätta den för risk.

3. Övervaka kontinuerligt din infrastruktur och nätverkstrafik.

Att kontinuerligt övervaka och logga all trafik som passerar genom ditt nätverk är avgörande för att förhindra att intrång blir intrång.

Att bygga en Zero Trust-arkitektur i ditt IT-ekosystem är dessutom en pågående process som involverar tekniker, processer och människor. Det innebär att förändra hur anställda, inte bara företags- eller IT-ledare, tänker på dataåtkomst, säkerhet och risk. Här är de fem mest kritiska stegen att ta för att sätta din organisation på denna väg.

1. Ändra ditt tänkesätt

Istället för att tänka "Hur kan jag hålla angripare borta från mitt nätverk?" Du bör fråga "Hur kan jag bygga en uppsättning skydd som kommer att följa med min data oavsett var den finns?" och "Hur kan jag säkerställa att säkerheten är central i alla våra digitala affärsprocesser?"

2. Kartlägga data och transaktionsflöden inom din organisation.

Att förstå var din data finns och hur den flyter är där Zero Trust börjar. Fånga en omfattande inventering av datatillgångar i ett dataflödesdiagram som visar hur din data skapas, samlas in, används och lagras.

3. Definiera mikroperimetrar runt känsliga data

När du ställer in mikroperimetrar upprättar du strikta regler och policyer för åtkomstkontroll som upprätthåller datasäkerhet oavsett var dina användare, deras enheter eller tjänsterna de har åtkomst till finns.

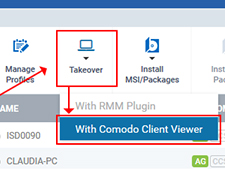

4. Validera varje enhet och slutpunkt.

Okända enheter ska aldrig tillåtas komma åt din organisations nätverk om de inte har installerade säkerhetskontroller som du kan hantera och administrera. Se till att du har detaljerade funktioner för enhetsupptäckt på plats.

5. Övervaka ditt Zero Trust Ecosystem kontinuerligt

När du har definierat mikroperimetrarna runt dina mest känsliga dataförråd, etablerat granulära åtkomstkontroller och implementerat en lösning som ger dig fullständig insyn i anslutna slutpunkter, måste du övervaka dessa system fortlöpande.

Att uppnå noll förtroende i hela din organisations IT-miljö är inte enkelt eller lätt. Men med årliga förluster till cyberbrottslighet överstigande 3 biljoner dollar per år globalt, och som förväntas fortsätta att klättra, har fördelarna med att utveckla robusta och verkligt effektiva försvar aldrig varit större.

Om du kan sammanföra intressenter från hela verksamheten för att stödja ett Zero Trust-initiativ, kommer du att bygga en mer motståndskraftig ställning för cybersäkerhet och vara redo att bättre dra nytta av den digitala transformationens många fördelar.

För att lära dig mer om hur du bygger Zero Trust in i grunden för din organisations informationssäkerhetsarkitektur, ladda ner vår nya e-bok "Förebygga intrång genom att bygga en noll förtroendearkitektur," i dag.

![]()

Posten Överträdelseförebyggande med Zero Trust Security Architecture: En checklista visades först på Comodo Nyheter och Internetsäkerhetsinformation.

- "

- a

- Om oss

- tillgång

- åtkomst

- tvärs

- åtgärder

- administrera

- Fördel

- mot

- Alla

- alltid

- årsringar

- tillvägagångssätt

- arkitektur

- runt

- Tillgångar

- grund

- passande

- Fördelarna

- Blockera

- brott

- överträdelser

- föra

- SLUTRESULTAT

- Byggnad

- företag

- företag

- kapacitet

- fånga

- centrala

- utmanar

- byta

- fullborda

- omfattande

- anslutna

- ständigt

- fortsätta

- kontroll

- kontroller

- Kärna

- Företag

- skapas

- Skapa

- kritisk

- avgörande

- kund

- cyberbrottslighet

- Cybersäkerhet

- datum

- datatillgång

- datasäkerhet

- dag

- Designa

- utveckla

- anordning

- enheter

- digital

- digital Transformation

- Upptäckten

- Visa

- ladda ner

- varje

- ekosystemet

- Effektiv

- anställda

- Slutpunkt

- Miljö

- etablera

- etablerade

- Förnamn

- fundament

- från

- fundamentalt

- Globalt

- större

- här.

- Hur ser din drömresa ut

- How To

- HTTPS

- Tanken

- identifiera

- genomföras

- ökande

- informationen

- informationssäkerhet

- Infrastruktur

- Initiativ

- nyskapande

- Internet

- Internet Security

- lager

- IT

- Ha kvar

- ledare

- LÄRA SIG

- förluster

- hantera

- karta

- Materia

- betyder

- kanske

- modell

- Övervaka

- mer

- mest

- rörelse

- nät

- nätverkstrafik

- nyheter

- pågående

- möjligheter

- organisation

- annat

- Förbi

- Personer

- Strategier

- potentiell

- förebyggande

- Förebyggande

- process

- processer

- skydda

- ge

- Ransomware

- RE

- elastisk

- Risk

- risker

- regler

- säkerhet

- Tjänster

- in

- Enkelt

- So

- lösning

- stammar

- stödja

- System

- Tekniken

- Smakämnen

- Tänkande

- hot

- tre

- Genom

- hela

- tid

- i dag

- tillsammans

- i morgon

- trafik

- transaktion

- Transformation

- färdas

- Litar

- betrodd

- förståelse

- användare

- verifiera

- synlighet

- Rikedom

- Vad

- inom

- år

- Din

- noll-

- noll förtroende

![Lösa de 3 vanligaste webbplatsens säkerhetsproblem [Webinar] Lösa de 3 vanligaste webbplatsens säkerhetsproblem [Webinar]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)