Läsningstid: 5 minuter

Läsningstid: 5 minuter

Sedan 2013 har CryptoLocker -skadlig programvaran tagit sig fram på Internet i olika former, i olika iterationer. CryptoLocker är en ransomware -trojan som riktar sig till datorer som kör Microsoft Windows och är särskilt populär bland cyberkriminella för sin förmåga att läsa en fil, krypterar den filen, skriver över originalfilen med den krypterade filen och efterfrågan på lösen för att filen ska returneras.

[Observera att det bör påpekas att Comodos inneslutningsteknik skyddar kunder från CryptoLocker, markerat i ett blogginlägg 2013: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Eftersom CryptoLocker fortfarande är populärt när skadlig programvara har utvecklats har också metoderna för att undvika säkerhetsprogram utvecklats, och nya tekniker introduceras dagligen av cyberthieves.

Ange faxet.

Ingenjörerna från Comodo Threat Research Labs har upptäckt en phishing -attack som nyligen skickat slumpmässiga e -postmeddelanden till företag och konsumenter över hela världen med bilagor markerade som ett fax.

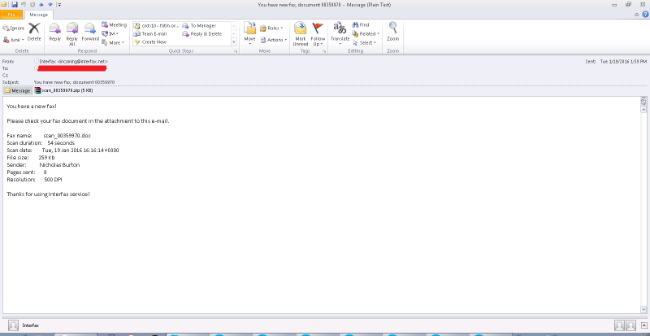

E -postens ämne är "Du har nytt fax, dokument 00359970" och innehållet i e -postmeddelandet är bara ett vanligt faxmeddelande (eller så verkar det)

En skärmbild av "fax" phishing -e -postmeddelanden finns nedan.

Det som gör denna nya malware-stam unik är att det faktiskt är ett tvådelat malware-system som kör både en körbar fil och en batchfil som körs tillsammans. Enligt ingenjörerna på Comodo, är manusen uppdelade i separat körbar vilket gör storleken på den krypterande körbara mindre än 3KB - vilket gör att filstorleken kan passera genom många säkerhetslager.

Det ursprungliga skriptet avslutas inte efter nedladdning av krypteraren, det fortsätter körningen och skapar också en batchfil och startar CryptoLocker.

Det skadliga beteendet kommer i nästa steg och visar sig bara med en kombination av både den körbara och en batchfil som skapas under körtid.

Genom att använda fax- eller e-fax-tagline får människor både att öppna e-postmeddelandet och sedan klicka på bilagan för att se faxet.

Comodo Threat Research Lab teamet identifierade denna e -postkampanj för nätfiske genom IP-, domän- och URL -analys.

”Denna typ av ny malware -stam är innovativ - tar några enkla programmeringsidéer och kombinerar dem med negativa avsikter. Dessa cyberkriminella ägnar helt klart en stor mängd tester, forskning, analyser och programmeringar för att få det att hända, säger Fatih Orhan, Comodos tekniska chef och chef för Comodo Threat Research Lab. "Att ta en äldre teknikidé som e-fax och använda den med en uppdaterad kod- och skadlig programstam som CryptoLocker för samman två tankar. Cyberkriminella fortsätter att försöka dra nytta av företag och konsumenter, så varningens ord till allmänheten är akta dig för vad du klickar på i ett e -postmeddelande som detta - det kan få allvarliga konsekvenser. ”

Comodo Threat Research Labs -teamet består av mer än 40 IT -säkerhetspersonal, etiska hackare, datavetare och ingenjörer, heltidsanställda i Comodo, som analyserar och filtrerar skräppost, nätfiske och skadlig programvara från hela världen. Med kontor i USA, Turkiet, Ukraina, Filippinerna och Indien analyserar teamet mer än 1 miljon potentiella bitar av nätfiske, skräppost eller andra skadliga/oönskade mejl per dag, med hjälp av insikter och fynd för att säkra och skydda sin nuvarande kundbas och den stora allmänheten, företaget och Internet-gemenskapen.

Om du känner att ditt företags IT -miljö attackeras av nätfiske, skadlig kod, spionprogram eller cyberattacker, kontakta säkerhetskonsulterna på Comodo: https://enterprise.comodo.com/contact-us.php

Nedan följer en skärmbild av det skadliga e-postmeddelandet:

För systemadministratören och IT -direktörerna finns information om hur skadlig programvara fungerar nedan:

Den knepiga delen av historien för detta phishing -mejl ligger inuti det avkodade. Detta skript försöker ladda ner en fil från en av "www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com" och spara den under % temp % som 770646_crypt.exe (så för varje användare är det ungefär som C:/ Users /ditt användarnamn/AppData/Local/Temp/och 770646 är bara ett slumpmässigt tal).

Den intressanta delen är att den nedladdade körbara filen inte körs direkt, eftersom den inte är en skadlig fil i sig. Det är bara en körbar som används för att utföra kryptering och inte har något annat inuti. Och det gör den också exceptionell eftersom filstorleken bara är 2560 byte (mindre än 3KB !!!). Den dekompilerade koden innehåller bara 40-50 rader kod. Denna fil kan kringgå många säkerhetsfilter i olika nätverksnivåer.

Så om den här filen inte är skadlig kod och bara är en krypterare, vad är det för skadliga beteende? Det ursprungliga skriptet (inte det exakta första skriptet, men de-obfuscated ett) avslutas inte efter nedladdning av krypteraren. Den fortsätter sin körning och skapar också en annan batchfil. Den heter den nya batchfilen som 770646_tree.cmd och sparar den under samma katalog (%temp%). Faktum är att den här batchfilen är den verkliga källan till skadligt beteende. Den tittar först igenom alla enheter (kontrollerar hela alfabetet från A till Z) och söker efter varje katalog i varje enhet, går igenom alla barnkataloger och hittar dokumentfiler, PDF -filer, arkivfiler, källkoder, multimediadata, konfigurationsfiler, ritfiler och många andra filtyper.

Listan över filtyper den söker är mer än 70, inklusive (men inte begränsat till):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg etc...

När en fil som matchar ett av dessa tillägg hittas, körs krypteraren (den nedladdade körbara filen) för den filen. Krypteraren ändrar inte filtillägget eller något annat, det krypterar bara innehållet och lämnar filen. När krypteringen av alla filer i alla mappar och alla enheter är klar raderas krypteringsfilen av batchfilen.

Batchfilen skapar sedan också en Readme -fil (namngiven 770646_readme.txt) och skriver följande text i den:

UPPMÄRKSAMHET:

Alla dina dokument, foton, databaser och andra viktiga personliga filer krypterades med en stark RSA-1024-algoritm med en unik nyckel.

För att återställa dina filer måste du betala 0.5 BTC (bitcoins). Att göra detta:

1. Skapa Bitcoin plånbok här:

https://blockchain.info/wallet/new

2. Köp 0.5 BTC med kontanter genom att använda sökningen här:

https://localbitcoins.com/buy_bitcoins

3. Skicka 0.5 BTC till denna Bitcoin -adress:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Skicka e-post till:

keybtc@inbox.com

Därefter får du ett e-postmeddelande med detaljerade instruktioner om hur du återställer dina filer.

Kom ihåg: ingen kan hjälpa dig förutom oss. Det är värdelöst att installera om Windows, byta namn på filer etc.

Dina filer kommer att dekrypteras lika snabbt som du betalar.

Den öppnade först den här filen i anteckningsblockredigeraren och kopierade sedan filen på användarens skrivbord som en ny fil med namnet DECRYPT_YOUR_FILES.txt. Batchfilen lägger också till en post i registret för en autorun vid start av Windows, som visar samma readme -meddelande när datorn öppnas första gången. Slutligen raderar batchfilen sig själv också.

Sammanfattning från Comodo -ingenjörerna:

Som det framgår av analysen är målet att kryptera filer regelbundet och känt av alla säkerhetsexperter. Men den valda metoden för att infiltrera och visa krypteringsbeteendet här är annorlunda eftersom den nedladdade körbara filen inte är skadlig i sig själv och endast utför en del av det totala målet. Den andra delen utförs av ett batchskript, som skapas under körning (finns inte i början). Kombinationen av båda filernas körning skapar den slutliga skadliga avsikten, som krypterar alla filer. Denna metod kan sureley kringgå några av säkerhetsfiltren och produkterna, på grund av två faktorer:

-

- innehållet och storleken på den körbara filen är för låg (mindre än 3KB) och innehåller inte så småningom ett skadligt beteende.

- Det skadliga beteendet visas bara med kombinationen av både den körbara och en batchfil tillsammans som skapas under körning.

PÅBÖRJA GRATIS FÖRSÖKSPERIOD FÅ DIN Omedelbara säkerhetskort GRATIS

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoAiStream. Web3 Data Intelligence. Kunskap förstärkt. Tillgång här.

- Minting the Future med Adryenn Ashley. Tillgång här.

- Källa: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- : har

- :är

- :inte

- $UPP

- 1

- 70

- a

- förmåga

- Enligt

- tvärs

- faktiskt

- adress

- Lägger

- Fördel

- Efter

- igen

- algoritm

- Alla

- tillåter

- Alfabetet

- också

- bland

- mängd

- an

- analys

- analyser

- analys

- och

- Annan

- vilken som helst

- arkiv

- ÄR

- AS

- At

- attackera

- tillbaka

- bas

- BE

- därför att

- varit

- Börjar

- Där vi får lov att vara utan att konstant prestera,

- nedan

- Akta sig

- Bitcoin

- bitcoin-adress

- Bitcoin plånbok

- Bitcoins

- Blogg

- båda

- Föra

- Brutet

- BTC

- företag

- men

- Köp

- by

- Kampanj

- KAN

- Kontanter

- försiktighet

- byta

- Kontroller

- Barn

- klart

- klick

- koda

- COM

- kombination

- kombinera

- komma

- kommer

- samfundet

- Företagets

- dator

- datorer

- konfiguration

- Konsekvenser

- konsulter

- konsumenter

- kontakta

- innehålla

- inneslutning

- innehåller

- innehåll

- fortsätter

- fortsätter

- kunde

- skapa

- skapas

- skapar

- Aktuella

- kund

- Kunder

- cyberattack

- nätbrottslingar

- Cybersäkerhet

- dagligen

- datum

- databaser

- dag

- Efterfrågan

- desktop

- detaljerad

- detaljer

- olika

- direkt

- Direktör

- kataloger

- Direktörer

- upptäckt

- do

- dokumentera

- dokument

- gör

- inte

- domän

- ner

- ladda ner

- ritning

- driv

- grund

- varje

- redaktör

- e

- anställda

- krypterad

- kryptering

- Ingenjörer

- Företag

- inträde

- Miljö

- speciellt

- etc

- etisk

- händelse

- så småningom

- utvecklats

- exakt

- Utom

- exceptionell

- utförande

- uppvisar

- existerar

- experter

- förlängning

- förlängningar

- faktorer

- fax

- känna

- Fil

- Filer

- filtrering

- filter

- slutlig

- fynd

- Förnamn

- efter

- För

- former

- hittade

- Fri

- från

- full

- skaffa sig

- globen

- Målet

- ta

- hackare

- hända

- Har

- hjälpa

- här.

- Markerad

- Hur ser din drömresa ut

- How To

- HTTPS

- Tanken

- idéer

- identifierade

- if

- med Esport

- in

- Inklusive

- indien

- innovativa

- insikter

- omedelbar

- instruktioner

- uppsåt

- intentioner

- intressant

- Internet

- in

- introducerade

- IP

- IT

- det säkerhet

- iterationer

- DESS

- sig

- jpg

- bara

- Nyckel

- känd

- lab

- Labs

- Large

- lanserar

- skikt

- leda

- nivåer

- ligger

- tycka om

- Begränsad

- rader

- Lista

- UTSEENDE

- Låg

- gjord

- göra

- GÖR

- Framställning

- malware

- många

- markant

- matchande

- max-bredd

- Maj..

- endast

- meddelande

- metod

- metoder

- Microsoft

- Microsoft Windows

- miljon

- mer

- multimedia

- Som heter

- namn

- negativ

- nät

- Nya

- Nästa

- antal

- of

- kontor

- Gamla

- on

- ONE

- endast

- öppet

- öppnas

- or

- ursprungliga

- Övriga

- ut

- del

- passera

- Betala

- betalning

- Personer

- Utföra

- utför

- personlig

- filippinerna

- Nätfiske

- phishing-attack

- Bilder

- PHP

- bitar

- plato

- Platon Data Intelligence

- PlatonData

- Populära

- Inlägg

- potentiell

- Produkter

- yrkesmän/kvinnor

- skydda

- allmän

- Snabbt

- slumpmässig

- Ransom

- Ransomware

- Läsa

- motta

- senaste

- register

- regelbunden

- resterna

- forskning

- återställa

- avkastning

- Körning

- rinnande

- s

- Nämnda

- Samma

- Save

- Skolor

- vetenskapsmän

- score-kort

- screen

- skript

- Sök

- söka

- säkra

- säkerhet

- verkar

- sett

- vald

- sända

- skicka

- separat

- allvarlig

- skall

- visas

- Visar

- Enkelt

- Storlek

- So

- Mjukvara

- några

- något

- Källa

- skräppost

- spionprogram

- start

- Steg

- Historia

- stark

- ämne

- system

- Ta

- tar

- mål

- grupp

- tekniker

- Teknologi

- Testning

- än

- den där

- Smakämnen

- Filippinerna

- Dem

- sedan

- Dessa

- detta

- trodde

- hot

- Genom

- tid

- till

- tillsammans

- Totalt

- Trojan

- Turkiet

- två

- Typ

- typer

- oss

- Ukraina

- under

- unika

- uppdaterad

- Uppdateringar

- URL

- us

- Begagnade

- Användare

- med hjälp av

- olika

- utsikt

- plånbok

- Sätt..

- VÄL

- były

- Vad

- när

- som

- Hela

- kommer

- fönster

- med

- ord

- fungerar

- Om er

- Din

- zephyrnet

- Postnummer