Ihållande insiderhot, missbruk och missbruk av molninfrastruktur och sofistikeringen av cyberattacker främjar en mer riskfylld cybermiljö för organisationer över hela världen.

Hos Securonix, ett företag som specialiserat sig på säkerhetsinformationslösningar, identifieras nya sårbarheter i nästan dubbelt så hög takt som förra året, medan antalet hot som observerats under de senaste 12 månaderna har ökat med 482 % jämfört med samma period året innan. säger företaget i en ny rapport.

Smakämnen 2022 hotrapport, som släpptes den 16 november 2022, delar nyckeltrender som cybersäkerhetsföretaget observerat under det senaste året, och belyser den betydande ökningen av antalet hot som setts globalt, uppkomsten av nya molnsäkerhetsrisker och ökningen av ransomware-attacker.

Under det senaste året säger Securonix att de har observerat 867 hot och 35,776 482 kompromissindikatorer (IOC), siffror som representerar en ökning med 380 % respektive 582 % jämfört med föregående år (YoY). Totalt har 218 hot upptäckts, analyserats och rapporterats under perioden, en ökning med 2021 % från XNUMX.

Insiderhot

Bland de topptrender som registrerats säger Securonix att insiderhot, en säkerhetsrisk som härrör från den riktade organisationen, fortsätter att frodas i år.

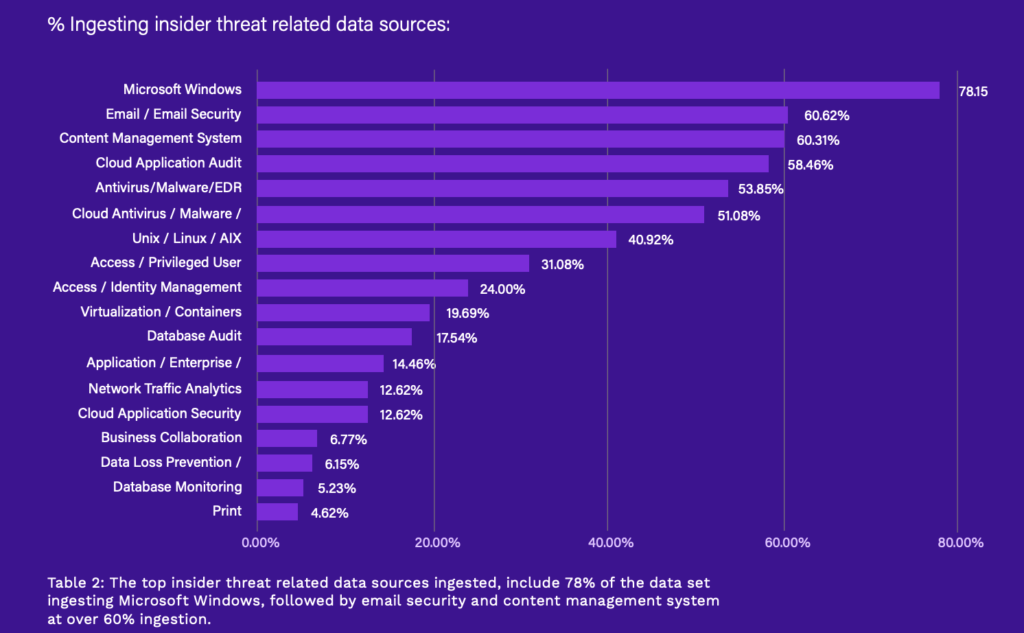

Data visar att insiders nu utnyttjar molnapplikationer för att stjäla företagsdata genom att använda personlig e-post och delningsplattformar. E-post (68 %) och innehållshanteringsprodukter (68 %) visade sig i själva verket vara de bästa exitkanalerna för insiders att exfiltrera data, enligt forskningen, ett skifte från traditionella metoder som USB.

Att utnyttja molnappar och affärssamarbetstjänster snarare än traditionella kanaler har breddat attackytan och skapat fler möjligheter för företagsdatastöld, säger rapporten.

källa: Securonix

Ett eko av Securonix-rapporten, en ny forskning av Kroll, en leverantör av risk- och finansrådgivningslösningar, hittade det insiderhotet toppade till sin högsta kvartalsnivå hittills under tredje kvartalet 3, och stod för nästan 2022 % av alla otillåtna incidenter som företaget observerade under den perioden.

Risken för insiderhot är högre under en anställds uppsägningsprocess där en missnöjd anställd kan försöka stjäla data eller företagshemligheter för att offentligt undergräva en organisation, säger rapporten. Andra anställda kan under tiden försöka flytta över kritisk data som de kan utnyttja i sina nya organisationer.

Missbruk och missbruk av molninfrastruktur

När organisationer fortsätter att migrera till molnet, investera i samarbetsverktyg och arbeta med att skapa en balans mellan molnets enkla och nödvändiga säkerhetskontroller, kommer missbruk och missbruk av molninfrastruktur att förbli högriskområden, säger Securonix-rapporten.

Forskningen fann att hotaktörer och nationalstatssponsrade angripare nu drar fördel av en större attackyta som möjliggörs av molnet, utnyttjar offentliga infrastrukturtjänster för att undvika försvar och kända vitlistor, och för att relativt enkelt upprätta attacknätverk på stora molnplattformar .

I år har geopolitiska spänningar starkt påverkat cyberoperationer. Flera attacker har observerats mot ukrainska enheter av statsstödda grupper. Hotaktörer har också riktat in sig på 128 statliga organisationer i 42 länder som stödjer Ukraina, enligt Europeiska unionens byrå för cybersäkerhet (ENISA).

Resultaten från Securonix-forskningen stämmer överens med dem från cybersäkerhetsföretaget Check Point. I dess 2022 Cloud Security Report, en global rapport baserad på en undersökning av 775 cybersäkerhetsproffs, Check Point avslöjade att 27 % av organisationerna som den tillfrågade angav att de hade upplevt en säkerhetsincident i sin offentliga molninfrastruktur under de senaste 12 månaderna, en ökning med tio punkter från föregående år.

Skadliga aktörer riktar sig mot molntjänster av olika anledningar. De kanske vill utnyttja dessa infrastrukturers sårbarheter för att exfiltrera data från offrets organisations nätverk i vinstsyfte eller andra olagliga syften. De kan också söka att missbruka molntjänster som Microsoft Azure och Amazon Web Services för att distribuera skadlig programvara.

Ransomware attacker

En annan topptrend som observerats av Securonix under det senaste året är ökningen av ransomware-attacker.

Enligt rapporten vill cyberbrottslingar dra nytta av den större attackytan som möjliggörs av cloud computing och de tillgångar med högre värde som finns tillgängliga i hybridarbetsmiljöer, och går nu mot att attackera viktiga ingångspunkter på nätverk som är beroende av molntjänster.

Securonix-forskningen fann att komprometterade användaruppgifter och nätfiskeattacker nu är de primära vektorerna som gör det möjligt för cyberbrottslingar att utföra ransomware-attacker, fynd som bekräftar trender som observerats av andra företag.

E-postsäkerhetsleverantör Proofpoint frigörs sin årliga rapport om nätfiske och ransomware tidigare i år, som delar resultaten från en undersökning av 600 säkerhetspersonal och 3,500 83 anställda i Asien-Stillahavsområdet, Europa och Storbritannien. Enligt studien indikerade häpnadsväckande 2021 % av de tillfrågade organisationerna att de upplevde en framgångsrik e-postbaserad nätfiskeattack 26, en ökning med 2020 poäng från XNUMX.

68 % av de tillfrågade sa att de var infekterade av ransomware förra året, en ökning med två punkter från 2020. Av de som infekterades med ransomware gick 58 % med på att betala en lösen, en ökning med 24 punkter från 2020.

Visad bildkredit: Freepik

- myra finansiellt

- blockchain

- blockchain konferens fintech

- chime fintech

- coinbase

- coingenius

- kryptokonferens fintech

- Cybersäkerhet

- fintech

- fintech-app

- fintech-innovation

- Fintechnews Singapore

- OpenSea

- PayPal

- paytech

- payway

- plato

- plato ai

- Platon Data Intelligence

- PlatonData

- platogaming

- razorpay

- Revolut

- Ripple

- säkerhet

- fyrkantig fintech

- rand

- tencent fintech

- Xero

- zephyrnet