Molnversioner av JetBrains TeamCitys mjukvaruutvecklingsplattformshanterare har redan uppdaterats mot ett nytt par kritiska sårbarheter, men lokala distributioner behöver omedelbar korrigering, varnade en säkerhetsrådgivning från leverantören denna vecka.

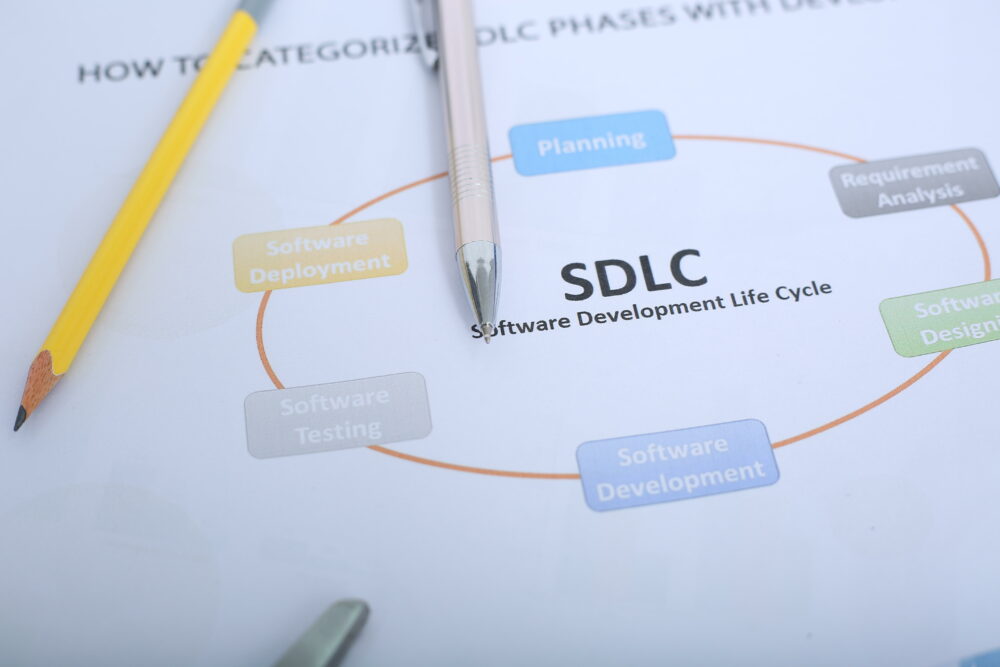

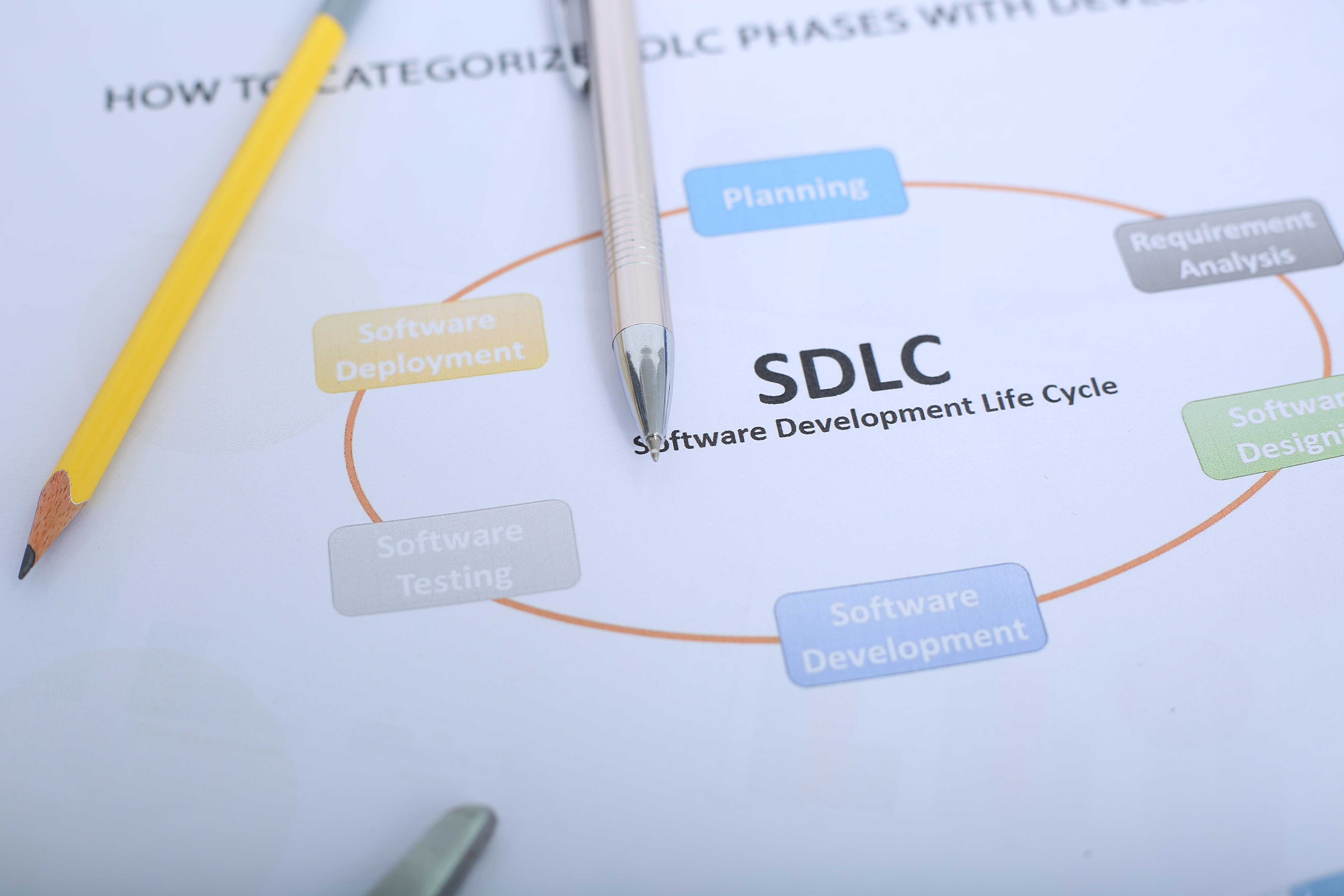

Detta är den andra omgången av kritiska TeamCity-sårbarheter under de senaste två månaderna. Följderna kan vara omfattande: Företagets plattform för mjukvaruutvecklingslivscykel (SDLC) används i 30,000 XNUMX organisationer, inklusive Citibank, Nike och Ferrari.

TeamCity-verktyget hanterar mjukvaruutveckling CI/CD-pipeline, vilket är den process genom vilken kod byggs, testas och distribueras. De nya sårbarheterna, spårade under CVE-2024-27198 och CVE-2024-27199, kan tillåta hotaktörer att kringgå autentisering och få administratörskontroll över offrets TeamCity-server, enligt en blogginlägg från TeamCity.

Bristerna hittades och rapporterades av Rapid7 i februari, tillade företaget. Rapid7-teamet är redo att släppa alla tekniska detaljer omedelbart, vilket gör det absolut nödvändigt för team som kör TeamCity-versioner på plats till och med 2023.11.3 att få sina system korrigerade innan hotaktörer tar vara på möjligheten, meddelade företaget.

Förutom att släppa en uppdaterad TeamCity-version, 2023-11.4, erbjöd leverantören en säkerhetskorrigeringsplugin för team som inte kunde uppgradera snabbt.

CI/CD-miljön är grundläggande för mjukvaruförsörjningskedjan, vilket gör den till en attraktiv attackvektor för sofistikerade avancerade persistent hot-grupper (APT).

JetBrains TeamCity Bug äventyrar leveranskedjan för programvara

I slutet av 2023 slog regeringar över hela världen larm om att den ryska statsstödda gruppen APT29 (alias Nobelium, Midnight Blizzard och Cozy Bear - hotaktören bakom 2020) Solarwinds attack) utnyttjade aktivt en liknande sårbarhet i JetBrains TeamCity som på samma sätt kan tillåta cyberattacker för mjukvaruförsörjningskedjan.

"Förmågan hos en oautentiserad angripare att kringgå autentiseringskontroller och få administrativ kontroll utgör en betydande risk inte bara för den omedelbara miljön utan också för integriteten och säkerheten för programvaran som utvecklas och distribueras genom sådana komprometterade CI/CD-pipelines," Ryan Smith , produktchef för Deephence, sade i ett uttalande.

Smith tillade att uppgifterna visar en "anmärkningsvärd uppgång" i både volymen och komplexiteten av cyberattacker i mjukvaruförsörjningskedjan i allmänhet.

"Den senaste JetBrains-incidenten tjänar som en skarp påminnelse om det kritiska med snabb sårbarhetshantering och proaktiva hotdetektionsstrategier," sa Smith. "Genom att främja en kultur av smidighet och motståndskraft kan organisationer förbättra sin förmåga att motverka nya hot och effektivt skydda sina digitala tillgångar."

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.darkreading.com/application-security/critical-teamcity-bugs-endanger-software-supply-chain

- :är

- :inte

- 000

- 11

- 2020

- 2023

- 30

- 7

- a

- förmåga

- Enligt

- tvärs

- aktivt

- aktörer

- lagt till

- Dessutom

- administration

- administrativa

- avancerat

- rådde

- rådgivande

- mot

- aka

- larm

- tillåter

- redan

- också

- an

- och

- APT

- AS

- Tillgångar

- attackera

- angripare

- attraktiv

- Autentisering

- BE

- Bear

- varit

- innan

- bakom

- Där vi får lov att vara utan att konstant prestera,

- båda

- Bug

- fel

- byggt

- men

- by

- bypass

- KAN

- brottning

- kedja

- Kontroller

- Citibank

- koda

- företag

- Komplexiteten

- Äventyras

- kontroll

- kunde

- kritisk

- kritik

- kultur

- cyberattack

- datum

- utplacerade

- distributioner

- detaljer

- Detektering

- utvecklade

- Utveckling

- digital

- Digitala tillgångar

- effektivt

- smärgel

- förbättra

- Miljö

- utnyttja

- Februari

- Ferrari

- brister

- För

- främja

- hittade

- från

- full

- grundläggande

- Få

- Allmänt

- skaffa sig

- Regeringar

- Grupp

- Gruppens

- Har

- huvud

- HTTPS

- omedelbar

- nödvändigt

- in

- incident

- Inklusive

- integritet

- IT

- jpg

- Sent

- livscykel

- Framställning

- ledning

- chef

- förvaltar

- midnatt

- månader

- Behöver

- Nya

- NIKE

- anmärkningsvärd

- of

- erbjuds

- endast

- till

- Möjlighet

- organisationer

- par

- Tidigare

- Lappa

- Patching

- rörledning

- plattform

- plato

- Platon Data Intelligence

- PlatonData

- plugin

- redo

- utgör

- Inlägg

- Proaktiv

- process

- Produkt

- snabbt

- insamlat

- förgreningar

- senaste

- frigöra

- frisättande

- påminnelse

- Rapporterad

- motståndskraft

- Risk

- rund

- rinnande

- ryska

- Ryan

- s

- skydda

- Nämnda

- Andra

- säkerhet

- säkerhets patch

- server

- serverar

- Visar

- signifikant

- liknande

- smed

- Mjukvara

- mjukvaruutveckling

- mjukvaruförsörjningskedjan

- sofistikerade

- skarp

- .

- strategier

- sådana

- leverera

- leveranskedjan

- System

- grupp

- lag

- Teknisk

- testade

- den där

- Smakämnen

- deras

- detta

- denna vecka

- hot

- hotaktörer

- hot

- Genom

- omintetgöra

- till

- verktyg

- två

- oförmögen

- under

- uppdaterad

- uppgradera

- Begagnade

- leverantör

- version

- versioner

- Victim

- volym

- sårbarheter

- sårbarhet

- varnade

- var

- vecka

- były

- som

- bred

- inom hela sverige

- zephyrnet