Som de flesta operatörer där ute, vi verkligen njöt av förra månadens nyheter om internationell brottsbekämpning som stör LockBit, en av världens mest lönsamma ransomware-gängen.

Ransomware har blivit ett globalt problem under de senaste 10 åren, med moderna ransomware-gäng som effektivt fungerar som komplexa företag. Under det senaste året eller så har flera regeringar och privata företag samarbetat för att störa dessa gäng. De samordnande organisationer som är involverade i Operation Cronos använde LockBits egen infrastruktur för att publicera detaljer om gängets verksamhet. Till exempel, LockBits läckageplats användes för att offentliggöra borttagandet: arresteringar i flera länder, tillgängliga dekrypteringsnycklar, information om skådespelarna och så vidare. Denna taktik tjänar inte bara till att genera LockBit – den är också en effektiv varning till gängets affiliates och andra ransomware-gäng.

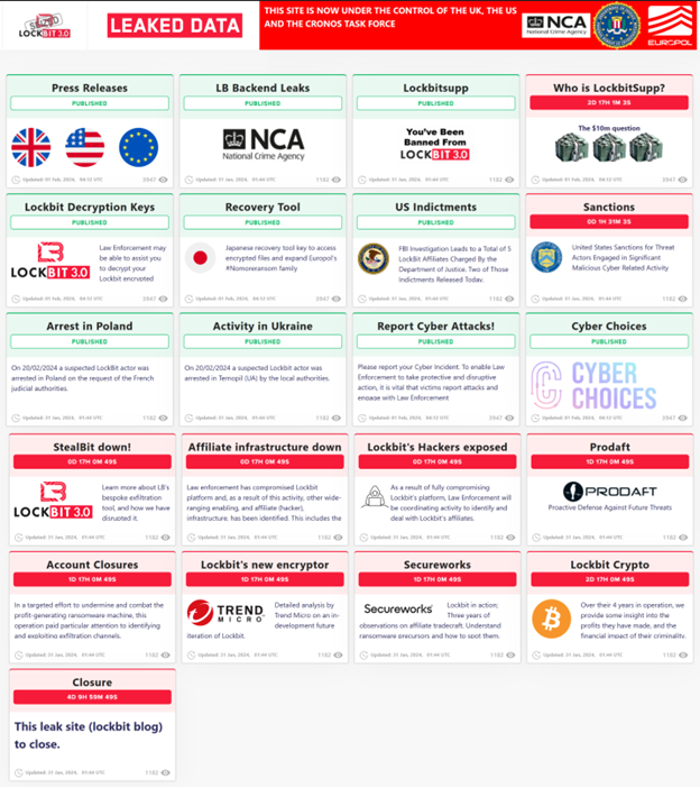

Skärmdump av LockBit-läckageplatsen efter borttagning som sammanfattar de aktiviteter som brottsbekämpningen utförde. (Källa: Aaron Walton.)

Denna aktivitet mot LockBit representerar en stor vinst, men ransomware fortsätter att vara ett betydande problem, även från LockBit. För att bättre bekämpa ransomware måste cybersäkerhetsgemenskapen överväga några lärdomar.

Lita aldrig på brottslingar

Enligt Storbritanniens National Crime Agency (NCA) fanns det tillfällen där ett offer betalade LockBit, men gänget raderade inte data från sina servrar som utlovat.

Detta är naturligtvis inte ovanligt. Många ransomware-gäng misslyckas med att göra vad de säger att de kommer att göra, oavsett om det inte tillhandahåller en metod för att dekryptera filer eller fortsätter att lagra stulen data (istället för att radera den).

Detta belyser en av de största riskerna med att betala lösensumma: Offret litar på att en brottsling håller uppe slutet av köpet. Att avslöja att LockBit inte raderade data som utlovat skadar gruppens rykte allvarligt. Ransomware-grupper måste upprätthålla ett sken av trovärdighet – annars har deras offer ingen anledning att betala dem.

Det är viktigt för organisationer att förbereda sig för dessa eventualiteter och ha planer på plats. Organisationer bör aldrig anta att dekryptering kommer att vara möjlig. Istället bör de prioritera skapandet av grundliga återhämtningsplaner och förfaranden för katastrofer i händelse av att deras data äventyras.

Dela information för att dra anslutningar

Brottsbekämpande organisationer, som USA:s FBI, Cybersecurity and Infrastructure Security Agency (CISA) och Secret Service, är alltid intresserade av angripares taktik, verktyg, betalningar och kommunikationsmetoder. Dessa uppgifter kan hjälpa dem att identifiera andra offer som är målsatta av samma angripare eller en angripare som använder samma taktik eller verktyg. Insamlade insikter inkluderar information om offer, ekonomiska förluster, attacktaktik, verktyg, kommunikationsmetoder och betalningskrav, vilket i sin tur hjälper brottsbekämpande myndigheter att bättre förstå grupper av ransomware. Uppgifterna används också när de åtalas mot brottslingarna när de grips. Om brottsbekämpande myndigheter kan se mönster i de tekniker som används avslöjar det en mer komplett bild av den kriminella organisationen.

När det gäller ransomware-as-a-service (RaaS) använder byråer en tvådelad attack: stör både gängets administrativa personal och dess affiliates. Den administrativa personalen är i allmänhet ansvarig för att hantera dataläckageplatsen, medan affiliates ansvarar för att distribuera ransomware och kryptera nätverk. Den administrativa personalen möjliggör brottslingar, och kommer, utan att de tas bort, fortsätta att möjliggöra andra brottslingar. Affiliates kommer att arbeta för andra ransomware-gäng om den administrativa personalen störs.

Affiliates använder infrastruktur som de har köpt eller olagligt tillgång till. Information om denna infrastruktur exponeras av deras verktyg, nätverksanslutningar och beteenden. Detaljer om administratörer exponeras genom lösenprocessen: För att lösenprocessen ska kunna ske tillhandahåller administratören en kommunikationsmetod och en betalningsmetod.

Även om betydelsen kanske inte verkar vara omedelbart värdefull för en organisation, kan brottsbekämpande myndigheter och forskare utnyttja dessa detaljer för att avslöja mer om brottslingarna bakom dem. När det gäller LockBit kunde brottsbekämpande myndigheter använda detaljer från tidigare incidenter för att planera avbrott i gruppens infrastruktur och vissa dotterbolag. Utan den informationen, insamlad med hjälp av attackoffer och allierade organ, hade Operation Cronos sannolikt inte varit möjlig.

Det är viktigt att notera att organisationer inte behöver vara offer för att hjälpa. Regeringar är angelägna om att arbeta med privata organisationer. I USA kan organisationer gå med i kampen mot ransomware genom att samarbeta med CISA, som bildade Joint Cyber Defense Collaborative (JCDC) för att bygga partnerskap globalt för att dela viktig och aktuell information. JCDC underlättar dubbelriktad informationsdelning mellan statliga myndigheter och offentliga organisationer.

Detta samarbete hjälper både CISA och organisationer att hålla koll på trender och identifiera angripares infrastruktur. Som LockBit-nedtagningen visar kan denna typ av samarbete och informationsdelning ge brottsbekämpande myndigheter ett kritiskt steg mot även de mest kraftfulla angripargrupperna.

Presentera en United Front Against Ransomware

Vi kan hoppas att andra ransomware-gäng tar åtgärden mot LockBit som en varning. Men under tiden, låt oss fortsätta att vara flitiga med att säkra och övervaka våra egna nätverk, dela information och samarbeta, eftersom hotet om ransomware inte är över. Ransomware-gäng gynnas när deras offer tror att de är isolerade – men när organisationer och brottsbekämpande myndigheter arbetar hand i hand för att dela information kan de tillsammans ligga steget före sina motståndare.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://www.darkreading.com/threat-intelligence/lessons-from-the-lockbit-takedown

- : har

- :är

- :inte

- :var

- $UPP

- 10

- 8

- a

- Aaron

- Able

- Om oss

- Accessed

- Handling

- aktiviteter

- aktivitet

- aktörer

- administrativa

- administratörer

- affiliates

- Efter

- mot

- byråer

- byrå

- framåt

- också

- alltid

- an

- och

- och infrastruktur

- visas

- ÄR

- anhållanden

- AS

- utgå ifrån

- attackera

- angripare

- tillgänglig

- BE

- därför att

- blir

- varit

- beteenden

- bakom

- Där vi får lov att vara utan att konstant prestera,

- tro

- fördel

- Bättre

- mellan

- dubbelriktad

- Stor

- båda

- SLUTRESULTAT

- företag

- men

- by

- KAN

- Vid

- fångas

- chainalysis

- avgifter

- samarbetat

- samarbeta

- samverkan

- samarbete

- Kommunikation

- kommunikationsmetoder

- samfundet

- Företag

- fullborda

- komplex

- Äventyras

- Anslutningar

- Tänk

- fortsätta

- fortsätter

- fortsätter

- samordnande

- länder

- Kurs

- skapande

- Brott

- Kriminell

- brottslingar

- kritisk

- Cronos

- cyber

- Cybersäkerhet

- datum

- dataläckage

- Försvar

- krav

- demonstrerar

- utplacera

- detaljer

- DID

- Störa

- störde

- Störningar

- do

- doesn

- donation

- dra

- ivrig

- Effektiv

- effektivt

- möjliggöra

- möjliggör

- änden

- tillämpning

- Även

- händelse

- exempel

- utsatta

- underlättar

- MISSLYCKAS

- FBI

- bekämpa

- Filer

- finansiella

- För

- bildad

- från

- främre

- Gäng

- gäng

- samlade ihop

- allmänhet

- Ge

- Välgörenhet

- Globalt

- Regeringen

- statliga myndigheter

- Regeringar

- Grupp

- Gruppens

- sidan

- hända

- Har

- hjälpa

- hjälper

- höjdpunkter

- hålla

- hoppas

- HTTPS

- identifiera

- if

- illegalt

- bild

- blir omedelbart

- med Esport

- in

- innefattar

- informationen

- Infrastruktur

- insikt

- istället

- Intel

- intresserad

- Internationell

- involverade

- isn

- isolerat

- IT

- DESS

- delta

- gemensam

- bara

- nycklar

- Efternamn

- Lag

- brottsbekämpning

- läckage

- lärt

- Lärdomar

- Lärdomar

- Låt

- Hävstång

- sannolikt

- förluster

- bibehålla

- hantera

- många

- Maj..

- under tiden

- metod

- metoder

- Modern Konst

- övervakning

- Månad

- mer

- mest

- multipel

- nationell

- NCA

- Behöver

- behov

- nät

- nätverk

- aldrig

- nyheter

- Nej

- Notera

- of

- on

- ONE

- drift

- drift

- Verksamhet

- operatörer

- or

- beställa

- organisation

- organisationer

- Övriga

- annat

- vår

- ut

- över

- egen

- betalas

- partnerskap

- Tidigare

- mönster

- Betala

- betalar

- betalning

- betalningsmetod

- betalningar

- utfört

- Bild

- Plats

- Planen

- planer

- plato

- Platon Data Intelligence

- PlatonData

- möjlig

- den mäktigaste

- Förbered

- presentera

- trycka

- Prioritera

- privat

- Privata företag

- Problem

- förfaranden

- process

- lönsam

- utlovade

- ger

- tillhandahålla

- allmän

- publicera

- köpt

- Ransom

- Ransomware

- snarare

- RE

- Anledningen

- avlägsnande

- representerar

- rykte

- forskare

- ansvarig

- avslöjande

- avslöjar

- risker

- s

- Samma

- säga

- Secret

- uNDERRÄTTELSETJÄNST

- säkring

- säkerhet

- se

- tjänar

- Servrar

- service

- allvarligt

- Dela

- dela information

- delning

- skall

- signifikans

- signifikant

- webbplats

- So

- några

- Källa

- Personal

- Stater

- bo

- Steg

- stulna

- lagra

- sådana

- taktik

- Ta

- riktade

- tekniker

- än

- den där

- Smakämnen

- den information

- skarven

- Storbritannien

- världen

- deras

- Dem

- Där.

- Dessa

- de

- detta

- grundlig

- hot

- Genom

- tid

- till

- tillsammans

- verktyg

- topp

- Trender

- Litar

- lita

- trovärdighet

- SVÄNG

- Typ

- Uk

- förstå

- United

- USA

- us

- användning

- Begagnade

- med hjälp av

- Värdefulla

- Victim

- offer

- varning

- var

- we

- były

- Vad

- när

- om

- som

- medan

- kommer

- vinna

- med

- utan

- Arbete

- världen

- skulle inte

- år

- år

- zephyrnet